네트워크 보안의 요소

기밀성

서버와 클라이언트 간, 서버와 서버 간, 클라이언트와 클라이언트 간의 통신에서

허락되지 않은 사용자 또는 객체가 정보의 내용을 알 수 없도록 하는 것.무결성

허락되지 않은 사용자 또는 객체가 정보를 함부로 수정할 수 없도록 하는 것.

네트워크에서의 무결성은 '클라이언트와 서버간의 데이터가 변조되지 않고 전송되는가'와 연관이 있다.

중간에 유효한 다른 연결을 빼앗는 세션 하이재킹, 두 시스템간의 데이터를 변조하는 MITM 공격은 무결성을 해치는 대표공격

통신의 암호화가 가장 일반적인 보안 대책(PKI와 밀접한 관련)가용성

허락된 사용자 또는 객체가 정보에 접근하려고 할 때 방해받지 않도록 하는 것.

DoS가 가용성을 해치는 대표적인 공격trace route

패킷이 목적지까지 도달하는 동안 거쳐가는 라우터의 IP를 확인하는 툴이다. 상대방의 IP주소를 알고 있는 상태에서 상대방이 속한 인터넷 구성 등을 짐작할 수 있다.

풋프린팅 사회공학기법

발자국을 살펴보는 일, 즉 공격 대상의 정보를 모으는 사회공학 기법중 하나스캔, 스캐닝

서비스를 제공하는 서버의 작동 여부와 서버가 제공하는 서비스를 확인하기 위한 작업.

전화를 걸었을 때, 한 쪽에서 '여보세요'라고 말하면 다른 쪽에도 '여보세요' 라고 말하며 서로를 확인하는 것과 같다.패킷을 원하는 형태로 생성하기 위한 도구(hping3)

옵션 :

인터벌 :

-i u1000(마이크로초)

--fast : u10000

--faster : u1000

--flood : 최대한 빨리

프로토콜 : 따로 적지 않을 경우 IP헤더 까지만 생성

-0 : IP

-1 : ICMP

-2 : UDP

-8 : TCP

IP관련 설정 변경

-a : 보내는 사람 IP를 지정된 IP로 변경

-t : TTL 값 변경

--rand-source : 패킷의 보내는 사람 IP를 임의의 IP로 지정

TCP 관련 설정 변경

-s : Source Port 주소

-p : Destination Port 주소 지정

-M : Sequence Number 값을 변경

-L : Ack Number 값을 변경

-[플래그] : -U, -R, -S, -P, -A, -F

데이터 포함 전송 : 파일을 지정하여 내용 전송

-d : 보낼 파일 크기hping3: Hacker's Ping

- 다양한 형태의 프로토콜 : IP/ ICMP / UDP / TCP

- 다양한 간격을 지정할 수 있다. : 매우 짧은 간격으로 전송 가능 (마이크로초 단위 지정, 최대속도)

- 여러가지 내용을 조작 가능: 주소(보내는, 받는)

- 다른 데이터를 포함시켜 전송

- TCP 프로토콜 사용 할 경우, 임의의 FLAG 조합을 지정할 수 있음.Syn을 사용한 스캔

(TCP Open Scan, TCP Half Open Scan)

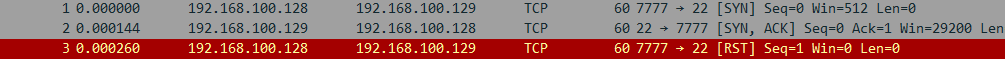

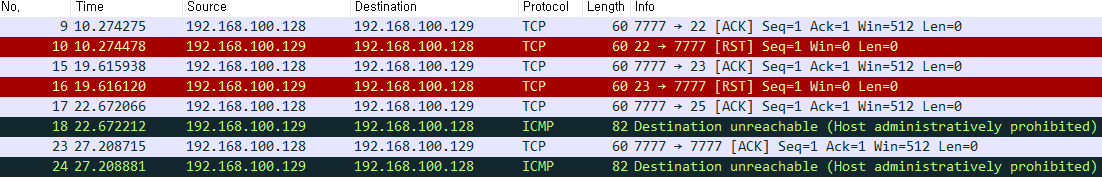

1. TCP/22 포트 ( 포트 열려있음, 방화벽 열려있음)

- 서버에서 SYN/ACK 응답이 돌아옴

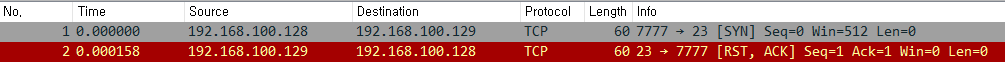

2. TCP/23 포트 ( 포트 닫혀있음, 방화벽 열려있음)

- 서버에서 RST/ACK 응답이 돌아옴

3. TCP/25 포트 ( 포트 열려있음, 방화벽 닫혀있음)

- 방화벽에 의해서 차단되므로 ICMP Destination Unreachable 응답이 돌아옴

4. TCP/7777 포트 ( 포트 닫혀있음, 방화벽 닫혀있음)

- 방화벽에 의해서 차단되므로 ICMP Destination Unreachable 응답이 돌아옴

FIN을 이용한 스캔

1. TCP/22 포트 ( 포트 열려있음, 방화벽 열려있음)

2. TCP/23 포트 ( 포트 닫혀있음, 방화벽 열려있음)

3. TCP/25 포트 ( 포트 열려있음, 방화벽 닫혀있음)

4. TCP/7777 포트 ( 포트 닫혀있음, 방화벽 닫혀있음)

→ 모든 포트에서 응답 없음 ( CentOS 7 대상 기준)

→ 운영체제 마다, 운영체제 별 버전 마다 응답의 형태가 다를 수 있음

→ 운영체제 정보 등을 함께 파악하여 포트의 개폐 여부를 파악하여야 함

→ SYN을 사용하는 스캔 방식보다 정확도 및 가능성이 낮음ACK스캔

- 포트의 개폐여부와는 크게 상관이 없음(다르게 올수도, 아닐수도 있음)

- 방화벽의 차단 여부를 확인할 수 있음.

(RST: 방화벽 열림. ICMP(3): 방화벽 차단)

Decoy 스캔

- Decoy : 미끼

- SYN FLAG를 사용하는 스캔 패킷을 전송하면,

다른 IP로 부터 전송된 것 같이 보이는 다수의 패킷을 함께 전송IDLE 스캔

- 패킷이 발생되면 패킷에는 고유한 값이 붙어있음. 패킷마다 일반적으로 패키마다 값이 증가하며 붙게 됨.

- IDLE 스캔을 하기 위해서는 통신 빈도가 낮은 시스템을 사용하여야 함.

1. 공격자는 스캔 대상에서 SYN 패킷을 전송하여 스캐닝을 수행함. 단, 보내는 사람의 IP를 통신 빈도가 낮은 시스템의 IP로 변경하여 전송.

- 스캔 대상의 포트/방화벽 열려 있을 때 : SYN/ACK를 IDLE로 전송

- 스캔 대상이 포트X/방화벽O : RST를 IDLE로 전송

- 스캔 대상의 방화벽이 막혀 있을 때 : 응답이 없거나, ICMP(3)을 IDLE 로 전송

2. 공격자는 통신 빈도가 낮은 시스템(IDLE)을 대상으로 지속적으로 패킷 전송을 시도함.

kali : hping3 -r --icmp [IDLE IP]

3. 보내는 사람의 IP가 조작된 스캔 패킷을 전송할 경우 지속해서 모니터링 하고 있는 패킷의 ID값 변화 추이를 확인