Azure 보안 계층

- 데이터가 VM에 접근할 때 까지 거치는 단계

공동책임제

- 마이크로소프트의 보안은 공동 책임제

Azure DDos Protection

- 분산 서비스 거부 (Distributed Denial-of-Service) 공격은 네트워크 리소스에 과부하를 걸어 응용프로그램의 속도 저하 또는 응답을 하지 못하도록 합니다.

- 네트워크 가용성에 영향이 있기 전에 비정상 네트워크 트래픽 Drop

- Basic 계층은 Azure 가상 네트워크 리소스를 보호하도록 Microsoft에서 관리 기능 추가

- 한달비용이 한사람의 인건비 수준이지만, 큰 회사일수록 효율적

Azure Firewall

- 네트워크 리소스를 보호하기 위해 IP 또는 Domain 주소를 기반으로 접근 허용/거부를 할 수 있는 관리형 서비스

- Inbound/Outbound NAT 필터링 규칙 적용

- 고가용성 내장

- 무제한 확장성

- Azure Monitor 지원

- Application Gateway 또는 Azure Front Door를 사용할 시 WAF 사용 가능

Network Security Group

- 가상 네트워크에 있는 리소스에서 네트워크 트래픽을 필터링

- Inbound와 Outbound에 대해 Source와 Destination IP 주소, Port, Protocol을 지정

- TCP와 UDP, ICMP 프로토콜 지정 가능

- 기본 정책이 정의되어 있음

- 우선순위를 지정할 수 있으며 Allow 또는 Deny 설정

- Azure에서 지정한 Tag 기반 필터링

- 네트워크 인터페이스 또는 서브넷에 연결

Application Security Group

- 가상 컴퓨터를 그룹화하여 네트워크 보안 그룹의 정책에 적용

- 유사한 정책을 가지는 서버를 기룹화

- 명시적인 IP 주소를 수동으로 관리하지 않아도 보안 정책 사용 가능

- 정책 간소화

Network 보안하기

- 응용프로그램에 맞는 네트워크 보안을 구성할 수 있어야 한다.

- 가상 컴퓨터에는 운영체제 방화벽 또는 백신 등의 응용프로그램 보안

- 가상 네트워크에서는 네트워크 보안 그룹

- 인터넷 통신에서는 Azure 방화벽 또는 DDoS보호, WAF 등을 사용

- 이외 3rd party 제품 사용 고려

안전한 네트워크 통신

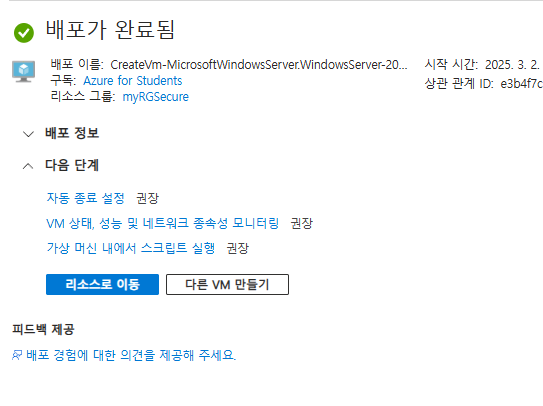

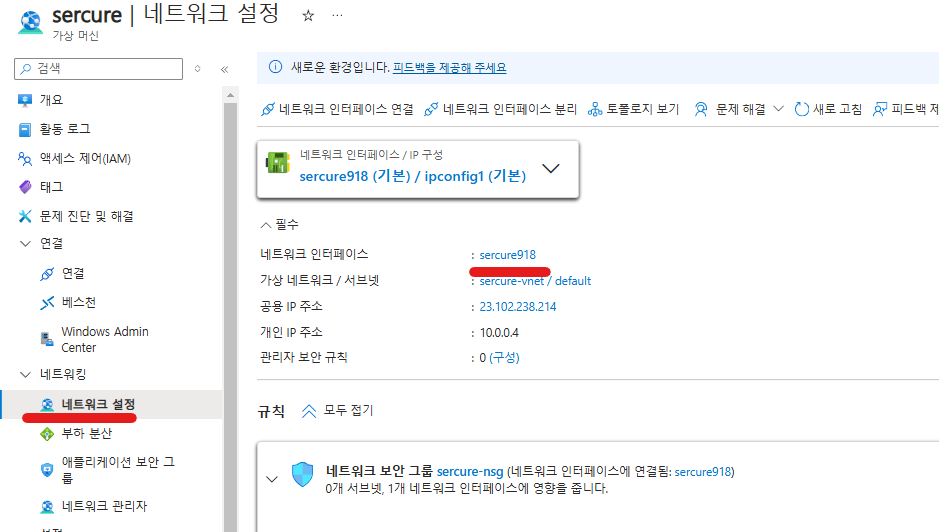

- 먼저 가상머신을 하나 배포한다.

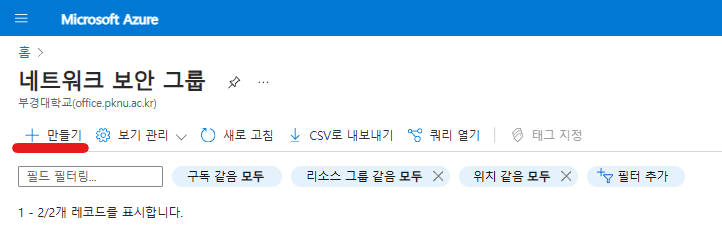

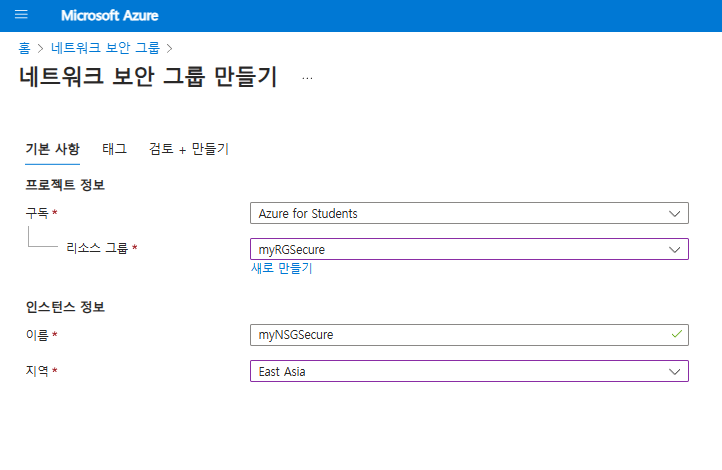

- 네트워크 보안 그룹을 만들어서 VM을 관리할 것이다.

- VM을 배포한 지역과 동일하게 네트워크 보안그룹을 생성한다.

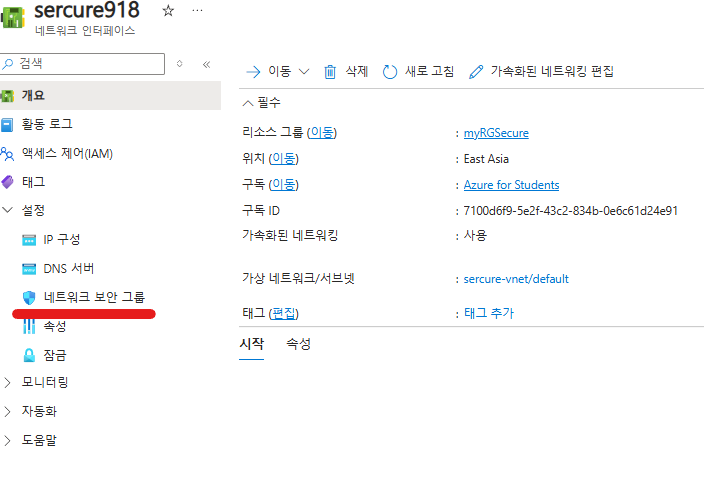

- VM의 네트워크 보안그룹으로 이동하여 생성한 네트워크 보안 그룹으로 변경한다.

- 하나의 네트워크 보안그룹에 속할 수 있는것을 확인할 수 있다.

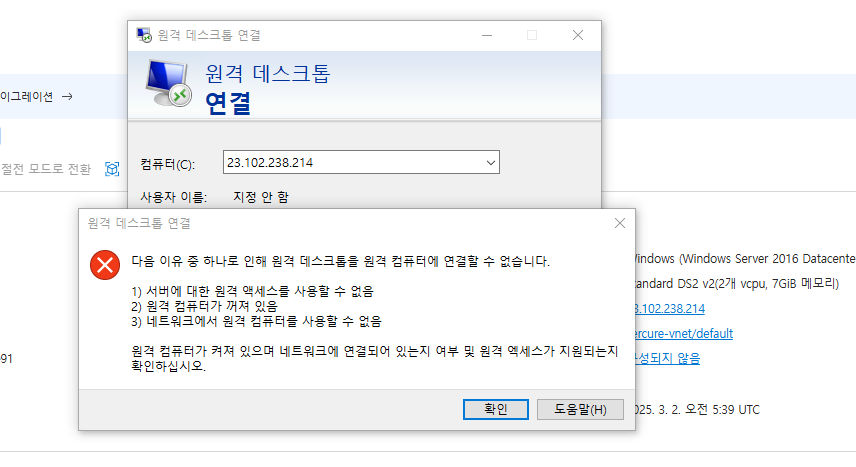

- 원격으로 접속을 시도하지만 연결되지 않는다.

- 통신이 안되는 이유는 연결한 network Security Group에 원격 데스크탑에 연결하는 포트가 열여 있지 않기 때문이다.

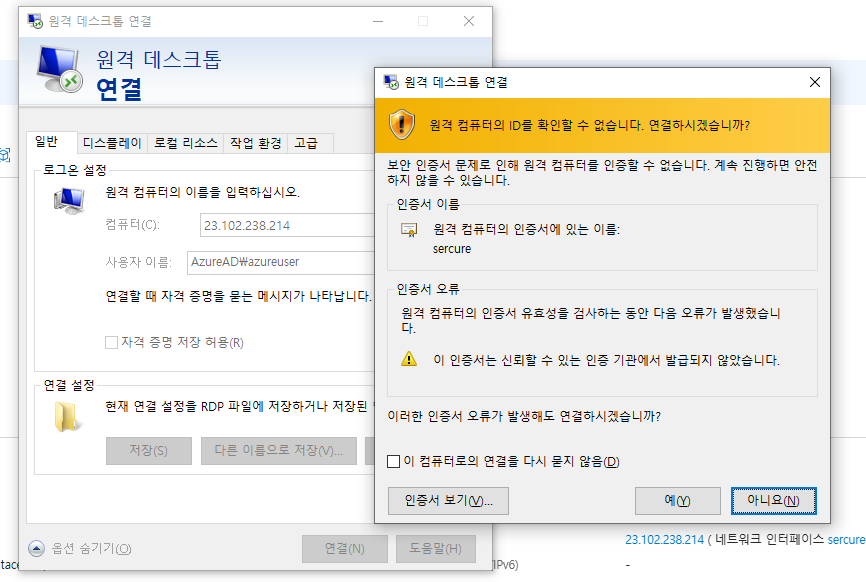

- 인바운드 규칙에 RDP 3389포트를 추가한다.

- 로그인을 하면 정상적으로 접속이 되는것을 확인할 수 있다.

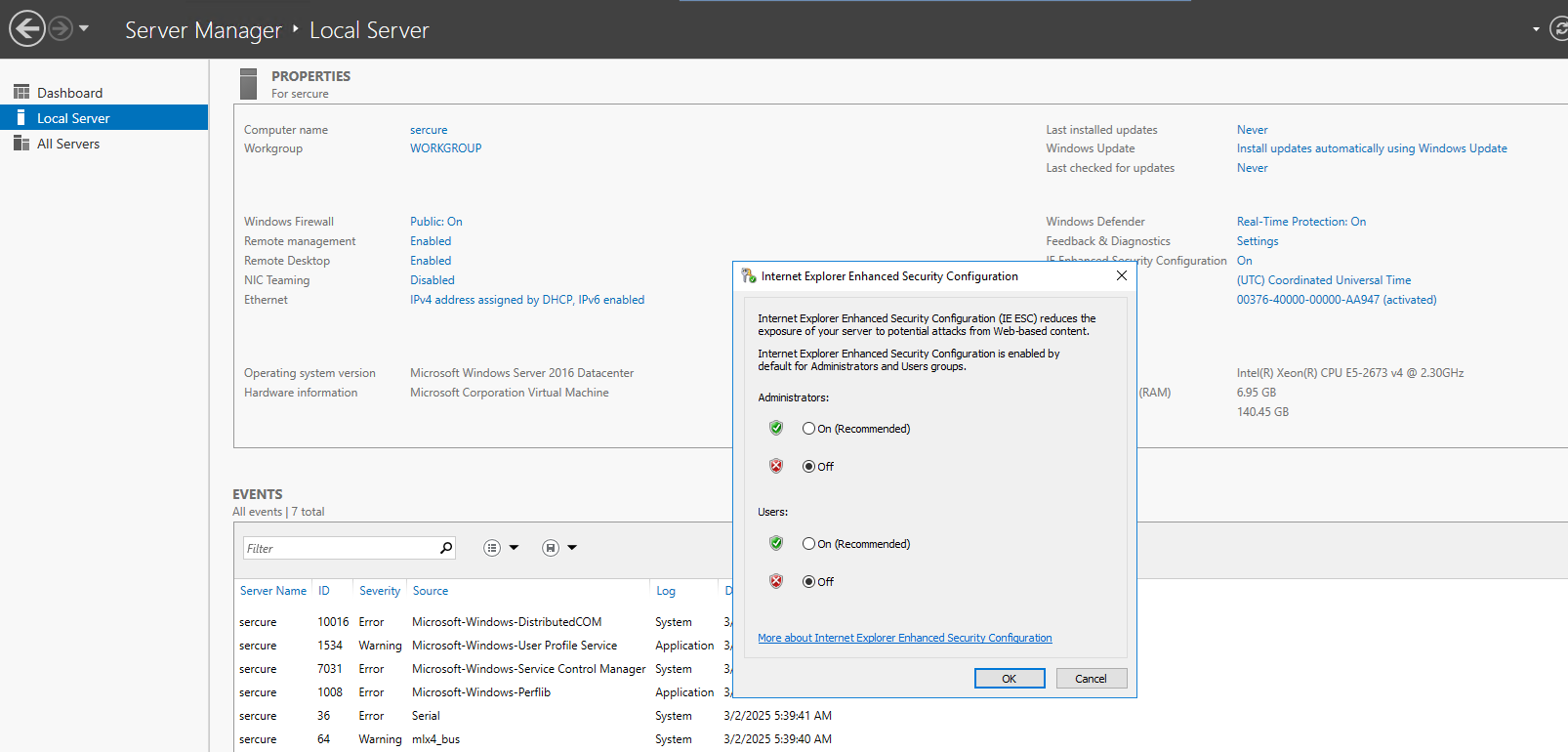

- 윈도우즈 서버에서 인터넷을 하려면 기본적으로 IE 보안 정책을 꺼주어야한다.

- 인터넷에 정상적으로 접속이 가능한 것을 확인할 수 있다.

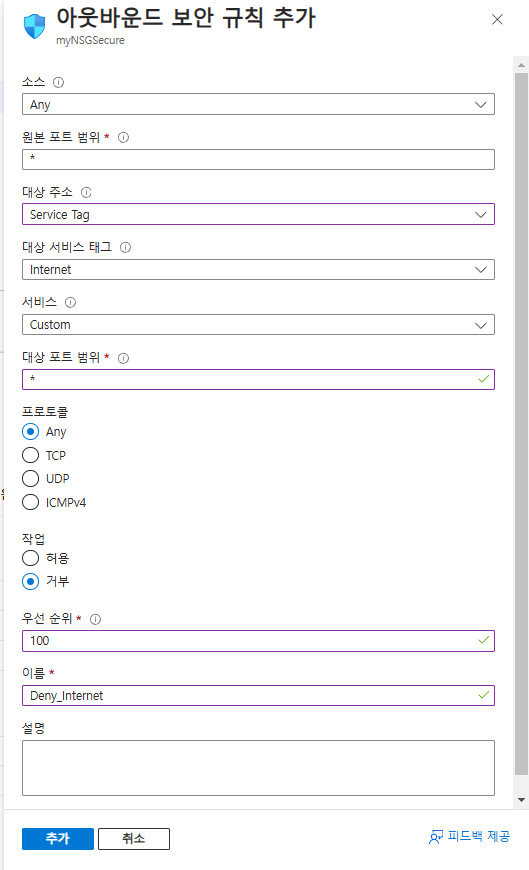

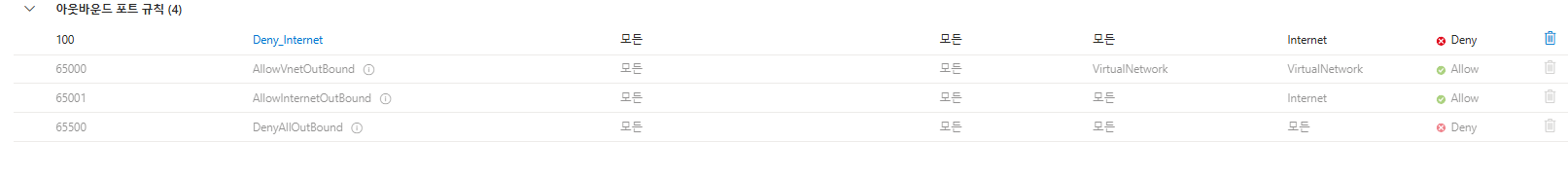

- 아웃바운드 규칙을 적용하여 인터넷 접속을 막아보겠다.

- Internet에 대하여 작업을 거부하고, 우선순위를 가장 앞으로 설정한다.

- 허용되는 우선순위보다 거부의 우선순위가 높기 때문에 인터넷 연결이 안될것이다.

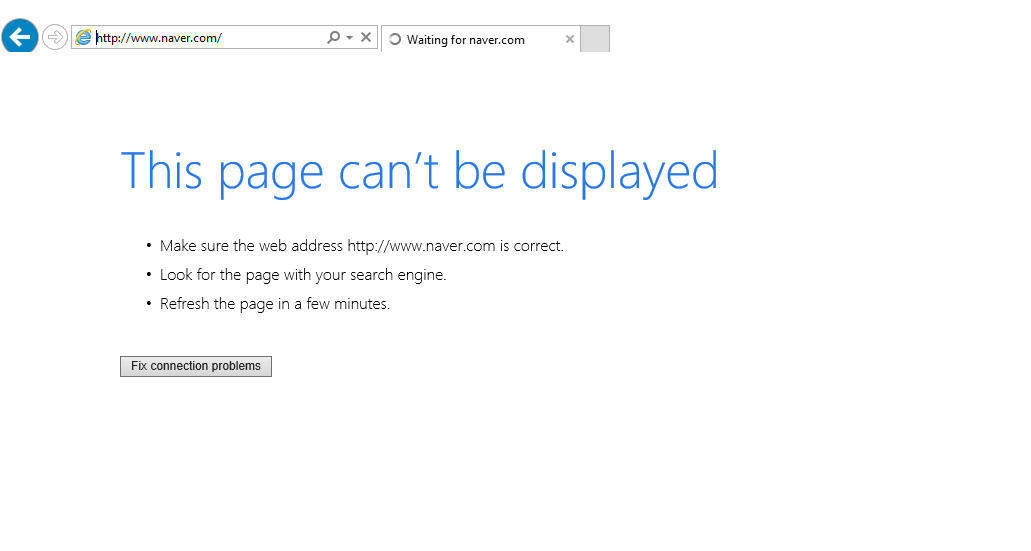

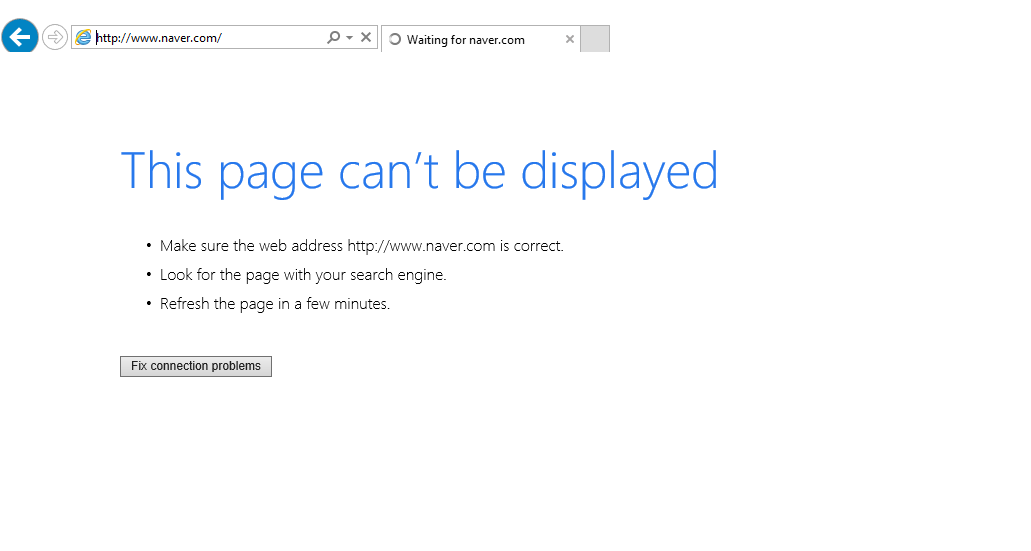

- 네이버로 연결하려 했지만 인터넷이 안되는것을 확인할 수 있다.

기본적으로 Azure의 가상 네트워크 그룹은 가상 컴퓨터가 인터넷이 가능한 설정인데, 어플리케이션이나 데이터베이스의 인터넷 통신을 막으려면 네트워크 보안 그룹에서 인터넷 통신이 안되도록 막는 설정을 해주어야한다.

어러한 정책들을 잘 적용하면 보안적으로 뛰어난 인프라를 구성할 수 있다.