1. 개요

- 특정 사이트에서 내부 게시판 자료에 접근할 수 있는지 점검하던 중,

로그인 후에만 접근 가능한 게시판 파일을 직접 다운로드할 수 있는 취약점을 발견함 - 특히 다음과 같은 URL 구조를 통해, 로그인 여부와 관계없이 파일이 다운로드됨을 확인함:

https://example.com/api/file/fileDown?file_name=파일명.pdf- 이는 인증 우회 및 직접 접근(Direct Object Reference, IDOR) 취약점으로 분류될 수 있음

2. 검색 기법

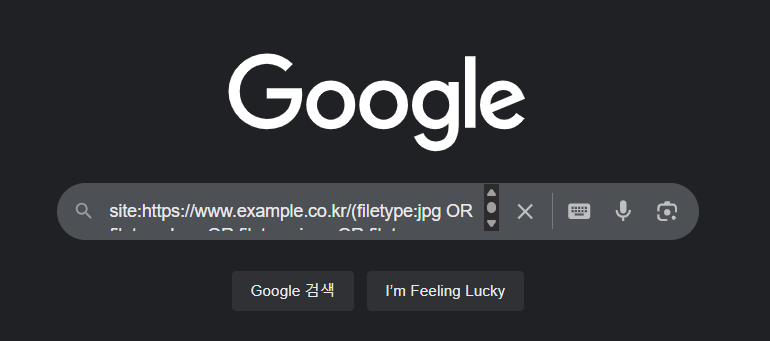

- 구글 및 Bing과 같은 검색엔진에서 다음과 같은 고급 연산자를 이용하여 탐색

파일 다운로드 API 엔드포인트 검색 예시

site:example.com inurl:fileDownfileDown,download,attach등이 URL에 포함된 페이지를 찾기 위해inurl:연산자 사용

다운로드 가능 파일 검색 예시

site:example.com (filetype:pdf OR filetype:xlsx OR filetype:hwp) inurl:fileDown- 접근 제어 없이 다운로드 가능한 파일 유형을 포괄적으로 탐지 가능

3. 점검 방법

- 게시판이 로그인 후에만 접근 가능하도록 UI상 제한이 걸려 있어도,

- 파일 다운로드 링크가 공개되어 있다면 직접 호출할 수 있는지 확인 필요

예시 시나리오

- 로그인 없이 URL 직접 접근 시도

- 접근이 된다면 서버 측 인증 미검증 가능성 존재

- 파일명을 바꿔가며 다른 내부 문서 접근 가능성 테스트

4. 대응 방안

-

다운로드 API 또는 파일 서버 접근 시 인증 및 권한 검사 필수

-

최소한 다음과 같은 조치 필요

- 파일 다운로드 전 로그인 여부 및 접근 권한 체크

- 다운로드 링크에 토큰 기반 검증 추가 (예: expiring URL)

- 접근 로그 및 이상 행위 탐지 시스템 연동

5. 결론

- 보안은 클라이언트 측 UI 제한만으로는 충분하지 않음

- 서버단에서의 인증 및 권한 제어가 필수적이며,

- 다운로드 경로 점검은 보안 점검 시 필수 항목으로 고려되어야 함