개요

- 단순히 아이디와 패스워드를 전달하여 인증하는 방식은 정보 노출 및 패스워드 재사용 공격에 매우 취약하기 때문에 운영체제 인증과 같은 높은 수준의 인증이 필요한 경우에는 적절하지 않다.

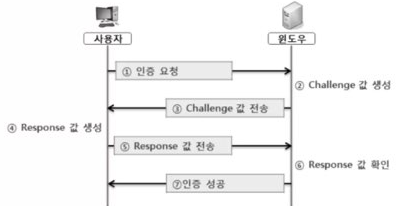

- 윈도우는 "Challenge & Response" 방식의 인증 구조를 사용한다.

각 단계별 동작방식은 아래와 같다.

인증요청 : 인증하고자 하는 사용자가 윈도우 시스템에 인증 요청

Challenge 값 생성 및 전송 : 인증 요청을 받은 서버는 특정 규칙 또는 랜덤한 Challenege 값을 생성하여 사용자에게 전달

Response 값 생성 및 전송 : 사용자는 전달받은 Challenge값과 사용자 패스워드 정보를 이용해 Response 값을 생성하여 서버에 전달

Response 값 확인 및 인증 성공 : 사용자가 전달한 Response 값을 확인하여 인증 성공 여부를 전달

인증 암호 알고리즘

- LM(Lan Manager) 해시 : 윈도우 2000, XP의 기본 알고리즘으로 구조적으로 취약한 알고리즘이다.

(윈도우 비스타 이후 버전부터는 LM을 기본적으로 사용할 수 없게 함)- NTLM 해시 : LM 해시에 MD4 해시가 추가된 상태

- NTLMv2 해시 : 윈도우 비스타 이후 윈도우 시스템의 기본 인증 프로토콜로 기존인증 알고리즘과는 전혀 다른 알고리즘으로 해시값을 생성하며 현재까지 복잡도가 충분해 크래킹이 어렵다.

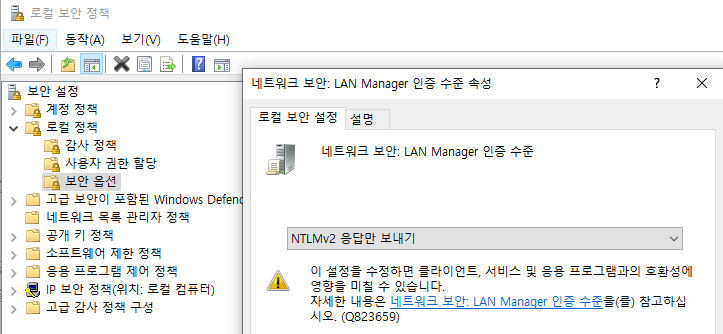

LM 인증 수준(시스템 취약점 분석)

1) LM(Lan Manager)는 네트워크를 통한 파일 및 프린터 공유 등과 같은 작업 시 인증을 담당하는 서비스이다.

2) LM 인증 수준 설정을 통해 네트워크 로그온에 사용할 Challenge/Response 인증 프로토콜을 결정하면, 이 설정은 클라이언트가 사용하는 인증 프로토콜 수준, 협상된 세션 보안 수준 및 서버가 사용하는 인증 수준에 영향을 주기 때문에 보다 안전한 인증을 위해 NTLMv2(version 2) 사용을 권한다.