Forensic

GTF Poem 50 Points

Christmax in spring?

Oh, wait - it's HTsP

Does this bell a rimg?

Well, come and sea!On Aprils Fools day

Our encineers present you

New challenges to ploy

Hope you'll c0me thlough

_

Since you're alreapy here

You'll find o hidden secr3t

Imside the poem where

The tazk is incompleteNote: you'll have to add curly braces to the flag

각 라인 별로 스펠링이 맞지않은 문자가 존재한다.

합친 것이 플래그 값이다.

X-MAS{co0l_po3mz}Encrypted Image 465 Points

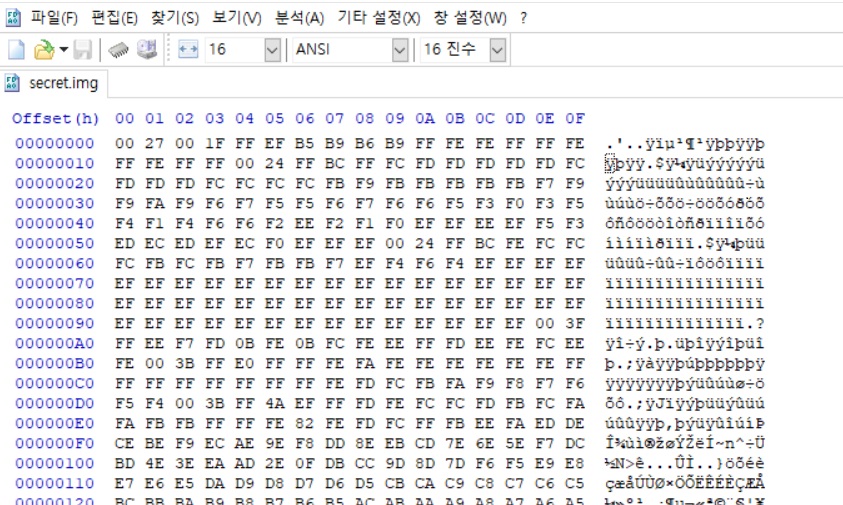

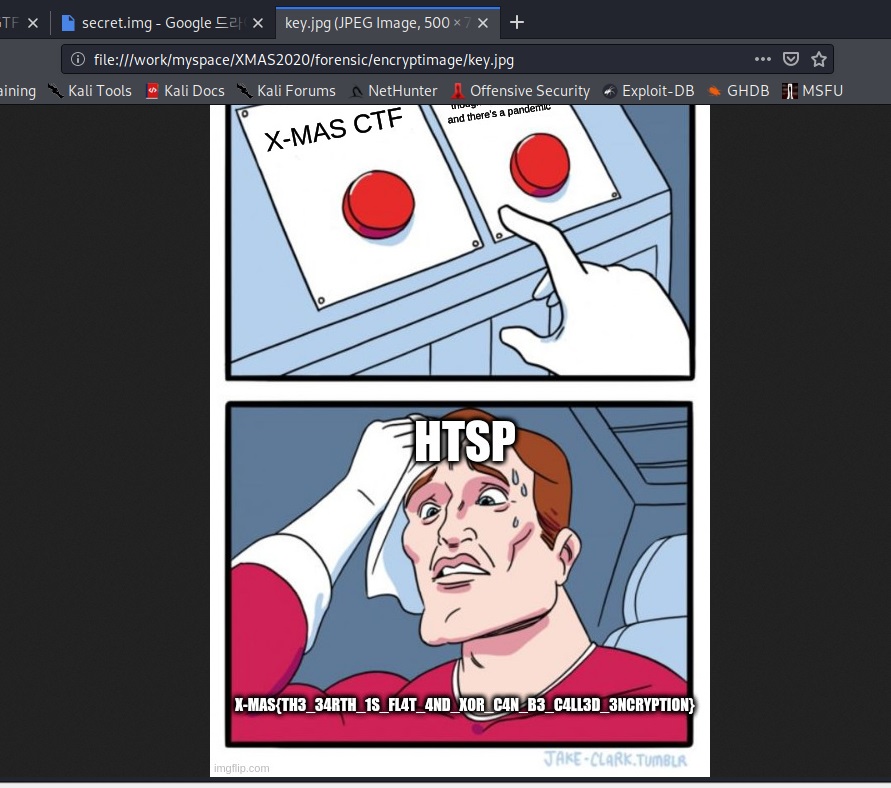

We found this encrypted image hidden deep inside yakuhito's computer. We have reasons to believe it contains illegal content, but our experts couldn't decrypt it. Can you help us?

secret.img

파일의 헤더를 확인해보면

\xff가 많이 보이며, \x00\x27\x00으로 시작한다.

XOR로 연산된 값임을 게싱할 수 있었다.

파이썬 코드로 복호화(?) 해보자.

with open('secret.img', 'rb') as f:

bts = f.read()

res = bytes(map(lambda x : 0xff ^ x, list(bts)))

with open('key', 'wb') as fw:

fw.write(res)파일 포맷을 확인해보면

root@kali:/work/myspace/XMAS2020/forensic/encryptimage# file key

key: JPEG image data, JFIF standard 1.01, aspect ratio, density 1x1, segment length 16, baseline, precision 8, 500x756, components 3

Guessing

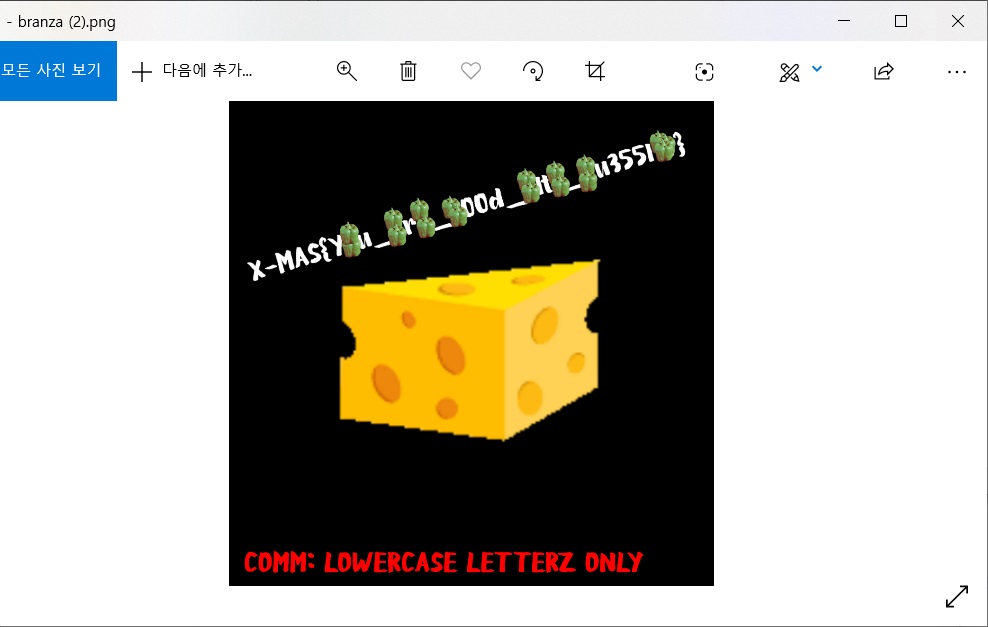

Cheese This 139 Points

So I found this file laying around. There's no way to know what was originally inside of it, due to GIMP (Green Is My Pepper) data rot.

Or is there...?

branza

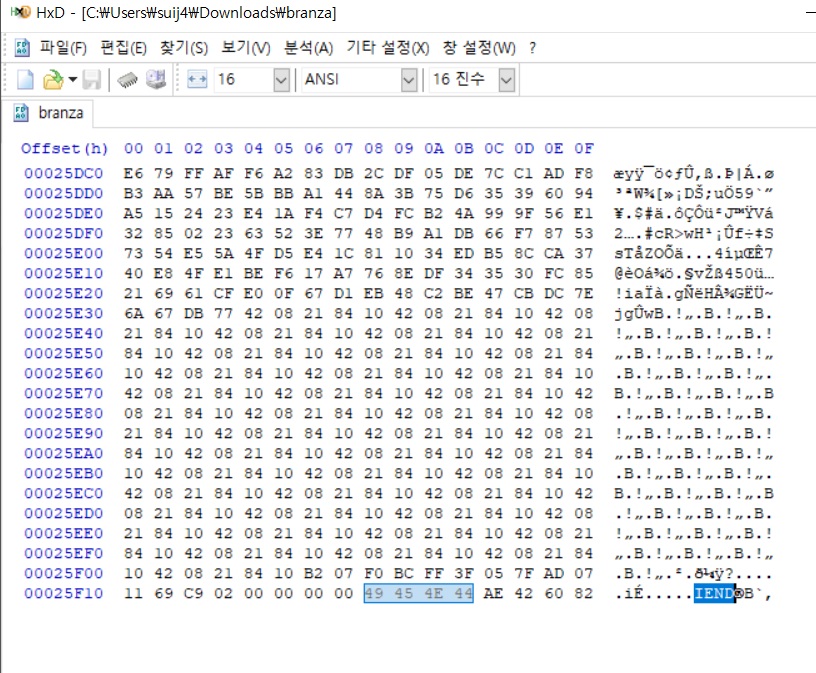

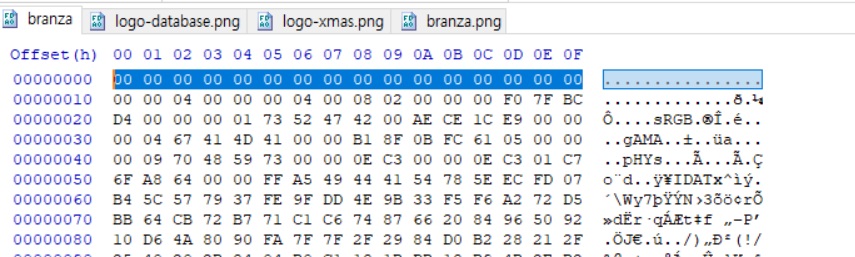

파일 바이너리값을 확인하면, 끝부분이 PNG 형식으로 끝난다.

헤더를 보면 첫 라인이 모두 00으로 되어있다.

다른 정상 png파일의 첫 번째 라인 값을 덮어써준다.

89 50 4E 47 0D 0A 1A 0A 00 00 00 0D 49 48 44 52확장자를 바꿔 실행하면