네 여기 있습니다.

서버 헤킹 당하는 가장 흔한 수법이 깃허브에 ID, PW 올려서 그렇게 된다고 하는데요.

다행히도 해킹은 안 된 것 같아요 ^^

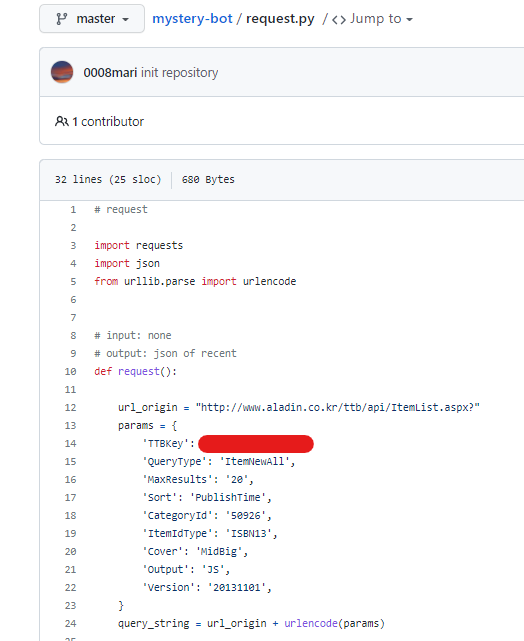

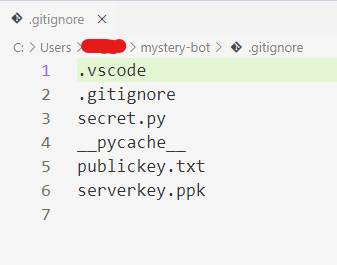

이건 트위터 봇이다. 트위터 인증 키는 깃헙 올릴 때 .gitignore 올렸는데, 알라딘 OpenAPI 키는 미처 지우지 못한 것...

이 키로 할 수 있는 일이 무척 한정되어 있어서 (과금 불가) 다행히 악용의 여지는 없었을 듯 하다.

전세계 어딘가의 크롤링 로봇의 손에 이미 들어갔겠지만 말이다.

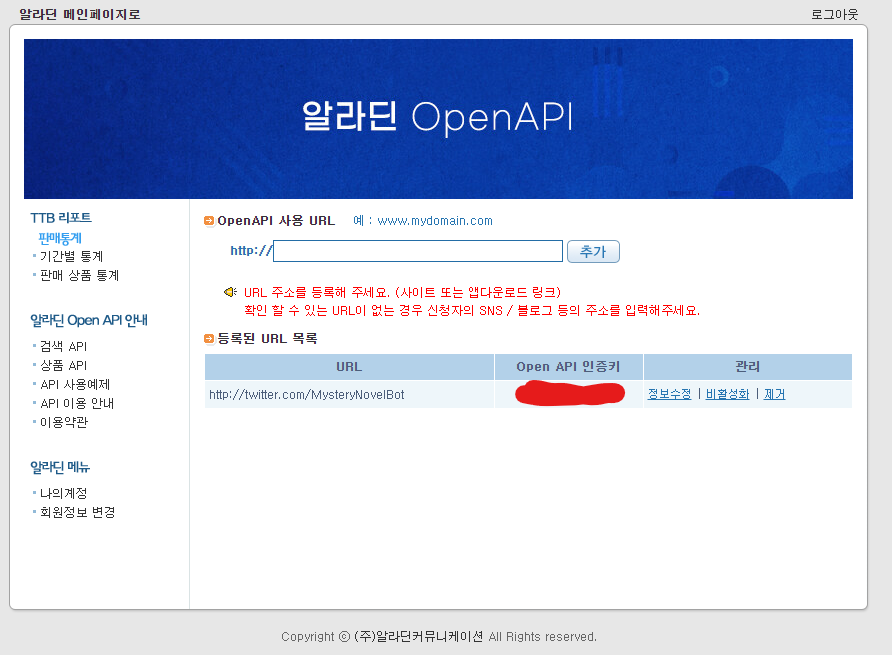

어쨌든 당황하지 않고, 비활성화한다.

그리고 다시 발급받았다.

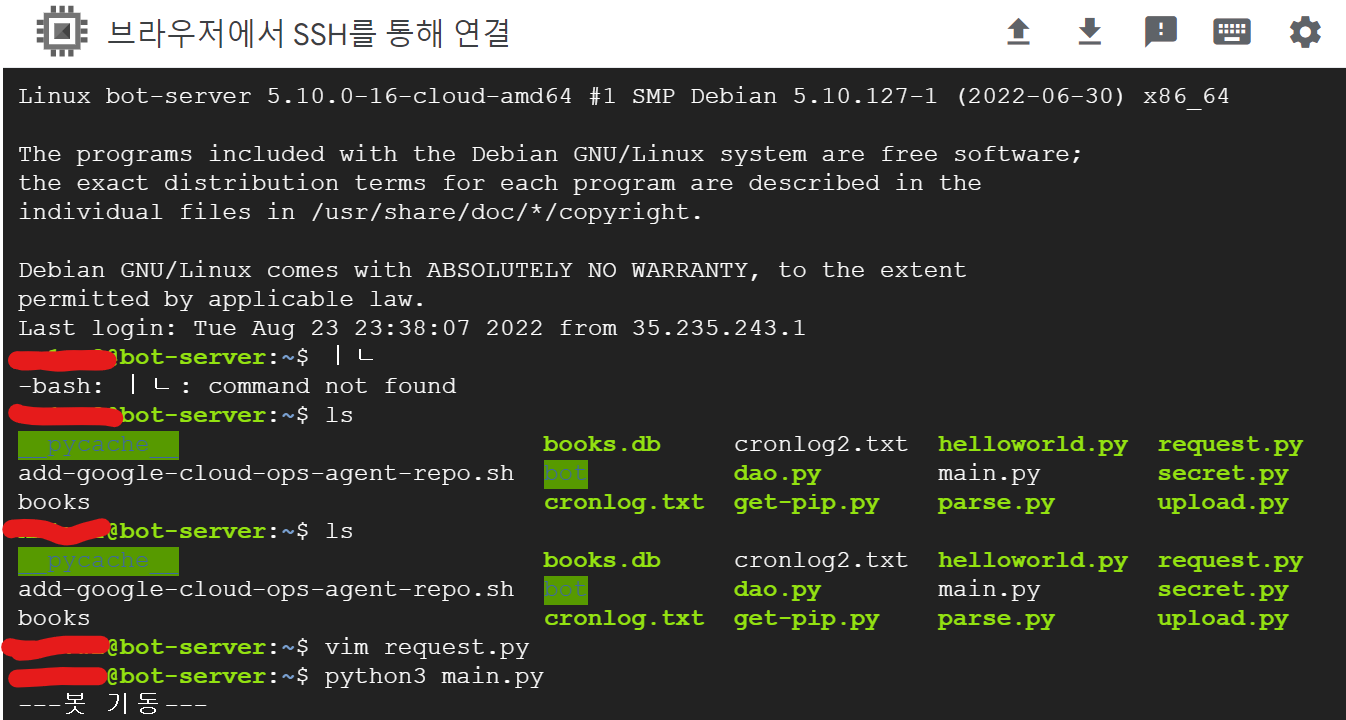

GCP Compute Engine에 연결하여 수정해준다. 잘 되나 한번 테스트 해줍니다.

끝입니다.

이런 실수를 한 번 했으니 두 번은 안 했을 거라고 믿으며 포스팅 마칩니다^^

잠깐의 해프닝인데 교훈을 얻은 것이 있다.

애초에 인증키 같은 민감한 정보는 코드와 섞이지 말아야 한다는 것이다.

깃헙에 업로드 때만 가리고, 서버에 배포할 때에는 포함시켜서 써야지! 라고 하면 실수하기가 쉽다.

그리고 이게 어떻게 보면 추상화랑 연결되는 거 아닌가 싶다 (?) 실은 개인적으로 사용하는 툴을 만들어서 그것도 깃헙에 올리려고 하고 있는데, 저번 달에 짠 코드를 다시 보니 엉망이다. 코드에 민감한 정보 집어넣고, 파일 패쓰는 절대경로로 무장됨... 그래서 조금씩 수정해보고는 있는데 버리고 다시 짜고 싶어지는 -0-

어디서든 재사용 가능하도록 추상화한다는 게 무척 어려운 일 같음.

그리고, 인증키를 발급해주는 서비스들은 곧바로 '비활성화' '재발급' 할 수 있도록 구성되어 있단 걸 새삼 깨달음. 이 정도는 기본 요구사항이군요!

바로가기: 해킹 당할뻔 한 그 repo 과연 뭘까? (트위터 봇 입니다.)