📝 오늘 배운 내용 요약

보안뉴스

https://m.boannews.com/html/detail.html?tab_type=1&idx=130288

- RAT란 ? 원격 액세스 트로이 목마 . 원래 원격 프로그램 자체를 의미했으나 추후에 원격으로 액세스할 수 있는 트로이 목마 형식으로 변형됨.

- 블랙셰이드. 크로스랫. 미라지, 사피코 등 다양함

- 키로거와 비슷하나 발견하기가 더 어렵고. 훨씬 광범위한 불법 활동에 사용될 수 있음.

네트워크 기본 OSI 7계층

- L1 → 물리 계층

- L2 → 데이터 링크 계층

- L3 → 네트워크 계층

- L4 → 전송 계층

- L5 → 세션 계층

- L6 → 표현 계층

- L6 → 응용계층 ( 애플리케이션 계층)

- 파란색 → 상위 계층

- 빨간색 → 하위 계층

| L2 | L3 | L4 | L7 |

|---|---|---|---|

| MAC | IP | 프로토콜 | 페이로드 |

L2 (데이터 링크 계층)

- OSI 7계층 중 2번째 계층, 데이터 링크 계층이자. MAC 주소와 가장 관련이 깊다고 볼 수 있음. 대부분의 스위칭 ( DHCP 기능 ON/OFF등) 은 기본적으로 L2 스위치에 해당함

- 물리 계층에서 수신한 데이터를 프레임 단위로 구성하여 상위 계층으로 전달함.

- 이더넷에는 프레임 헤더에 소스 MAC 주소와 데스티네이션 MAC 주소가 들어감

- L2 에서는 방화벽 ( L2 방화벽)이라고 명명함. TP 모드를 많이 쓰고. 해당 장비로 오가는 모든 트래픽을 제어할 수 있음

- 주요 역할 프레이밍 → 비트 스트림을 프레임으로 나누어 처리 주소 지정 → MAC 주소 기반으로 통신 오류 감지 → CRC등으로 전송 중 오류를 확인 흐름 제어 → 수신 측 처리 속도에 맞게 데이터 흐름을 제어 매체 접근 제어 (MAC) : 전송 권한을 제어 → 충돌 방지등

- 주요 장비 → 스위치 ( Switch) : MAC 주소 기반으로 프레임 전달 → 브릿지 (Bridge) : 네트워크 세그먼트 간 트래픽 분할

- 주소 체계 MAC 주소(물리주소 )

- NIC카드에 부여되는 고유 주소

- Ex )

00:1A:2B:3C:4D:5E

L2 방화벽 ?

특정 보안 환경에서 ( 내부망 제어 혹은 브릿지 모드 보안 ) 에서 L2 계층 수준에서 동작하는 방화벽이 사용 될 수 있음.

MAC주소. VLAN 태그 등 L2 계층 정보를 기준으로 패킷을 필터링 하는 방화벽임

IP 주소가 아닌 물리주소 기반의 제어를 수행

장점 : 네트워크 변동 없이 모니터링 또는 제어하고자 하는 장비 사이에. 그리고 같은 서브넷 대역에 끼워넣으면 사용할 수 있음

단점

- IP 기반 제어가 안되므로 정밀 제어에 한계 있음

- 일반 방화벽에 비해 정책 설정이 복잡할 수 있음

- 트래픽이 많을 경우 병목 발생 가능

L3 ( 네트워크 계층)

- OSI 7계층 중 3번째 계층

- 데이터를 목적지까지 전달하기 위해 논리적 주소(IP)를 기반으로 라우팅을 수행

- 서브넷, 게이트웨이, 라우터 등과 관련

- 주요역할 라우팅 : 출발지에서 목적지까지 최적의 경로 선택 IP 주소 지정 및 해석 : 송수신지 주소 파악 패킷 전달 : 각 네트워크 간 패킷 전달 단편화 : MTU에 맞게 데이터 분할

- 주요 장비 라우터 → 서로 다른 네트워크 간 데이터 전달 L3 스위치 → 스위칭 + 라우팅 기능을 동시 수행

- 주소 체계 IP 주소 (논리 주소) → IPv4:

→ IPv6:192.168.1.12001:db8::1

L3 방화벽 ?

IP 주소, 서브넷 , 라우팅 정보등을 기준으로 트래픽을 제어하고 차단/허용 하는 방화벽

ex) 192.168.10.0/24 네트워크에서 외부 인터넷 접근 차단

- 특정 IP에서만 서버 관리 포트(SSH 등) 접근 허용

- 사내망에서 DB 서버로의 직접 접근 차단

- IPTables. CIsco ASa. Fortigate. Palo Alto등의 장비가 해당됨

→ L3 계층은 IP 기반으로 라우팅을 수행하는 계층이며. L3 방화벽은 IP주소나 네트워크 정보를 기준으로 트래픽을 제어함. 네트워크간 통신 통제. 접근 제한. 인터넷 차단등에 사용됨

L4 ( 전송 계층)

- OSI 7계층 중 4번째 계층

- 종단 간(end-to-end) 통신을 제공하는 계층

- 데이터의 신뢰성, 정렬, 흐름 제어, 오류 복구 등을 담당

- 주요 역할

- 세그먼트화 : 상위 계층 데이터를 쪼개어 전송

- 재조립 : 받은 세그먼트를 원래의 순서로 복원

- 신뢰성 보장 : TCP를 통해 데이터 누락 / 중복 방지

- 포트번호 사용 : 응용프로그램 구분함 (80.443.22.21)등등

- 주요 프로토콜 TCP : → 연결기반 . 신뢰성 보장 UDP → 비연결기반, 빠르지만 신뢰성 없음

- 주소 체계

- 포트 번호 ( Port Number)

- → HTTP 80. HTTPS 443. SSH : 22, DNS : 53등

- IP + PORT 조합으로 통신 대상 식별 ( 소켓 개념 )

- 소켓 통신 기억나지 기백아 ?

- 포트 번호 ( Port Number)

L4 방화벽

→ IP 주소 + 포트번호 + 프로토콜 기준으로 세밀한 트래픽 제어를 수행하는 방화벽

→ 필터링 기준 : IP주소 + 포트번호 + 프로토콜(TCP/UDP)

→ 작동 방식 : 세션 기반 제어 ( 3 way Handshake 등등)

→ 주요 기능 : 특정 포트 / 서비스 차단 , Dos 방어, 포트기반 ACL 설정

→ L4 계층은 종단 간 통신을 포트 번호를 통해 제어하는 계층이고. IP + 포트 기반의 세밀한 방화벽 보안 정책을 설정 가능함. TCP / UDP 기반 서비스 통제에 편함.

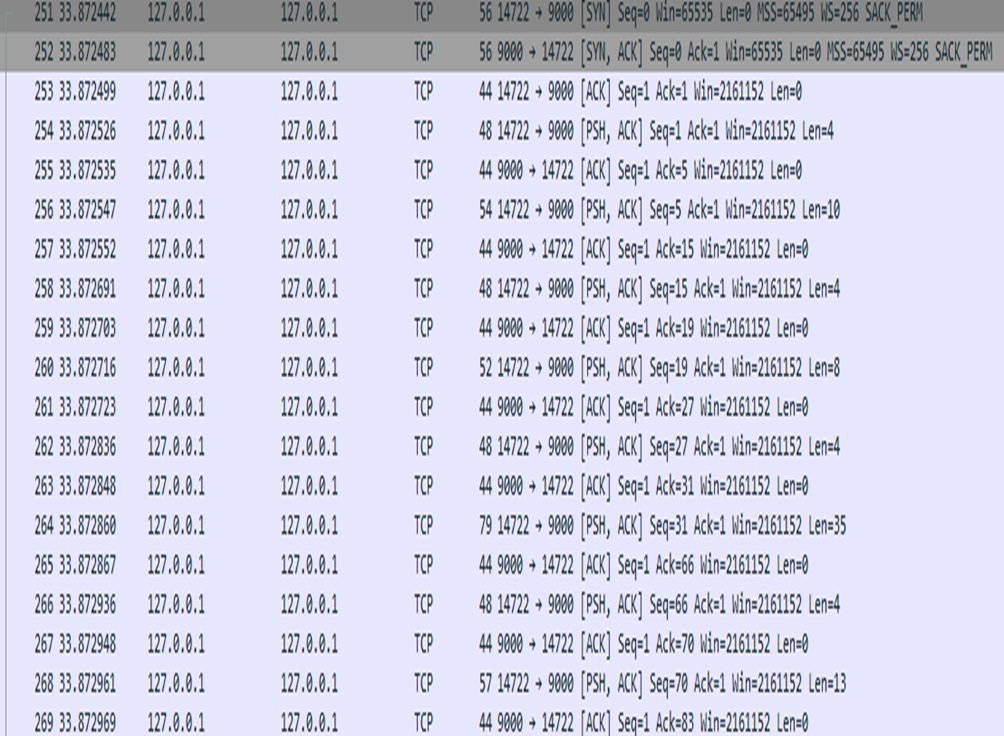

3-Way- Handshake / 4- way Handshake

연결과정 → 3 Way Handshake

- SYN : 클라이언트가 서버에 연결 요청 (SYN)

- SYN-ACK : 서버가 요청 수락. 응답

- ACK : 클라이언트가 응답 수신 확인. 연결 성립.

→ 왜 하는데 그래서 ? :

목적: 연결지향(신뢰성 있는 통신) 세션 생성

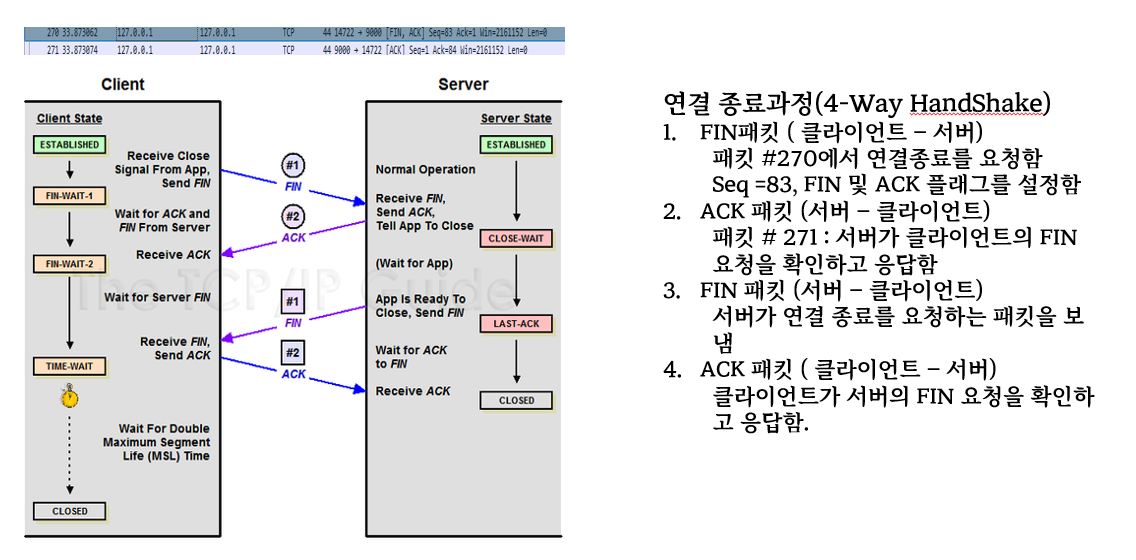

연결 종료 과정 → 4 way Handshake

- FIN :클라이언트가 연결 종료 요청 (FIN)

- ACK : 서버가 수신 확인 (ACK)

- FIN : 서버가 종료 요청 (FIN})

- ACK : 클라이언트가 수신 확인 (ACK) → 세션 종료

→ 얜 왜 하는데 그래서 ?

목적: 양방향 통신을 정상적으로 종료하기 위한 절차

예시 → Wireshark 패킷 분석 ( 출처 2024년도 과제 )

💭 오늘의 회고

- 배운 점

- 배운거라기보단 있었던 지식을 재정립하는 시간이였다.

- 어려운 점/개선할 점

- 네트워크… 지식을 듣다보니 정처기 푸는 기분이 계속난다. 정처기 풀면서 한번씩 되뇌어보기.

- 액션 플랜