안드로이드 기기 수천만 대가 CopyCat이라는 새로운 멀웨어에 감연된 사실이 보안업체 Check Point에 의해 몇년 전에 발견되었다.

🐱 CopyCat 이란?

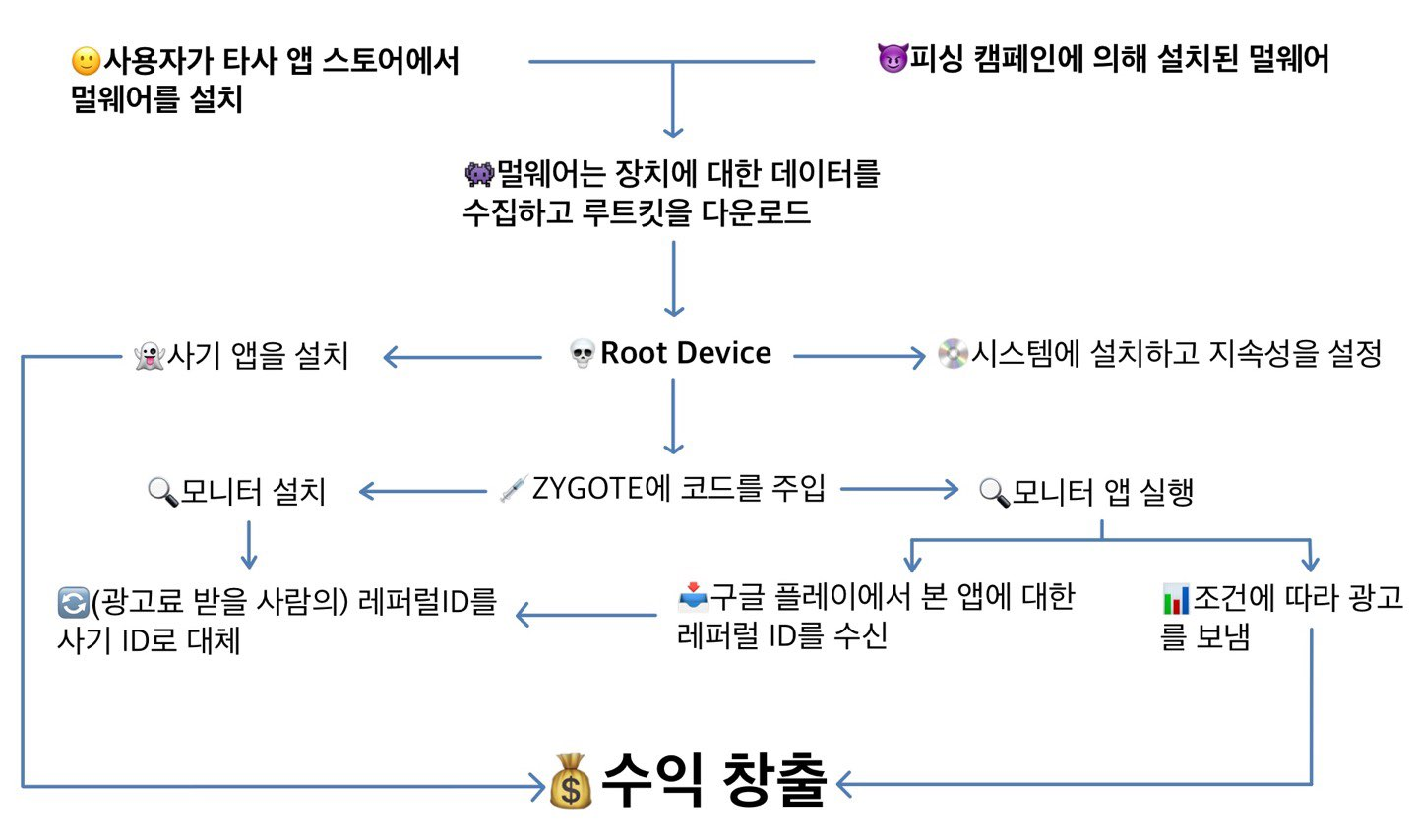

장치 루팅, 지속성 설정, Zygote (Andrioid 운영 체제에서 앱 실행을 담당하는 데몬)에 코드 삽입 등 방대한 기능을 갖춰 개발된 멀웨어이다.

🔓 애드웨어 종류의 멀웨어로, 안드로이드 기기를 감염시키면 ‘루팅’과 비슷한 작업을 진행해 공격자가 완벽한 통제권을 가진 후 사용자 허가 없이 악성 앱들을 설치하기 시작한다. 다른 애드웨어와의 차이점은 악성 앱이 사용자 몰래 설치되고 나서 멀웨어의 윤곽이 드러난다.

📩 CopyCat을 다운받는 과정

되게 복잡해 보이지만 이해하기 쉽게 아래에 예를 들어보자.

철수는 공기계폰을 사용하다

Google Play Store이 아닌 일반 앱스토어 (서브파티 앱스토어)에서 유료 게임 앱을 무료로 다운받을 수 있는 것을 발견했다.

철수는 게임을 다운받으면서 빨리 플레이하고 싶은 마음에Permission request등 요청에 대해 신경쓰지 않은 채 무조건 yes, yes만 눌렀다.

게임을 플레이하면서 틈만나면 플레이 도중에 30초, 50초 광고가 떴다.

하지만, 예전부터 하고싶었던 게임인지라 철수는 '뭐,광고 쯤이야. 공짜로 받은게 어디야….'라며 대수롭게 넘겼다.

어느날, 철수는 여김없이 게임을 플레이하다 중간에 AD가 떴고, 그 광고들 중 마음에 드는 게임이 있어서 광고를 클릭하고 다운받았고, 광고를 통해 다운받은 게임을 실행하자 갑자기 화면이 꺼졌다.

'용량이 커서 그런가….' 철수는Naver에 용량문제에 검색하자, 갑자기 AD가 계속 뜨기 시작했다. 평소엔 이런적이 없었기에 철수는 많이 당황했다.

백신을 돌려봐도 광고는 계속 떴다. 여러번 광고를 끄려다가 실수로 클릭한 적도 여러번 있었다.

AD로 인해 사용이 불편해진 철수는 할 수 없이 공기계를 공장 초기화 시키기로 결정했다.

💰 CopyCat은 사용자가 앱을 설치했을 때, 설치한 앱에 대한 광고료를 빼돌린다.

다른 케이스지만 쉽게 예를 들면,

영희가

Youtube에서 브이로그 유튜버로 활동하고 있다. AD에 의한 수익창출로 생활하고 있었는데 어느순간부터 AD에 대한 수익창출이 전보다 줄어들고 있었다.

최근에는 수익창출이 거의 없다시피할 정도였다.

영희는 무언가 잘못된 것 같다는 생각에Youtube에 문의해봤지만, 본인들도 알 수 없다는 말만 할 뿐이었다.

사용자가 영희의 브이로그를 보다 중간에 광고가 있어서 클릭을 했다면, 그 클릭한 횟수에 따라 영희는 광고에 대한 광고료를 받는다.

하지만, CopyCat은 앱을 설치한 사용자를 통해 광고료를 받아야할 영희의 ID를 자기것으로 대체한다.

가짜 앱을 설치하는 모듈과 원래 ID를 자기것으로 바꿔치기하는 모듈이 나눠져 있기 때문에 CopyCat은 광고료에 대한 권리를 훔칠 수 있게 된다.

⛔ CopyCat과 같은 애드웨어는 개인 사용자와 기업 모두에게 위험을 주게 된다. 공격자는 기업 네트워크에 연결된 손상된 모바일 장치만 있으면 비즈니스의 전체 네트워크를 뚫고 중요한 데이터에 액세스할 수 있기 때문이다.

🔑 CopyCat으로부터 보호하는 방법

CopyCat과 같은 최첨단 멀웨어는 정적 및 동적 앱 분석을 모두 사용하여 제로데이 멀웨어를 식별하고 차단 할 수 있는 고급 보호 기능이 필요하다. 장치에서 작동하는 컨텍스트 내에서 멀웨어를 검사해야만 이를 차단할 수 있다.

한마디로 디바이스 보안을 잘 유지해야되며 보안 앱과 디바이스를 항상 업데이트를 하자.

그리고, 안전하지 않은 앱스토어에서 함부로 앱을 다운받지 않도록 주의해야한다.