1. 관련 법령

2. 개요

- root 계정은 AWS 리소스에 대한 모든 권한을 보유한 계정이지만 권한 제어가 불가능하기 때문에 명확한 목적 이외에는 사용 제한 필요

3. 취약점 판단 기준

- root 계정 사용 이력이 존재하고, 사용에 따른 목적이 불분명한 경우 취약

- root 계정 사용 이력이 존재하지 않거나, 사용에 따른 목적을 증명할 수 있는 경우 취약하지 않음

4. 취약점 확인 방법 - (1) 관리 콘솔에서 확인

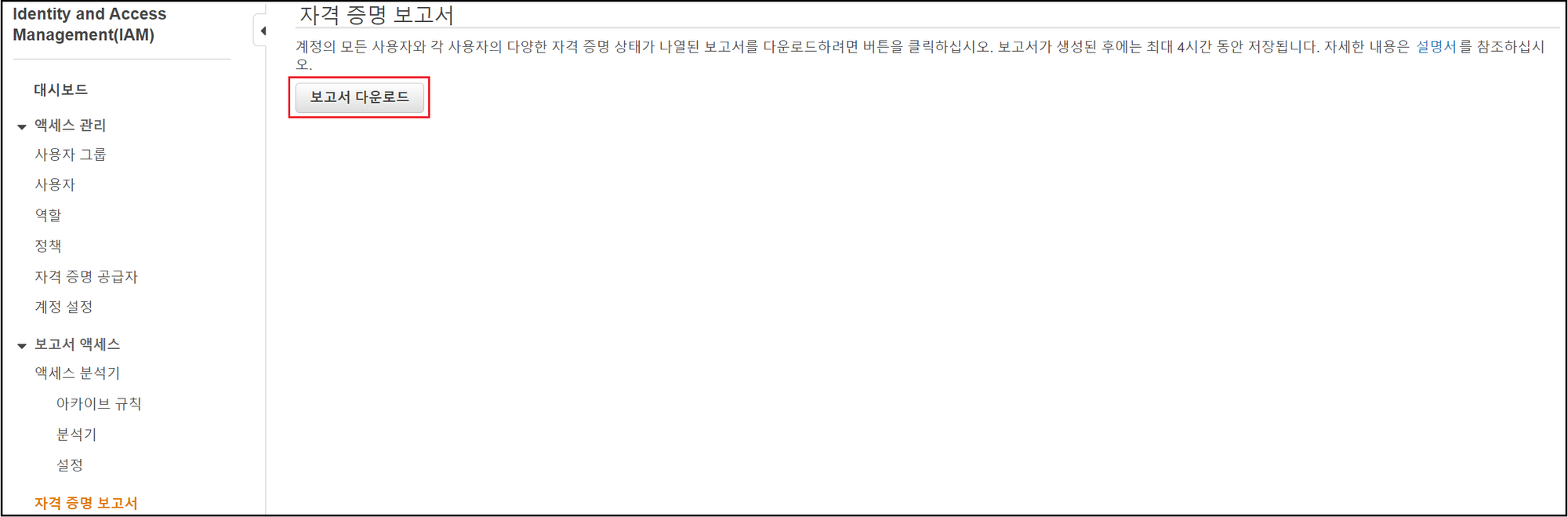

- 관리 콘솔에서 [IAM] 검색 → [자격 증명 보고서] 메뉴 클릭 → [보고서 다운로드] 클릭

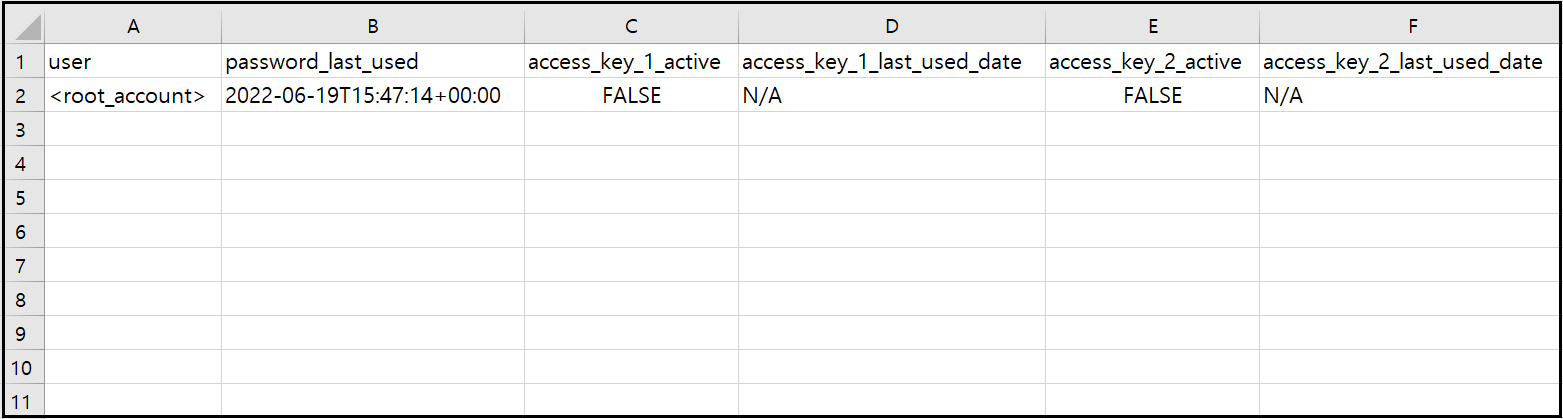

- password_last_used / access_key_1_active / access_key_1_last_used_date / access_key_2_active / access_key_2_last_used_date 컬럼을 통해 root 계정 사용 기록 확인

4. 취약점 확인 방법 - (2) AWS CLI에서 확인

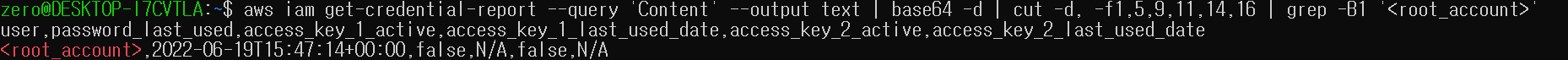

- IAM 권한을 보유한 계정의 Access key를 활용해 AWS CLI에서 Command 실행

- Command

aws iam generate-credential-report aws iam get-credential-report --query 'Content' --output text | base64 -d | cut -d, -f1,5,9,11,14,16 | grep -B1 '<root_account>'

- Command

- password_last_used / access_key_1_active / access_key_1_last_used_date / access_key_2_active / access_key_2_last_used_date 컬럼을 통해 root 계정 사용 기록 확인

5. 취약점 조치 방법

- root 계정 사용이 필요한 경우를 내부적으로 정의하여 정책을 수립하고,

- 주기적으로 root 계정 사용 여부를 점검하여 의도하지 않은 사용을 탐지