1. 개요

- Config는 AWS 리소스에 대해 담당자가 정의한 기준(ex. EBS 암호화)을 충족하는지 지속적으로 모니터링하고 이를 벗어난 경우 알람해주는 서비스

- 내부 보안 정책에 따라 AWS 리소스의 보안 기준을 설정하고, Config를 활용하여 보안 기준 준수 여부 관리 필요

- [주의] Config 설정 시 리소스 변경마다 Config가 실행되어 요금이 발생하므로 설정 전 면밀히 검토 필요

2. 취약점 판단 기준

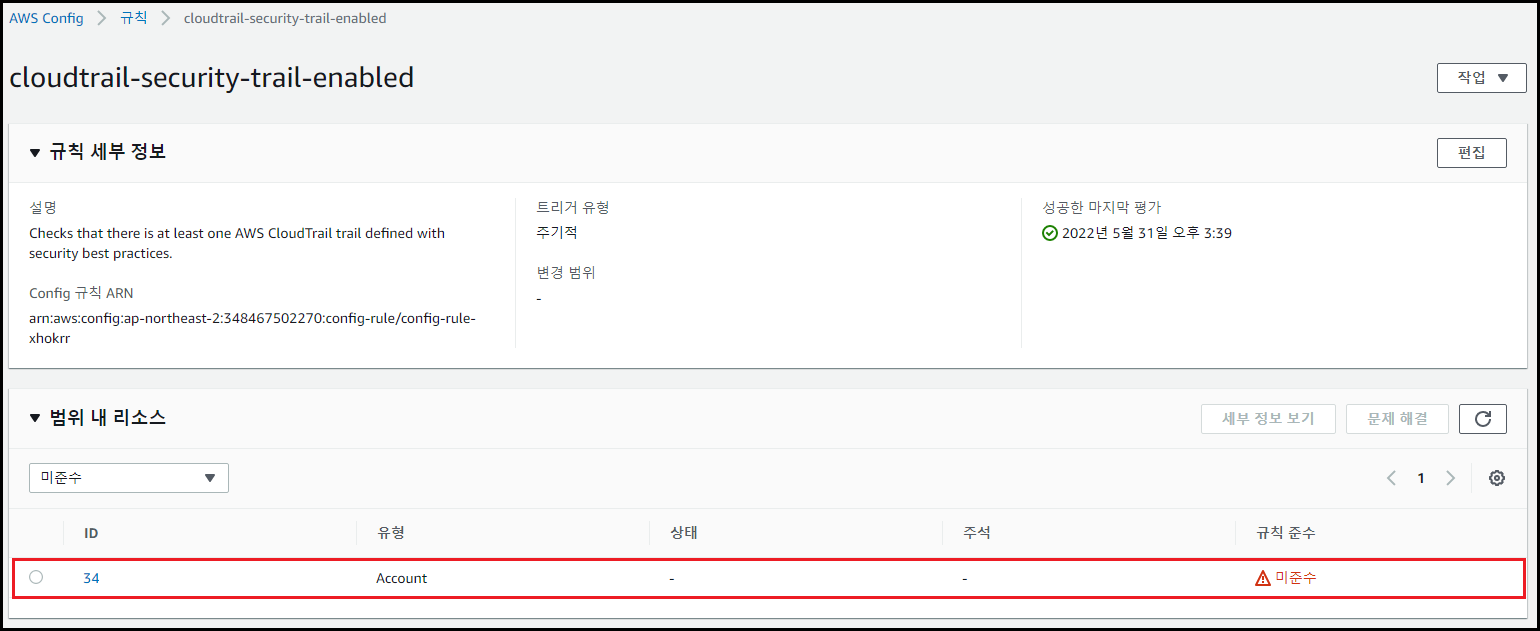

- Config 규칙을 설정하지 않은 경우 취약

- Config 규칙을 설정한 경우 취약하지 않음

3. 취약점 확인 방법

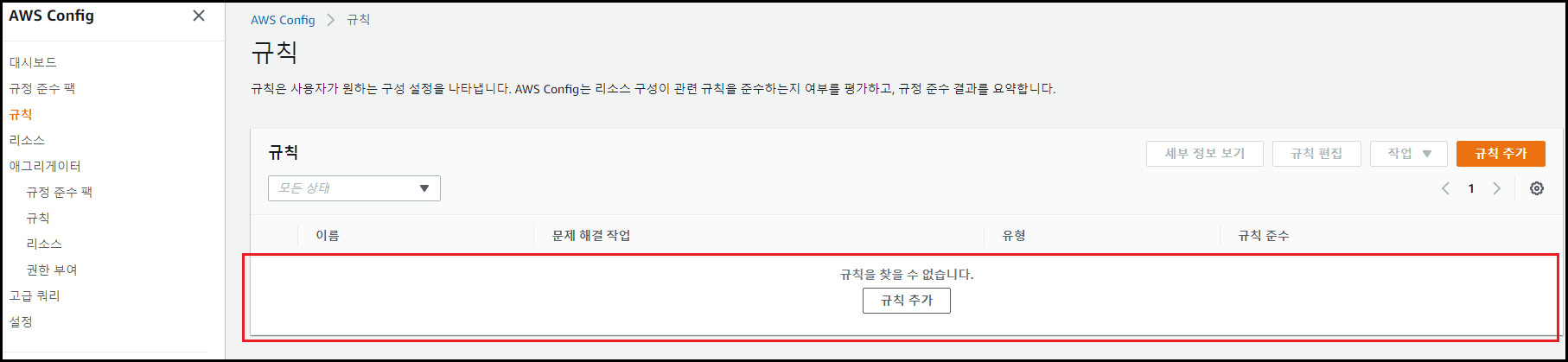

- 관리 콘솔에서 [Config] 검색 → [규칙] 클릭

- 규칙 설정 여부 확인

4. 취약점 조치 방법

-

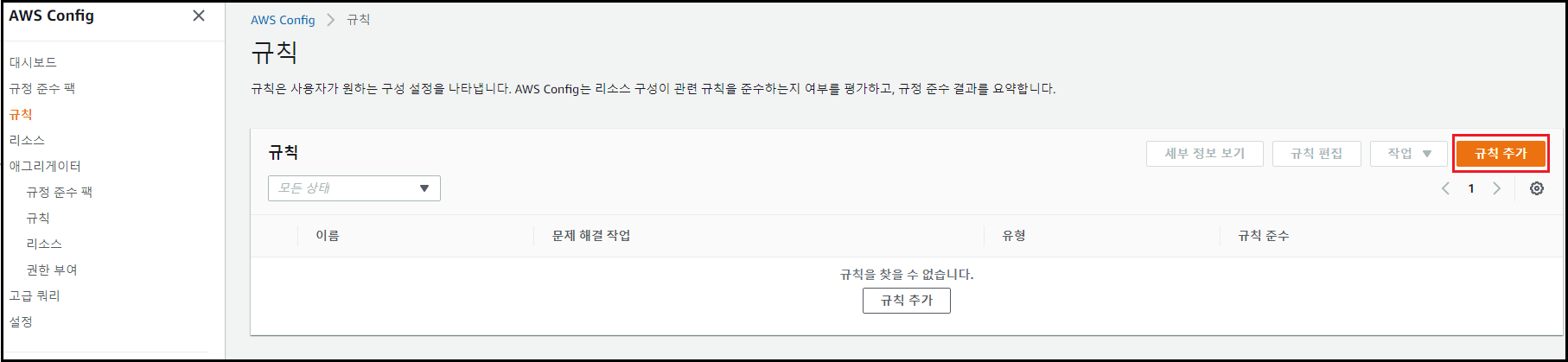

[규칙] → [규칙 추가] 클릭

-

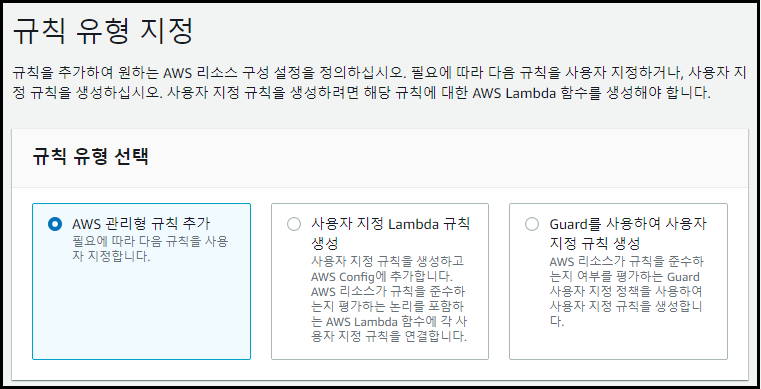

관리 편의에 따라 규칙 유형 지정

- AWS 관리형 규칙 : 사용 편의를 위해 AWS가 정의해 놓은 규칙

- 사용자 지정 Lambda 규칙 생성 : 담당자가 Lambda를 활용해 원하는 규칙을 생성하여 사용하도록 하는 기능

-

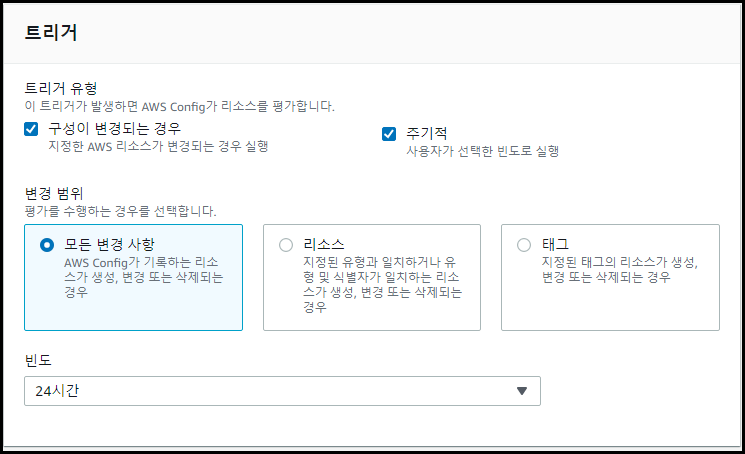

사용 목적에 따른 트리거 유형 설정

- [AWS 관리형 규칙]의 경우 빈도만 설정 가능

-

Config 적용 여부 확인