1. 관련 법령

2. 개요

- AWS는 브루트포싱 공격 및 패스워드 유출 등을 방지하기 위해 인스턴스 접속 시 Pem Key를 활용해 접속하는 것을 권고(인스턴스 생성 시 디폴트로 “PasswordAuthentication no” 설정)

- 따라서 담당자별로 인스턴스 계정을 생성하고, Pem Key를 이용해 인스턴스에 접속할 수 있도록 설정 필요

3. 취약점 판단 기준

- 인스턴스 접속 시 계정/패스워드로 인증을 수행하거나, 담당자별로 계정을 생성하지 않은 경우 취약

- 인스턴스 접속 시 Pem Key로 인증을 수행하고, 담당자별로 계정을 생성한 경우 취약하지 않음

4. 취약점 확인 방법 - (1) 인스턴스 접속 시 계정/패스워드 인증 여부 확인

- sshd_config 파일에서 PasswordAuthentication yes 설정 여부 확인

vi /etc/ssh/sshd_config

4. 취약점 확인 방법 - (2) 담당자별 계정 생성 여부 확인

- passwd 파일에서 담당자별 계정 생성 여부 확인

cat /etc/passwd

5. 취약점 조치 방법 - (1) 인스턴스 접속 시 계정/패스워드 인증 금지 설정

- sshd_config 파일에서 PasswordAuthentication 설정을 no로 변경

PasswordAuthentication yes→PasswordAuthentication no

- ssh 데몬 재시작

systemctl restart sshd

5. 취약점 조치 방법 - (2) 담당자별 계정 생성 및 Pem Key 등록 설정

-

담당자 계정 생성

sudo adduser [계정명] --disabled-password sudo su - [계정명] -

Pem Key 등록을 위한 .ssh 디렉토리 설정

mkdir .ssh chmod 700 .ssh touch .ssh/authorized_keys chmod 600 .ssh/authorized_keys -

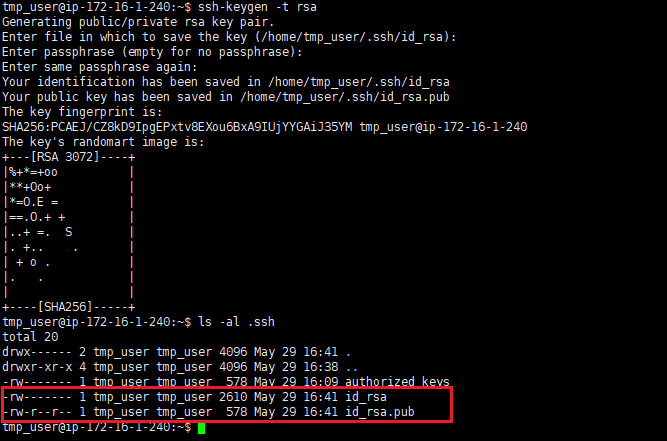

Pem Key 생성

-

ssh-keygen -t rsa

-

-

Pem Key 등록을 위해 id_rsa.pub 파일의 내용을 authorized_keys 파일에 저장

cp id_rsa.pub authorized_keys

-

id_rsa 파일을 이용하여 인스턴스 접속

- (1) id_rsa 파일을 Pem Key로 활용

- (2) id_rsa 파일 내용을 복사하여 중요 단말기의 메모장에 저장 후 이를 Pem Key로 활용