1. 관련 법령

2. 개요

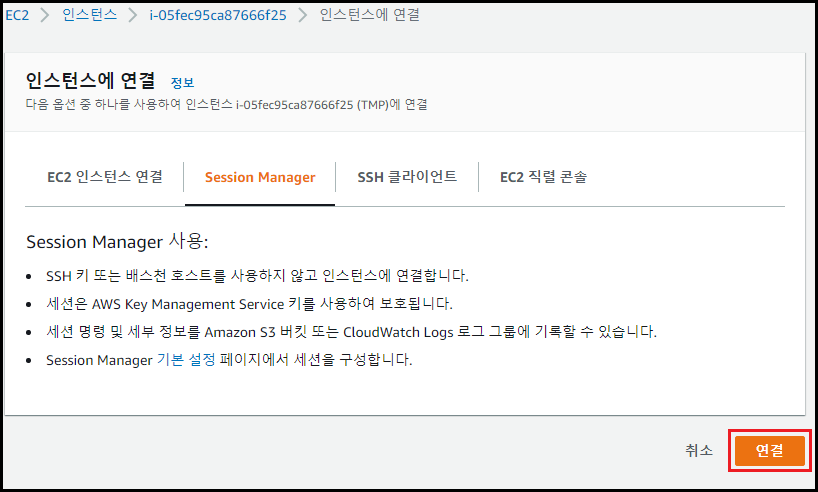

- EC2 서비스에서 [인스턴스] → [인스턴스 세부 정보] → [연결] → [Session Manager] 기능을 통해 망분리되지 않은 단말기에서 인스턴스에 접근 가능

- 따라서 [Session Manager] 기능을 비활성화 또는 별도의 통제를 적용하여, 중요 단말기가 아닌 일반 단말기에서 인스턴스에 접근할 수 없도록 조치 필요

3. 취약점 판단 기준

- [Session Manager] 연결 기능이 활성화되어 있는 경우 취약

- [Session Manager] 연결 기능이 비활성화되어 있는 경우 취약하지 않음

4. 취약점 확인 방법 - (1) 관리 콘솔에서 확인

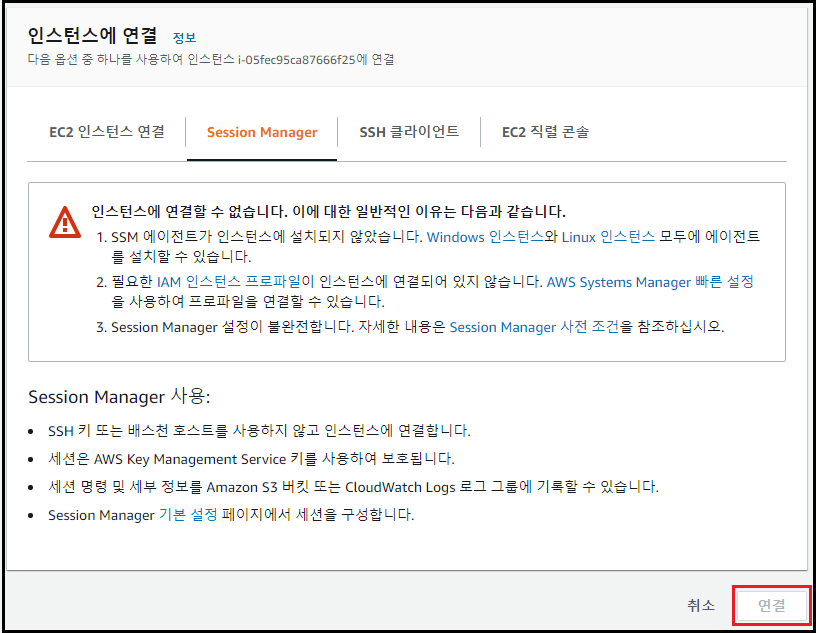

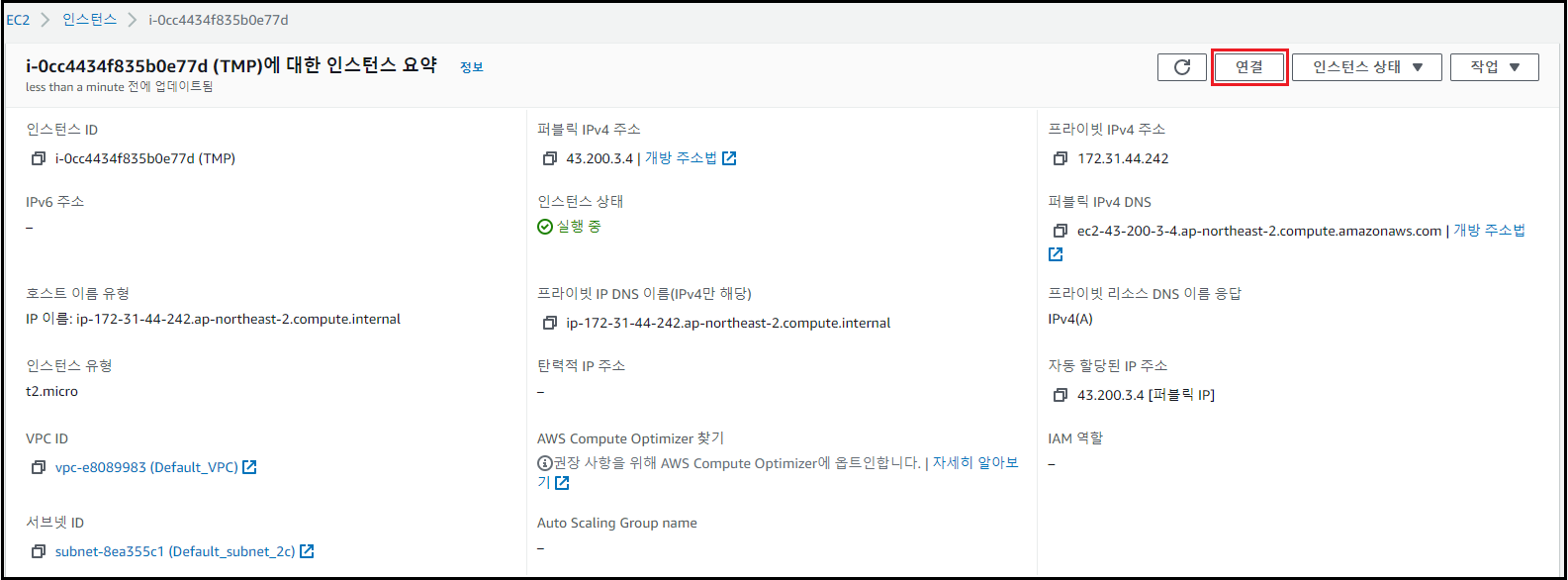

- EC2 서비스에서 [인스턴스] → [인스턴스 세부 정보] → [연결] 클릭

- [Session Manager] 탭의 [연결] 버튼 활성화 여부 확인

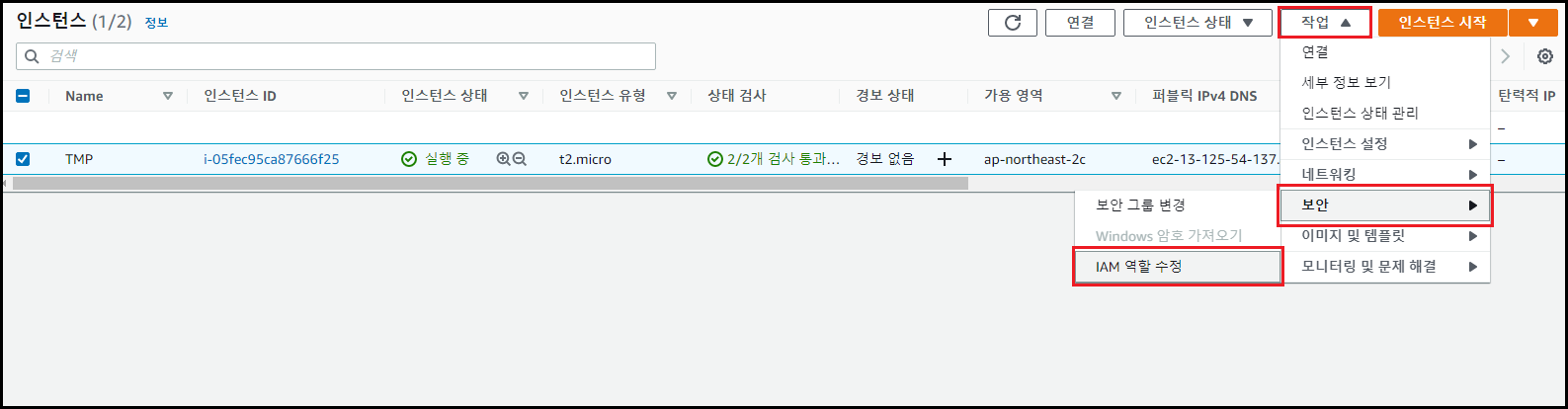

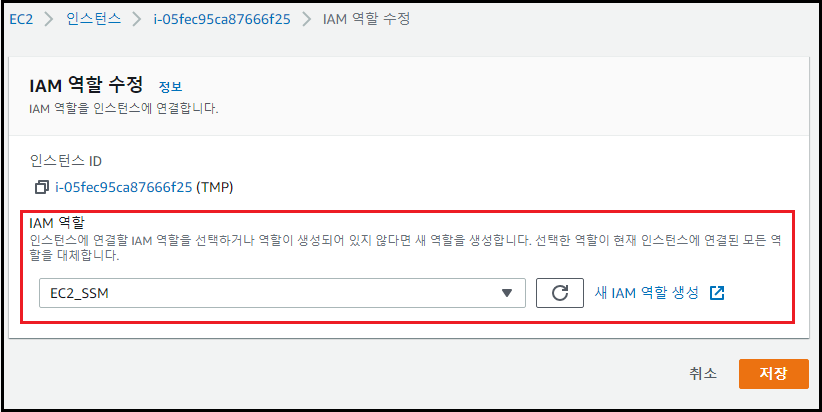

4. 취약점 확인 방법 - (2) 인스턴스에 부여한 IAM 역할을 통해 확인

- EC2 서비스에서 [인스턴스] → [작업] → [IAM 역할 수정] 클릭

- 인스턴스에 할당된 역할 중 SSM 관련 정책 포함 여부 확인

)

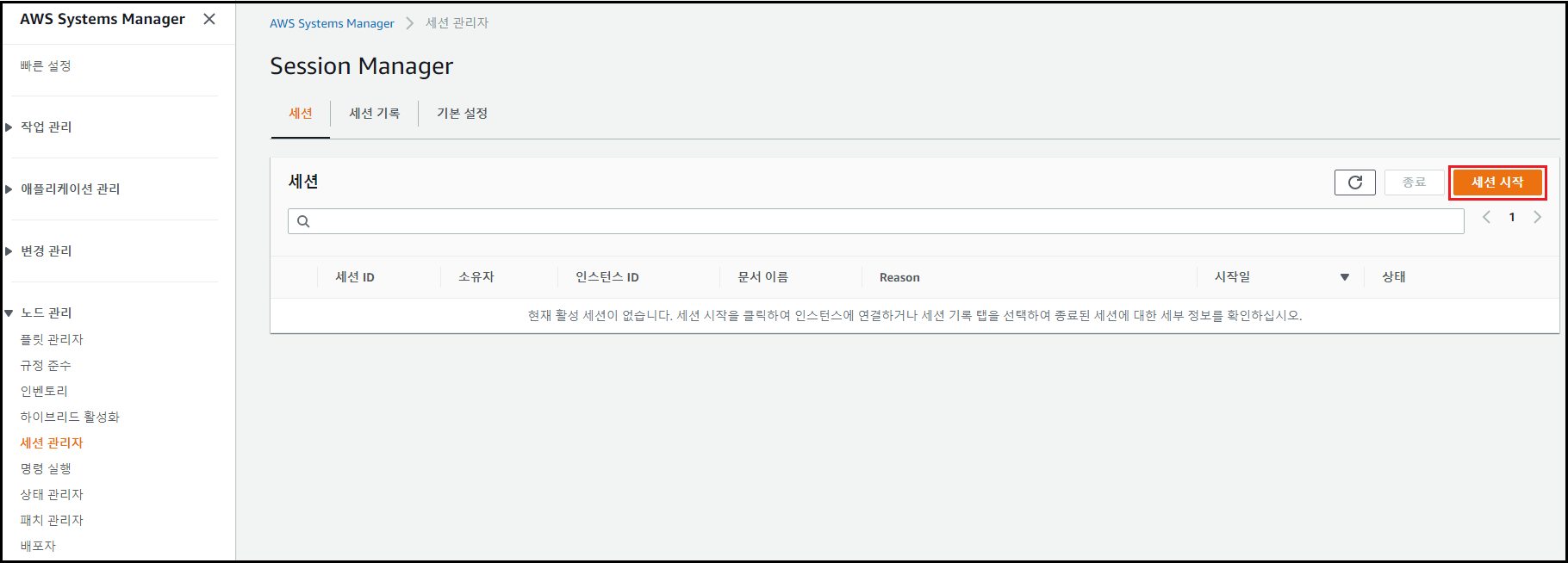

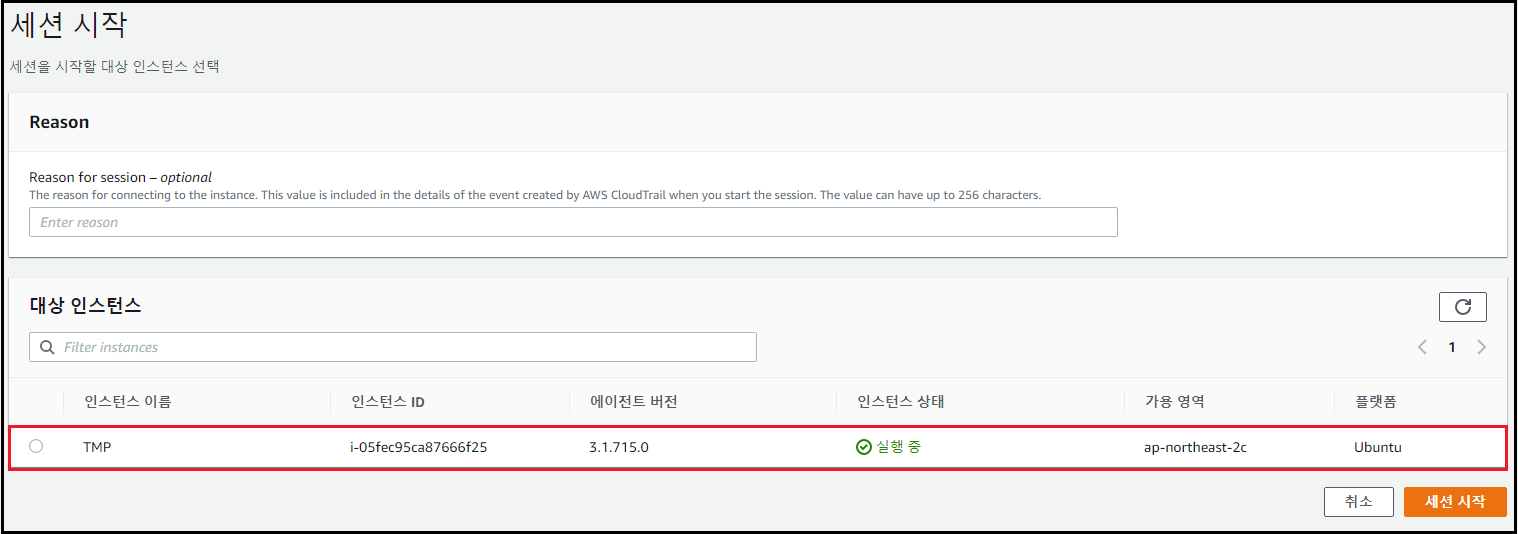

4. 취약점 확인 방법 - (3) SSM 서비스에서 확인

- System Manager 서비스에서 [세션 관리자] → [세션] 탭 → [세션 시작] 클릭

- [대상 인스턴스] 항목에서 세션 접속이 활성화된 인스턴스 존재 여부 확인

5. 취약점 조치 방법

- EC2 서비스에서 [인스턴스] → [작업] → [IAM 역할 수정] 클릭

- 인스턴스에 할당된 IAM 정책 삭제 또는 할당된 정책 중 SSM 관련 정책 제외

- [Session Manager] 탭의 [연결] 버튼 비활성화 여부 확인