1. 관련 법령

- 전자금융감독규정 제15조 제1항 제1호

- 전자금융감독규정 제15조 제2항 제2호, 제3호

- 개인정보의 안전성 확보조치 기준 제6조 제1항

- 개인정보의 기술적·관리적 보호조치 기준 제4조 제5항

2. 개요

-

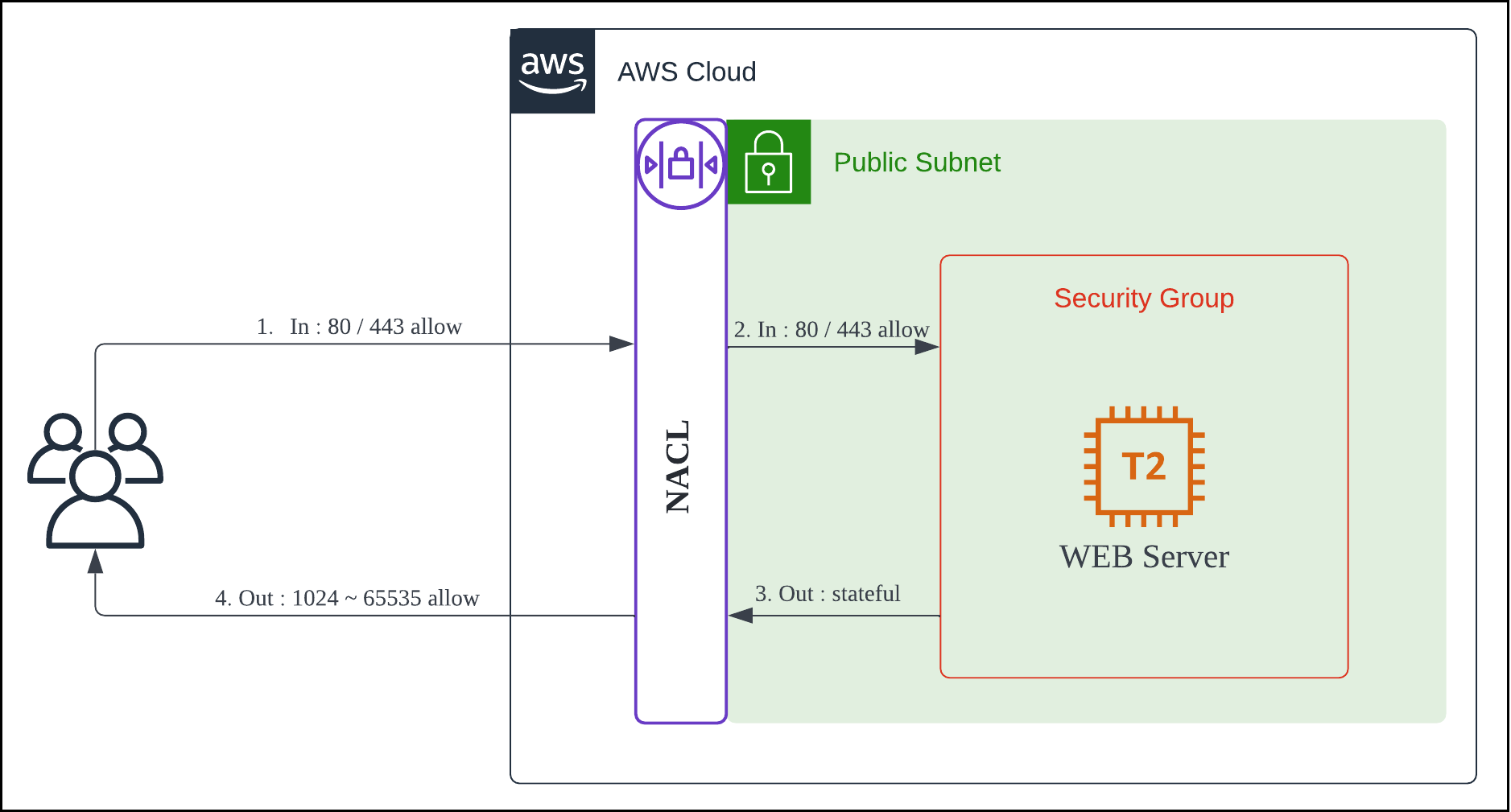

AWS는 네트워크 트래픽 제어 수단으로 Network Access Control(NACL)과 Security Group(SG)을 제공하고 있음

- NACL

- NACL은 subnet 수준에서 네트워크 트래픽을 제어하고 stateless 방식으로 동작

- NACL은 allow와 deny 정책을 설정할 수 있음

- NACL은 In/Outbound 당 20개의 규칙 생성 가능

- SG

- SG는 인스턴스 수준에서 네트워크 트래픽을 제어하고 stateful 방식으로 동작

- SG는 allow 정책만 설정할 수 있음

- SG는 In/Outbound 당 60개의 규칙 생성 가능

- NACL

-

NACL 과 SG의 특성을 고려하여 적절한 인ㆍ아웃바운드 규칙 설정 필요

- 예) 단순 웹 서비스만을 제공하는 WEB 서버의 NACL 및 SG 적용 예시(WEB 서버에서 WAS 또는 대외 통신이 필요한 경우 설정은 달라짐)

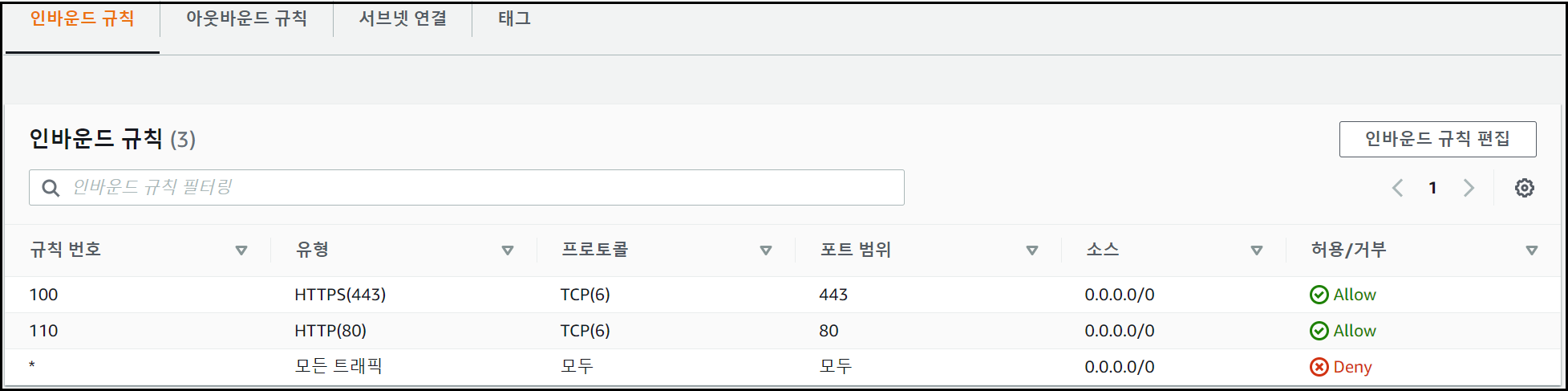

- NACL 인바운드 규칙

- NACL 아웃바운드 규칙

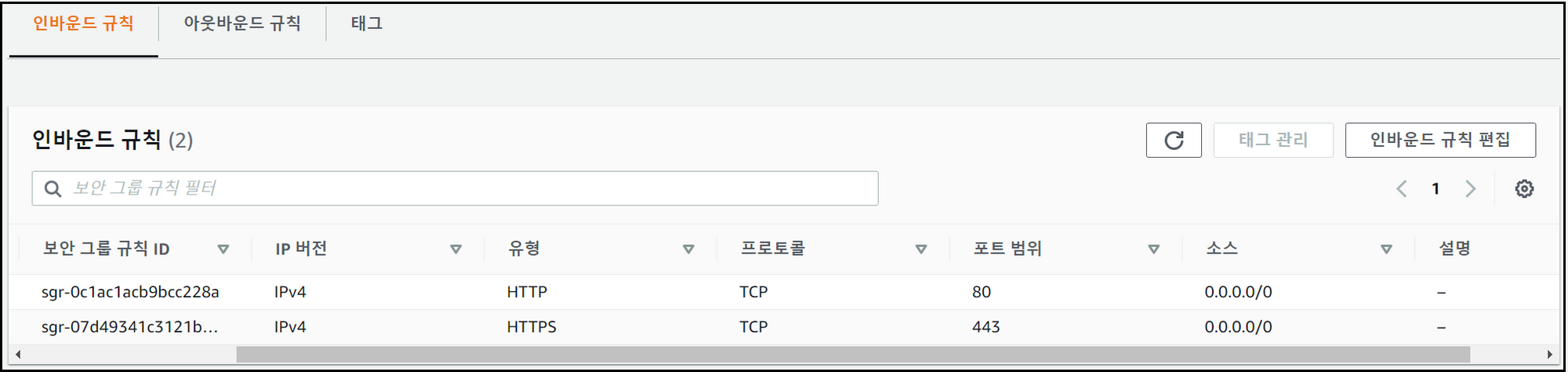

- SG 인바운드 규칙

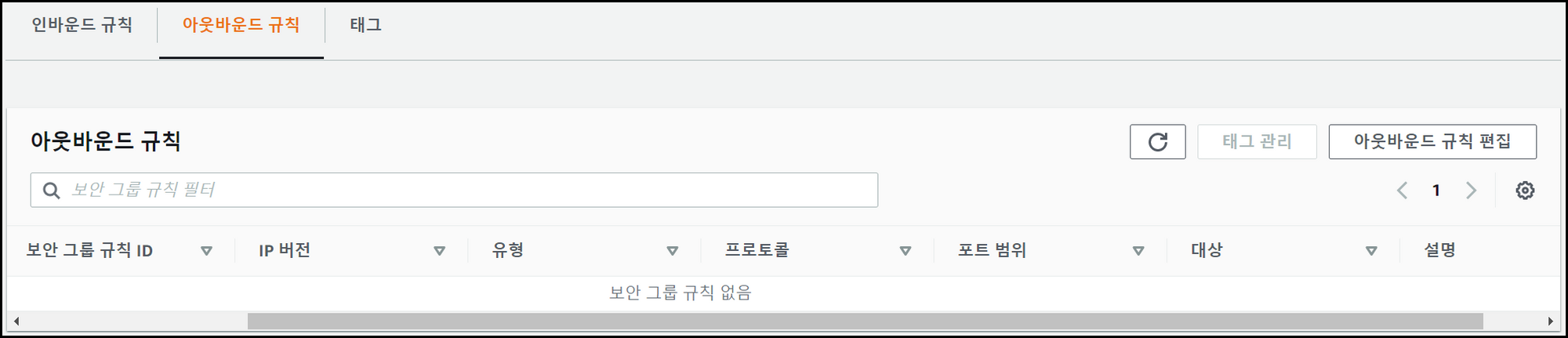

- SG 아웃바운드 규칙

- 예) 단순 웹 서비스만을 제공하는 WEB 서버의 NACL 및 SG 적용 예시(WEB 서버에서 WAS 또는 대외 통신이 필요한 경우 설정은 달라짐)

3. 취약점 판단 기준

- NACL 및 SG 규칙을 분석하여 불필요한 정책 또는 과도하게 허용된 정책이 존재할 경우 취약

- NACL 및 SG 규칙을 분석하여 불필요한 정책 또는 과도하게 허용된 정책이 존재하지 않을 경우 취약하지 않음

4. 취약점 확인 방법

- 담당자 인터뷰를 통해 서비스 네트워크 플로우를 파악하고, NACL 및 SG 규칙을 조사하여 불필요한 정책 또는 과도하게 허용된 정책의 존재 여부 확인

- 출발지ㆍ목적지 IP를 /32로 지정하지 않거나, 지정이 불가능해 과도한 범위(/16 등)로 오픈한 경우

- 서비스 포트를 특정하지 않거나, 특정이 불가능해 과도한 범위로 오픈한 경우

- 인바운드 규칙만 설정하고 아웃바운드 규칙을 설정하지 않은 경우

5. 취약점 조치 방법

- 출발지ㆍ목적지 IP를 /32로 지정하고, 지정이 불가능할 경우 최소한의 IP 대역으로 범위를 지정

- 서비스 포트를 지정하고, 지정이 불가능할 경우 최소한의 범위로 지정

- 인바운드 규칙과 마찬가지로 아웃바운드 규칙 설정