1. 개념

- 네임스페이스 단위에서의 리소스 접근을 핸들링하는 RBAC과는 다르게 클러스터 단위로 접근권한을 제어

2. ClusterRole Role & RoleBinding YAML

-

ClusterRole

1234567891011apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRolemetadata:name: secret-readerrules:- apiGroups: [""]resources: ["secrets"]verbs: ["get", "watch", "list"]cs 9번 라인: 핸들링할 API가 포함된 그룹10번 라인: 핸들링할 API 종류11번 라인: 핸들링하고자 하는 액션

-

ClusterRoleBinding

12345678910111213141516apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRoleBindingmetadata:name: read-secrets-globalsubjects:- kind: User or Group or ServiceAccountname: michelleapiGroup: rbac.authorization.k8s.ioroleRef:kind: ClusterRolename: secret-readerapiGroup: rbac.authorization.k8s.iocs 9번 라인: 유저 또는 그룹 지정8 ~ 11번 라인: 롤을 적용할 유저13 ~ 16번 라인: 유저에게 적용할 롤

3. ClusterRole 핸들링

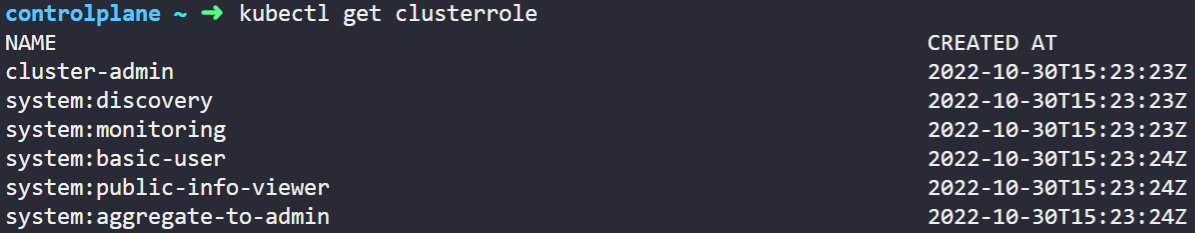

- 클러스터롤 목록 확인 :

kubectl get clusterrole

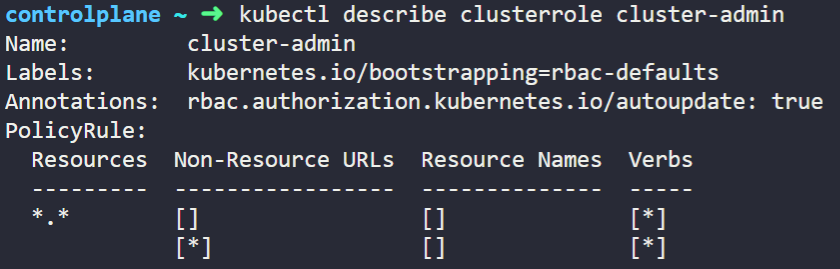

- 클러스터롤 상세 정보 확인 :

kubectl describe clusterrole [클러스터롤_이름]

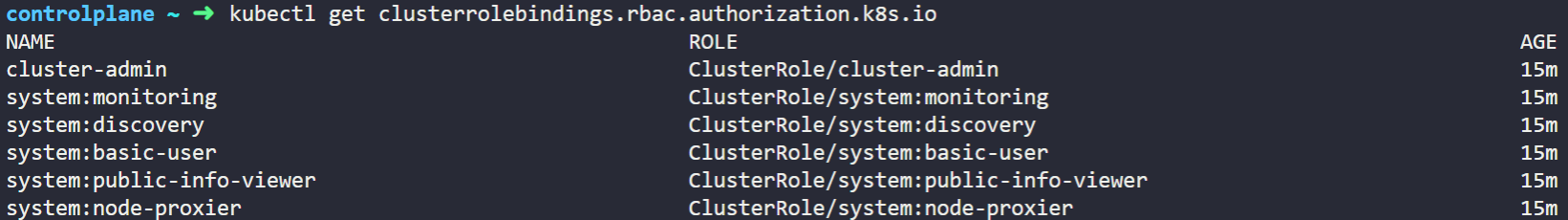

- 클러스터롤 바인딩 목록 확인 :

kubectl get clusterrolebindings

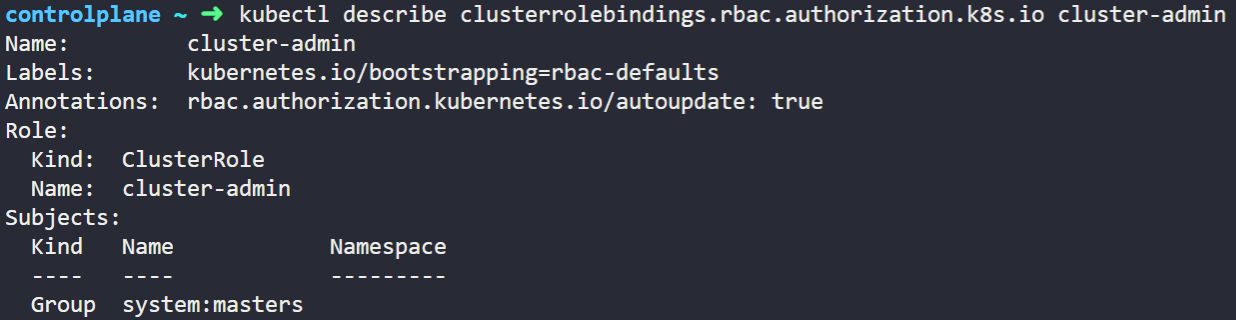

- 클러스터롤 바인딩 상세 정보 확인 :

kubectl describe clusterrolebindings [클러스터롤바인딩_이름]

- 권한 가능 여부 확인 :

kubectl auth can-i [액션] [리소스] --as [유저]