ACL에 대해 알아보자

why use ACL ?

Router에서는 ACL (Access Control List)을 사용하여

트래픽 식별, 필터링, 암호화, 분류, 변환 작업을 수행할 수 있다

Router를 경유하는 Packet을 Filtering을 한다

Packet Filtering을 활용하여 네트워크에서의 Packet 이동을 제어할 수 있다

방화벽의 기본은 ACL이다

Type of Access List

-

Standard Access list ( 증언 ) ( 1~99번 사용)

Source Address를 검사한다. -

Extended Access list ( 몽타주 ) ( 100~199번 사용 )

Source Address 와 Destination Address를 모두 검사한다

특정 port, protocol등 다른 매개변수로 검사 -> 유연하게 제어가 가능하다

Access list에 매칭되지 않는 모든 Packet은 암시적으로 거부가 된다.

→ 잘못건드리면 다 거부가 될수 있다.

→ 실무에서는 ACL은 결제를 받고 수행해야한다.

Wildcard Bits

특정 IP주소나 네트워크를 추출하기 위해서 사용하는 필터값이며 subnet mask와 마찬가지로 0과 1로 필터할 비트를 구분 짓는다.

0 : 검사 O → 공통

1 : 검사 X → 비공통

모든 Address Bit 검사 → 0.0.0.0

모든 Address Bit 무시 → 255.255.255.255

(Example..)

172.30.16.0/24 ~ 172.30.31.0/24

( 2진수 나열 )

172.30. 0001 0000 . 0

172.30. 0001 0001 . 0

172.30. 0001 0010 . 0

172.30. 0001 0011 . 0

172.30. 0001 0100 . 0

...

172.30. 0001 1111 . 0

=====================

0. 0. 0000 1111 . 1111 1111

-> wildcard mask 0.0.15.255 , Net-ID : 172.30.16.0

공통이면 0 , 비공통이면 1 -> 이걸로 와일드카드를 계산할 수 있다.

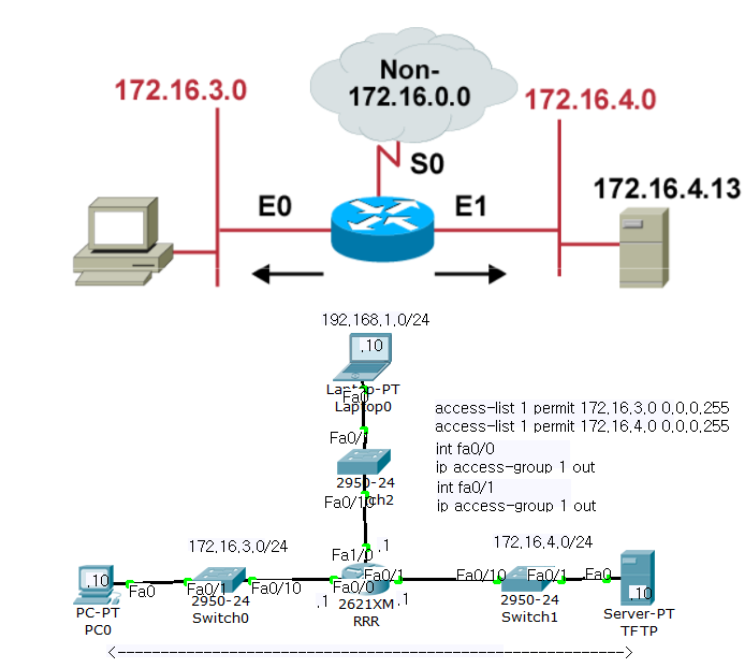

실습 (Cisco Packet Tracer)

Standard Access List

- 설정하기

access-list [ 번호 ][ permit or deny ] [네드워크아이디 ][ 와일드카드마스크 ]

번호 : 1 ~ 99

( Example )

(거부)

access-list 10 deny 172.16.1.0 0.0.0.255

access-list 10 permit any

( = 0.0.0.0 255.255.255.255 )

-> deny을 하고난후에는 permit을 안주면 전체 거부가된다

(승인)

access-list 10 permit 172.16.1.0 0.0.0.255

- 적용하기

int s0/0에서

ip access-group [ 번호 ][ in or out ]

(ex..)

ip access-group 10 in

-> in, out 방향이 중요하다

설정시에는 문제가 없지만 적용시엔 문제가 생길수 있다.

- 취소하기

int s0/0에서

no access-group [ 번호 ]

no access-group 10

10번의 내용전체가 사라지니 메모장에 적어두고 작업하는게 좋다

Standard Access List실습

Extend Access List

- 설정하기

access-list [ 번호 ][ permit or deny ] [ 프로토콜(tcp) ][소스:네드워크아이디 ] [소스:와일드카드마스크 ][목적지:네드워크아이디 ] [목적지:와일드카드마스크] eq [포트번호]

번호 : 100~199

eq : Operator port이다

( Example )

(승인)

access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 192.168.1.100 eq 80

(거부)

access-list 100 deny tcp 172.16.1.0 0.0.0.255 host 192.168.1.100 eq 80

access-list 100 permit ip any any

- 적용하기

int s0/0에서

ip access-group [ 번호 ][ in or out ]

(ex..)

ip access-group 100 out

취소하기는 standard ACL 하고 똑같다.

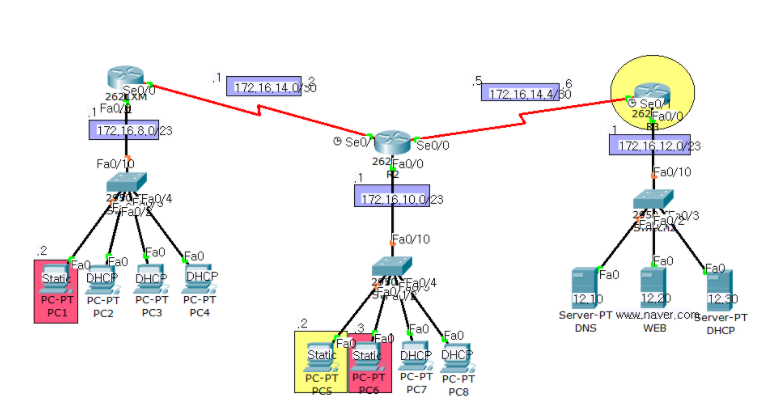

종합실습

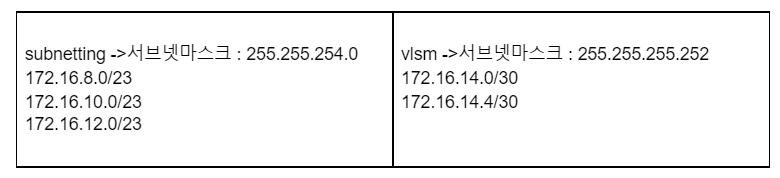

172.16.8.0/21 subnetting & vlsm하시오

(네트워크기준(4개) , 4번째 네트워크로 vlsm)

<< 요구사항 >>

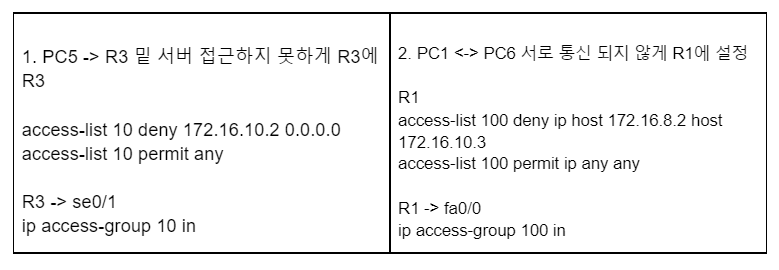

1. PC5 -> R3 밑 서버 접근하지 못하게 R3에 차단

2. PC1 <-> PC6 서로 통신 되지 않게 R1에 설정

<요구사항 해답>