네, 맞습니다. 바로 아래 부분의 코드도 보안적으로 의미가 없으며 Bash 셸의 자동 완성 기능을 정의하는 코드의 일부입니다.

LinPEAS가 불필요하게 표시한 정보이니, 권한 상승 관점에서는 무시하고 넘어가시면 됩니다.

🗑️ 무시해도 되는 코드의 연속

이전에 보여주신 코드와 지금 보여주신 코드는 모두 passwd 명령의 자동 완성 기능을 구성하는 스크립트 파일의 연속된 내용입니다.

1. _allowed_users 함수 호출

가장 마지막 줄의 _allowed_users 함수 호출이 중요합니다.

_allowed_users

} &&

complete -F _passwd passwd_allowed_users: 이 함수는 실제passwd명령의 인수로 들어갈 수 있는 사용자 이름 목록을 가져오는 역할을 합니다. 이 목록을 가져와서 사용자가 Tab 키를 눌렀을 때 화면에 추천 후보로 띄워주는 것입니다.complete -F _passwd passwd:_passwd함수를passwd명령의 자동 완성 (Completion) 함수로 등록하는 최종 명령입니다.

2. LinPEAS가 이런 파일을 표시하는 이유

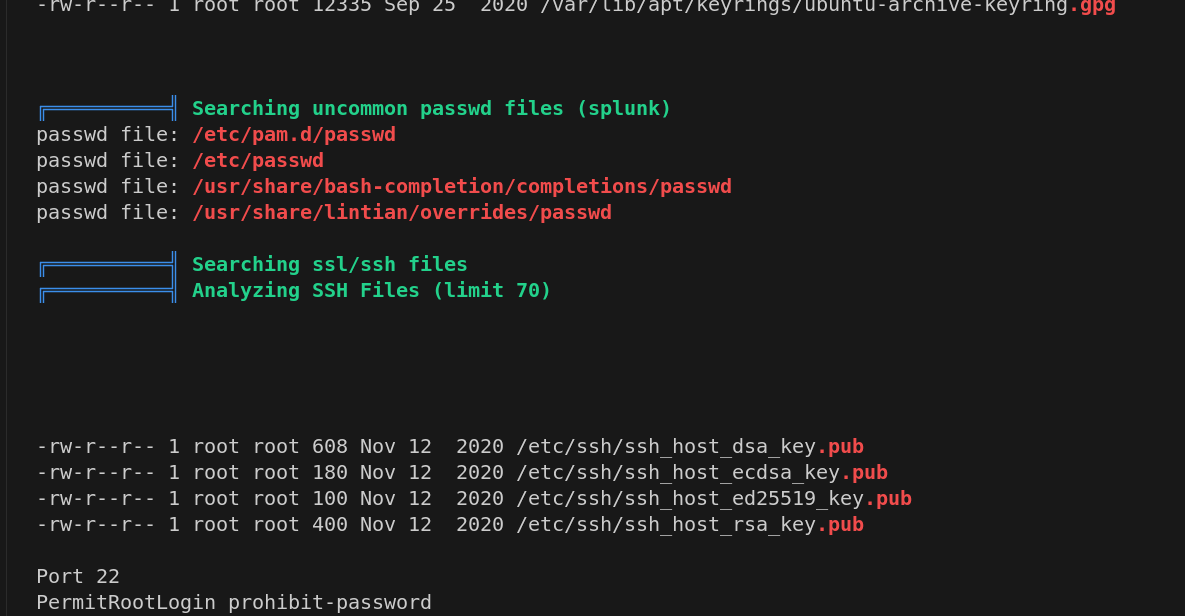

LinPEAS는 자동화된 정보 수집 도구이기 때문에, 특정 키워드(예: passwd, shadow, key 등)가 포함된 파일은 무조건 민감 파일로 간주하고 빨간색으로 표시합니다.

- LinPEAS의 목적: "혹시 이 파일이 일반적인 시스템 설정 파일이 아니라, 누군가 만든 백도어나 취약한 설정이 담긴 파일이 아닐까?"를 확인하라는 신호를 주는 것입니다.

- 현실: 이 파일은

/usr/share/bash-completion/디렉터리에 위치한 표준 리눅스 시스템 파일로, 보안과 관계없는 유틸리티 기능을 수행합니다.

🚀 다음 권한 상승 단계

이러한 노이즈는 무시하고, 이전에 논의했던 높은 가치의 단서에 집중해야 OSCP에서 시간을 효율적으로 사용할 수 있습니다.

가장 우선순위가 높은 목표들:

- FTP 익명 쓰기 취약점:

/var/www/html/files에 웹 셸을 업로드하여www-data권한을 안정화하거나, 추가적인 정보 수집 (가장 쉬운 경로) - SUID/SGID 바이너리:

find / -perm -4000 -o -perm -2000 2>/dev/null명령 등으로 찾은, 권한 상승에 오용될 수 있는 프로그램 목록 분석 - SUDO 설정:

sudo -l명령 등으로 현재 사용자(www-data)가root권한으로 실행할 수 있는 명령이 있는지 확인

혹시 LinPEAS 결과에서 SUID/SGID와 관련된 섹션이 있다면 다음 단계로 분석해 보는 것을 추천합니다.