목표

어디까지나 웹 개발자를 위한 개인정보

- 사이버테러의 개념을 이해한다.

- 사이버테러의 기법을 알아본다.

- 스틱넷(STUXNET)

- APT(Advenced Persistent Threat)

- SCADA(Supervisory Control And Data Acquisition)

- 개발자로서 사이버테러의 대응 방법을 알아본다.

- 지금의 사이버테러는?

사이버테러의 개념

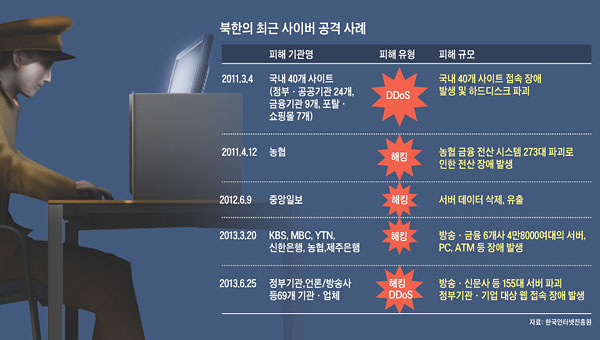

- 우리에게 굉장히 익숙한 모습인 북한의 사이버테러 공작

- 사이버테러는 컴퓨터 시스템과 인터넷을 통해 실시되는 악의적인 공격을 의미

- 모든 개인, 기업, 정부, 기관 등이 연결되는 사이버공간에서 이루어지는 공격으로, 크기와 영향력 측면에서 이전에 없던 새로운 위협으로 자리

사이버테러의 형태

- 북한의 금융, 공공, 방송, 통신 대상 사이버테러

러시아는 우크라이나를 침공하기 전인 2021년 12월 말 우크라이나에 파일과 데이터 삭제형 악성코드을 심어 넣고, 2022년 1월 14일 우크라이나에 대한 대대적인 사이버공격을 전개했다. 외교부와 국방부, 에너지부, 재무부 및 국영은행 둥에 대한 대규모 디도스공격과 자료소거형 악성코드 공격을 개시했다. 또한 우크라이나의 위성 및 광역통신망 등을 장시간 무력화시켰으며, 전력과 원자력 시스템을 공격해 우크라이나 군사지휘통제 등을 교란했다. 이후 사이버 영역에서 가짜뉴스와 흑색선전으로 우크라이나 국민들에게 전쟁공포를 심어주고 사회교란을 시도하는 전형적인 사이버 심리전을 전개했다.

“두려워하고 최악의 상황을 맞이하라(Be afraid and wait for the worst)!” 이 문구는 러시아가 우크라이나를 침공하기 전에 2022년 1월 우크라이나 정부와 기관 등 70개 홈페이지를 해킹해 올린 문구다. 러시아는 전쟁을 감행하기에 앞서 우크라이나에 공포 분위기를 조성하기 위해 주요 기관의 홈페이지를 해킹했다. 강대국인 러시아와 싸워 봐야 이길 수 없으니 항전을 포기하라는 일종의 심리전이다.

출처 : 미래한국 Weekly(http://www.futurekorea.co.kr)

- 러시아의 우크라이나 전쟁 시작 전후 사이버테러

사이버테러의 기법

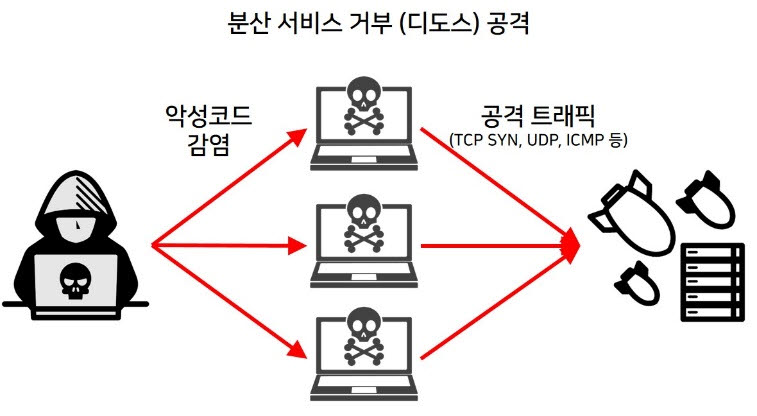

- 가장 대중적으로 알려진 사이버테러의 기법은 DDOS로, 트래픽을 집중시켜 서비스를 마비시키는 기법

- 가장 단순하면서도 효과적인 테러 기법으로 금융, 방송, 통신에 특히 치명적임

스턱스넷(STUXNET)

- 스턱스넷은 2010년에 이란의 핵 프로그램을 대상으로 한 사이버공격 발견된 매우 공격적이고 복잡한 웜(Worm)

- 특정 산업 시설의 제어 시스템을 목표로 하여 기존의 해킹보다 더 깊은 수준의 피해를 입히는 공격을 수행

- 대표적으로 이란의 핵 발전소의 원심분리기를 제어하는 PLC(Programmable Logic Controller)에 침투하여 제어 신호를 변조해 핵의 운전을 방해하는 등의 악의적인 작업을 수행

APT(Advanced Persistent Threat)

- APT는 고도로 정교하고 지속적으로 진행되는 사이버 공격 기법

- 공격자들이 특정 대상을 정밀하게 선택하여 감시하고 공격을 계획

- 주로 정교한 사회공학적 기법을 사용하여 이메일을 통한 스피어피싱(Phishing)이나 익스플로잇(Exploit)을 이용한 침투를 시도

- APT는 공격 대상을 오랫동안 감시하고 정보를 유출하거나 지속적으로 시스템을 침투하여 지속적인 접근

- 스턱스넷 역시 APT의 기반 공격으로, 현대 사회공학기법을 활용한 공격

최근 대한민국이 겪은 APT 공격 - 2016년 국방 인트라넷 해킹

- 2016년 9월 23일 육해공군의 정보를 담은 계룡 국방통합데이터선터(DIDC)의 군 내부망과 외부 인터넷용 랜카드가 동시에 꼽혀 사용되어 신종 악성코드가 백신 프로그램의 중계서버를 통해 다량 유포

- 이 때 감염된 컴퓨터는 모두 3,200여대로 국방망 PC는 700여대, 군 인터넷 PC는 2,500여대 등으로 파악

- 해당 센터를 구축하는 과정에서 용역 업체 직원이 국방망에 필요한 프로그램 설치를 위해 인터넷망을 연결했다가 이를 끊지 않고 철수해 2개 망이 연결되는 접점이 생김

- 망분리 환경에서 백신 서버를 구성하는 경우, 망간 접점을 최소화하기 위해 망별로 백신서버를 개별 구축하는 것이 원칙이나, 내부망과 외부망에서 동일한 백신서버를 사용

- 이 시간동안 북한 사이버 해커 조직 킴수키(Kimsuky)가 해당 백신 중계서버의 PMS(패치 관리시스템)을 통해 국방망 내의 PC들을 해킹하고 군 기밀을 탈취

--> 휴먼에러로 시작

SCADA(Supervisory Control And Data Acquisition)

- SCADA는 산업 자동화 시스템으로, 주로 에너지, 공장, 교통 등 다양한 산업 분야에서 사용

- SCADA 시스템은 제어 센터에서 원격으로 여러 분산 시설들을 모니터링하고 제어하는 기능을 갖추고 있기에 사이버공격자들은 SCADA 시스템의 취약점을 이용하여 시설들을 원격에서 조작하거나 마비시키는 공격을 수행

- 이러한 공격은 특히 에너지 시설과 같은 중요 인프라를 대상으로 한 공격이 중심으로 국가 안보에 큰 영향을 줌

- 스턱스넷이 앞선 APT를 이용하여 SCADA시스템을 공격한 사례

- 이란 핵 발전소의 SCADA 시스템을 목표로 APT(사회공학기법)을 활용한 사이버 테러를 수행한 것

개발자로서의 사이버테러 대응 방법

그렇다면 개발자로서 어떻게 사이버테러에 대응하는가에 대한 방법은, 굉장히 원론적인 방법을 사용할 수 밖에 없음

- 휴먼 에러 자체를 방지하는 것

- 망 분리 등을 통해 테러 접점 자체를 최소화 하는 것

- 시큐어 코딩을 적용하는 것

- 보안 업데이트와 취약점 패치를 빠르게 적용하는 것

- 로깅과 모니터링을 구축하는 것