방화벽 (ASA)

H/W 기반의 방화벽과 Security Level

- 방화벽이 네트워크를 구분하는 기준

- inside(100)

- DMZ (50)

- outside(0)

- 위의 3개의 영역으로 구분(우측의 숫자가 Secutiry-Level)

- NAT 기반으로 외부와 통신

- DHCP Server 역할도 겸임

- Security-Level에 의해 패킷 전달 영역 결정(Zone을 구분하겠다는 의미)

- Security-Level이 높은 곳에서 낮은 곳으로 패킷 전송은 OK

- Security-Level이 낮은 곳에서 높은 곳으로 패킷 전송은 NO

- ACL을 기반으로 차단된 패킷을 전달하여 네트워크 구성

MPF (Modular Policy Framework)

- 서비스 기반의 트래픽 제어

- class-map(트래픽 분류), Policy-map(정책) 기반으로 구성

- 트래픽을 특정 정책에 따라 통과시킬지 버릴지 결정하는 기술

ACL

- MPF로 제어할 수 없는 상황이 벌어졌을 때 사용

- 가장 마지막 예외처리를 담당

- 웬만하면 출발지와 목적지가 전부 명확하게 설정될 수 있을 때 사용

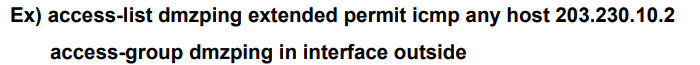

방화벽 기반 ACL

- L3 주소를 기반으로 하는 트래픽 제어할 때 사용

- Wildcard Mask를 사용하지 않고, Subnet Mask 사용

- 기존의 ACL과 다르게 특정 인터페이스에 적용하는 것이 아니라 Security-Level에 따라 구분된 영역에 적용

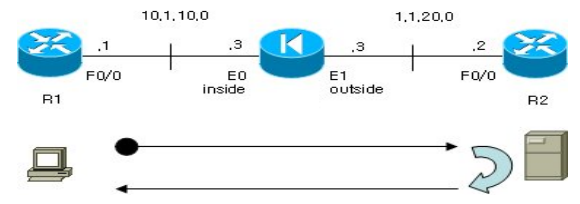

MPF(Modular Policy Framework)

- 서비스 기반의 트래픽 제어를 담당

- ASA 초기 동작할 때, 기본 설정에 자동 포함 및 동작함

- 보안 정책의 설정, 적용 및 확인을 수월하게 하기 위해 사용

- MPF는 내부에서 출발한 패킷이 돌아오는 것을 허용

- Inspect로 동적 트래픽 구성

Service-policy {정책이름} global

- 위와 같은 명령어로 MDF 실행

- global은 모든 인터페이스에 정책을 적용하겠다는 의미

- 한 번 동작하면 설정 값에 변화가 있어도 라우팅 프로토콜처럼 자동으로 재시작하여 새로운 내용을 반영하지 않음

- 따라서 새로운 설정을 넣고 싶으면, MPF 서비스를 재시작하는 것이 편함

Class-Map

- 트래픽을 분류하기 위해 사용되며, ACL 또는 기타 매칭 조건을 사용하여 특정 유형의 트래픽 식별

Policy-Map

- Class-Map으로 정의된 트래픽에 어떠한 작업을 수행할 것인지 정의

Service-Policy

- 정의된 Policy-Map을 특정 인터페이스 또는 ASA 전체에 적용

ASA 정책 반영

- ASA가 동작하고 있는 상황에서 서비스 정책이 변경되면 service-policy global_policy global 명령어를 통해 다시 실행시켜 변경된 정책을 반영하도록 해야 함

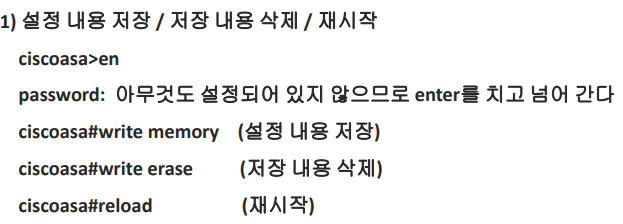

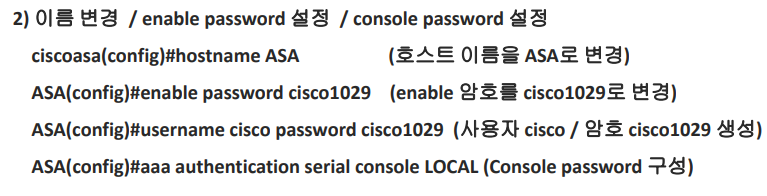

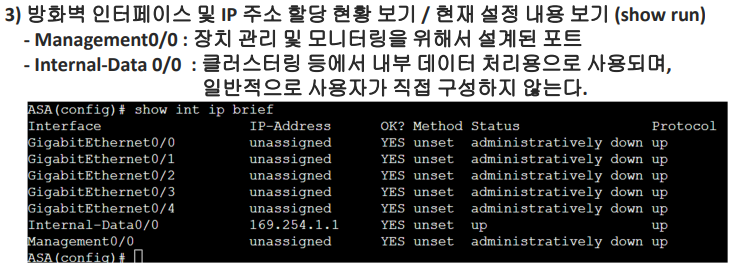

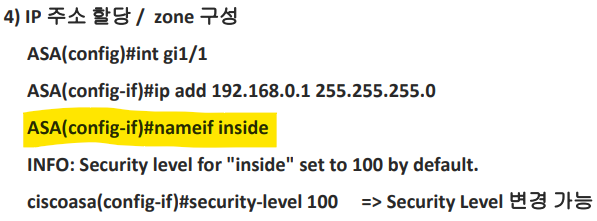

ASA 접속

- nameif는 현재 설정 중인 인터페이스가 inside인지 outside인지 zone을 결정하는 명령어

- 추가로 security-level 명령어를 통해 Sercurity-Level을 바꿀 수 있음

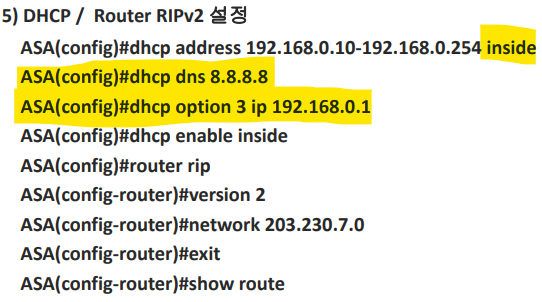

- dhcp 설정할 때, 어느 Zone에 자동으로 할당할지 지정해야 함

- option 3는 default GW 지정하는 명령어

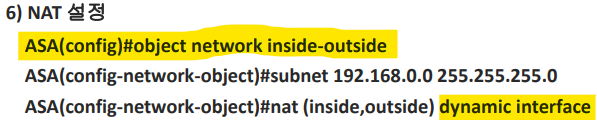

- inside에서 outside로 가는 상황 지정

- dynamic interface는 PAT를 하겠다는 의미

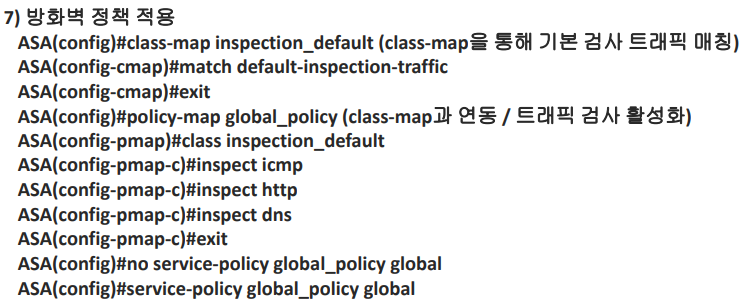

- 위에서부터 차례대로 설명

- inspection_default는 class-map의 이름(해당 항목은 자유롭게 작성)

- match default-inspection-traffic은 기본 명령어

- policy-map을 class-map과 연동

- class inspection_default 앞서 입력한 class-map에 어떤 조건을 추가할 것인지 입력

- inspect {service}, service 항목을 허용하겠다는 의미