HTTP GET 플러딩 공격

- 공격 대상 시스템에 TCP 3-Hand Shaking 과정으로 정상 접속한 뒤, HTTP GET 메서드를 통해 특정 페이지를 무한대로 실행하는 공격

- 공격 패킷을 수신하는 웹 서버는 정상적인 TCP 세션과 함께 정상적으로 보이는 HTTP GET을 지속적으로 요청받기 때문에 시스템에 과부하가 걸림

HTTP CC 공격

- HTTP 1.1 버전의 CC(Cache-Control) 헤더 옵션은 자주 변경되는 데이터에 새로운 HTTP 요청 및 응답을 요구하기 위해 캐시 기능 사용하지 않도록 할 수 있음

- 서비스 거부 공격에 이를 응용하려면 Cache-Control: no-store, must-revalidate 옵션을 사용해야 함

- 이 공격을 받으면 웹 서버는 캐시를 사용하지 않고 응답해야 하므로 웹 서비스의 부하 증가

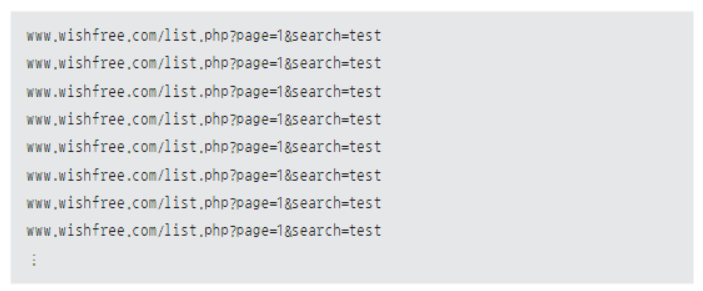

동적 HTTP 리퀘스트 플러딩 공격

- HTTP GET 플러딩 공격이나 HTTP CC 공격은 대개 지정된 웹 페이지를 지속적으로 요청하는 서비스 거부 공격

- 그러나 해당 공격들은 웹 방화벽에서 특징적인 HTTP 요청 패턴을 확인하여 방어 가능

- 동적 HTTP 리퀘스트 플러딩(request flooding)은 이러한 차단 기법을 우회하기 위해 지속적으로 요청 페이지를 변경하여 웹 페이지를 요청하는 기법

슬로 HTTP 헤더 DoS(슬로로리스) 공격

- 서버로 전달할 HTTP 메시지의 헤더 정보를 비정상적으로 조작하여 웹 서버가 헤더 정보를 완전히 수신할 때까지 연결을 유지하도록 하는 공격

- 해당 공격의 결과 시스템 자원을 소비시켜 다른 클라이언트의 정상 서비스를 방해

- 웹 서버는 HTTP 메시지의 헤더와 보디(데이터)를 개행 문자(CR LF CR LF, \r \n \r \n, 0x0D 0x0A 0x0D 0x0A)로 구분

- 클라이언트가 개행 문자 없이 HTTP 메시지를 웹 서버로 전달하면 웹 서버는 HTTP 헤더 정보를 다 수신하지 않은 것으로 판단하여 연결 유지

- 많은 클라이언트를 통해 불완전한 메시지를 전달하면 웹 서버는 다른 클라이언트에 대해 정상적인 연결을 제공하지 못하게 되어 서비스 장애 발생

슬로 HTTP POST 공격

- 웹 서버와의 커넥션을 최대한 오래 유지하여 웹 서버가 정상적인 사용자의 접속을 받아들일 수 없게 하는 공격 방식

- 사용자가 웹 서버에 아이디, 패스워드, 게시글, 첨부 파일 등을 전송할 때 사용하는 HTTP POST 메서드 활용

- 헤더의 Content-Length 필드에 임의의 큰 값을 설정허야 전송하면 웹 서버가 클라이언트에서 해당 크기의 메시지를 전송할 때까지 커넥션 유지

- 공격자는 소량의 데이터를 느린 속도로 전송하여 웹 서버와의 커넥션이 장시간 유지되게 함으로써 서버의 자원을 잠식

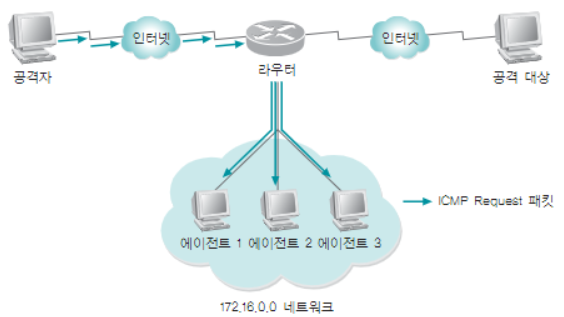

스머프 공격

- ICMP 패킷과 네트워크에 존재하는 임의의 시스템을 이용하여 패킷을 확장함으로써 서비스 거부 공격을 수행하는 것

- 네트워크를 공격할 때 많이 사용

- 스머프 공격을 이해하기 위해서는 다이렉트 브로드캐스트(direct broadcast)를 알아야 함

- 기본 브로드캐스트는 네트워크 단위 장비인 라우터를 넘지 못함

- 라우터 너머로 브로드캐스트를 해야 하는 경우에는 네트워크 부분에 정상 IP를 적고 해당 네트워크에 있는 클라이언트 IP 주소 부분에 255를 채워서 원격지 네트워크에 브로드캐스트

-

스머프 공격은 다이렉트 브로드캐스트를 악용하는 것으로 공격 방법이 간단

-

브로드캐스트를 하면 위의 그림과 같이 패킷이 전달됨

-

ICMP request를 받은 네트워크는 패킷의 위조된 시작 IP 주소로 ICMP request ICMP reply를 재전송

-

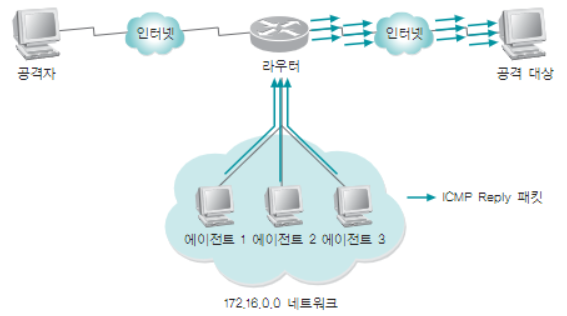

공격 대상은 수많은 ICMP reply 받게 됨

- 죽음의 핑 공격처럼 수많은 패킷이 시스템을 과부하 상태로 만듦

- 아래는 공격이 실행되었을 때 에이전트에 의해 복사된 패킷이 공격 대상으로 전달되는 모습을 나타냄

- 스머프 공격에 대한 대응은 라우터 단위에서 다이렉트 브로드캐스트를 막으면 됨

- 처음부터 다이렉트 브로드캐스트를 지원하지 않는 라우터도 있음

메일 폭탄 공격

- 메일 폭탄(mail bomb)은 스팸 메일과 같은 종류

- 메일 서버는 각 사용자에게 일정한 양의 디스크 공간을 할당

- 메일이 폭주하여 디스크 공간을 가득 채우면 정작 받아야 할 메일을 받을 수 없음

- 해당 이유로 스팸 메일을 서비스 거부 공격으로 분류