보안뉴스

: 2021년을 괴롭혔던 ‘사이버보안 사건·사고’ 어떤 것들이 있었나? 下 (boannews.com)

7월, 최악의 공급망 공격, 카세야 사태

미국 IT관리용 솔루션 제공 업체 카세야의 IT관리용 플랫폼이 랜섬웨어 유포 경로로 악용 -> REvil 랜섬웨어 조직에 의해 감행된 공급망 공격으로, 서버를 통해 고객사 약 200여 곳에 랜섬웨어가 업데이트 되어 파일들이 암호화되는 피해-> 서버 중 MSP 업체들이 호스팅 하고있는 일부에 악성 트래픽이 몰린 후 각종 보안 기능을 비활성화시키고 악성 페이로드 (REvil 랜섬웨어) 를 실행하는 명령 스크립트를 실행.

랜섬웨어: 컴퓨터 시스템에 대하여 사용자가 정상적으로 사용하지 못하도록 만든 후 이를 볼모로 잡고 금전을 요구하기 위하여 퍼뜨리는 악성 파일

8월, 콘티 랜섬웨어 해커조직의 한화생명 베트남 법인 공격

콘티 랜섬웨어 해커조직 : 피해 기업을 해킹 & 주로 보험과 은행 업무와 관련된 데이터를 훔쳐 공개 -> 한화생명 베트남 법인을 공격해 내부 문서 샘플을 다크웹에 공개

정부 랜섬웨어 대응 강화 방안 발표 등 대책 마련

랜섬웨어 대응 강화 방안:

https://www.korea.kr/news/policyNewsView.do?newsId=148891247

9월, 서울성모병원 구 홈페이지 해킹 외

성모병원: 성모병원 측 구 홈페이지 해킹으로 인한 우편번호 및 주민등록번호 포함 회원 개인정보 유출 공지, 다만 주요 내용은 누락

일본 올림푸스: 블랙매터: 콜리니얼 파이프라인 사태를 일으키고 사라진 다크사이드의 뒤를 잇는 그룹 -> 블랙매터 랜섬웨이 공격자들에 의해 네트워크가 마비돼 일부 지역 사업 진행 불가

북한 추정 사이버 공작원: 추석연휴와 남북 군사분야 합의서 체결 3주년에 북한 추정 사이버 공작원들의 공격 시도 존재

다크사이드 콜리니얼 파이프라인 사태: 거액의 암호 화폐 지급을 노린 해커들이 콜로니얼 파이프라인에 침입하여 미국의 연료 공급을 위한 주요 동맥 중 하나를 폐쇄-> 다크사이드 서버 마비 등 수사의 압박을 이기지 못했는지 은퇴를 선언

미국 콜로니얼 파이프라인 해킹사태 지금까지 알려진 것과 알려지지 않은 것 (g-enews.com)

10월, OR코드 이용한 악성메일 등장

보안 업체 앱노멀 시큐리티 -> 아웃룩 계정 크리덴셜 탈취를 위한 악성 큐알코드가 삽입된 메일 200통 이상 발견 -> 스캔 시 피싱 페이지로 연결되어 MS의 크리덴셜을 입력하도록 설계 -> 이메일 보안 솔루션 다수는 악성 첨부파일과 링크만 탐지해 악성 큐알코드는 탐지 안된다는 허점 이용

11월, 한국 아파트 윌패드 해킹

다크웹에 한국 아파트 17만 가구의 윌패드를 해킹해 촬영한 영상 공개 -> 이미 유출된 영상에 대한 대책 결핍 -> 기기 암호 설정 및 정보보호 인증 획득 월패드 이용 안내 -> 이미 발생 사건 적용 및 월패드 입주민 선택 불가 제품 -> 보안전문가 집안 월패드 비밀번호 변경 및 카메라 렌즈 가리개 구입 조언

월패드 해킹 노출 이유•보완책 : https://www.news2day.co.kr/article/20211222500241

12월, Log4j 취약점, 제2의 위너크아이 사태 우려

로그4j: 프로그램 작성 중 로그를 남기기 위해 사용되는 자바 기반의 오픈소스 유틸리티 프로그램으로 대부분의 서버에서 광범위하게 사용 -> 제로데이 취약점 존재 -> 해당 취약점 이용한 악성코드의 유포 활발 & 패치되지 않은 시스템을 대상으로 한 무차별적 공격 이미 시작 -> 아파치재단 ‘Log4j 2.16.0’ 버전에 동작하는 CVE-2021-45105 취약점을 추가로 공개 -> 제로데이 침투가 이뤄진 내부 IP 수색 및 외부 IP로의 통신 차단과 멀웨어 제거가 이뤄질 수 있도록 취약점에 대한 종합적•다각적 접근 필요

2017 최악의 유출사고를 겪은 에퀴팩스가 당했던 아파치 스트러츠 취약점: Jakarta Multipart 파서를 기반으로 한 파일 업로드를 수행할 때 HTTP Request 헤더의 Content-Type을 변조하여

원격 코드 실행이 가능한 취약점(CVE-2017-5638)

보안공지 | 자료실 - KISA 인터넷 보호나라&KrCERT

Webhacking.kr 10번, 17번 라이트업 작성

#challenge10

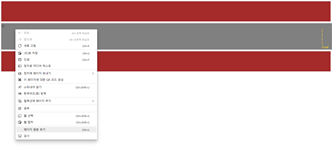

마우스 우클릭-> 페이지 원본 보기를 클릭하면 소스코드 페이지가 생성된다.

다른 방법으로는 노트북 기준 fn + f12를 같이 누르면 우측에 Devtools 페이지가 생성되고, Devtools의 요소창에서 소스코드를 확인 가능하다.

두 방법 중에서는 개인적으로 밑 방법이 더 직관적이라 생각돼 Devtools를 이용해 진행할 생각이다.

왼쪽화면에서 파란색으로 표시되는 마크를 클릭하고 소스코드를 확인하고싶은 부분에 마우스 커서를 가져가면 우측 Devtools 창에 해당 효과에 사용된 소스코드가 생성된다.

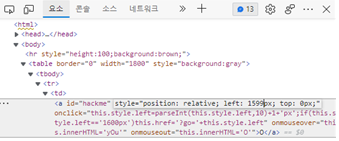

id=“hackme” <- 코드에서 이곳을 보면 된다고 알려주고 있기 때문에 쉬운 문제 O를 goal 위치까지 보내야 한다

onclick <- 자바스크립트 이벤트로 클릭할 때마다 왼쪽 값이 1px 씩 증가한다

왼쪽값이 1600px이면 하이퍼링크로 이동된다는 걸 소스코드에서 알려준다

확인한 소스코드에서 left 값을 1599px 로 변경해준다.

O가 goal위치에 도달한 걸 확인할 수 있다 여기서 O를 클릭하면 문제가 풀린다

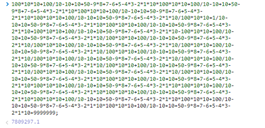

#challenge17

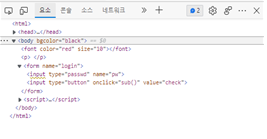

challenge 10에서와 동일하게 진행하여 소스코드를 볼 수 있다 이번에는 hackme 와 같은 이름을 통해 어디를 봐야하는지 알려주지 않는다

login 이라는 form 안에 input type이 passwd인 pw가 존재하고 button을 클릭하면 sub()라는 함수로 이동한다는 걸 알 수 있다

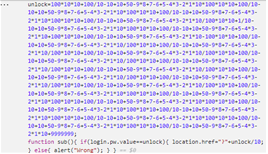

계산값을 입력해주면 문제가 풀린다