보안뉴스

[단독] KT 고객 유심 복사로 암호화폐 탈취? 국내 첫 심스와핑 의심 피해 발생 (boannews.com)

미국에서 발생한 심스와핑 범죄, 한국에서도 피해자 발생한 것으로 추정

심스와핑 공격-> 스마트폰에 장착된 유심 칩의 정보를 훔쳐 ‘복사 유심’을 만든 뒤, 이를 다른 스마트폰에 장착해 똑같은 복제 전화기를 만드는 공격, 통신사와 스마트폰은 기존 유심을 새로운 폰에 장착해 기기 변경을 했다 판단, 나중에 동작한 복사된 유심을 실제 유심으로 인식-> 실제 유심과 전화기의 통신이 끊어짐->사용자 정보 및 금융자산 탈취를 진행

캐나다 몬트리올 10대 청소면 블록체인 전문가 2명 가상화폐 탈취, 미국 통신사 티모바일 CPNI 정보 유출 및 심스와핑 공격 피해, 트위터 CEO 잭 도시 심스와핑 공격으로 트위터 계정 탈취

새벽 유심 기변 후 계정 비밀번호 및 2차 인증으로 계정 탈취-> 통신사 KT 와 암호화폐 거래소 코인원, 피해자가 유심 기변하고 암호화폐 이동했다 판단

2021년 12월 23~24일 새벽, 유심 기변 후 계정 비밀번호 변경 및 2차 인증 발생

국내 최초 심스와핑 의심사례-> 가상자산 거래소 코인원에서 로그인해 보유하고 있던 암호화폐 매도 후 그 돈으로 다시 이더리움을 매수해 다른 암호화폐 지갑으로 전송-> KT 유심 이동 유심 복제가 아닌 다른 단말기에 장착 후 다시 변경, 문제 확인 불가 & 코인원 역시 본인 암호화폐 이동으로 확인

국내에서 처음 보는 심스와핑 의심 사례

개인정보 유출-> 심스와핑의 경우 보통 스마트폰을 이용한 2차 인증 문제 해결을 위해, 따라서 1차 인증 정보인 피해자 개인정보 필요-> 피해자 과거 개인정보 유출 가능성 존재 혹은 유심 정보에 담긴 개인 정보 확인 및 상시 로그인 사용을 통해 알아냈을 가능성

실제 공격방법인 ‘심스와핑’ 인지 여부. 국내에는 유심치기 제외 아직 심스와핑이나 심스왑 등 관련 용어 생소할 정도로 관련 사건 전무. 구체적 조사 필요

공격자가 누구인지에 대한 조사. 피해자 심스와핑을 통해 비밀번호 변경이나 2차 인증 시도 시 IP 주소 동일

해당 IP 주소로 검색 시 또 다른 범죄 피해자 발견

강의수강 후 강의노트

(버프스위트를 활용한 웹 모의해킹 시리즈) 01 버프스위트 설치 및 기능요약설명

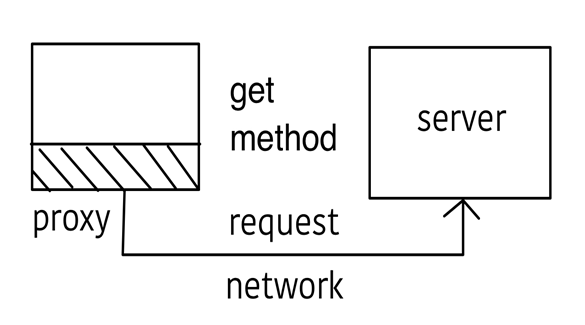

Proxy

단말PC -> 프록시 -> 서버

request (요청) -> <- response (응답)

request 값 조작하고 싶을때 request 값 자체 변경

response 값 변경 ex.가입 과정에서 자바스크립트로 제안, 버튼 생성 등 -> 프록시 필요

모니터링 하면서 intercept 한다. 중간에 걸어둠

OWASP-ZAP (무료) - 스캐너 기능까지 존재

파로스 (Paros)

spider

사이트에 방분, 검색 후 크로링 하는 기법

intruder, repeater

변수값 검사 -> 악의적인 반복적 패턴들을 집어 넣을 때 사용

sequence

세션 체크

decoder: url 등 디코딩 기능

comparer: 사이트 점검 비교

extender

확장 기능, BApp Store에서 다운로드, API에서 사용하는 것은 APIs에서

HTML - 폼3 - 예제2 - GET과 POST의 차이

GET

method=“GET” 액션속성에 지정된 url을 먼저 가르킴->example.php

전송한 데이터 url 에 포함되어 전송됨 -> 파라미터

url 상에서 파라미터를 구분할 땐 ? 이용-> 파라미터와 url을 구분하는 구분자. 각각의 파라미터는 & 표시로 구분. 각각의 파라미터의 값은 = 로 구분.

url을 통해서 데이터를 전송하는 방식

POST

method=“POST” url은 바뀌지 않는다 -> 개발자 도구의 network 열람

network-> 서버와 클라이언트가 주고받는 데이터를 열람 도와주는 도구.

request -> 요청. 브라우저가 서버로 전송한 데이터

Response -> request를 받아서 해석 후 적절한 데이터를 브라우저로 전송

Form Data를 살펴보면 데이터가 request header 안에 포함되어 전송된 걸 확인 가능(GET 방식으로 전송 시 form 데이터는 보이지 않고 url로 전송한 내용을 브라우저가 보기 편하도록 만드는 Query String Parameters에서 확인 가능)

차이

GET

1. url에 정보가 담겨져 전송된다.

2. 전송할 수 있는 정보의 길이가 제한되어 있다.

전송 가능 길이 넘을 시 누락

3. 퍼머링크로 사용할 수 있다.

-> 북마킹과 같은 역할 시, 가져오고자 하는 정보에 접근하는 url 로 GET 방식 사용

POST

1. header의 body에 담겨서 전송된다 -> 4의 이유

2. url 상에 전달된 정보가 표시되지 않는다.

3. GET 에 비해서 보안상 약간의 우위에 있댜 (사실상 동일)

4. 전송할 수 있는 데이터의 길이에 제한이 없다.

5. 퍼머링크로 사용할 수 없다.

퍼머링크-> 고유한 정보를 식별하는 고유한 식별자, 고유체계

6. 서버 쪽에 어떤 작업을 명령할 때 사용한다

(데이터의 기록, 삭제, 수정 등)

-> 서버쪽에 어떤 작업을 수행할 때 사용. 데이터 기록, 삭제, 수정 등의 작업

하나의 웹페이지 안에는 여러 개의 폼 존재 가능. 각각의 폼에 존재하는 전송 버튼을 클릭했을 때 폼에 있는 정보만이 서버로 전송. 각각의 폼은 독립적으로 데이터를 전송.

Webhacking.kr 33번 라이트업 작성

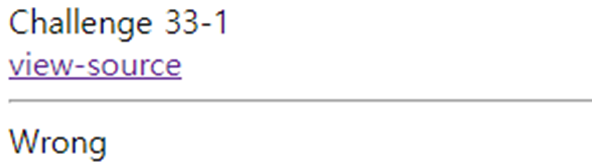

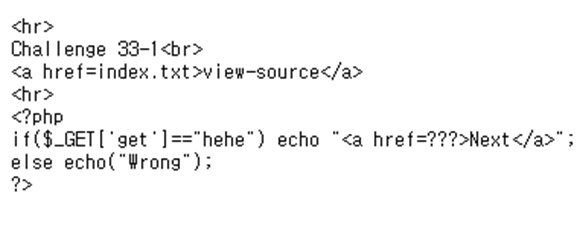

#challenge 33

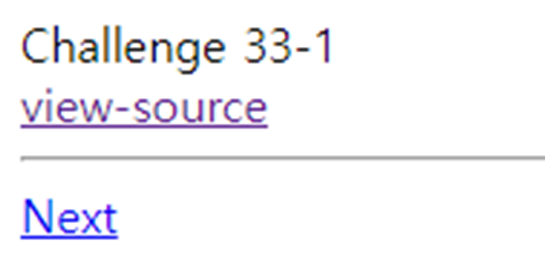

view-source를 클릭해 소스코드를 확인해보면 $_GET[‘get’]==“hehe”) 일 때 Next를 누르면 a herf 어디로 이동되는 것을 알 수 있다.

url에 get 방식을 통해 ?get=hehe를 추가해주면 Wrong 문구가 사라지고 Next 버튼이 생긴 걸 확인할 수 있다.

Next 버튼을 누르면 33-2 페이지로 넘어간다.

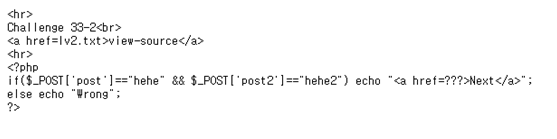

view-source를 클릭해 소스코드를 확인하면 $_GET[‘post2’]==“hehe2”) 일 때 Next를 누르면 a herf 어디로 이동되는 것을 알 수 있다.

따라서 post 방식을 이용해 데이터를 추가해야한다.

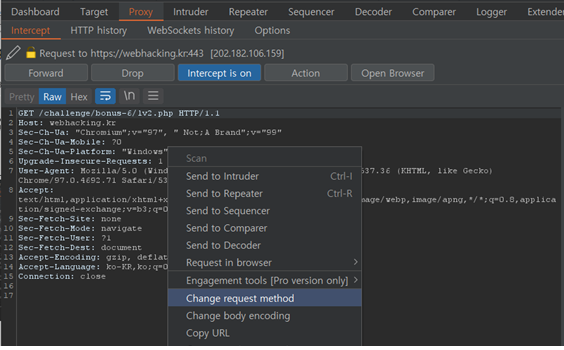

post 방식으로 데이터를 추가하기 위해 버프스위트 proxy을 열어 url 복사를 통해 browser open을 한 후 intercept is on 으로 변경한다. 마우스 우클릭 -> Change reques method를 하면 post 방식으로 변경된다.

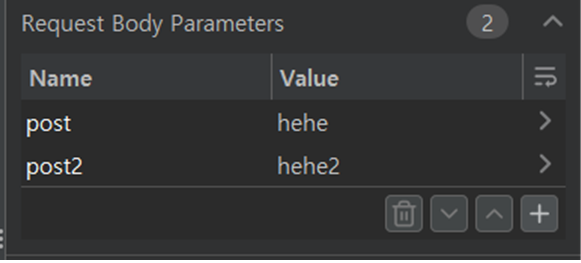

nspector 의 request body parameters에서 if문에서 봤던 대로 name 과 value 값을 추가한다.

위 사진의 Forward 버튼을 클릭 후 오픈한 브라우저를 확인하면 Next 버튼이 생긴 걸 알 수 있다.

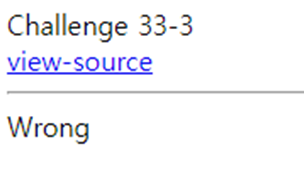

Next의 링크 주소를 복사해 열면 33-3으로 이동한다.

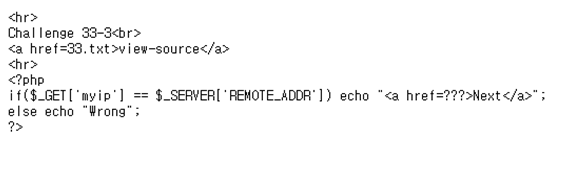

view-source로 다음과 같은 소스코드를 알 수 있다. $_GET[‘myip’]가 자신의 ip일 때 Next를 누르면 a herf 어디로 이동되는 것을 알 수 있다. 따라서 post 방식을 이용해 데이터를 추가해야한다.

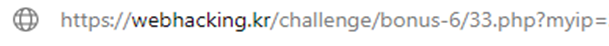

myip=내 고유 ip 주소를 입력해주면 Next 버튼이 생긴다. Next 버튼을 클릭하면 33-4 페이지로 이동된다.

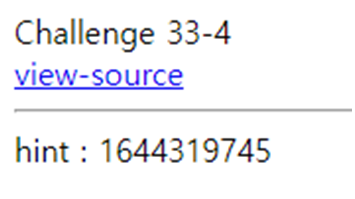

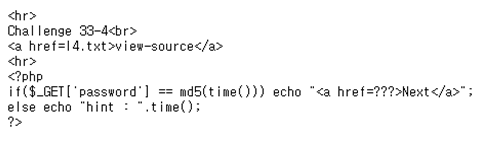

33-4 페이지는 소스코드와 함께 hint 로 1644319745 가 적혀있다.

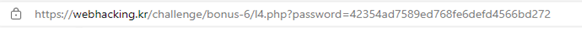

33-4 소스코드를 확인하면 get 방식을 통해 password를 시간을 암호화한 md5값을 입력해주어야 하고 아까 hint는 time()임을 알 수 있다.

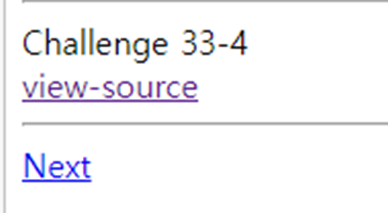

그 후 hint 값에 임의의 숫자를 더해 md5 인코딩 해준 후 password=인코딩값을 입력하고 그 시간이 될 때까지 새로고침 하는 외로운 시간을 보내면 Next 버튼이 생긴다. 실패하면 다시 인코딩 후 새로고침을 반복해야한다.

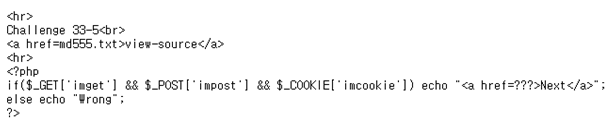

어렵게 이동한 33-5의 소스코드를 확인하면 다음과 같다. get방식으로 imget을 post방식으로 impost를 쿠키값에 imcookie를 입력하면 된다.