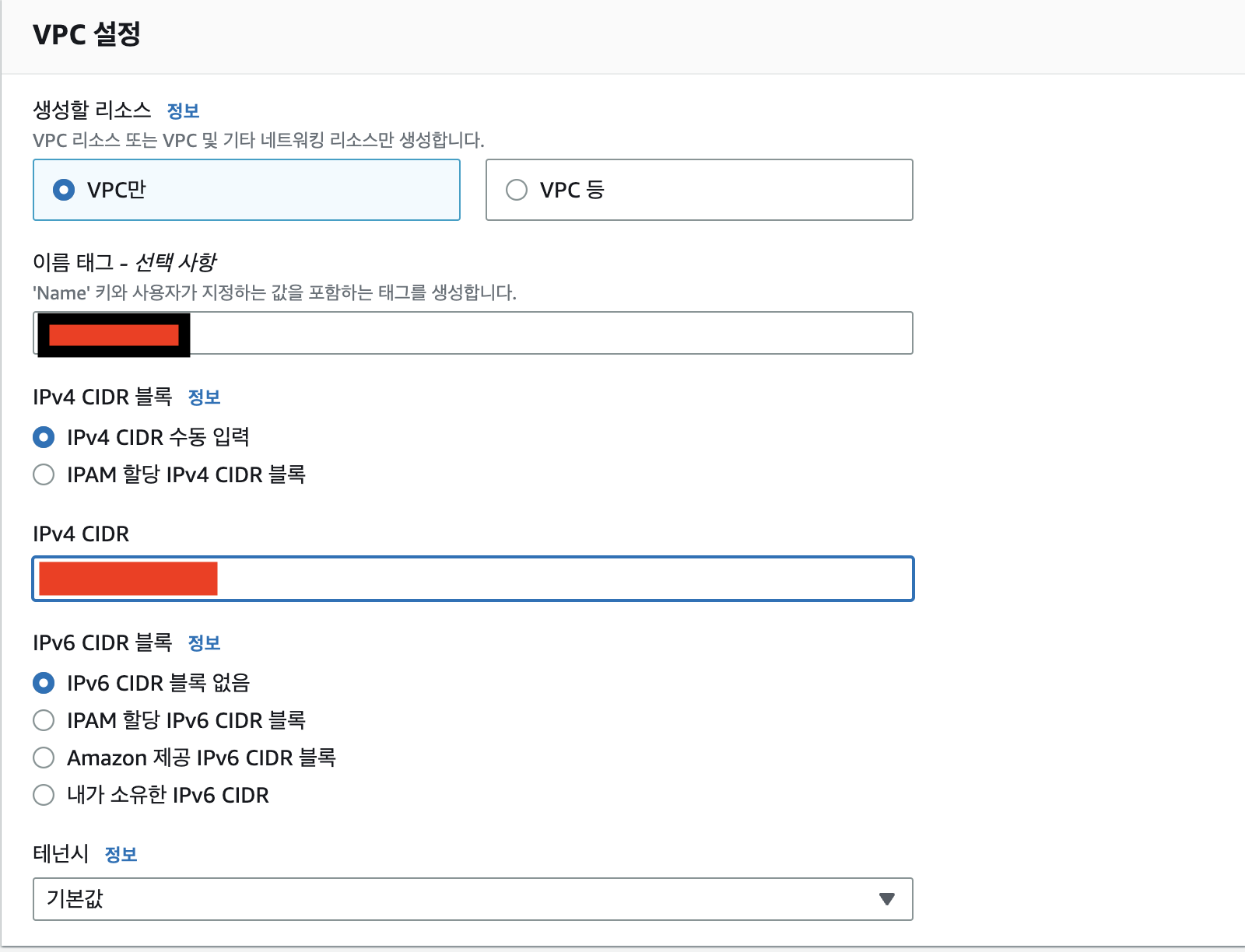

VPC 세팅 방법

-

defualt vpc는 항상 있음.

- 172.31.0.0/16 구성

- private, public 구분이 없음

- 서로 다른 vpc 간에 peering 안됨.(ip 대역이 같음)

- 처음부터 삭제하고 시작하기 위해 vpc+라우팅 테이블 삭제 함.

-

사용중인 vpc ip 대역의 리스트를 모으고 그 다음 ip 대역이 다르게 설정 해줘야 함.

-

vpc 설정 → DNS 설정 → DNS 확인 활성화

(필수)

- DNS 확인 활성화 : RDS나 로드밸런서와 같이 dns로 접근하는 서비스에서 매번 배포때마다 바뀌는 ip 주소 대신 dns를 할당시켜 주기 때문에 무조건 할당되야 함.

다음 할일

- 서브넷 만들기

- 인터넷 게이트웨이

- 라우팅 테이블

서브넷

기본 지식

-

보안을 위해 private과 public을 구분

-

private

-

물리적으로 라우팅 테이블이 인터넷이 차단 되어 있기 때문에 외부에서 접근 불가

-

private 서브넷 내부에서도 서버용 / DB용 / Lambda 를 분리

- Lambda를 분리한 이유 : 떴다 죽었다를 반복하다보니 문제 발생시 ip 추적이 어려움

- 이 대역으로 생긴 문제는 lambda인지를 확인

- private로 물리는 이유는 trigger나 gateway가 붙기 때문에 굳이 public일 필요가 없음.

- 람다 같은 경우에는 함수가 여러개 수행되거나, 동접자가 많아 띄워지는 함수가 많아질 경우를 대비하여 대역을 많이 줘야 함.

- Lambda를 분리한 이유 : 떴다 죽었다를 반복하다보니 문제 발생시 ip 추적이 어려움

-

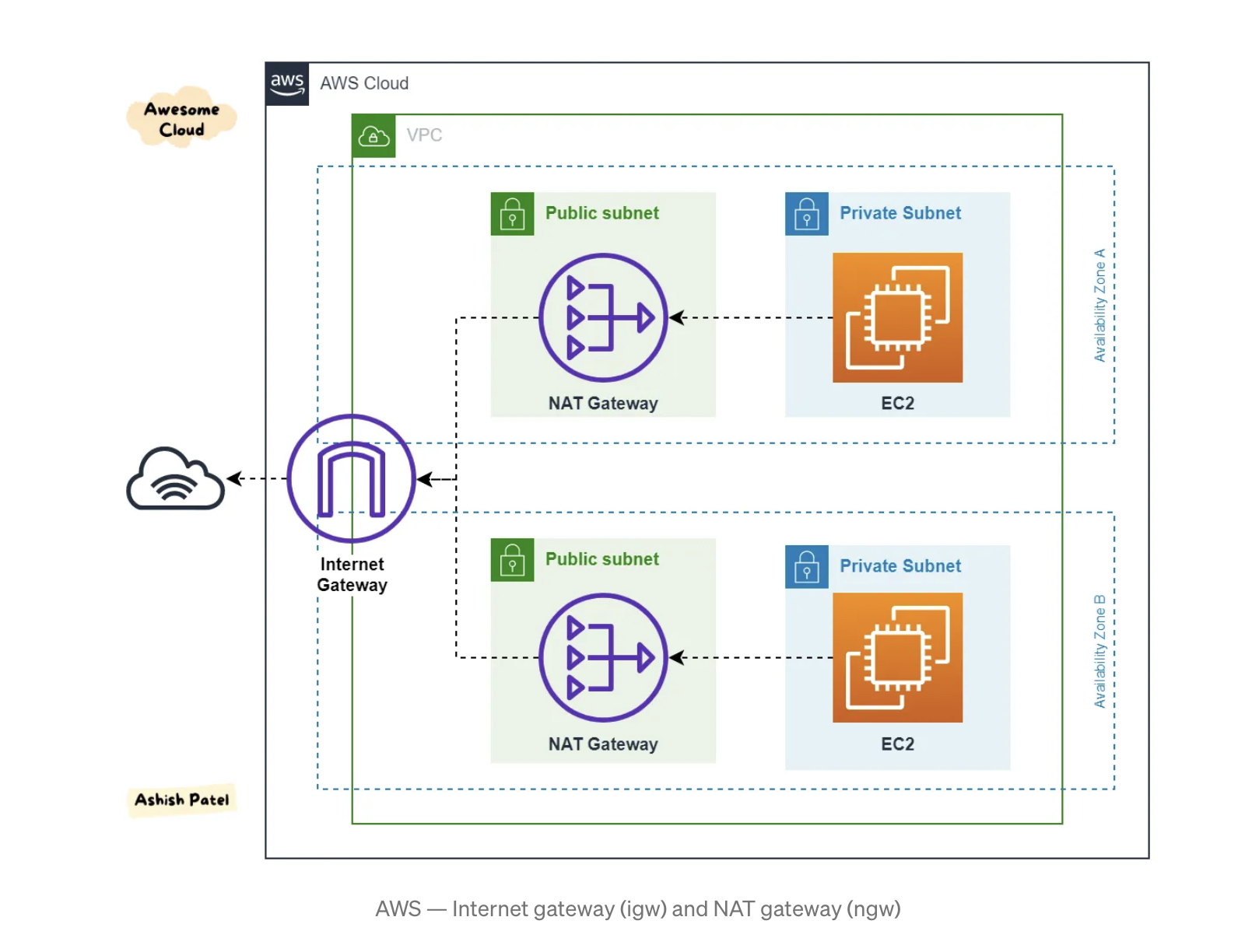

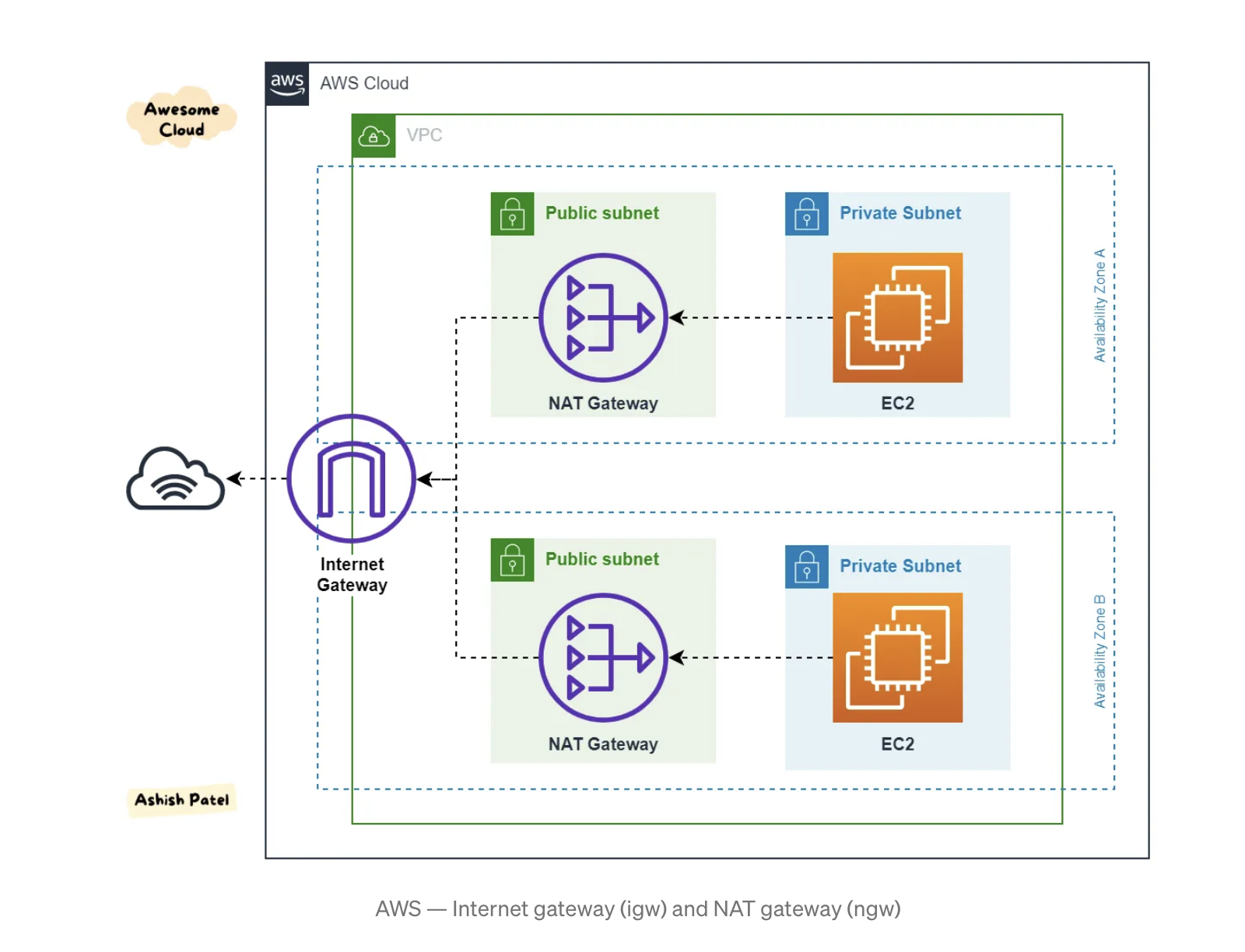

internet-gateway : private 서브넷을 외부와의 연결 시키기 위함(vpc 외부에 존재) → 퍼블릭 ip 주소 같은 것을 할당해주지 않음.

-

nat-gateway : vpc 내부에서 외부로 나가기 위함. nat-gateway는 public subnet에 존재, private vpc에 외부 ip 할당 하기 위함.

-

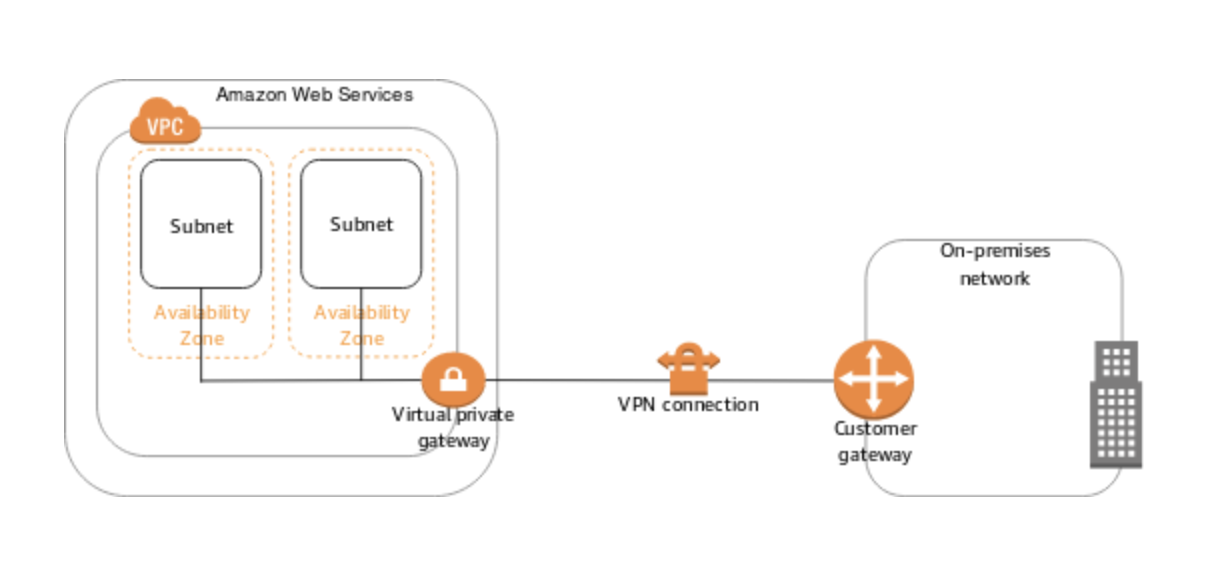

vpn

- private vpc에 존재하는 서비스들을 개발시 접근하기 위해 생성

- vpn을 할당하는 ec2를 띄워서 마치 터미널 처럼 해당 vpn을 이용

-

-

public

- 외부에서 접근해야하는 것

-

서브넷은 가용영역에 묶임. 만약 가용영역이 두군데라고 하면 idc 센터 장애 대비 두군데로 생성

서브넷 세팅

예시)

- public

a. 가용 영역 A

b. 가용 영역 C - private

a. 가용 영역 A

b. 가용 영역 C - RDS

a. 가용 영역 A

b. 가용 영역 C

-

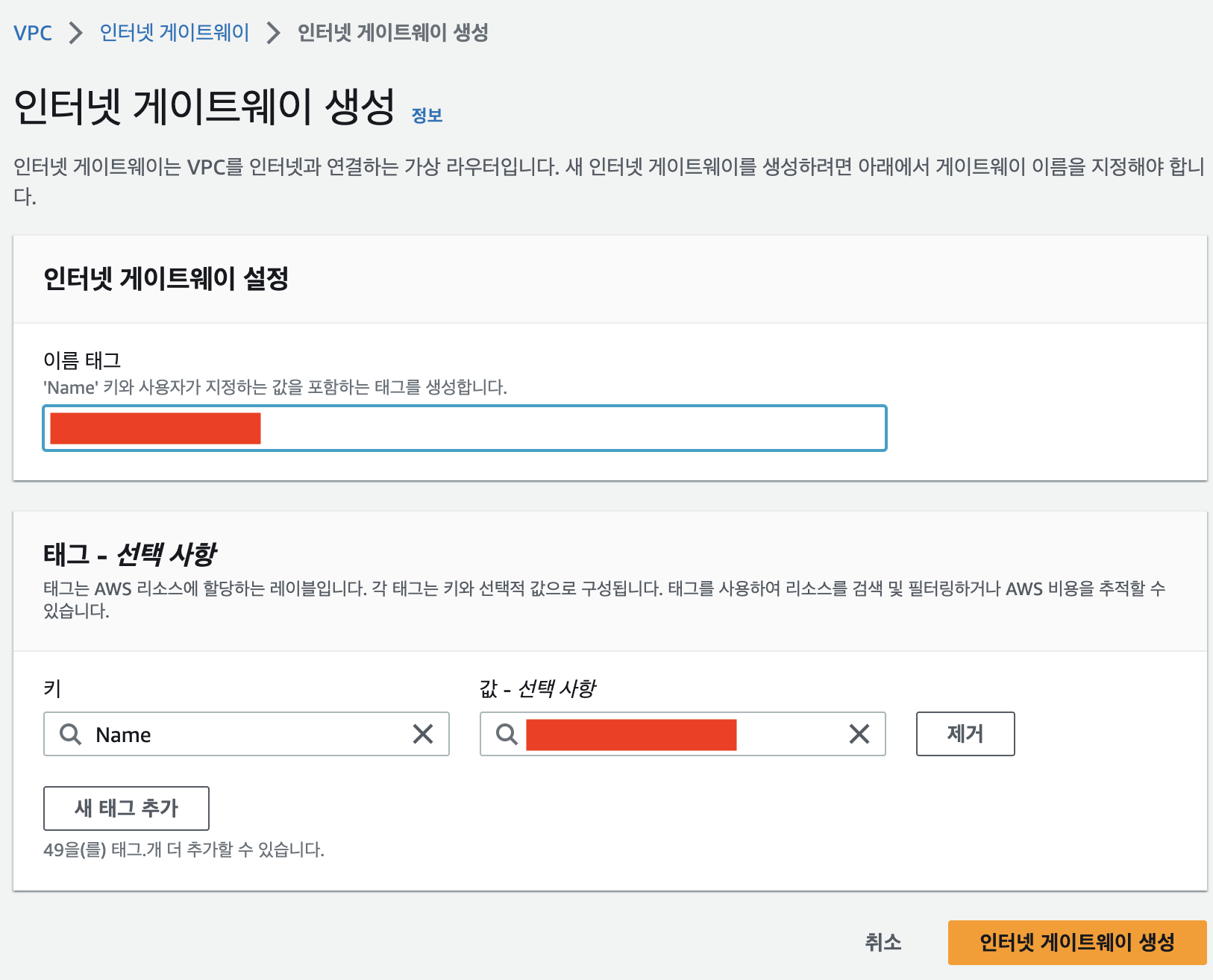

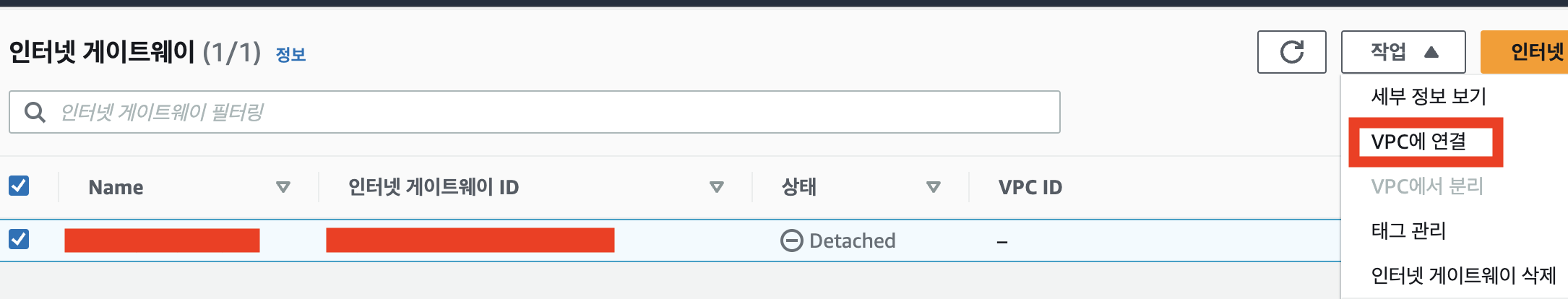

인터넷 게이트웨이 생성

인터넷 게이트웨이 생성 이후에는 vpc 연결해야함

-

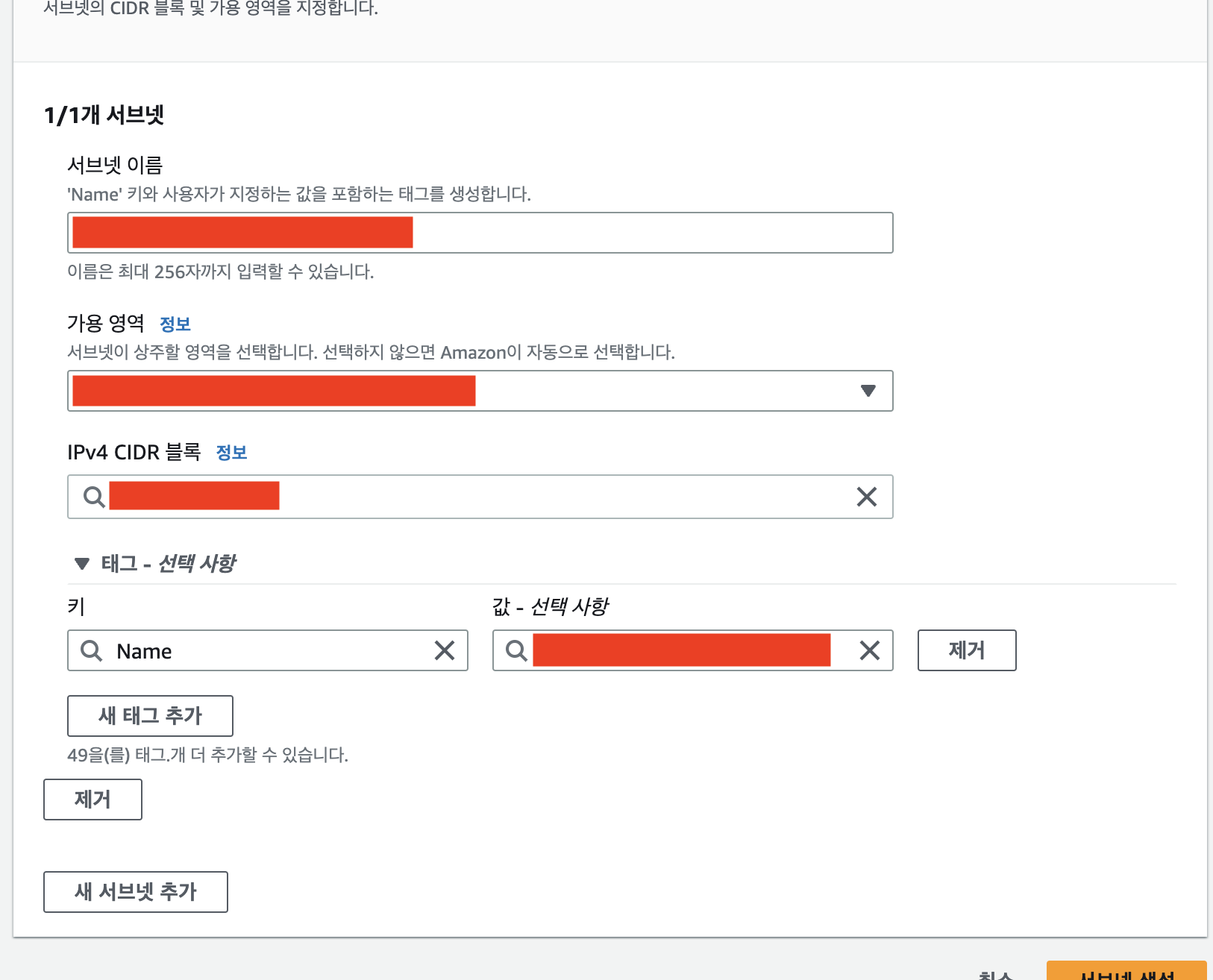

서브넷 생성

- 이유 : Nat-gateway가 public subnet에 생성되야 함

- Cidr로 계산한 대역으로 블록 설정

ex) ip주소/22

-

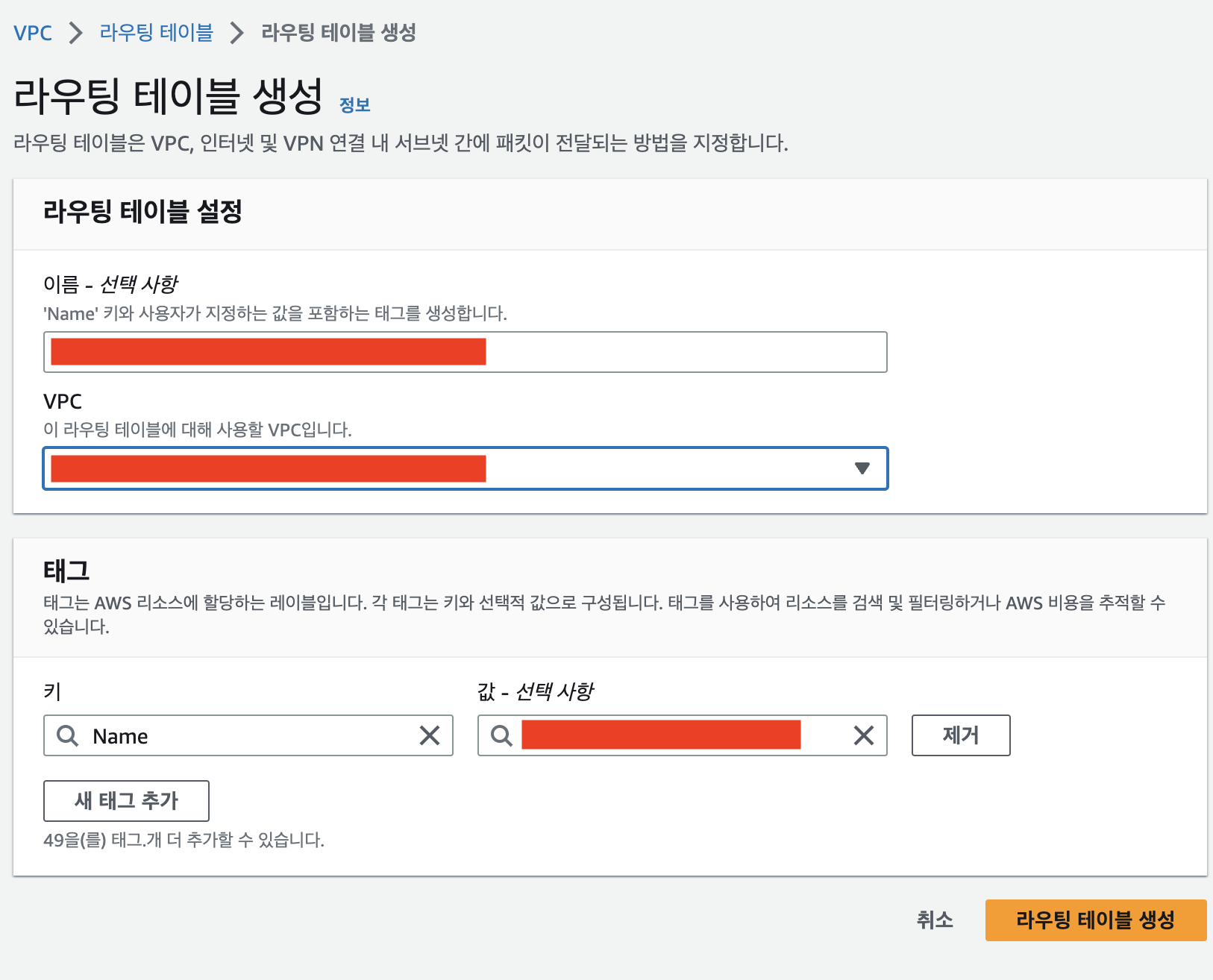

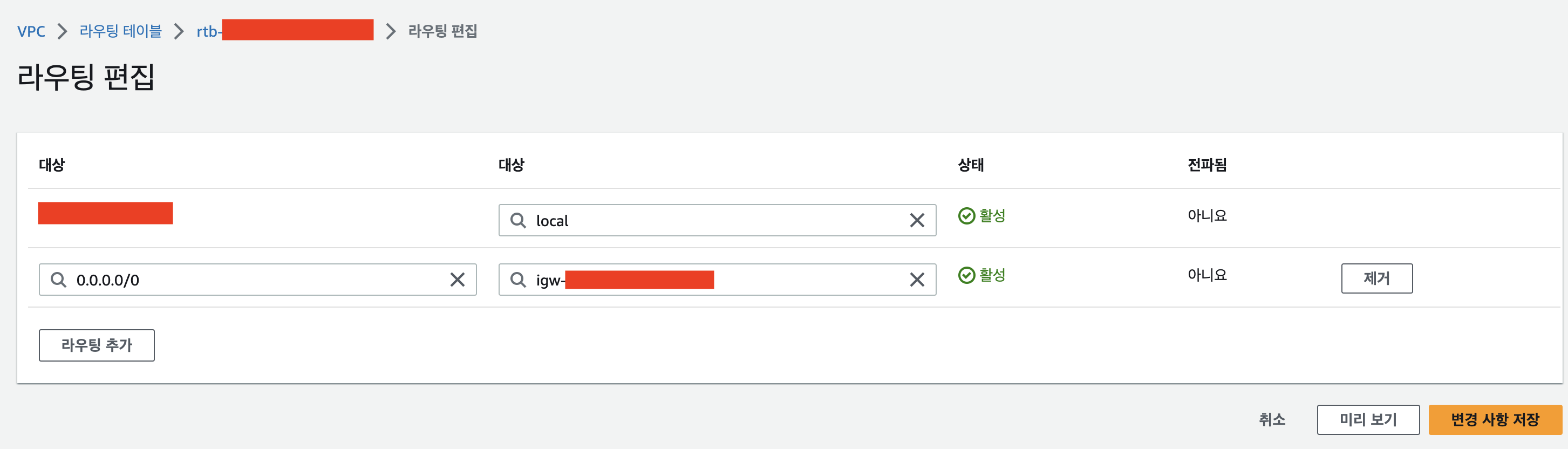

라우팅 테이블 생성

a. public

b. public 서브넷의 외부와의 접근과 같은 설정들을 진행 해줘야함.

1. 모든 로컬 허용(기본값)

2. 인터넷 게이트웨이 연결

- 외부에서 접근 가능

- peering 연결

-

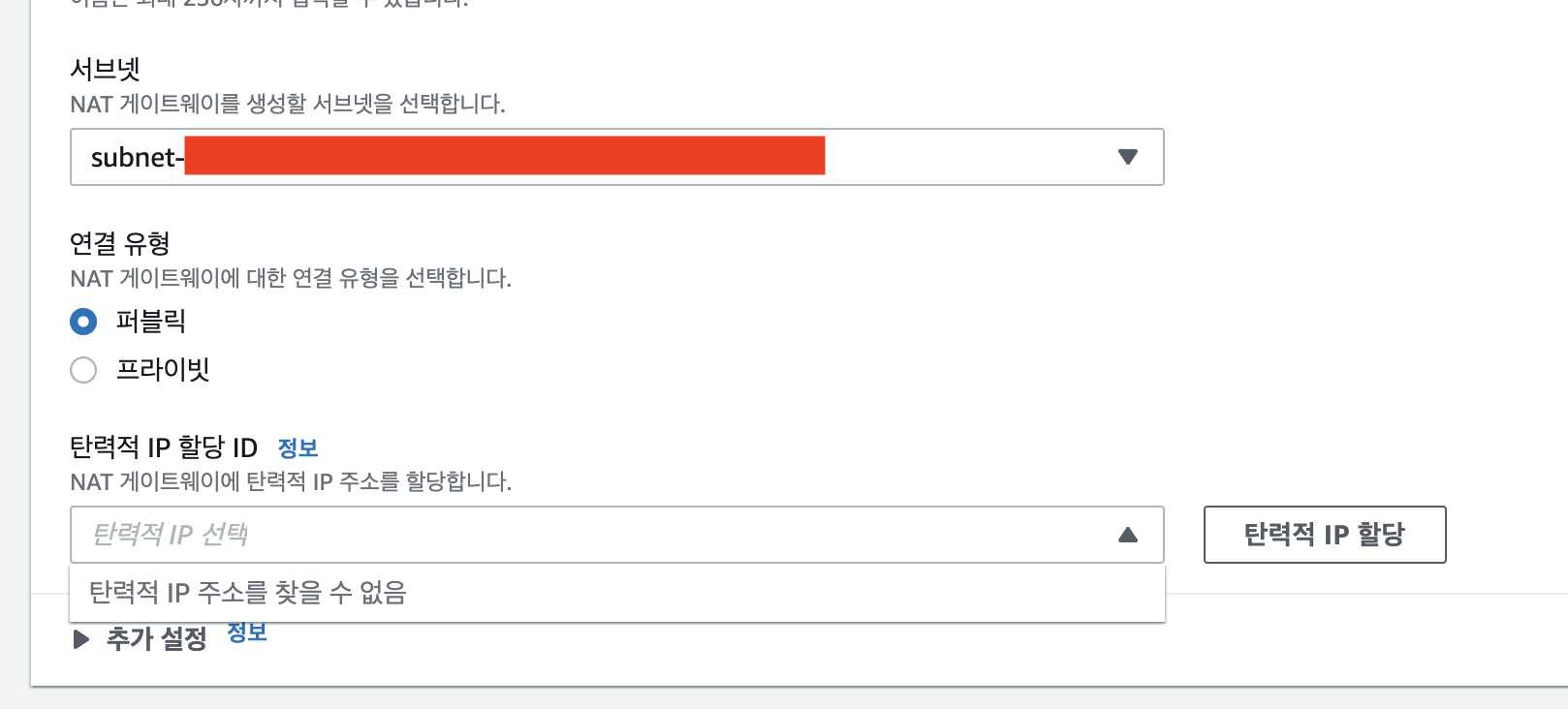

NAT gateway 생성

-

비용

- 외부 인터넷이 가장 비쌈

- 내부, 다른 가용 영역이 중간

- 내부, 동일한 가용 영역 저렴

- AWS 관리형 서비스

따라서, NAT gateway는 두개 만들어주는게 좋음.

추후에 붙힐수 있으니 nat gateway는 일단 하나만 만들어 둠. -

elastic ip 생성 해줘야함.

- 탄력적 IP 할당 버튼 눌러서 하나 할당 해주기

- aws에서 알아서 할당 해줌

-

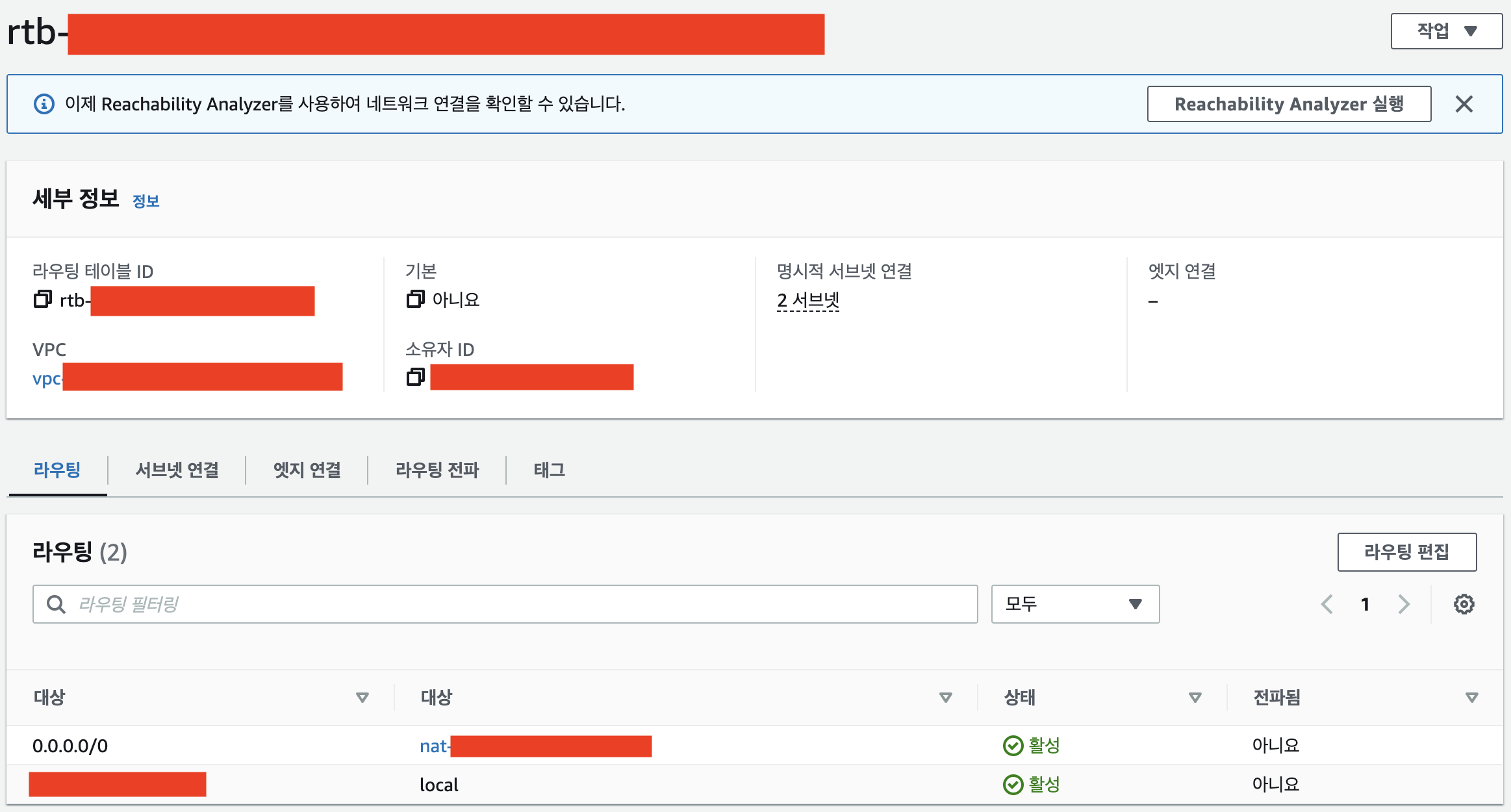

- private subnet 생성

- subnet 생성 자체는 public과 동일

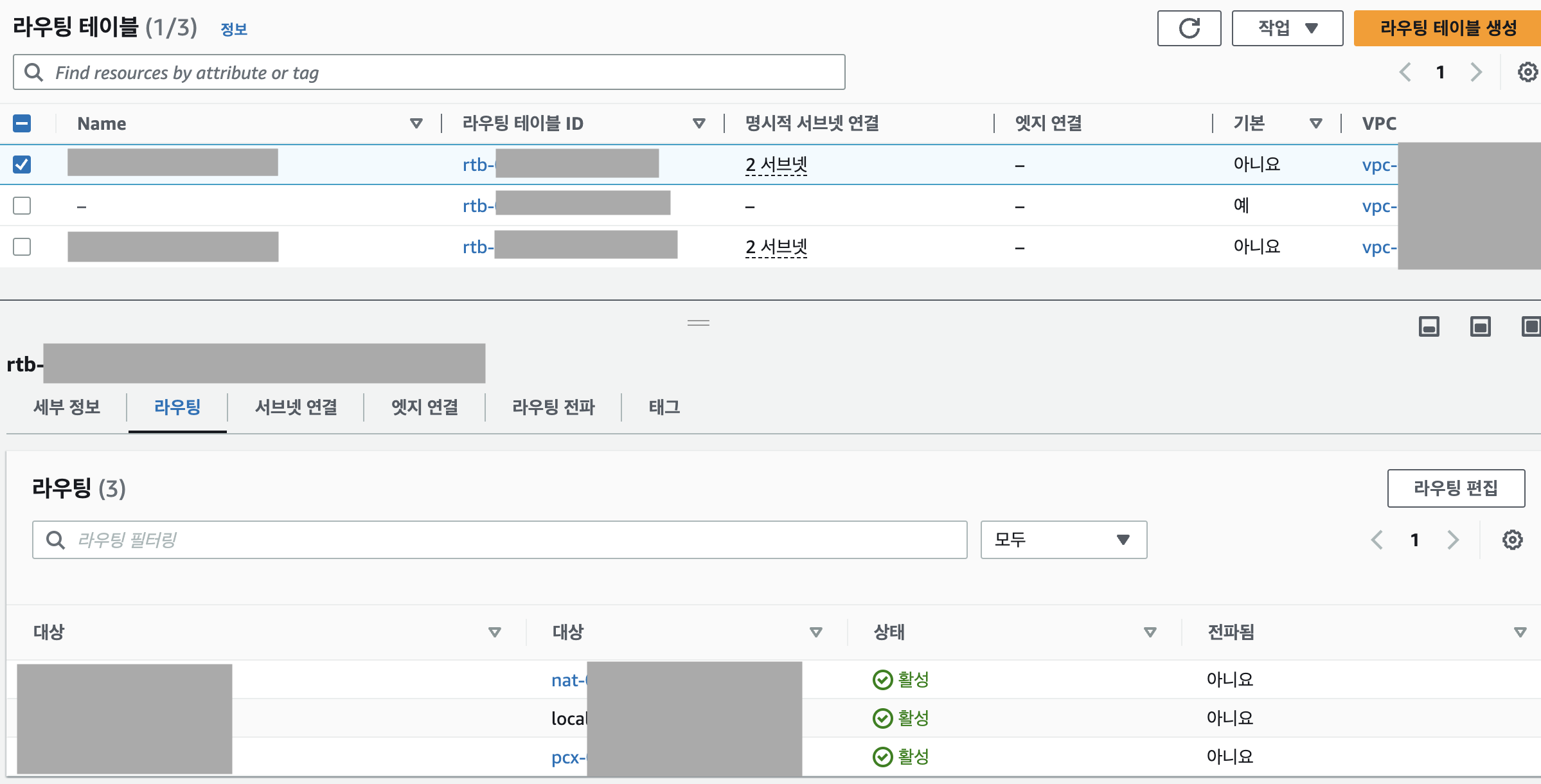

- 라우팅 테이블 생성 후 아래와 같이 nat-gateway 연결

-

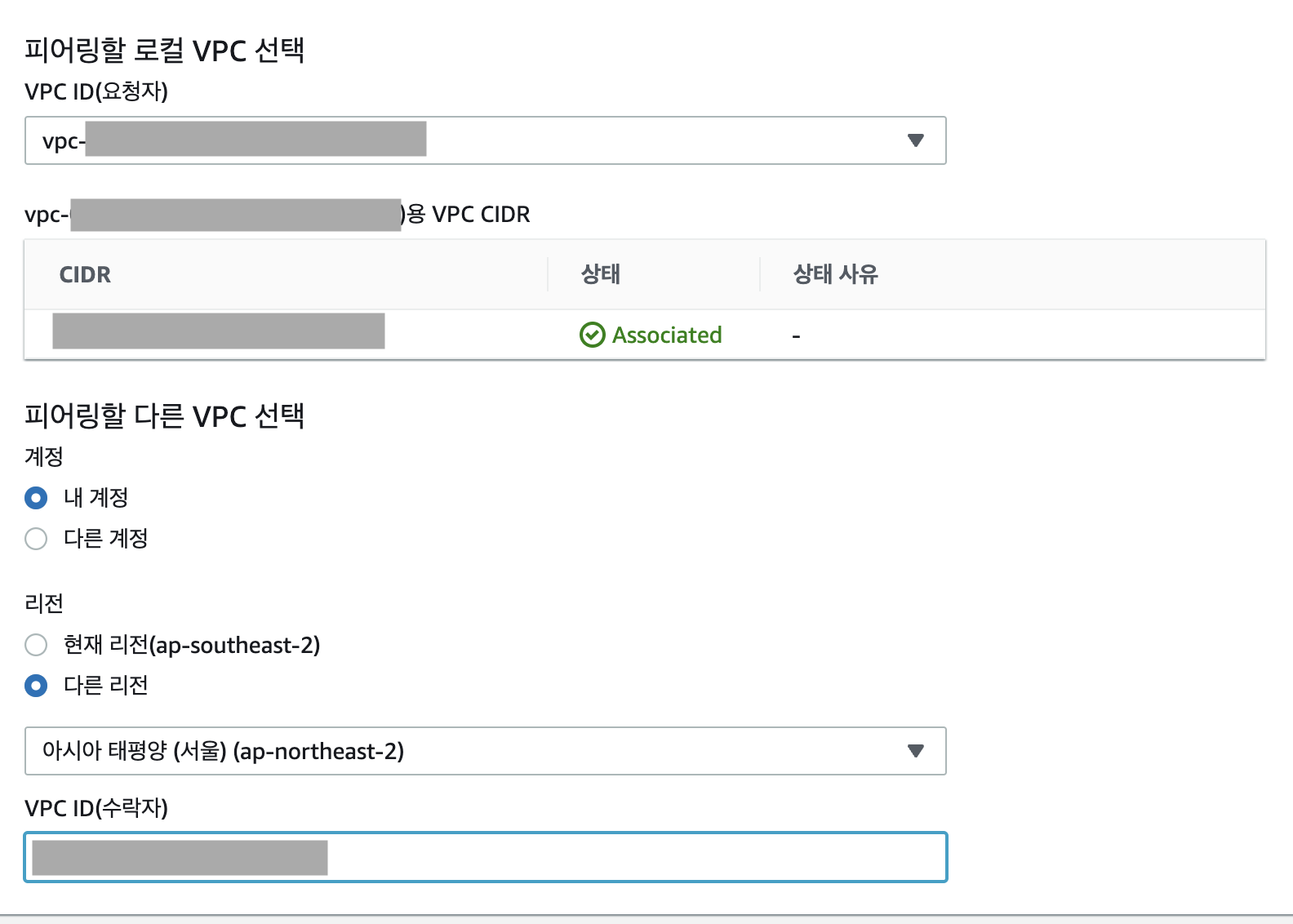

peering 연결

-

(다른 계정일 경우에만) 계정 id가 있어야 함

-

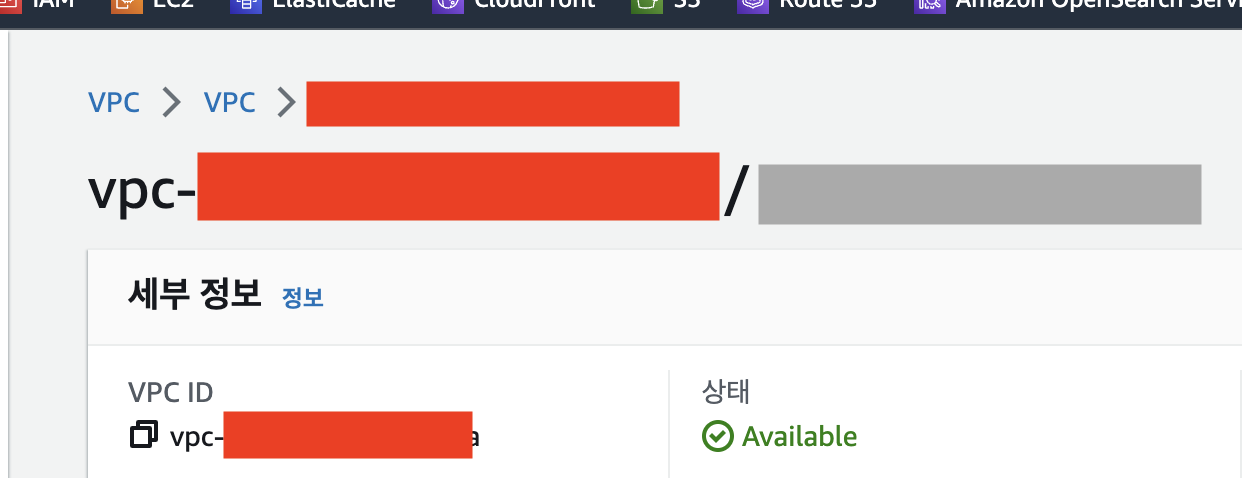

(같은 계정인 경우)

- vpc id를 복사 (받는 쪽에서 요청 해야 함.)

b. vpc id 넣어준 후 해당 vpc로 가서 수락해줌.

- vpc id를 복사 (받는 쪽에서 요청 해야 함.)

-

라우팅 테이블에서 해당 vpc ip 허용

- 아래와 같이 pcx 피어링 연결

- 아래와 같이 pcx 피어링 연결

-

- ACL 생성 → rds를 위해 활용 : 물리적 방화벽 역할

- 내부 vpc의 3306 포트만 허용

- 빡세게 관리할때 사용