1. AWS DevOps

현재 구성 살펴보기

- 시큐리티 그룹

- (1) security-group-aws-v5

- 80,22

- 3306(내 ip, 같은 시큐리티 그룹이면 다 들어올 수 있게)

- RDS

- (2) sg-0ceda29f85399272d (EC2 시큐리티 그룹 엘라스틱 빈스톡을 만들때 자동으로 생긴 것이므로 (1)으로 묶지 말고 그냥 냅두는 방식으로 가기로 함)

- VPC

- RDS

- EC2

- EC2

- 엘라스틱 빈스톡 구성 완료

- EC2 - 다이렉트 접속이 안됨(IP)

- EC2 - 다이렉트 접속이 안됨(IP)

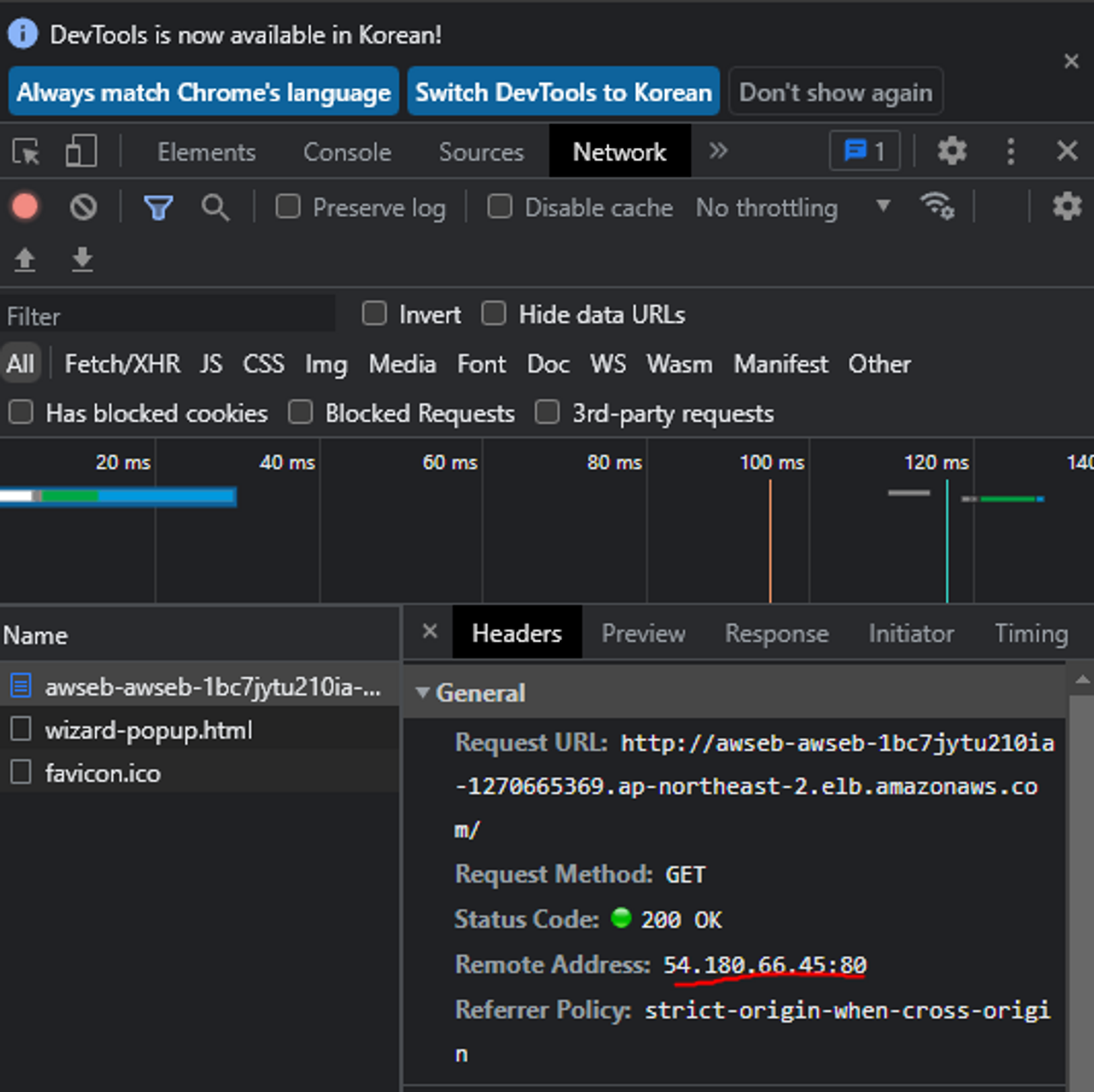

- ALB ip 주소

- 로드밸런서에 들어가면 적혀있진 않지만 DNS 주소로 들어가보면 다음과 같이 IP 주소를 볼 수 있음 하지만 IP주소를 자동으로 만들어주고 주기적으로 변경 됨, 따라서 실제 서비스를 할 수 없음

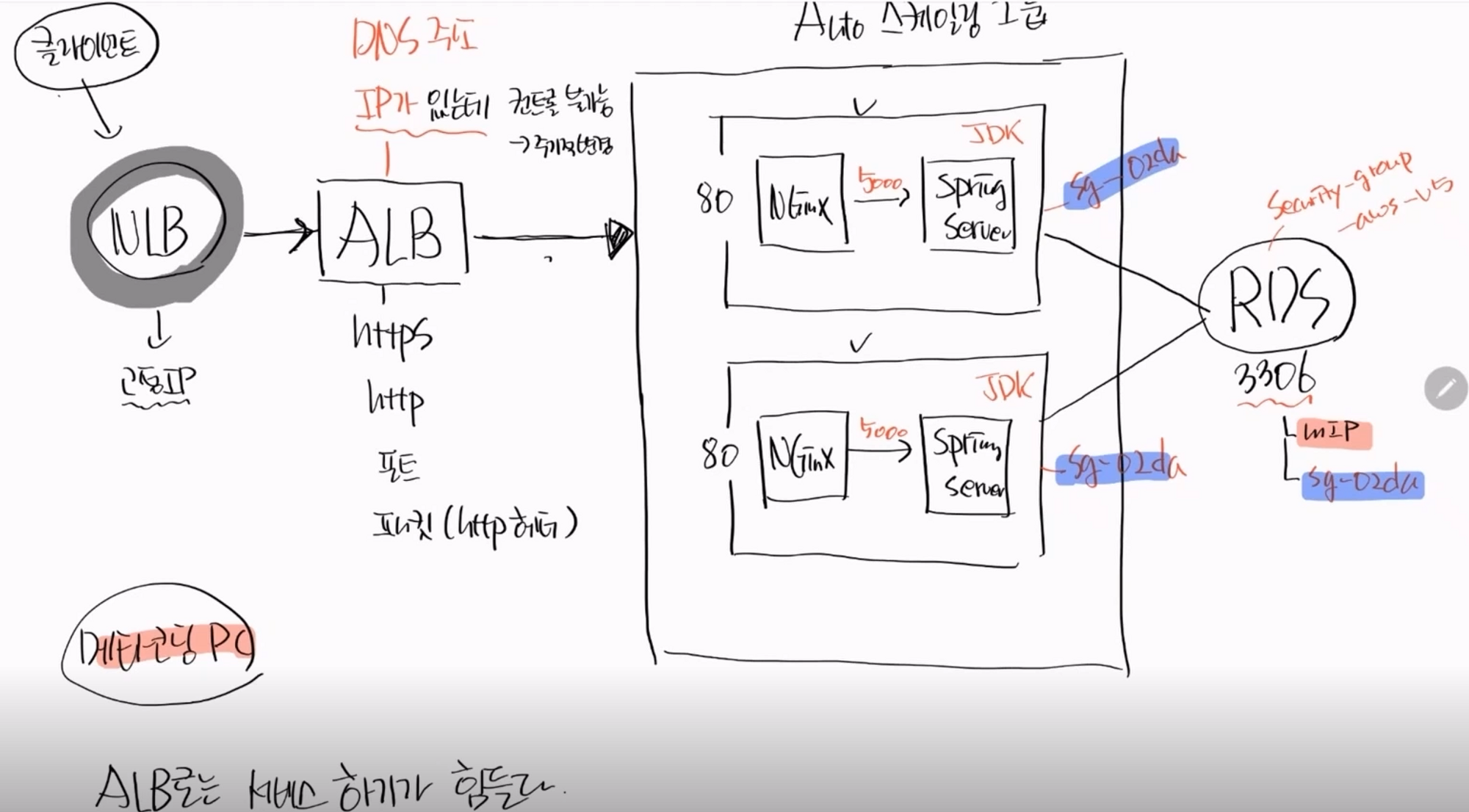

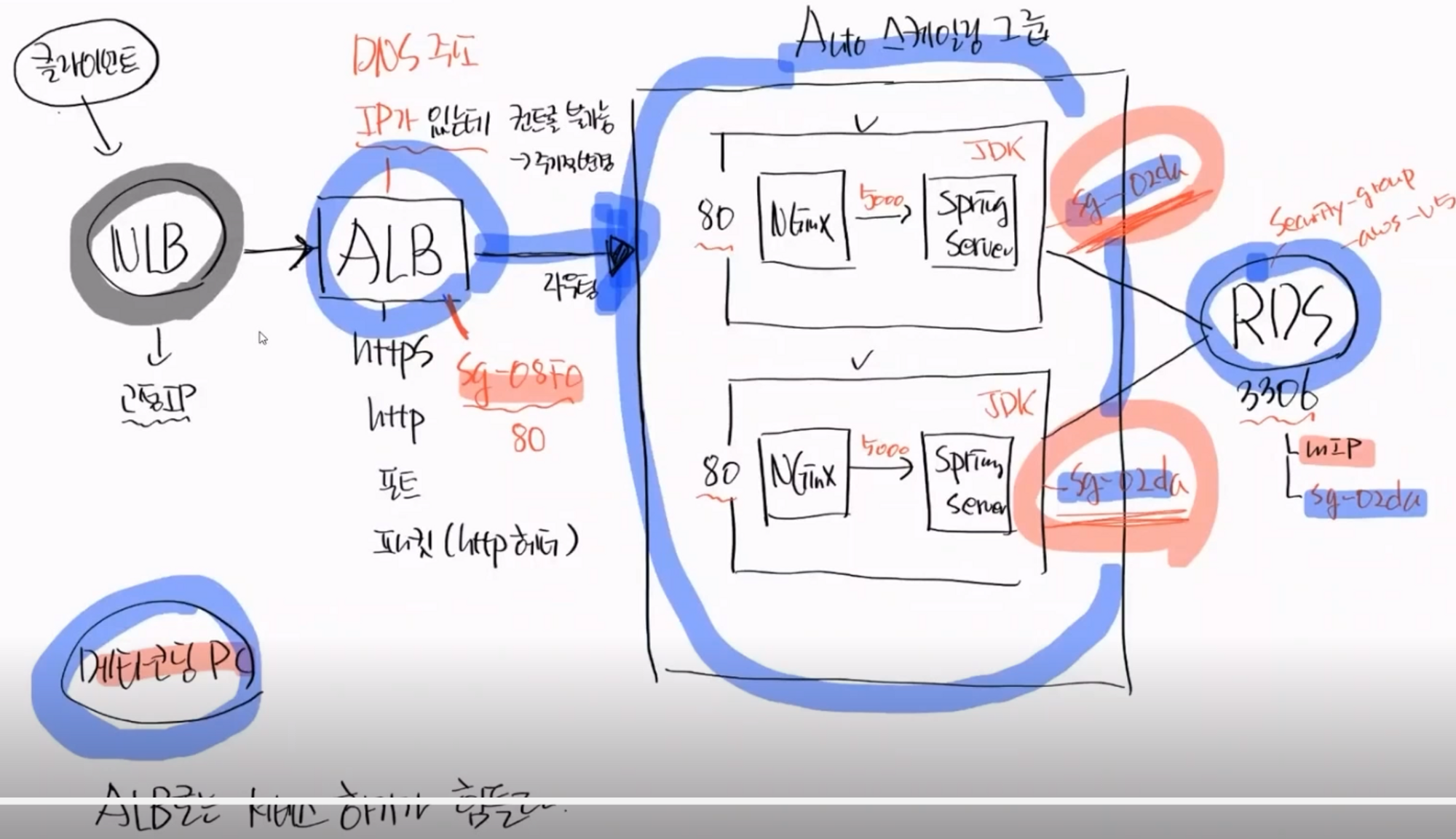

시큐리티보안그룹 설정 이해

EC2 의 80 포트로는 sg-05000… 보안그룹만 접근이 가능 그렇담 sg-05000 이 친구의 정체는 뭐냐??!!

바로바로 → 엘라스틱 빈스톡이 만들어준 로드밸런서의 보안그룹이다!

엘라스틱 빈스톡이 자동으로 만들어준 로드밸런서의 보안그룹과 ec2 의 보안 그룹

EC2 의 VPC 는 vpc-07522b959b6f9b266 (기존 꺼랑 같음)

EC2의 IP로는 왜 다이렉트로 접속이 안될까? 당연히 EC2 보안그룹의 80포트로는 로드밸런서만 접근이 가능하게 만들어 놨으니까 접근 못하지! 그리고 그러한 구성이 외부에서는 접근이 불가능 하므로 보안이 더 우수하다.

RDS 인바운드도 보안을 위해 내 ip와 80포트를 지우고 3306 EC2로만 접근가능하게 설정

ALB로는 IP가 주기적으로 바뀌기 때문에 NLB를 앞에 두고 엘라스틱IP를 할당하여 클라이언트에서 접근 가능하도록 해준다.

그다음 ALB에서 80포트를 통해 여러대의 EC2의 접근하고 (EC2 보안그룹의 인바운드 규칙에는 80포트로 ALB 보안 그룹이 열려있음.)

그뒤에 RDS의 인바운드 규칙에는 EC2의 보안그룹이 설정되어있어 EC2 에서 RDS로 접근이 가능하게 된다.(작업할때는 내 IP를 열어두었다가 서비스를 하게 되면 내 IP를 인바운드 규칙에서 삭제해주는 것이 좋음)