📌 담당 부분

- 보안 프로세스 아키텍처 완성

- 실시간 이메일 발송

- 아키텍처 전반의 구성

- 룰에 의한 자동화

- 비용 프로세스 아키텍처 완성

📌 습득한 지식

- 보안의 중요성

- CCE, CVE 취약점과 해결 방법

- AWS서비스 (Inspector, Config, Security Hub, Eventbridge, Budgets)

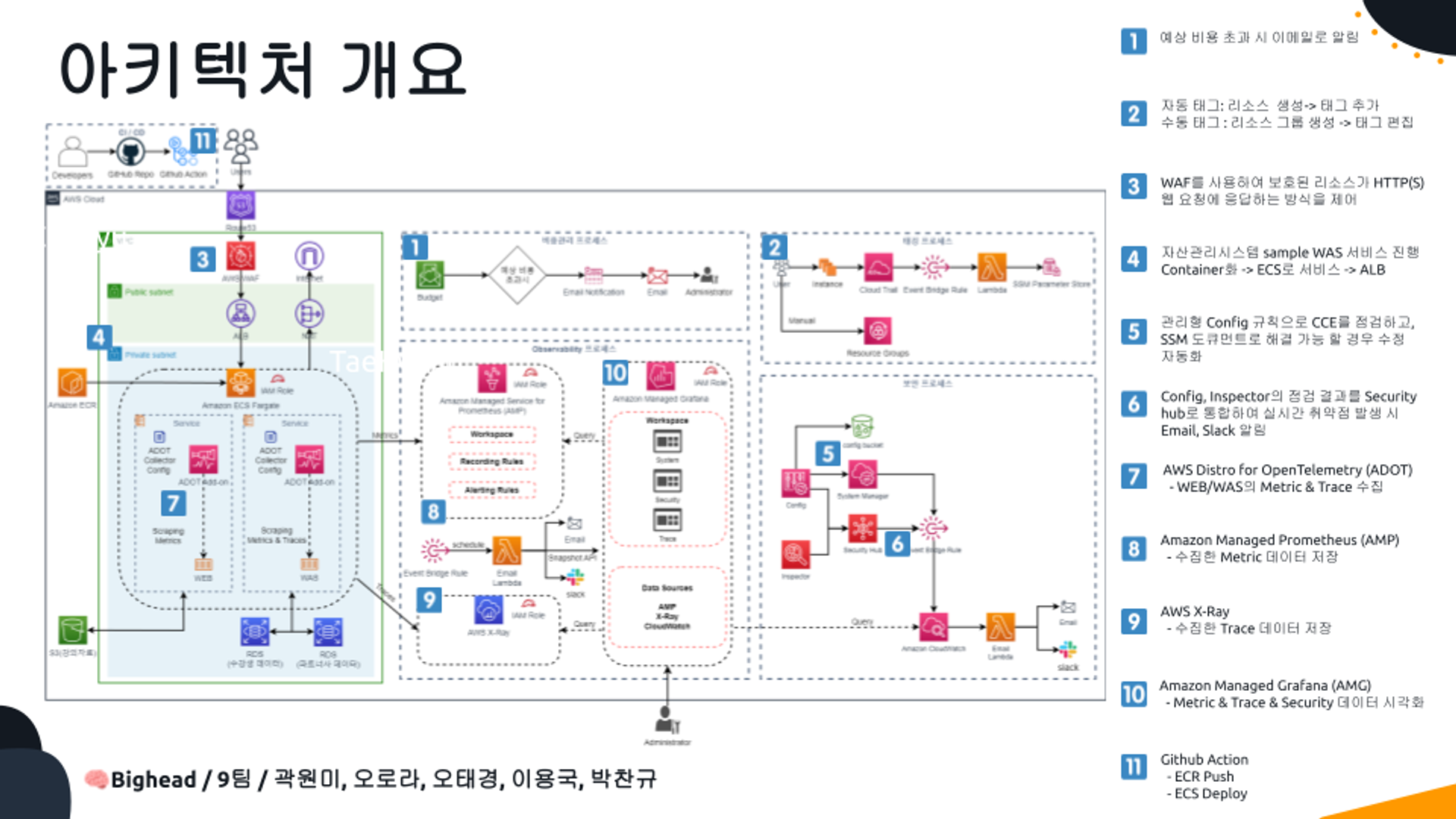

[Project] 자산 관리 시스템 운영 및 보안 계획

✔ 기간: 23.06.12 ~ 23.06.28

✔ 프로젝트 소개: Final Project Day1의 설명으로 대체한다.

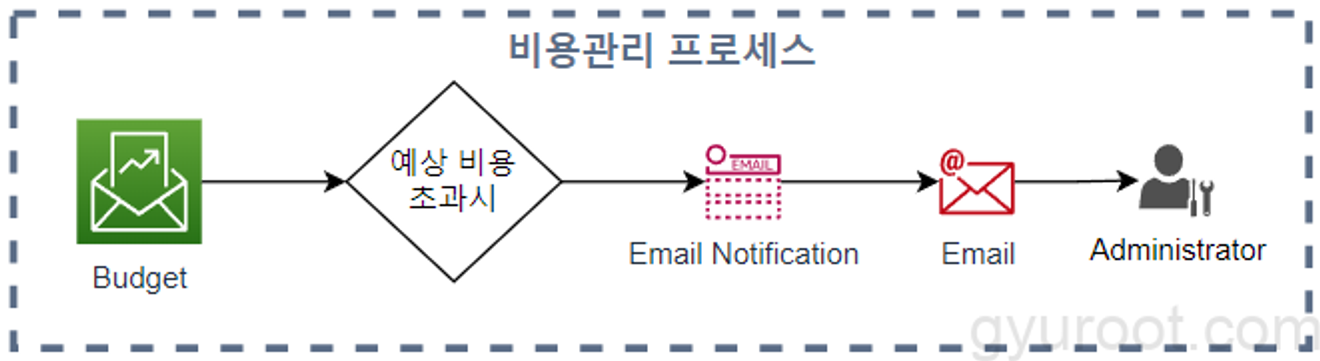

- AWS Budget 서비스를 이용하여 예상치 못한 지출을 사전에 방지.

- 실제 지출이 85%, 실제 지출이 100%, 예상 지출 100%에 알림 Email 발송

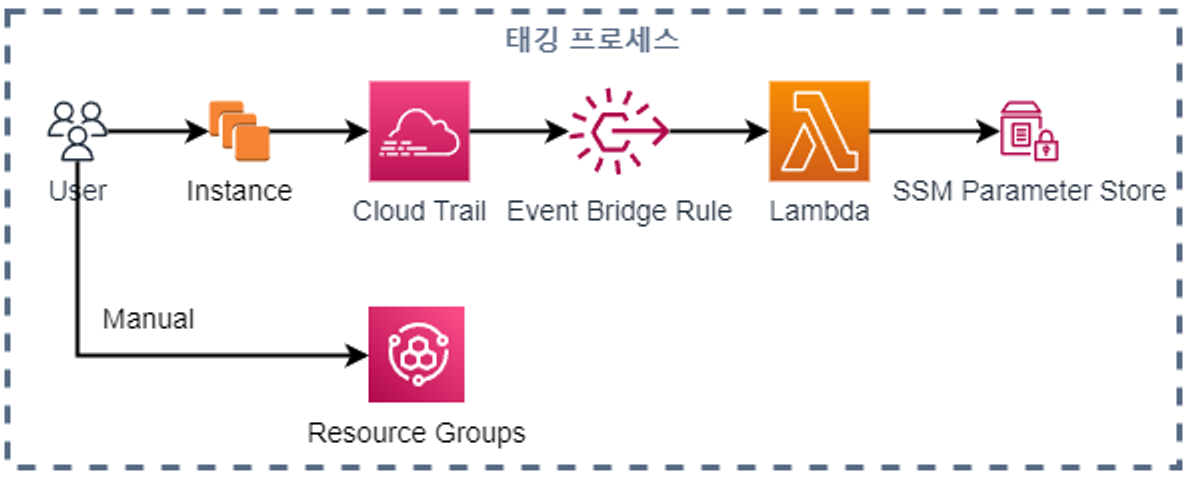

- 자동 태깅 프로세스

- 사용자가 사용하는 계정에 리소스가 추가되면 자동으로 태깅

- 추가 할 태그 정보는 SSM Parameter Store에서 참조.

- 수동 태깅 프로세스

- AWS Resource Group에서 Tag Editor를 이용하여 태깅

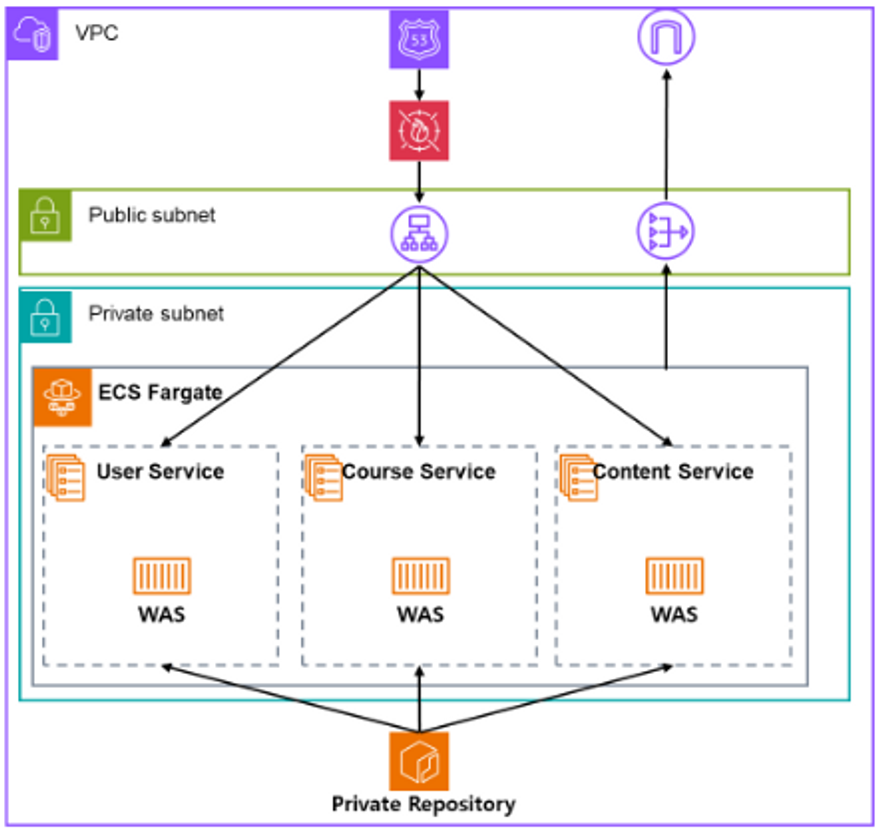

- 가용성과 확장성을 고려하여 ECS유형중 FARGATE로 서비스를 구현

- 요청을 분산을 위한 Load Balancer

- HTTP 요청을 암호화하기 위한 SSL

- AWS-Otel-collector-image를 pull하기 위해 NAT 설정

- WAF

- WAF리소스를 최상단에 위치한 이유는 최종 애플리케이션 방화벽이며 WAF를 사용하여 보호된 리소스가 HTTP (S) 웹 요청에 응답하는 방식을 제어할 수 있습니다.

- ACL (웹 액세스 제어 목록) 을 정의한 다음 보호하려는 next-hop인 Application Load Balancer를 연결했습니다.

- 기본적으로 모든 트래픽을 먼저 차단후 특정 요청만 허용을 하기 위해 Default_action을 Block으로 설정

- WAS API인 /user, /content, /was 경로에만 허용처리

- 허용처리된 요청중에 악성행위가 있는지 검사하기 위한 관리형 규칙 설정

- 웹 ACL에서 1,500개 이상의 WCU를 사용하면 기본 웹 ACL 가격을 초과하는 비용이 발생하기 때문에 1,500개 이하로 설정하였습니다.

- 참고로 규칙 그룹의 최대 용량은 5,000WCU입니다.

AWS 관리형 규칙

- AWS-AWSManagedRulesAmazonIpReputationList

- Amazon IP 평판 목록을 사용하여 웹 요청의 IP 주소를 평가하고, 악성 행위가 의심되는 IP 주소에서의 액세스를 차단

- AWS-AWSManagedRulesAnonymousIpList

- 익명 프록시 및 VPN 서비스와 관련된 IP 주소 목록을 사용하여 익명 사용자의 액세스를 제한

- AWS-AWSManagedRulesCommonRuleSet

- 일반적으로 알려진 웹 어플리케이션 취약성과 관련된 공격을 차단

- AWS-AWSManagedRulesKnownBadInputsRuleSet

- 알려진 악성 입력값과 관련된 웹 어플리케이션 공격을 탐지하고 차단

- AWS-AWSManagedRulesLinuxRuleSet Use rule actions

- Linux 서버와 관련된 취약성 및 공격 패턴을 탐지하여 보호

- AWS-AWSManagedRulesSQLiRuleSet

- SQL 삽입(SQL Injection) 공격을 탐지하고 차단하는 역할

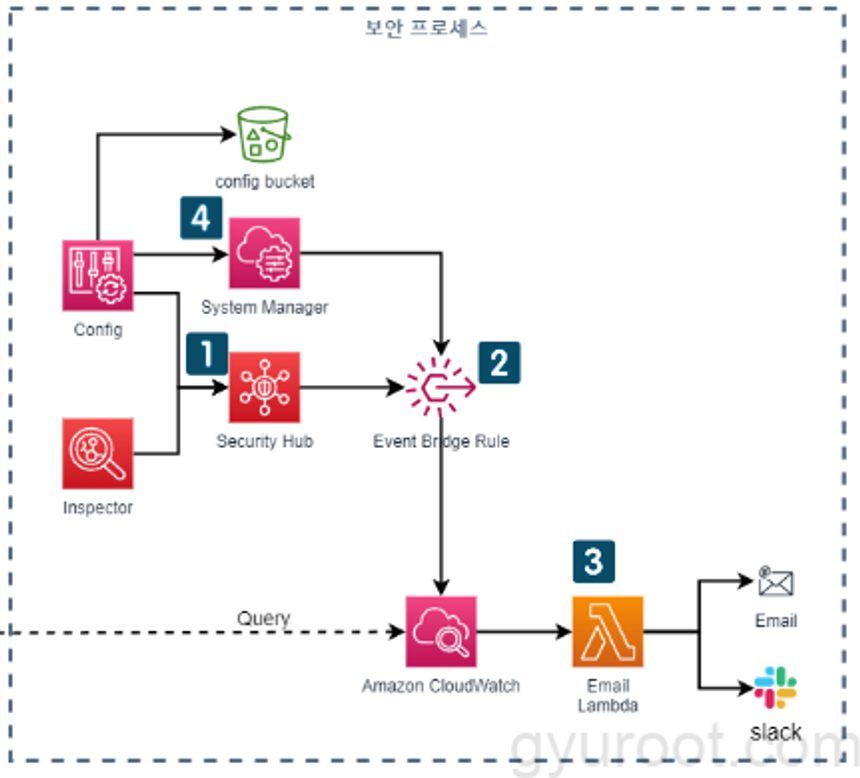

- Inspector, Config의 실시간 결과를 Security Hub로 라우팅

- Security Hub로 라우팅 된 결과를 Event Bridge Rule을 사용해 CloudWatch로 전달

- CloudWatch가 트리거가 되어 Lambda 함수가 Email과 Slack으로 실시간 취약점 알림 전달

- System Manager를 통하여 Config의 AWS 관리형 규칙에 의해 CCE 취약점 수정 자동화

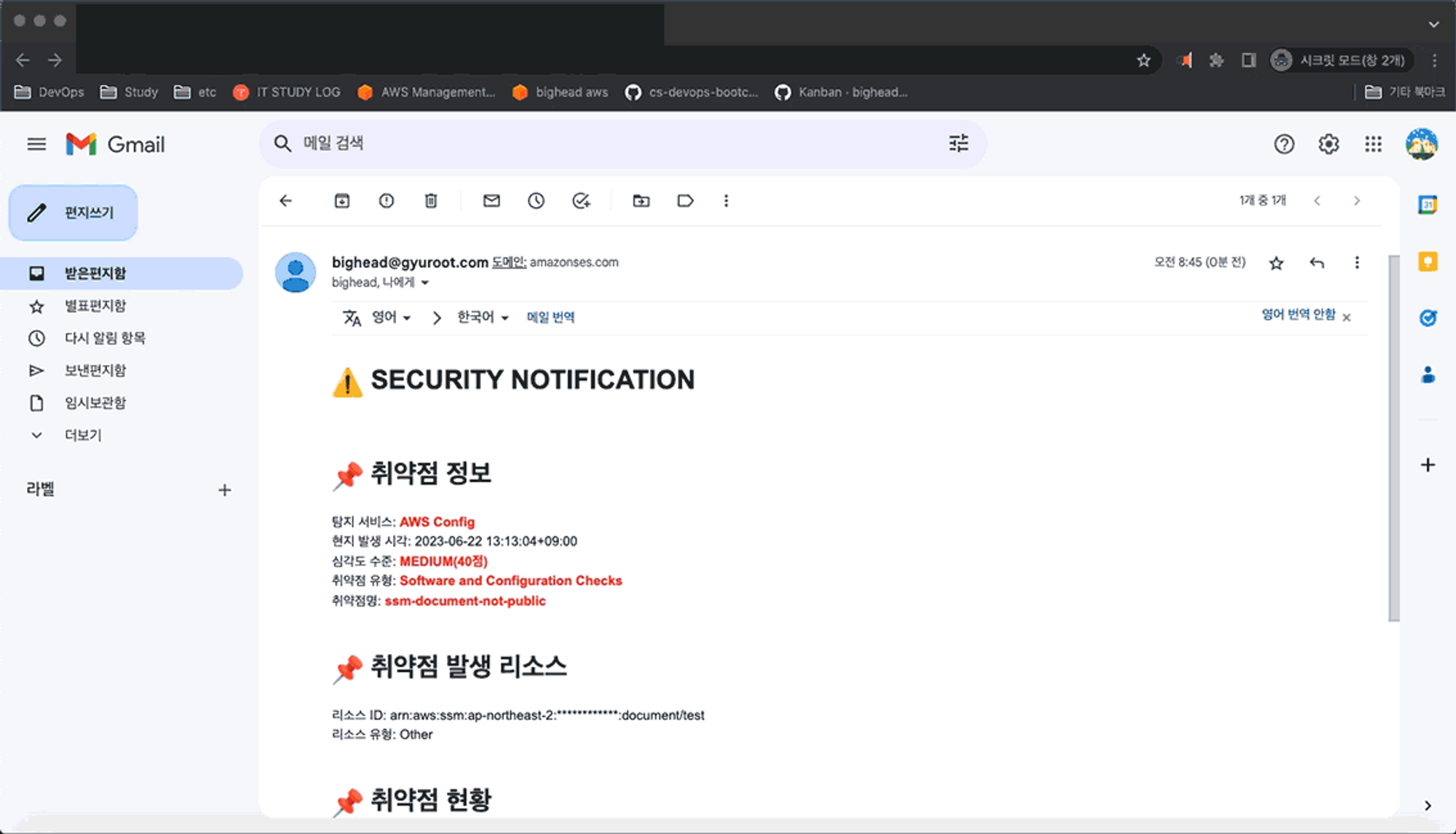

실시간 알림 Email

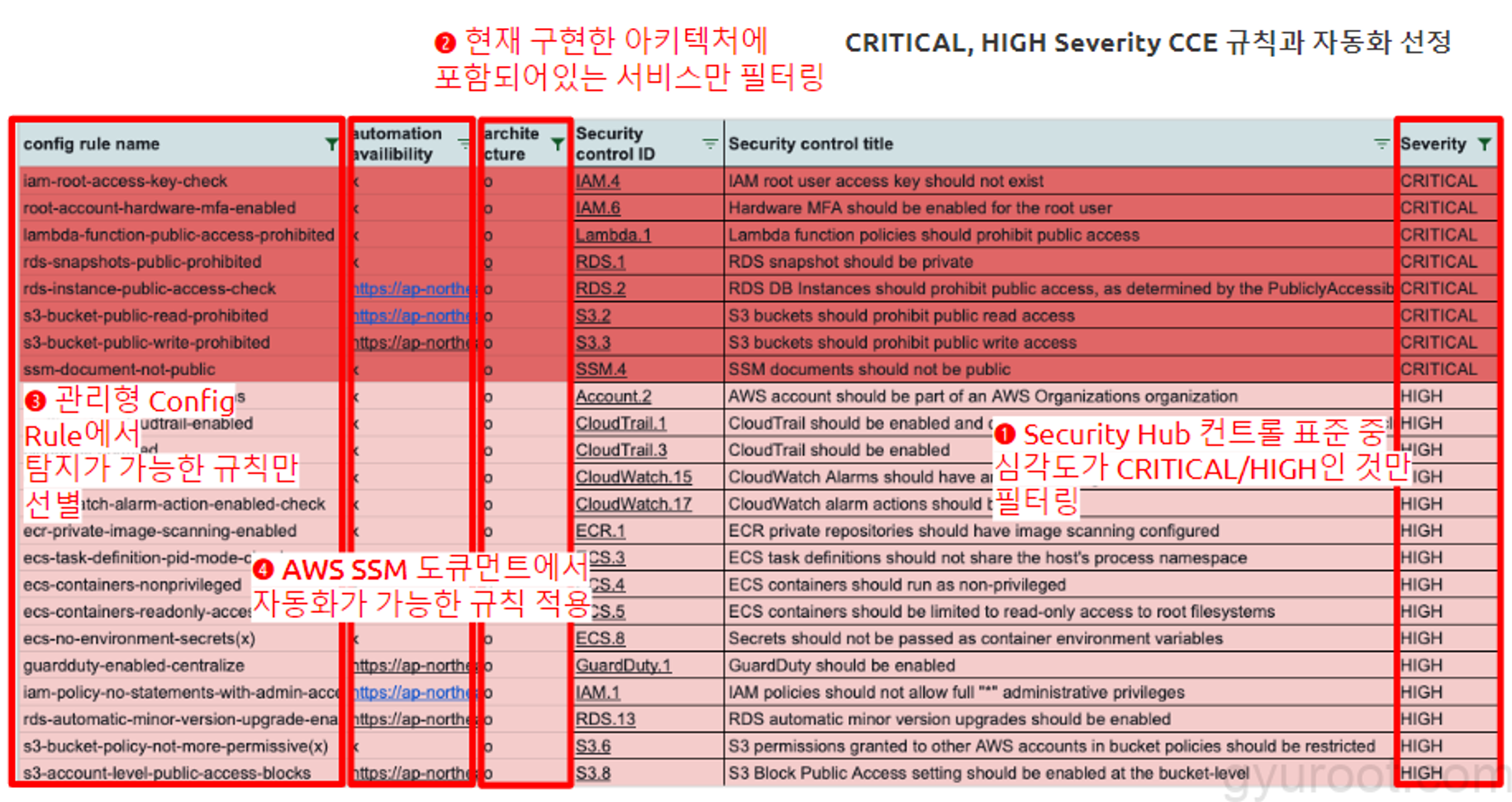

AWS Config Rule 설정하여 자동화

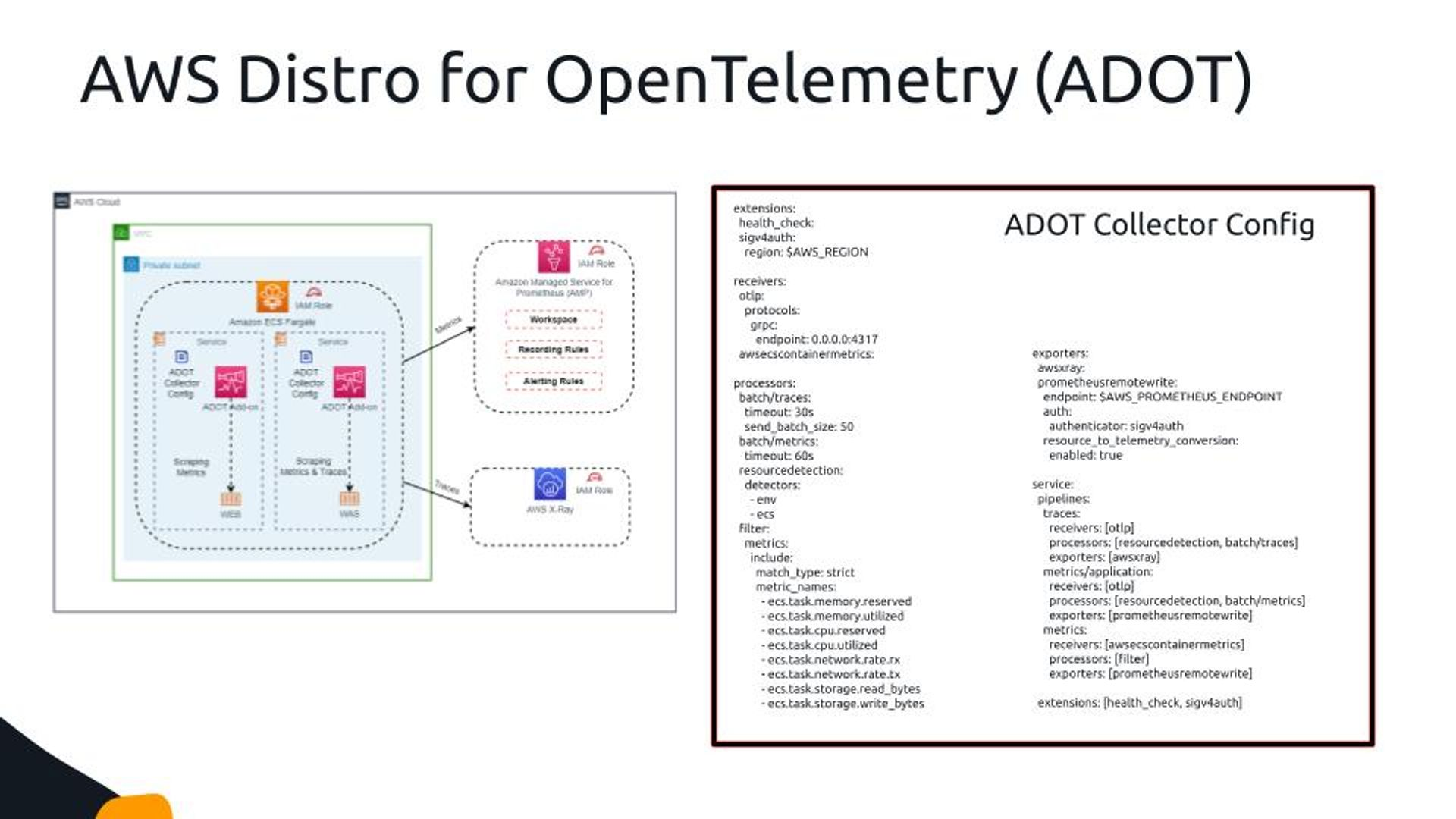

- ADOT 사용하여 메인 컨테이너로부터 Metric과 Trace 데이터를 수집

- receivers 에 aws ecs container metrics 한줄 추가 만으로도 AWS 서비스의 Metric을 쉽게 수집할 수 있는 것이 ADOT Collector의 큰 장점.

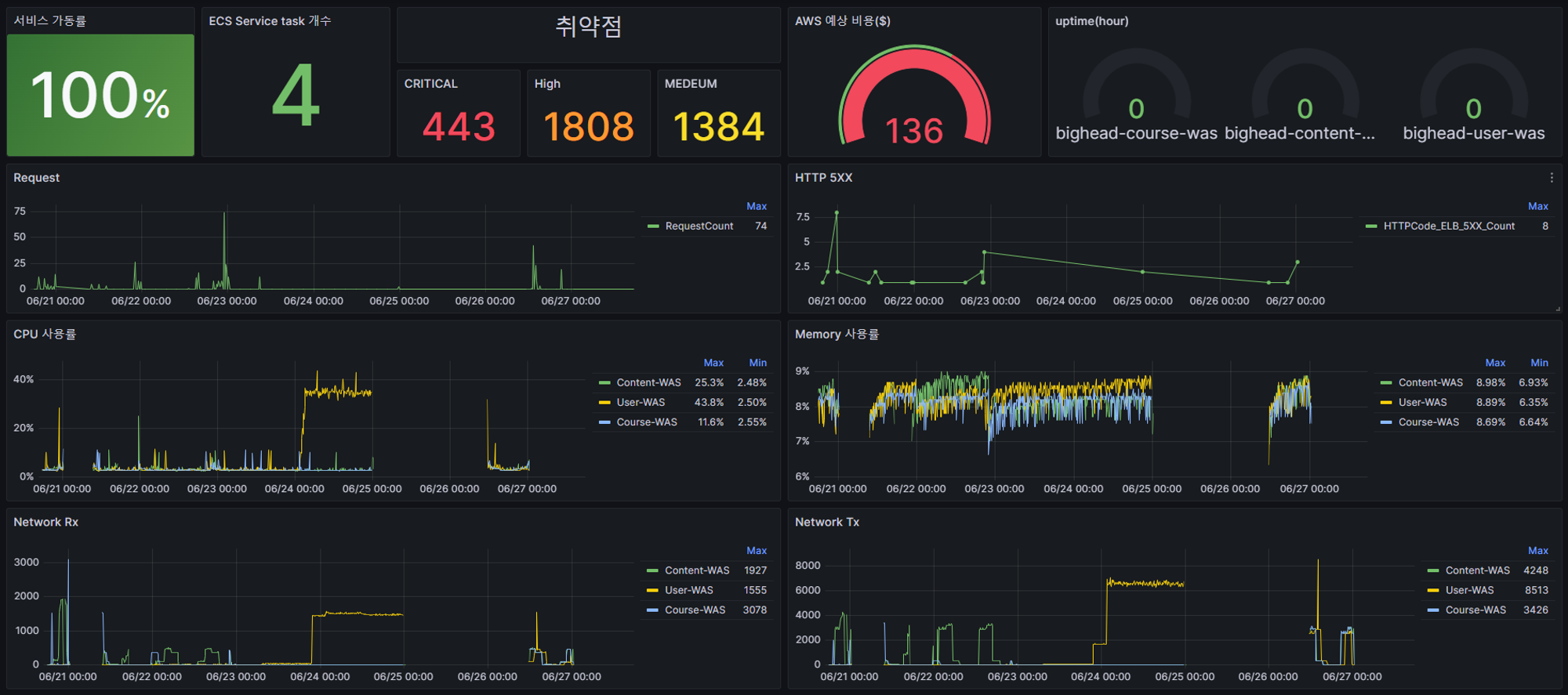

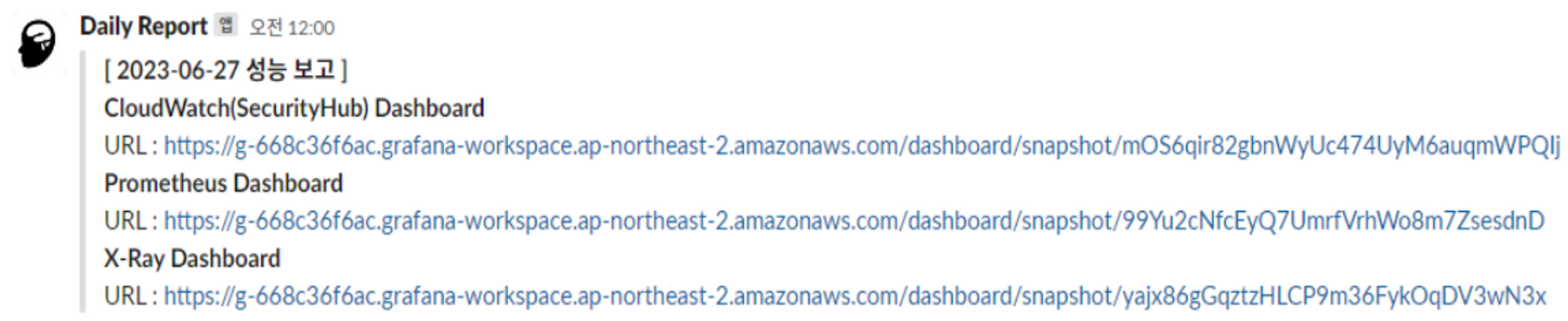

System Dashboard

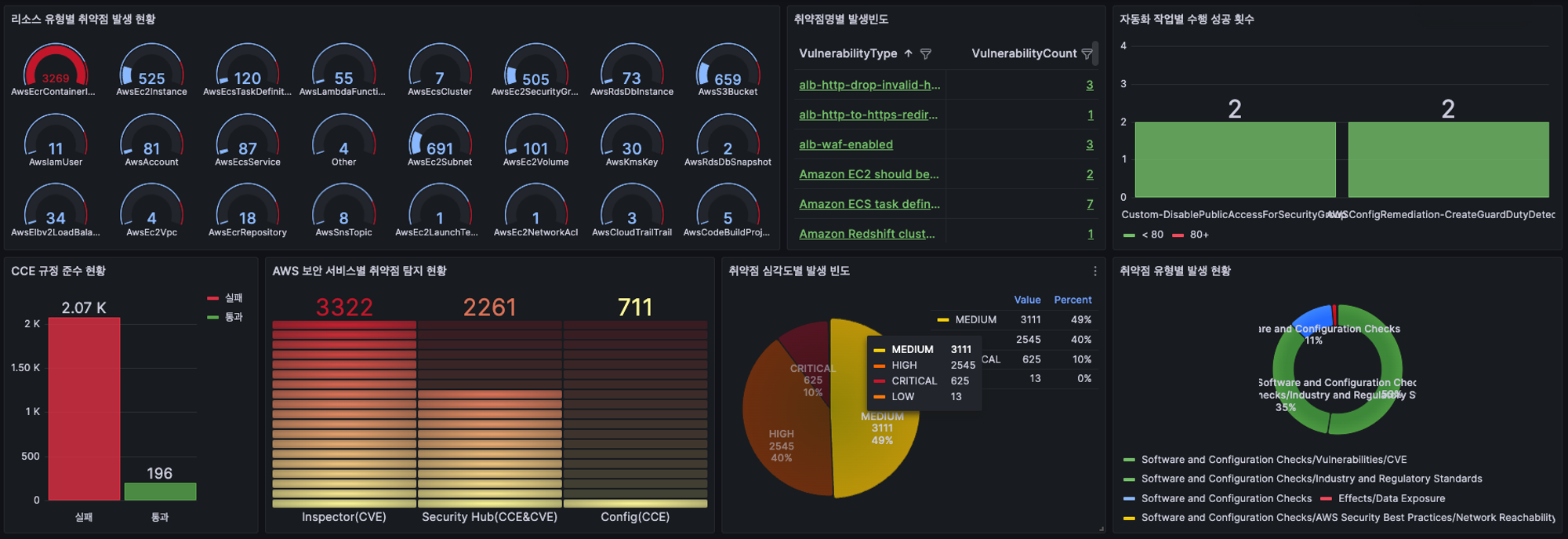

Security Dashboard

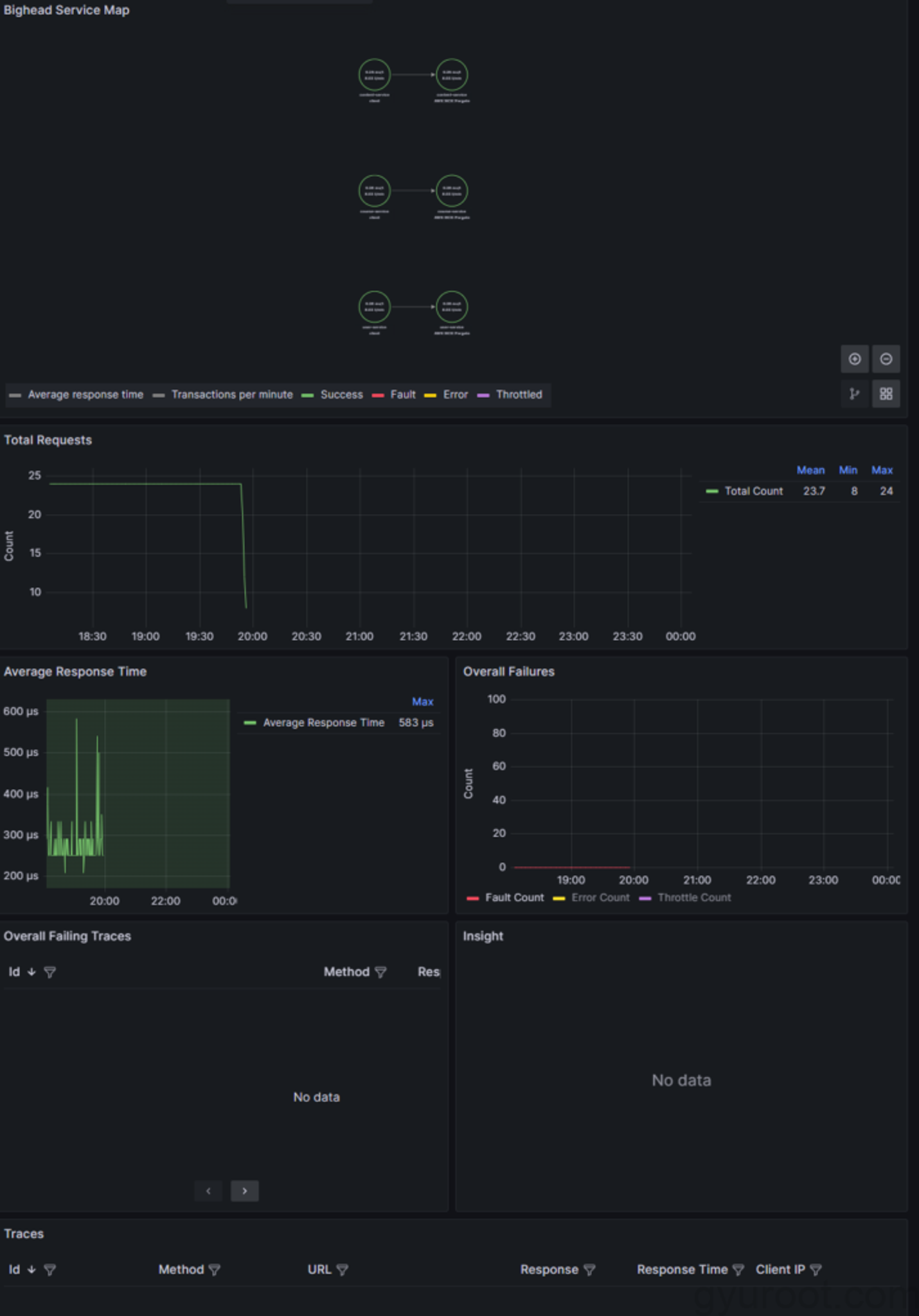

X-ray Dashboard

사용한 서비스

Cloud Trail, Resourcw Groups, Budget, AWS WAF, NAT, AWS Config, AWS Inspector, AWS Security Hub, AWS System Manager, EventBridge, Opentelemetry, AMP, AWS X-ray, Grafana사용한 서비스에 대한 설명은 추후에 자세하게 풀을 예정이다.

사실 아직 제대로 이해를 못했다.

안녕하세요

포스팅 글 잘보았습니다~!

혹시 보안쪽에서 Cloudwatch로 로그를 남기신 이유를 여쭤볼 수 있을까요?

감사합니다.