보안 그룹(Security Group)이란?

AWS에서 EC2를 생성하면서 설정해야 하는 항목 중에는 보안 그룹(Securiy Group)이 있습니다. 이번에는 이 보안 그룹이 무엇이고 어떻게 설정할 수 있는지 알아보려고 합니다.

보안 그룹(Security Group)이란 AWS 클라우드에서의 네트워크 보안을 의미합니다.

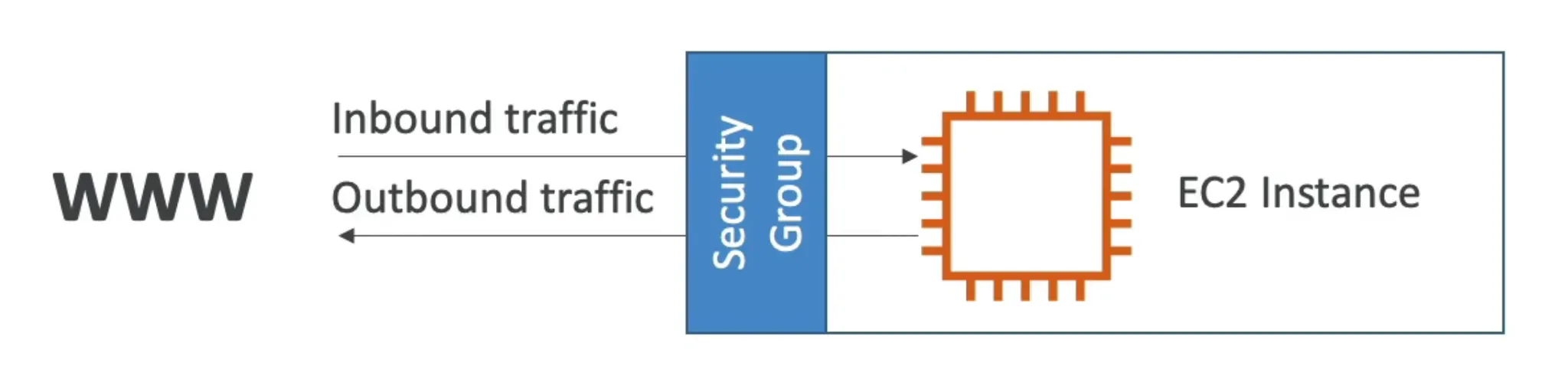

보안 그룹(Security Group)은 AWS 클라우드 인프라에서 네트워크 트래픽을 제어하는 가상 방화벽 역할을 합니다. 이를 통해 EC2 인스턴스와 같은 AWS 리소스에 대한 인바운드(들어오는) 및 아웃바운드(나가는) 네트워크 트래픽을 허용하거나 차단할 수 있습니다.

비유를 통한 이해

보안 그룹을 집의 울타리와 대문에 비유할 수 있습니다.

- 울타리: 외부와 집 사이를 구분하며, 허용된 요청만이 들어올 수 있도록 방어막 역할을 합니다.

- 대문: 외부에서 접근할 수 있는 포트(예: 80번 포트는 웹 트래픽, 22번 포트는 SSH 접속)를 의미합니다.

예를 들어, 대문을 열어둔 상태(포트를 허용)에서는 외부 사용자가 특정 경로를 통해 집 안으로 들어올 수 있지만, 대문이 닫혀 있다면 접근이 차단됩니다.

보안 그룹의 주요 기능

-

트래픽 제어

보안 그룹은 다음 두 가지 유형의 트래픽을 관리합니다:- 인바운드 트래픽: EC2 인스턴스로 들어오는 요청

- 아웃바운드 트래픽: EC2 인스턴스에서 외부로 나가는 요청

-

규칙 기반 제어

보안 그룹은 허용(Allow) 규칙만 지원하며, 특정 IP 주소 범위와 포트 번호를 기반으로 트래픽을 허용할 수 있습니다.참고: 명시적으로 차단(Deny) 규칙은 설정할 수 없으며, 허용되지 않은 모든 트래픽은 기본적으로 차단됩니다.

-

상태 저장(Stateful)

보안 그룹은 상태 저장(Stateful)이므로, 인바운드 요청이 허용되면 해당 요청에 대한 응답은 자동으로 허용됩니다.- 예: 외부에서 HTTP 요청(포트 80)을 보냈다면, 이에 대한 응답은 아웃바운드 규칙을 따르지 않고 자동으로 허용됩니다.

-

탄력적 적용

보안 그룹은 여러 EC2 인스턴스에 동시에 적용할 수 있으며, 하나의 EC2 인스턴스에도 여러 보안 그룹을 적용할 수 있습니다.

보안 그룹의 구성 요소

보안 그룹 설정 시 다음 요소를 정의해야 합니다:

-

IP 범위

- 특정 IP 또는 CIDR 블록(예:

192.168.1.0/24)을 통해 접근을 허용하거나 제한할 수 있습니다. - IP 범위의 예:

- 0.0.0.0/0: 모든 IPv4 주소에서 접근 허용

- ::/0: 모든 IPv6 주소에서 접근 허용

- 192.168.0.0/16: 특정 사설 네트워크 범위에서만 접근 허용

- 특정 IP 또는 CIDR 블록(예:

-

프로토콜

- TCP: 웹 트래픽, 데이터베이스 연결 등 특정 포트 기반 프로토콜

- UDP: 빠른 데이터 전송에 사용되는 프로토콜

- ICMP: 핑(Ping) 요청과 같은 네트워크 진단용

-

포트

- 특정 서비스에 필요한 포트만 열어야 보안성을 유지할 수 있습니다.

- 예:

- 22번 포트(SSH): EC2에 원격 접속 허용

- 80번 포트(HTTP): 웹 애플리케이션 트래픽 허용

- 443번 포트(HTTPS): 보안 웹 트래픽 허용

-

설명(Comment)

- 규칙을 설정할 때, 해당 규칙의 목적을 알기 쉽게 설명을 추가할 수 있습니다.

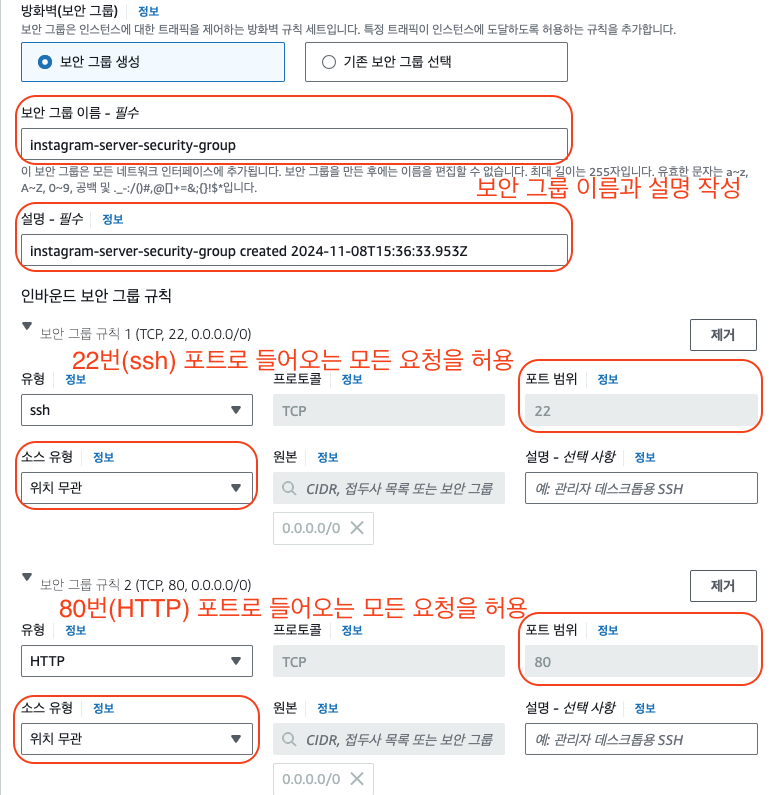

설정 예시

아래는 보안 그룹의 설정 예시입니다:

인바운드 규칙:

| 프로토콜 | 포트 범위 | 소스 IP/CIDR 블록 | 설명 |

|---|---|---|---|

| TCP | 22 | 203.0.113.0/24 | SSH 접근 허용 |

| TCP | 80 | 0.0.0.0/0 | HTTP 트래픽 허용 |

| TCP | 443 | 0.0.0.0/0 | HTTPS 트래픽 허용 |

아웃바운드 규칙:

기본적으로 모든 아웃바운드 트래픽은 허용됩니다. 필요 시 특정 범위로 제한 가능합니다.

설정 실습:

보안 그룹 이름과 설명을 작성한 후 22번(ssh) 포트로 들어오는 모든 요청과 80번(HTTP) 포트로 들어오는 모든 요청을 허용해 주었습니다.

보안 그룹 설정 시 주의 사항

-

최소 권한 원칙 적용

- 보안 그룹 규칙은 항상 최소 권한 원칙(Least Privilege)에 따라 설정해야 합니다.

- 필요하지 않은 포트는 반드시 닫아두어야 합니다.

-

고정된 IP 사용 권장

- SSH 접속과 같은 민감한 트래픽은 고정 IP를 지정하여 접근을 제한해야 합니다.

-

CIDR 블록 주의

0.0.0.0/0는 모든 IP를 허용하므로, 사용할 경우 반드시 주의가 필요합니다. 특히 SSH(포트 22)를 열어두는 것은 보안 위험을 초래할 수 있습니다.

-

모니터링

- 보안 그룹 설정은 주기적으로 검토하고, 필요 없는 규칙은 삭제해야 합니다.

추가적으로 알아두면 좋은 개념

-

네트워크 ACL

- 보안 그룹과 함께 사용되는 또 다른 AWS 네트워크 보안 계층으로, 보안 그룹이 인스턴스 단위에서 작동하는 데 비해, 서브넷 수준에서 트래픽을 제어합니다.

-

IAM 역할 및 정책

- 보안 그룹은 네트워크 트래픽을 제어하는 데 중점을 두지만, IAM은 리소스에 대한 권한 및 접근을 제어하는 역할을 합니다.