Mission

이번 과제에서는 구글링을 통해 얻을 수 있는 취약한 정보에 대해 알아보도록 하겠습니다.

- 구글링을 통해 얻을 수 있는 취약점과 정보

ex ) 개인정보, 금융정보, 주민등록번호, 보안카드 등.. (검색 방법 및 화면 캡쳐)개인정보, 네트워크 정보

서버 정보, env

웹사이트 정보

금융 정보

기업, 고객, 학생 정보

공식 문서

신용카드

CCTV

개인정보

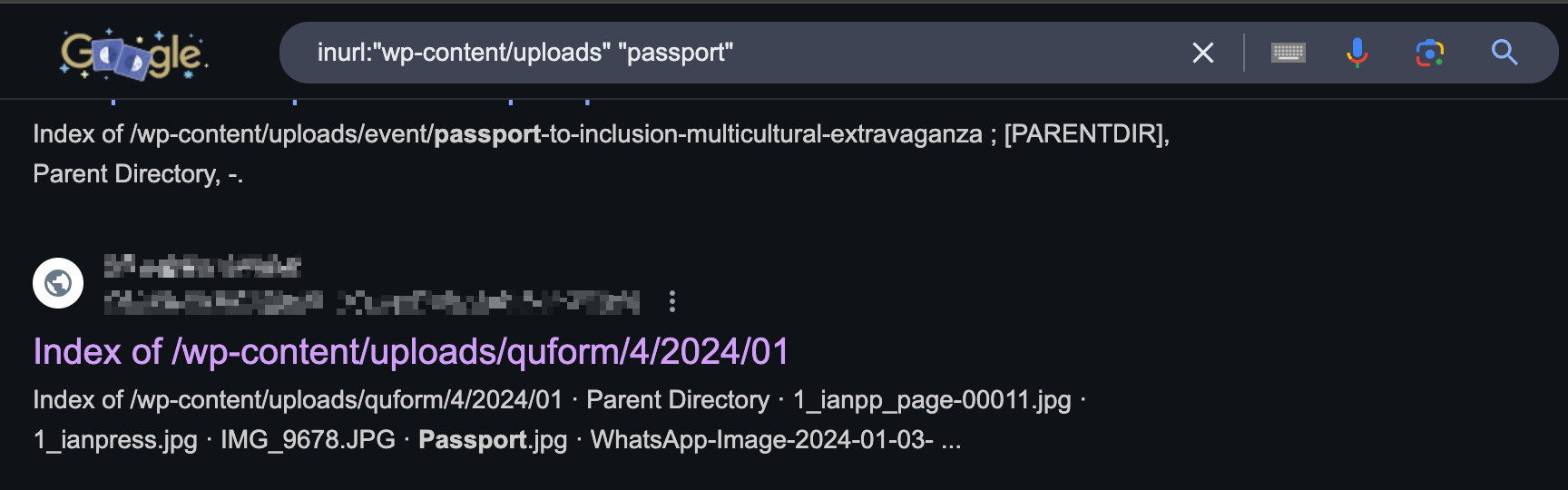

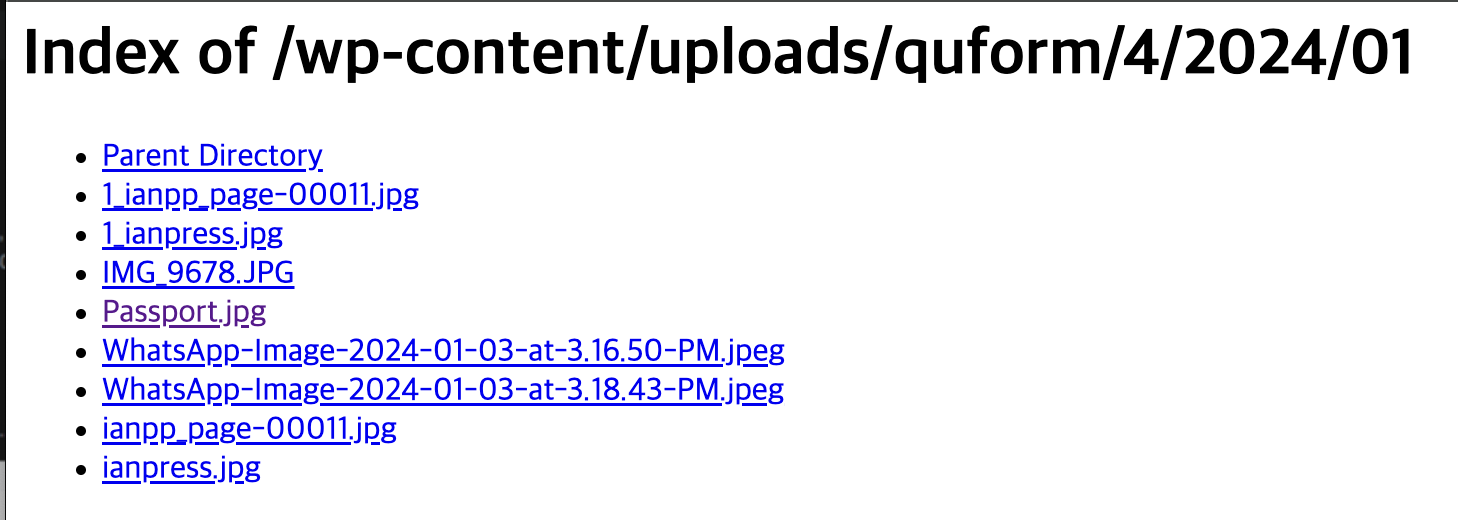

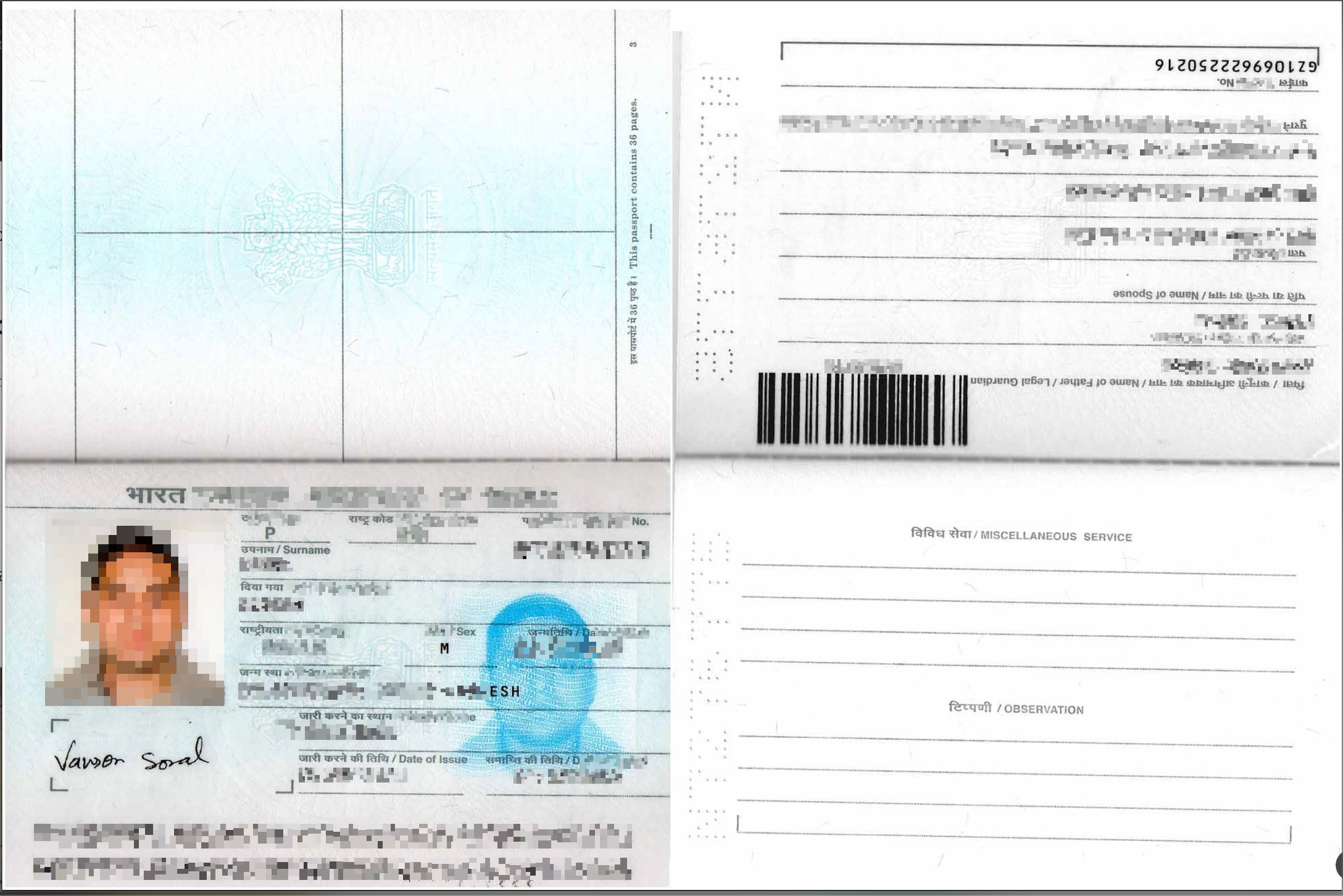

여권 정보

inurl:"wp-content/uploads" "passport"

(특정 경로에 저장된 파일의 여권 정보 검색)

페이지에 접속하면 passport.pdf 이미지 파일이 디렉토리 경로에 있다.

해당 pdf파일을 클릭하면 누군가의 여권 정보가 노출되어 있는 것을 확인할 수 있다.

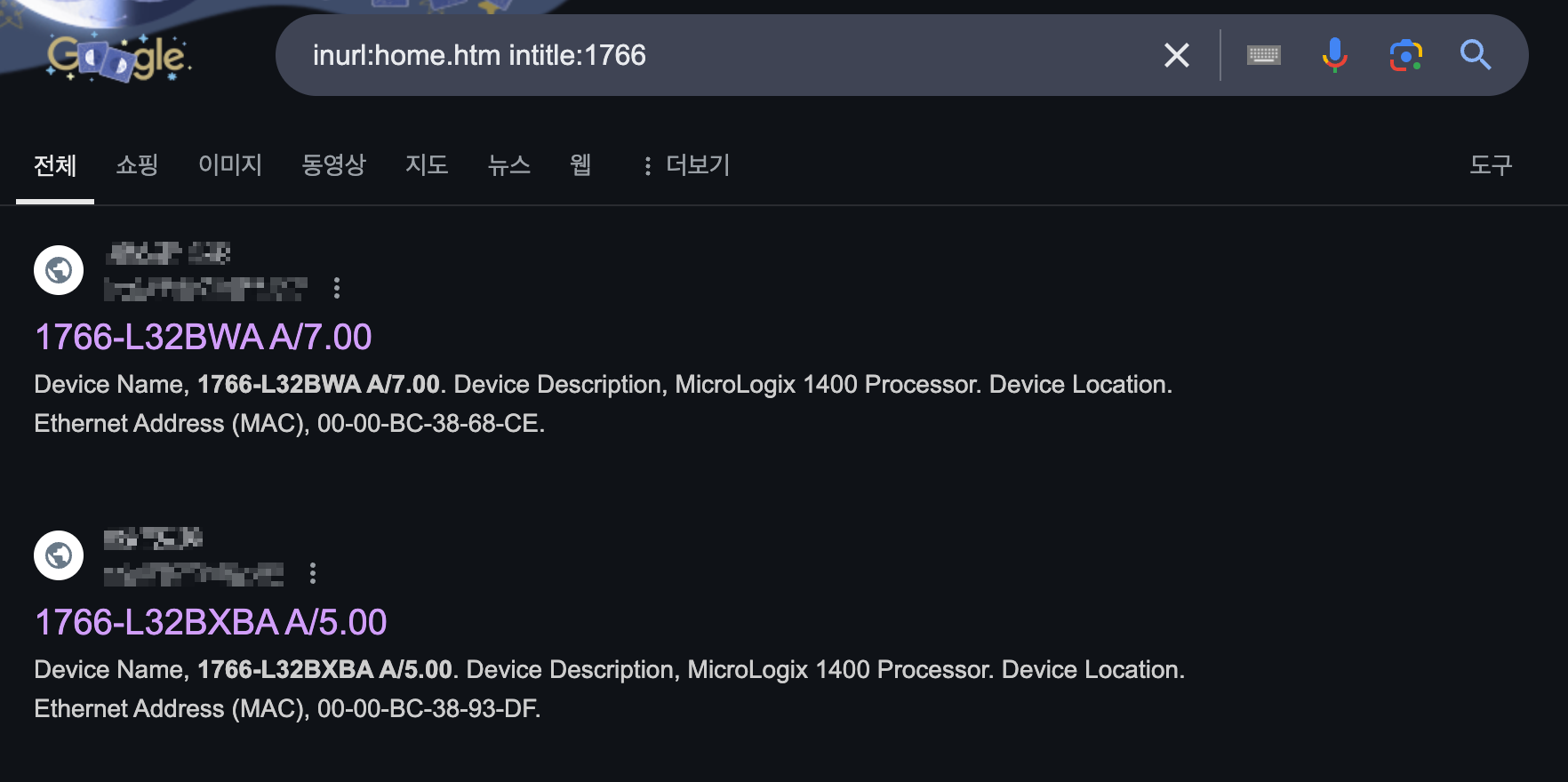

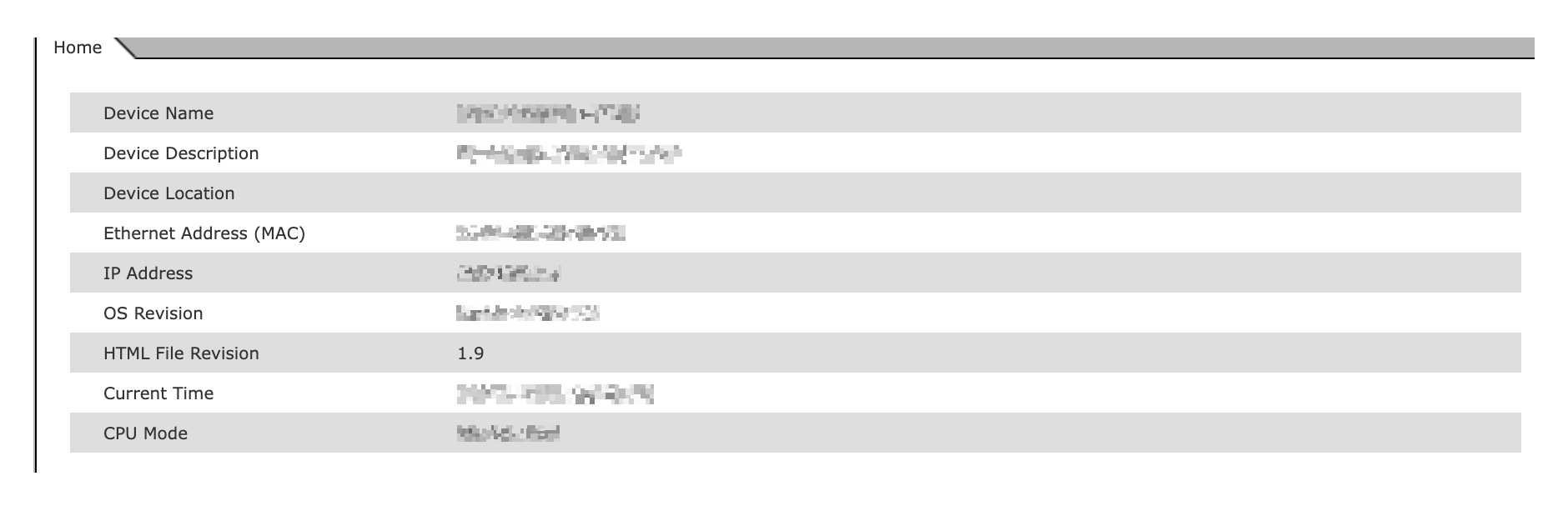

네트워크 정보

무선 공유기 정보

보안이 제대로 설정되지 않은 공유기는 MAC 주소나 IP 주소와 같은 민감한 정보를 노출할 수 있으며, 공격자들이 이러한 정보를 악용할 수 있는 가능성 존재

장비 이름, MAC 주소와 IP 주소가 그대로 노출되는 모습을 확인할 수 있다

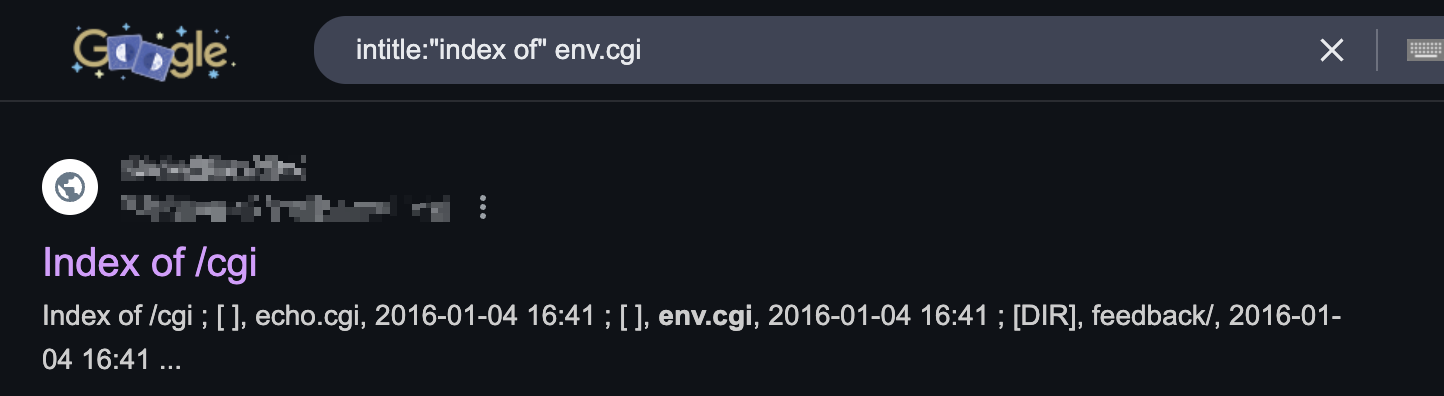

서버 정보

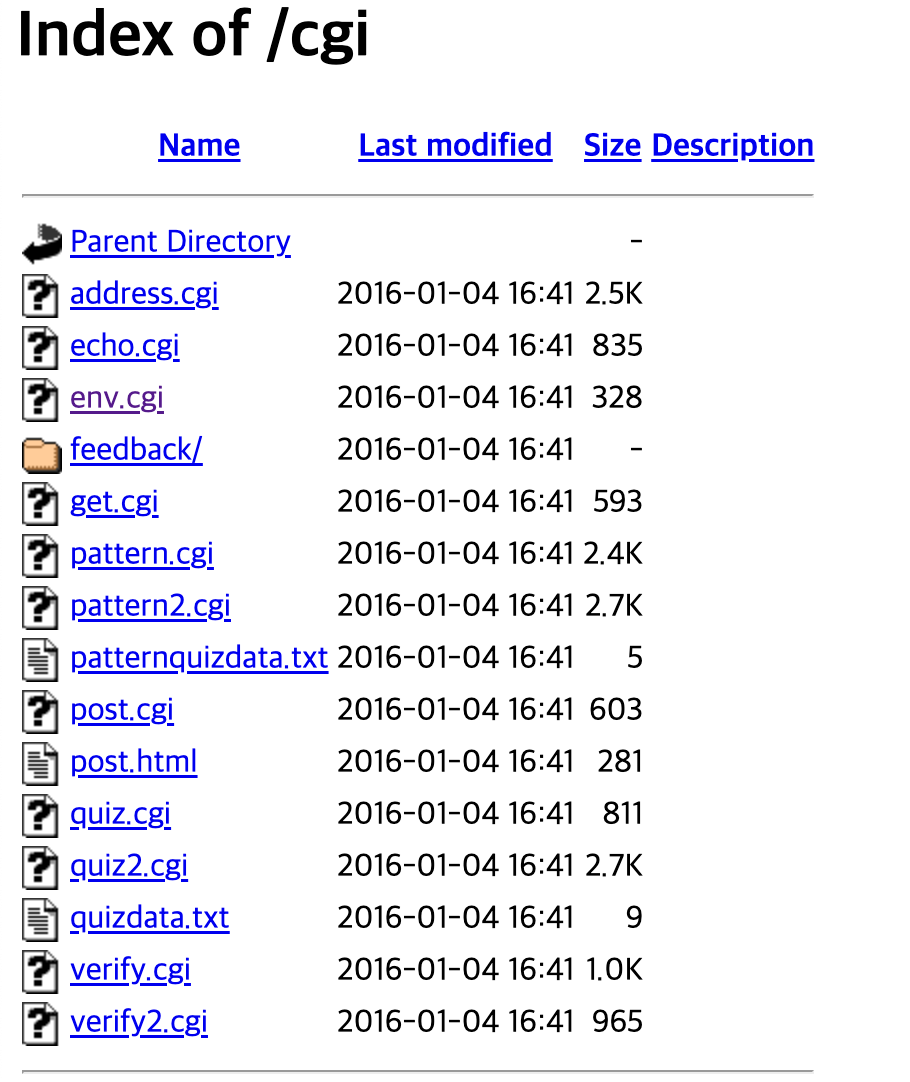

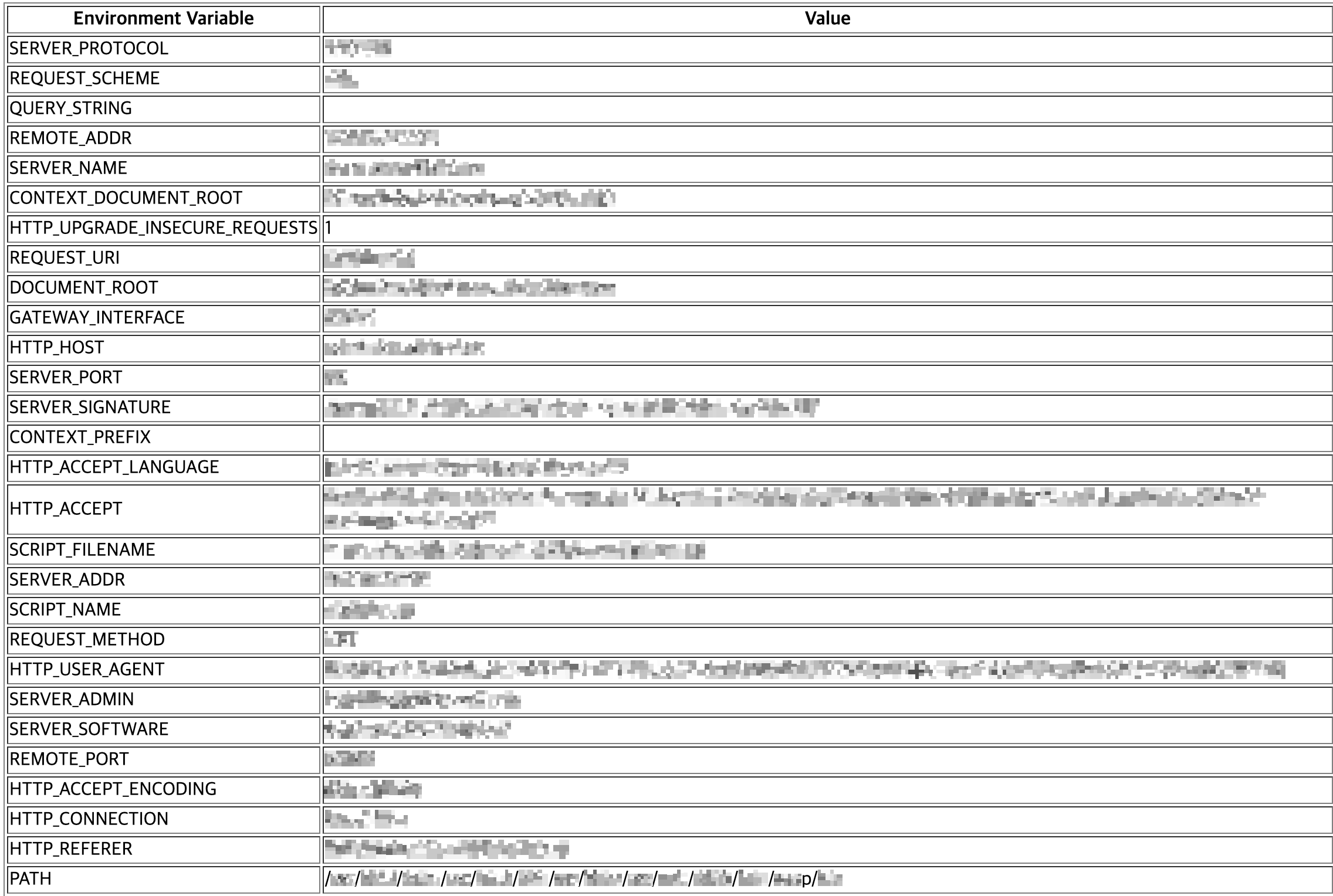

env

env 파일은 개발 환경에서 널리 사용되는 환경 설정 파일로, 애플리케이션이 필요로 하는 다양한 설정값을 저장하는 데 사용

intitle:"index of" env.cgi

(데이터베이스 자격 증명, API 키, 비밀 키 등 민감한 정보가 담겨있는 env 파일 노출 취약점 키워드 사용)

웹페이지에 접속하고 디렉토리에서 env.cgi를 클릭하면 서버이름, 원격주소이름, 유저 에이전트 정보가 노출되는 것을 확인할 수 있다.

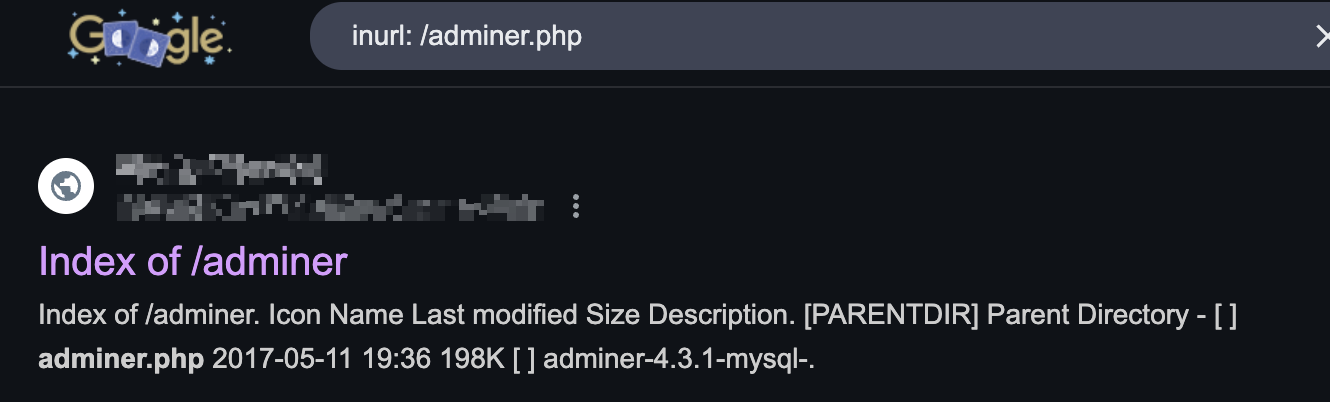

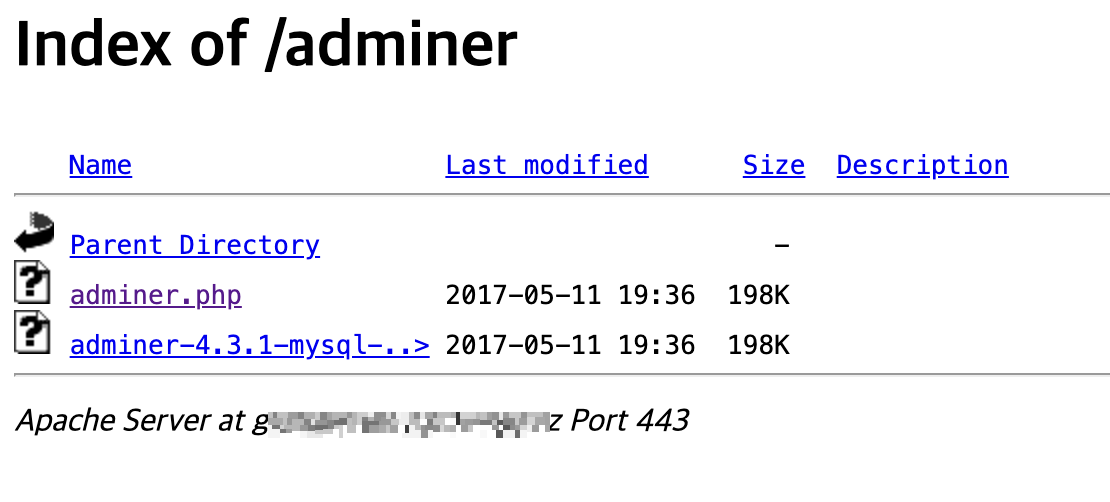

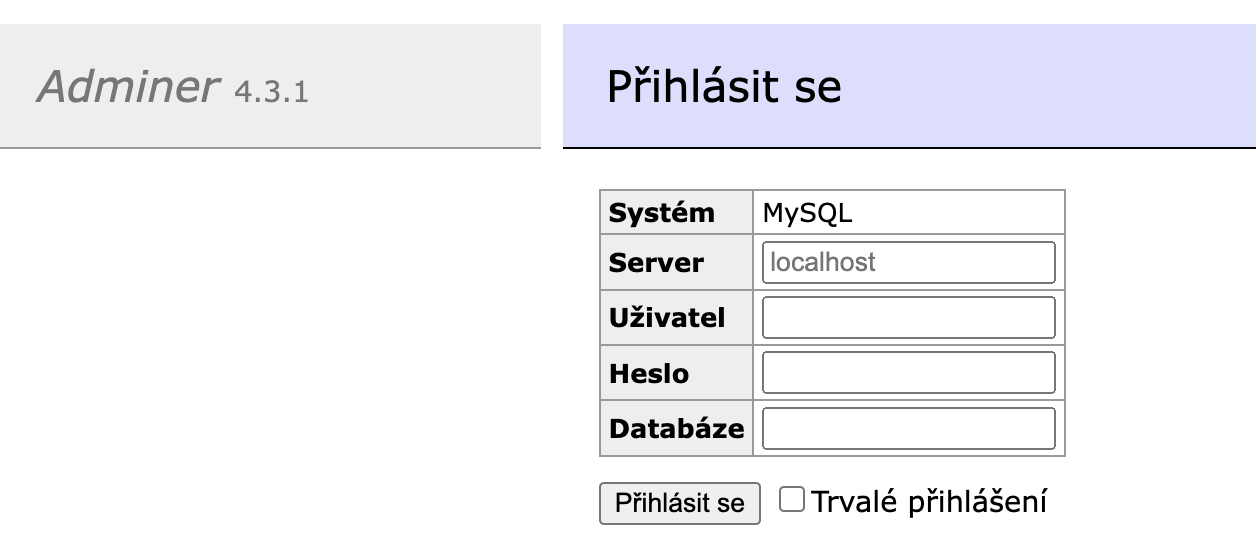

phpMyAdmin 취약점 노출

데이터베이스 관리 도구인 Adminer의 취약점을 악용하여 관리자 권한 획득 가능성 존재

inurl: /adminer.php

웹페이지에 접속하면 관리자 페이지로 접근할 수 있는 취약점이 존재했다.

"Přihlásit se"는 체코어로 "로그인하다" 혹은 "가입하다"라는 의미

웹사이트 정보

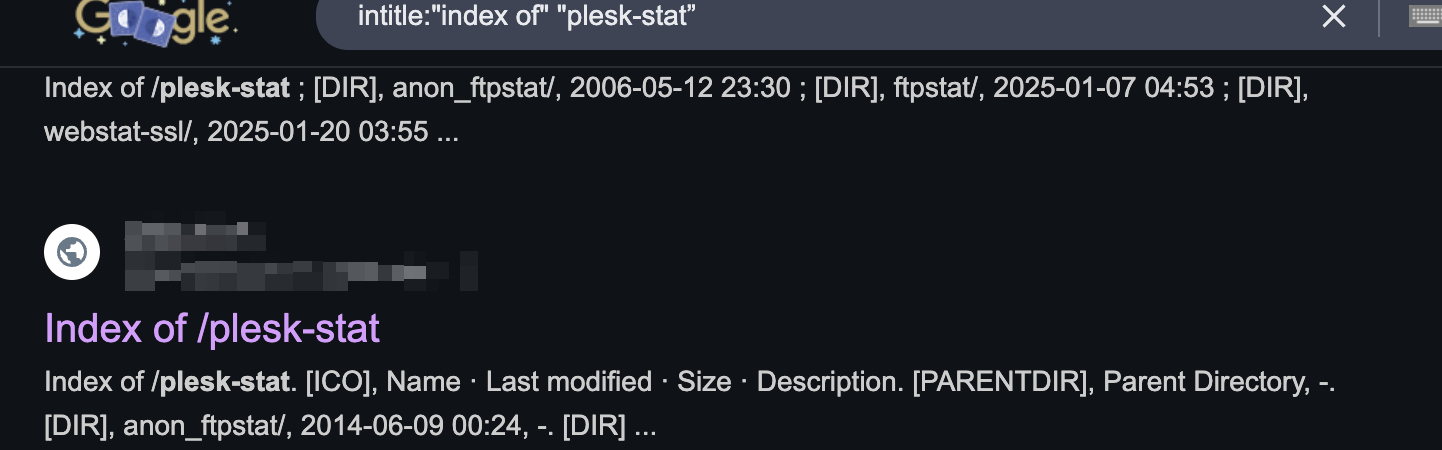

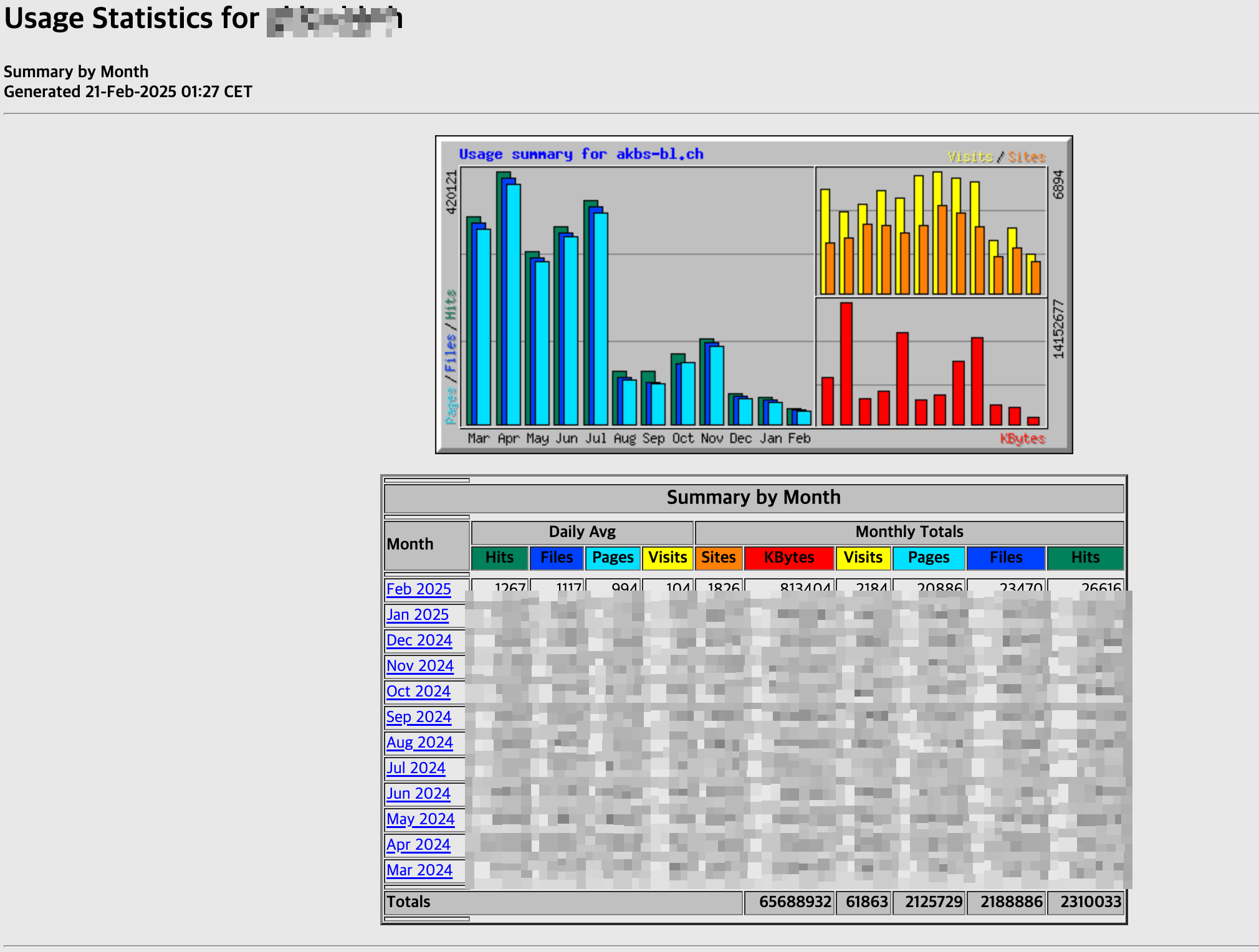

Plesk는 웹 호스팅 및 서버 관리 플랫폼으로, "plesk-stat" 디렉토리는 보통 웹사이트의 통계 정보가 저장되는 곳이다.

intitle:"index of" "plesk-stat”

위와 같은 디렉토리 인덱스 페이지가 노출되면, 아래와 같은 웹사이트의 방문자 통계, 로그 파일 등 민감한 정보를 포함할 수 있는 디렉토리에 접근 가능하다.

금융 정보

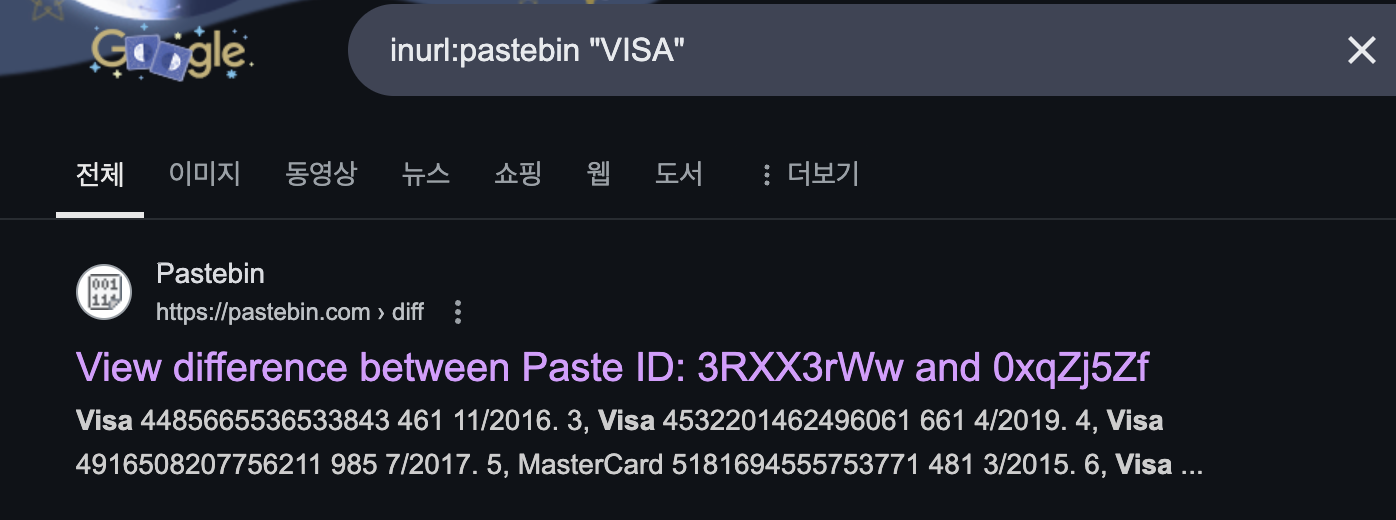

신용카드 정보

금융 정보는 보통 암호화되어 보호되지만, 때때로 암호화되지 않은 데이터베이스가 인터넷에 노출될 가능성 존재

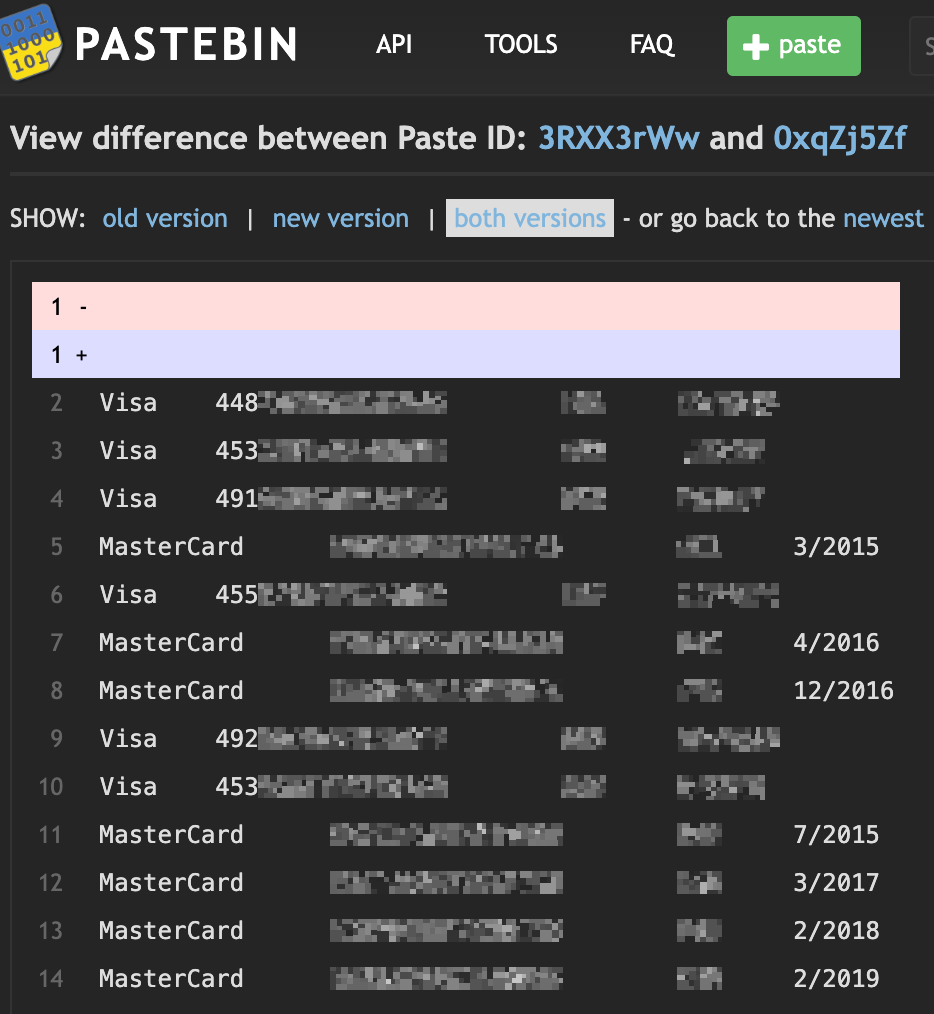

inurl:pastebin "VISA"

(누군가 소유한 VISA카드의 카드번호, 유효기간에 대한 정보에 pastebin에 등록)

VISA와 MasterCard의 카드정보, CVV코드, 유효기간에 대한 정보가 상당히 많이 노출되어 있는 모습을 확인할 수 있다.

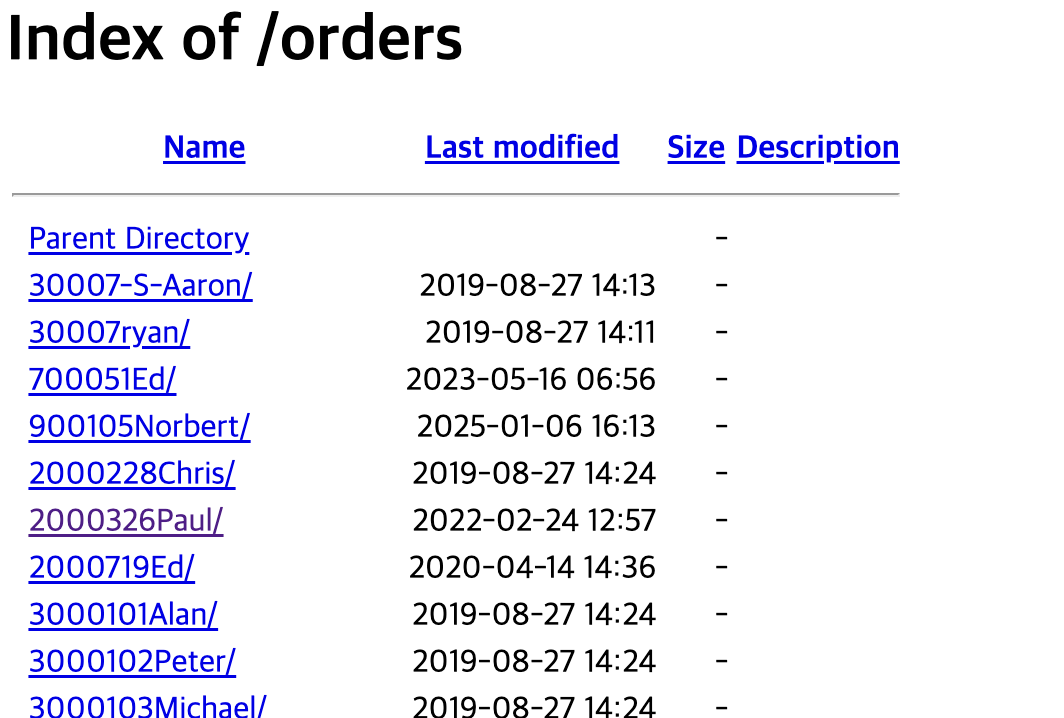

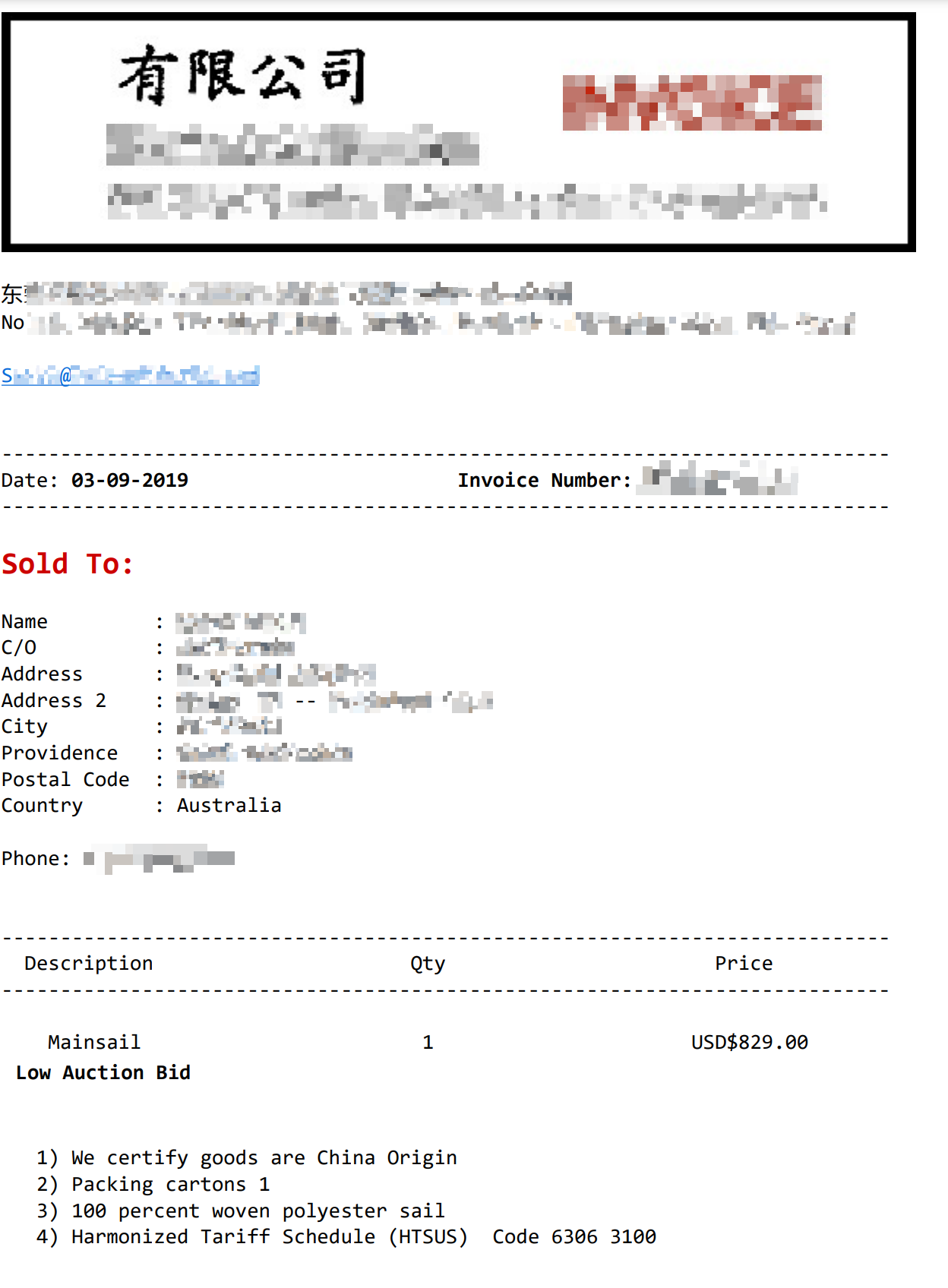

고객 정보

개인 주문 정보

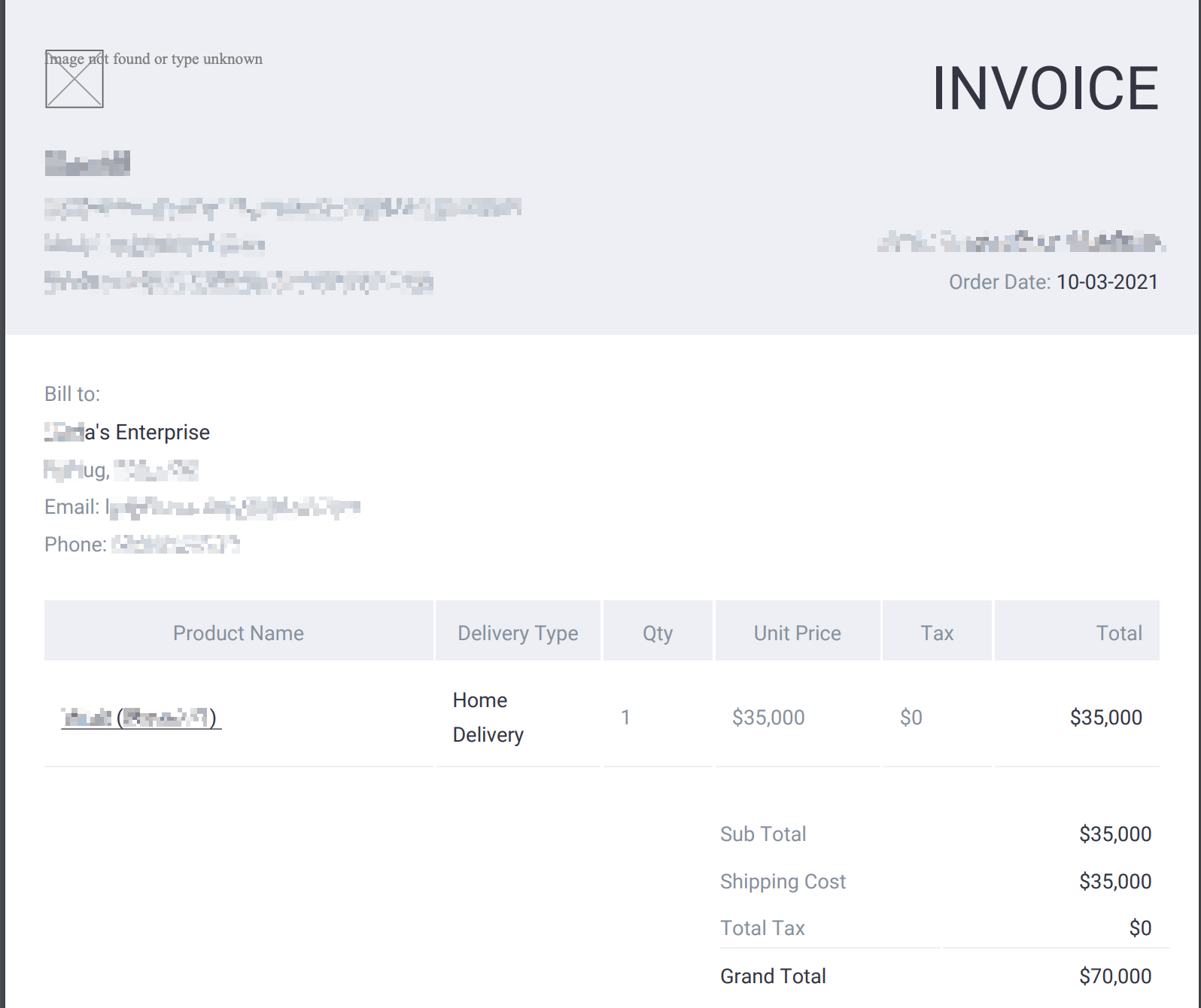

기업의 공급망 관리 시스템이 외부에 노출될 경우, 거래 정보 및 고객 명단이 유출될 가능성 존재

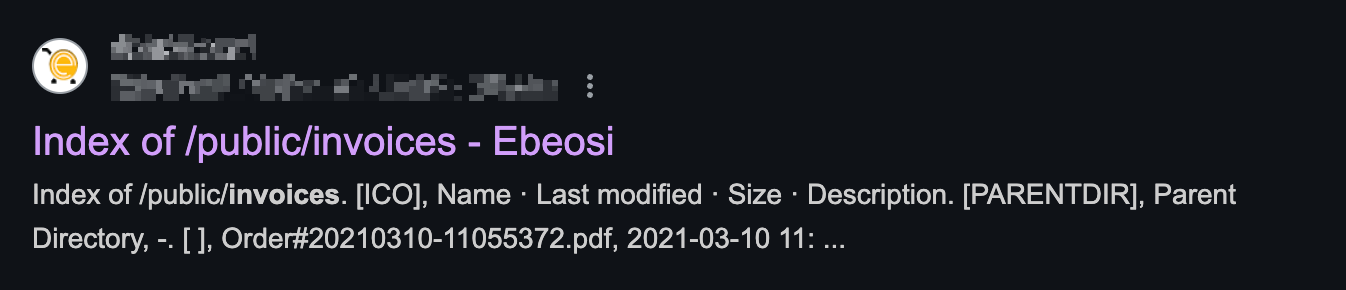

intitle:" index of "/Invoices*"

(고객 이름, 연락처, 거래 내역을 포함하는 pdf 파일이 구글 검색 결과에 노출)

해당 웹페이지로 접속하니 디렉토리가 노출되있다.

특정 기업과 거래한 고객의 이름, 주소, 이메일 정보, 전화번호, 거래 물품이 노출되는 것을 확인할 수 있다.

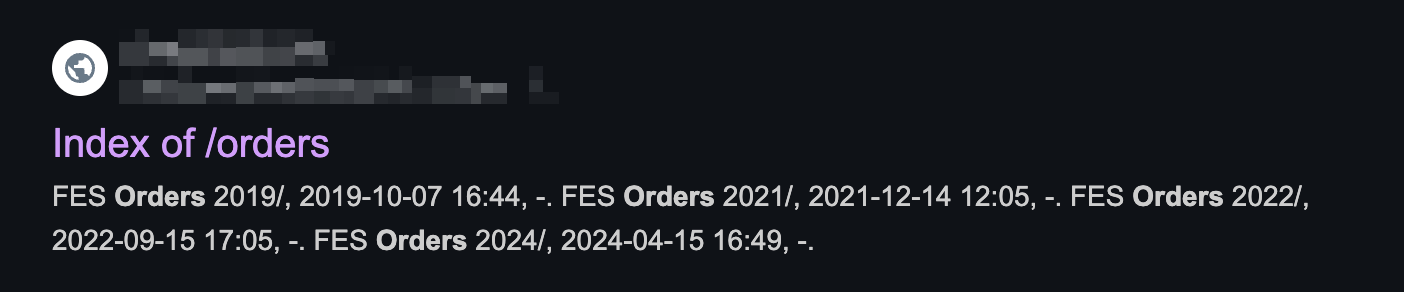

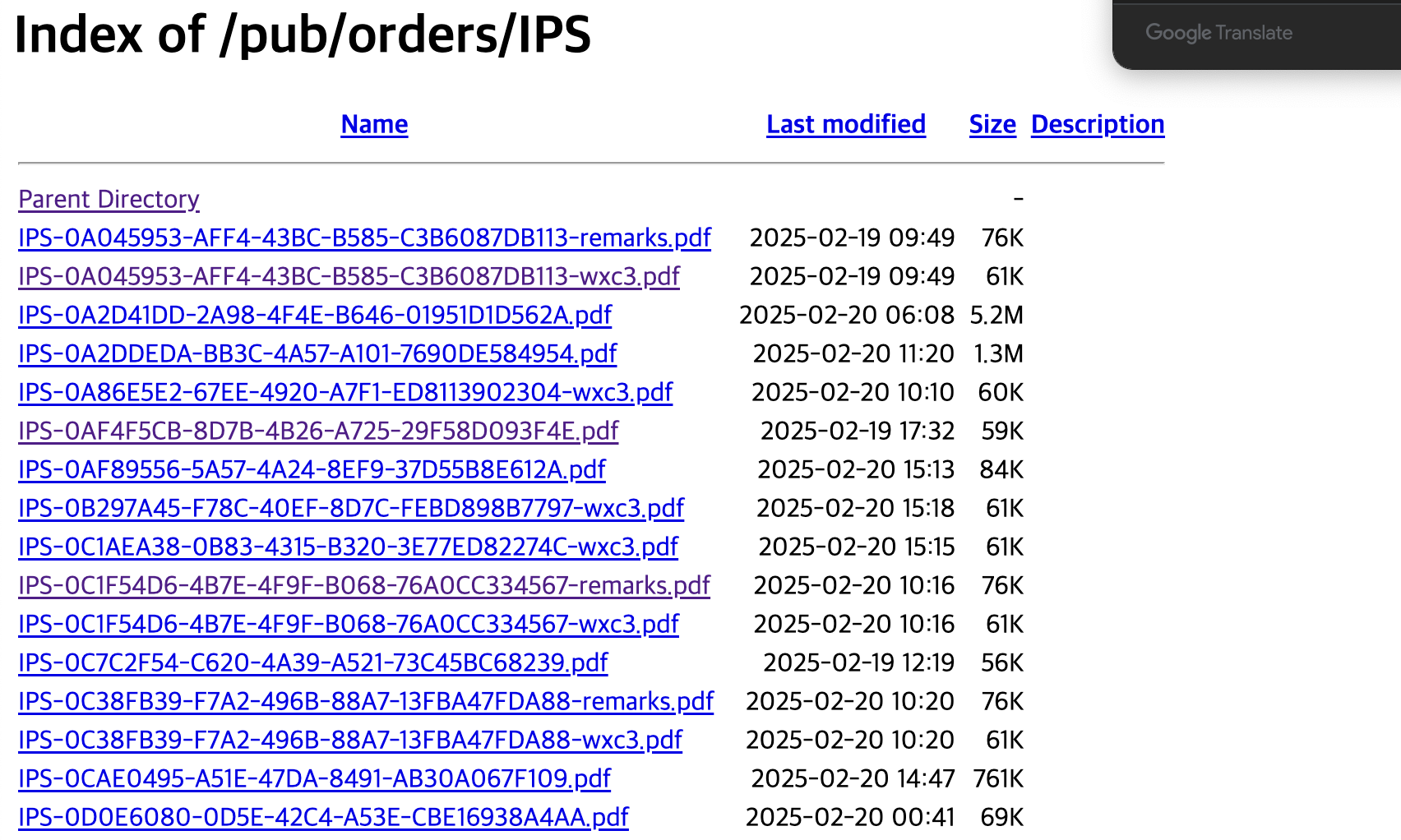

주문 정보

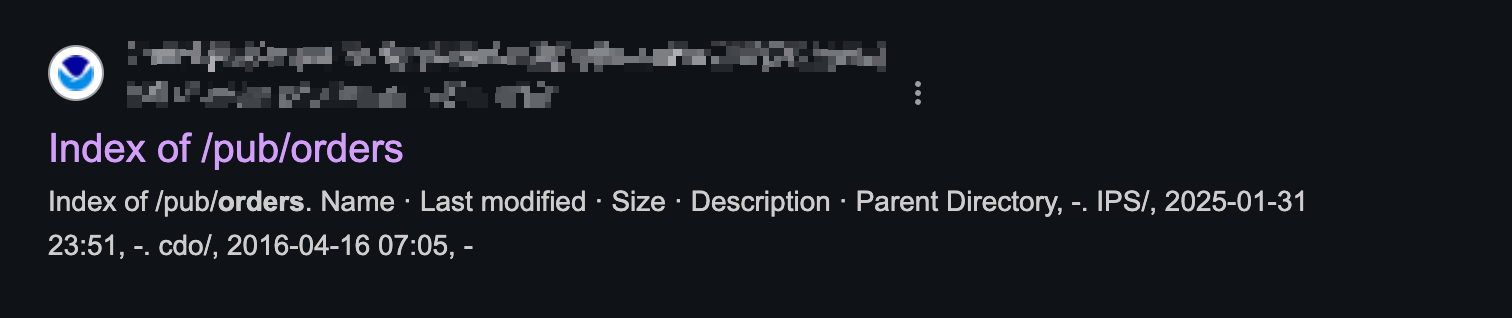

"orders"와 관련된 파일이나 폴더가 포함된 웹 디렉터리나 인덱스 목록을 찾는다.

intitle:"index of" "orders”

아래와 같이 기업의 선반 관련 주문 정보 즉, 비즈니스 정보가 그대로 노출된 것을 확인할 수 있다.

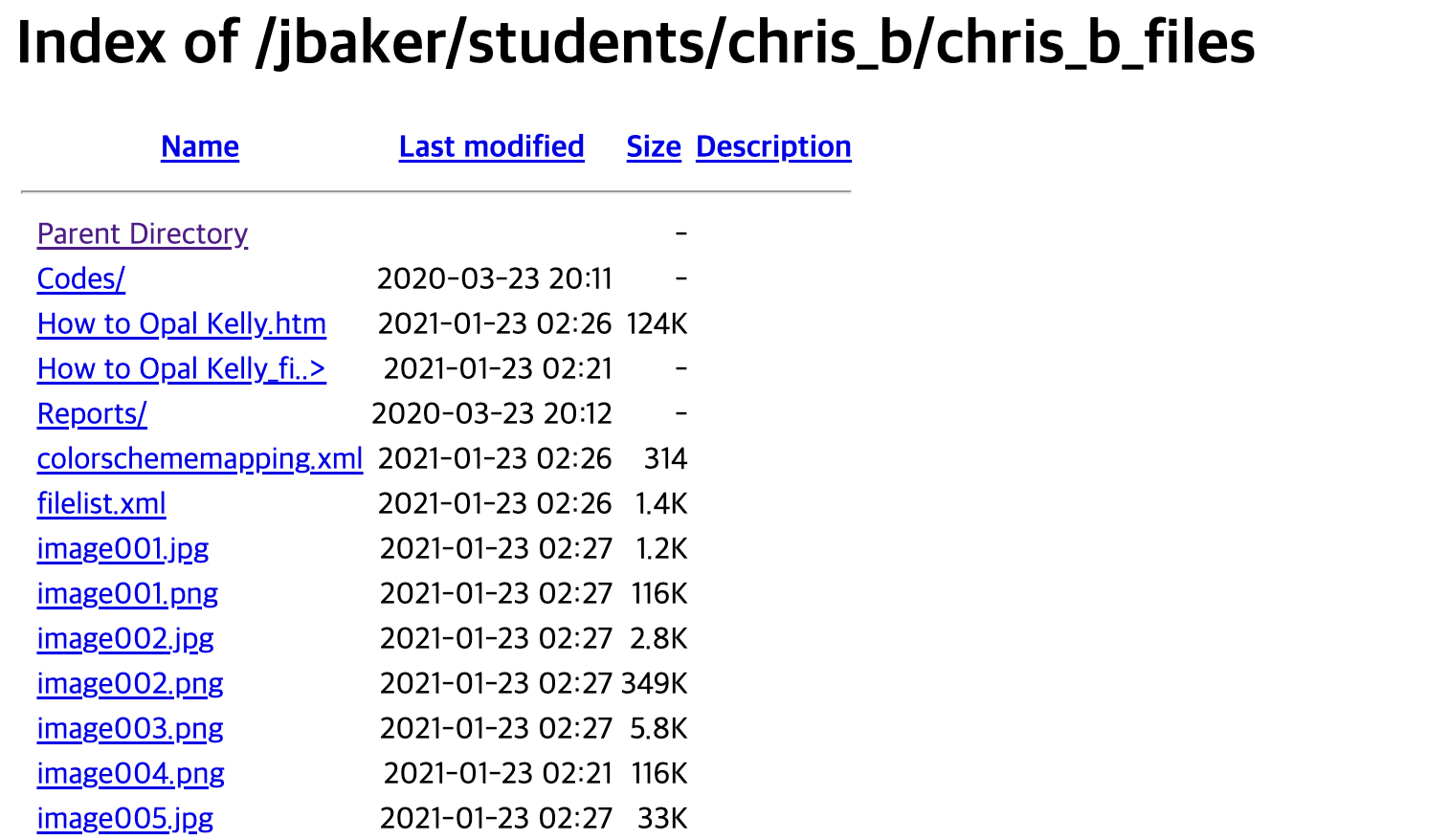

학생 정보

교육기관의 보안 취약점으로 인해 학생 정보, 성적표, 학사 자료 등이 인터넷에 노출 가능성 존재

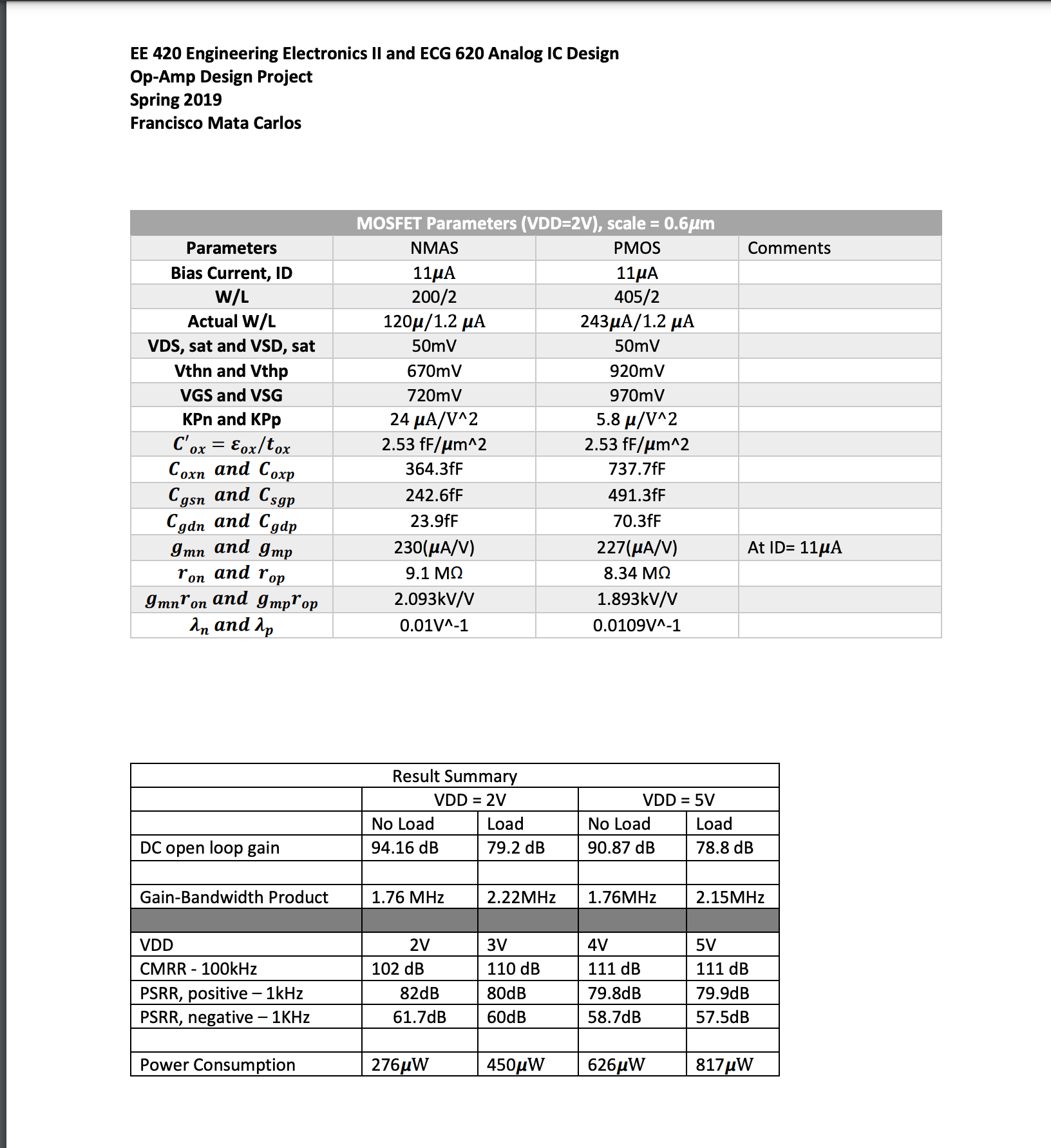

intitle:"index of" "/students"

특정 대학교 특정 학과에 소속된 학생들의 이름과 연구 과제에 대한 pdf 파일이 노출되는 것을 확인할 수 있다.

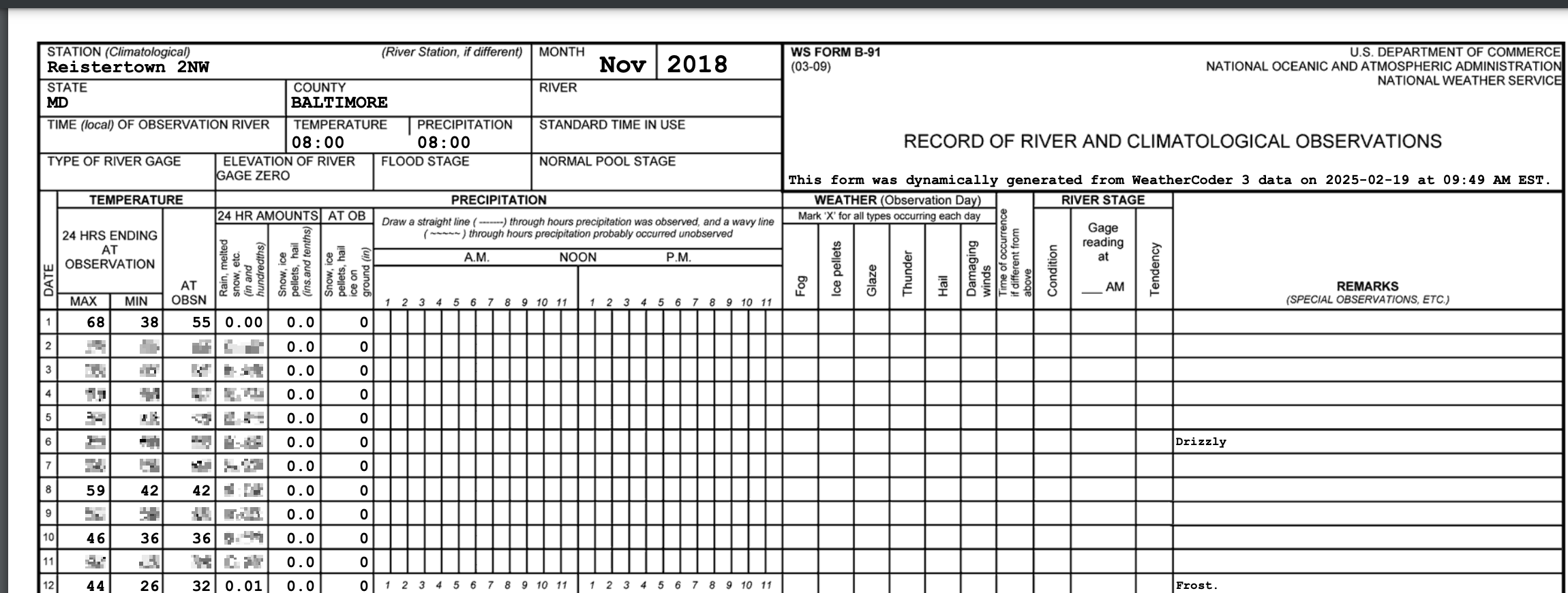

공식 문서

intitle:"index of" "orders”

환경 정보 기록을 알 수 있었다.

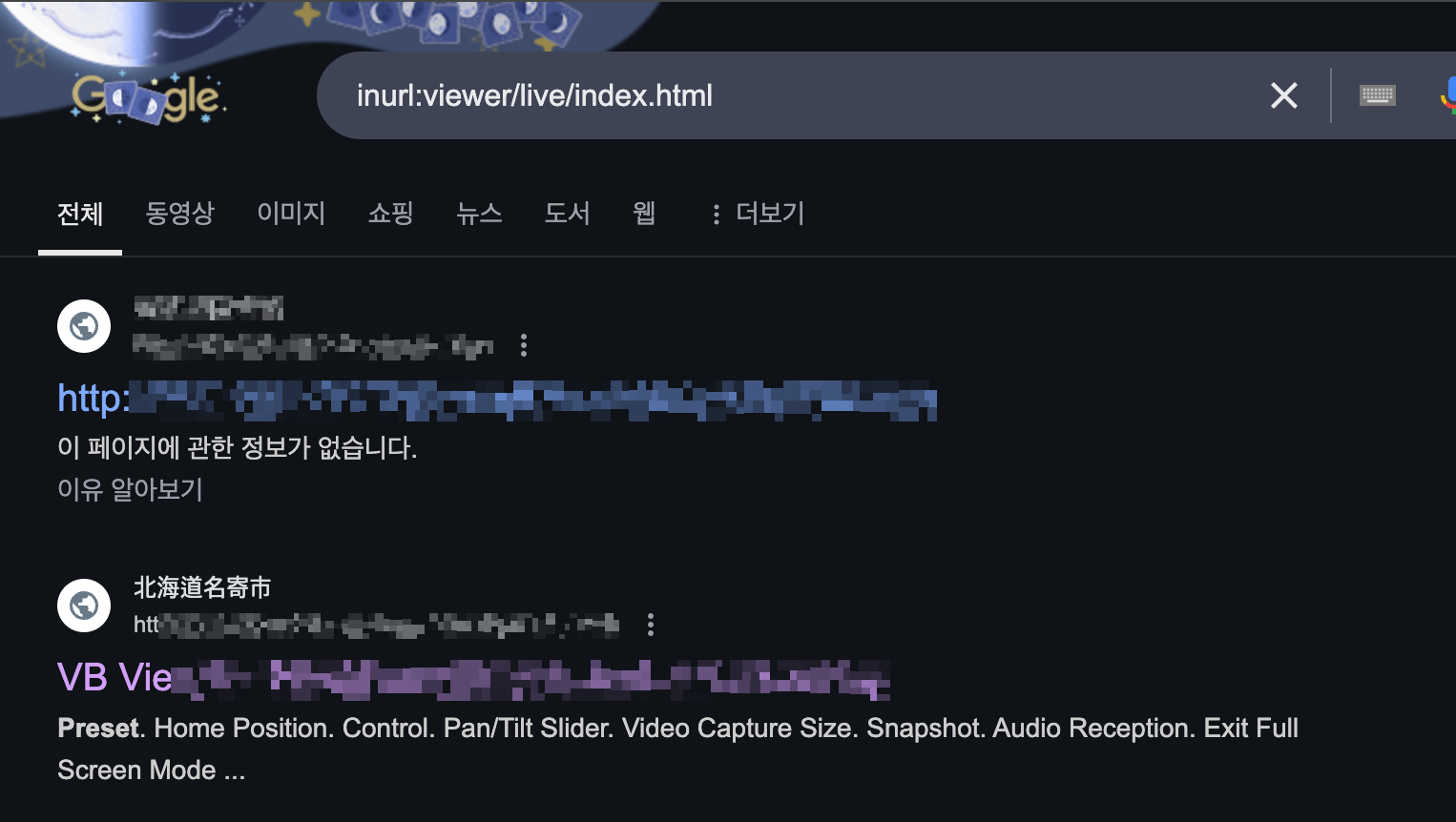

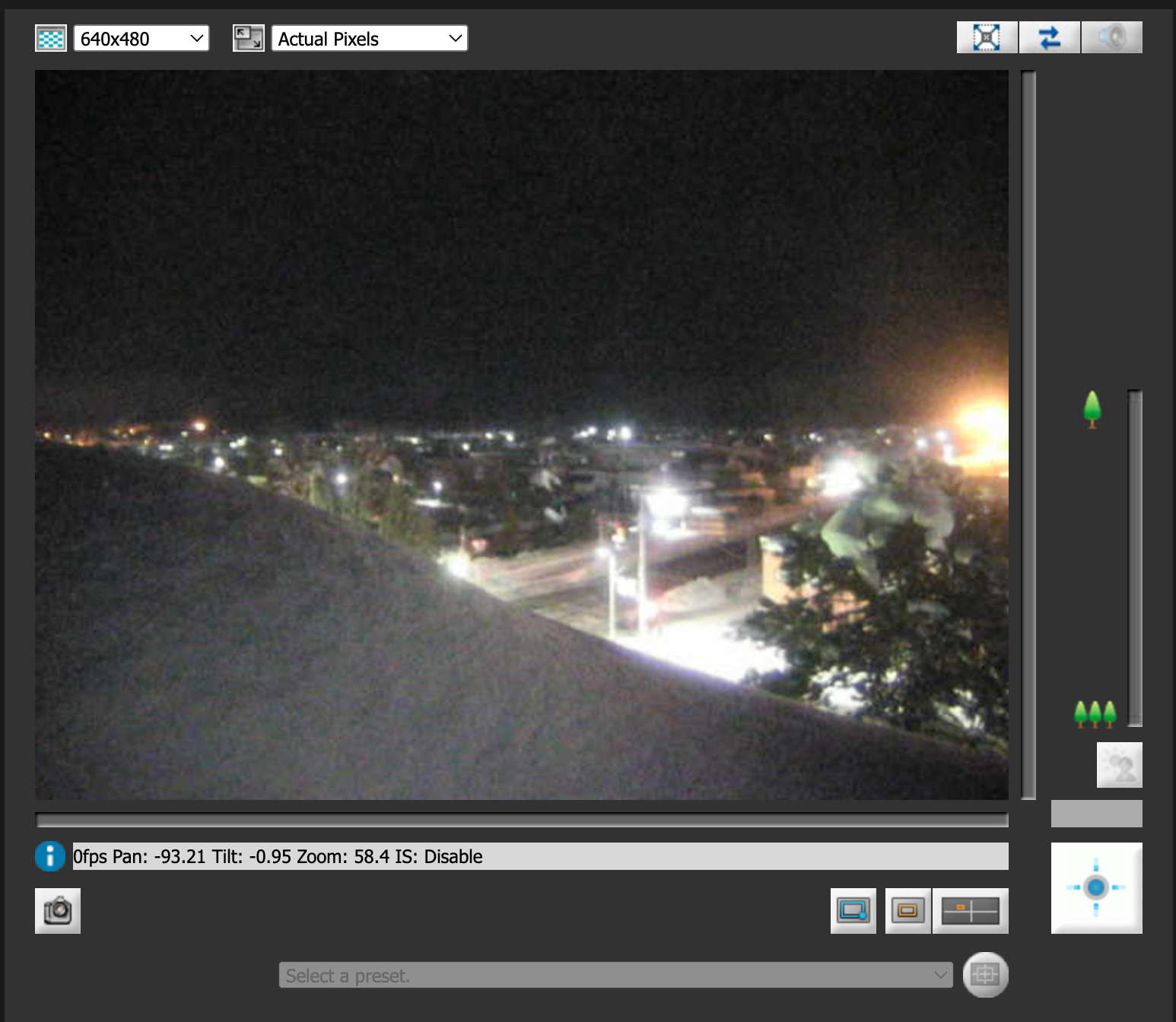

CCTV

inurl:viewer/live/index.html