보안

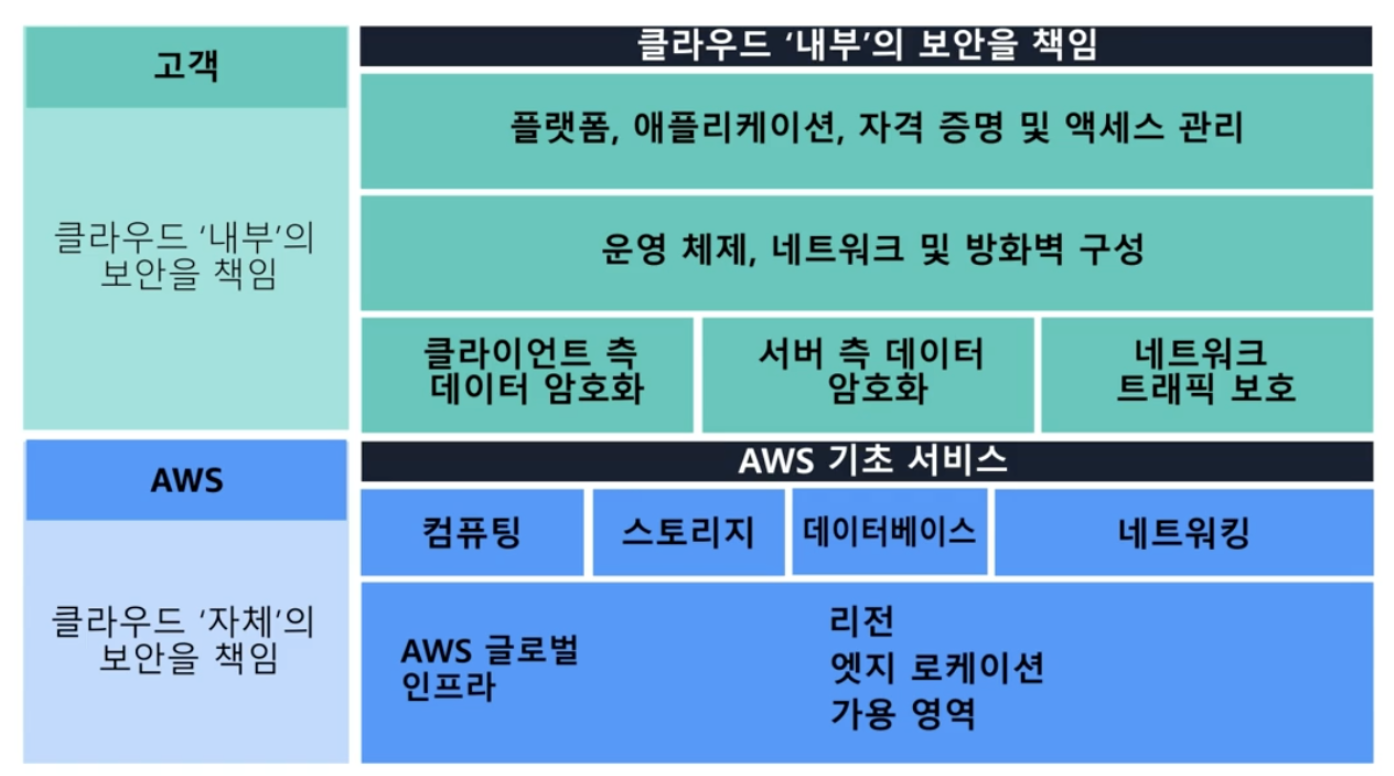

AWS 공동 책임 모델

공동책임 → AWS 환경을 단일 객체 취급 x

고객 : 클라우드 내부의 보안

AWS 클라우드 내에서 생성하고 배치한 모든 것의 보안 책임

콘텐츠에 대한 보안 요구사항 관리 & 액세스 권한 부여,관리,해지

AWS : 클라우드 자체의 보안

클라우드 자체의 보안

인프라의 모든 계층 구성요소 운영,관리,제어 + 데이터 센터 물리적 보안

IAM

AWS 서비스와 리소스에 대한 엑세스 관리

엑세스 권한을 구성할 수 있도록 함

→ IAM 사용자, 그룹 및 역할, IAM 정책, Multi-Factor Authentication

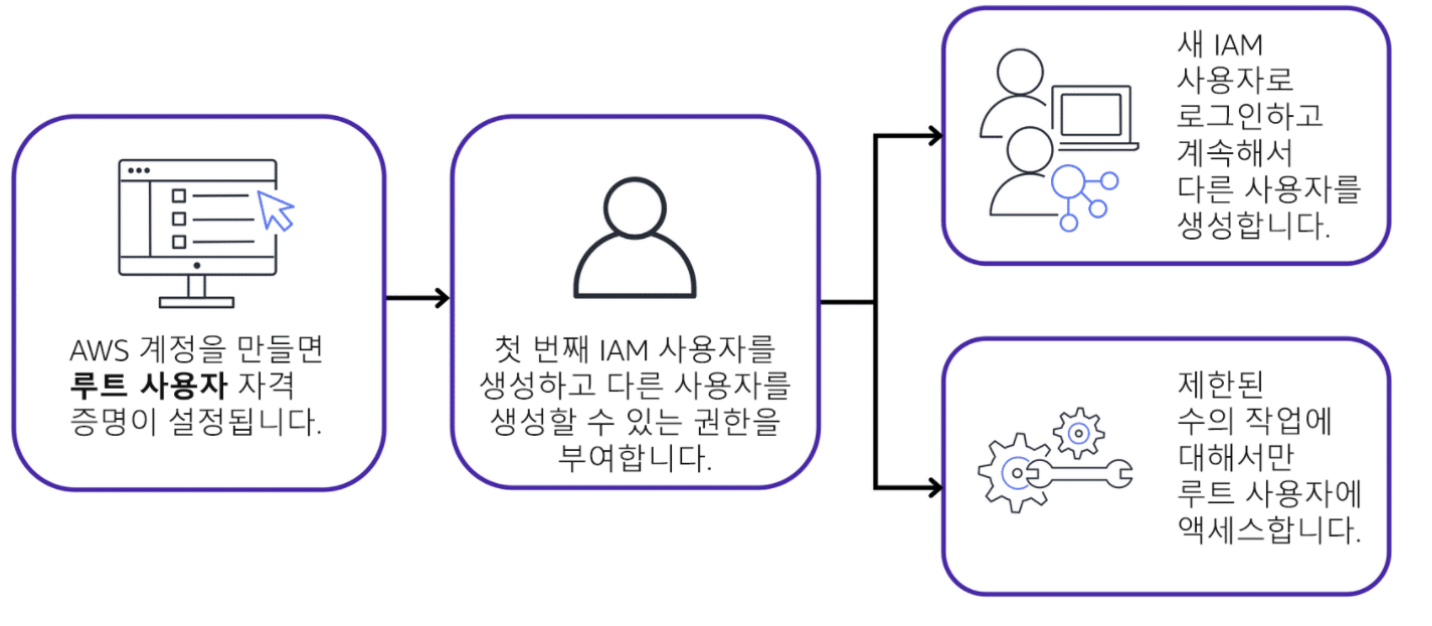

AWS 계정 루트 사용자

AWS 계정을 처음 만들면 루트 사용자 자격 증명

루트 사용자 엑세스 키는 사용하면 안됨 → 탈취되면 계정과 연관된 모든 정보 털림....

→ 이메일 주소, 암호 로그인 엑세스

→ 모든 AWS 서비스 및 리소스 전체 엑세스 권한

→ (모범 사례)

by 루트 사용자, 첫 번째 IAM 사용자를 생성

→ 다른 사용자를 생성할 수 있는 권한을 할당

IAM 사용자

AWS에서 생성하는 자격 증명

AWS 서비스 및 리소스와 상호작용하는 사람 / 애플리케이션

기본, 권한 x → 부여해야함

→ (모범 사례)

AWS에 액세스해야 하는 각 사용자마다 개별 IAM 사용자를 생성

→ 각 IAM 사용자 고유한 보안 자격 증명 집합가져 보안을 강화

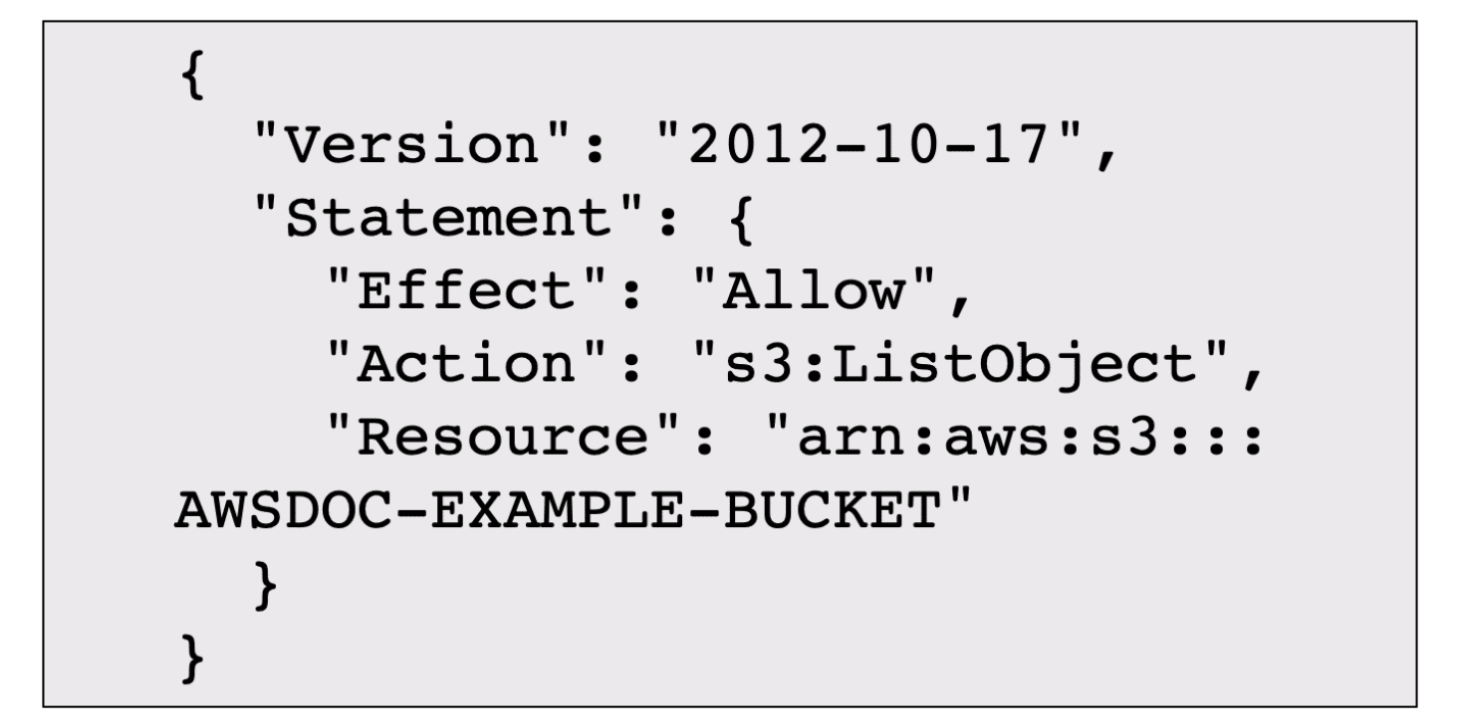

IAM 정책

AWS 서비스 및 리소스에 대한 권한을 허용, 거부 문서

사용자가 리소스에 액세스할 수 있는 수준을 사용자가 지정

→ (모범 사례)

권한 부여시, 최소 권한 보안 원칙

: ID가 AWSDOC-EXAMPLE-BUCKET

인 Amazon S3 버킷의 객체에 액세스할 수 있는 권한을 허용

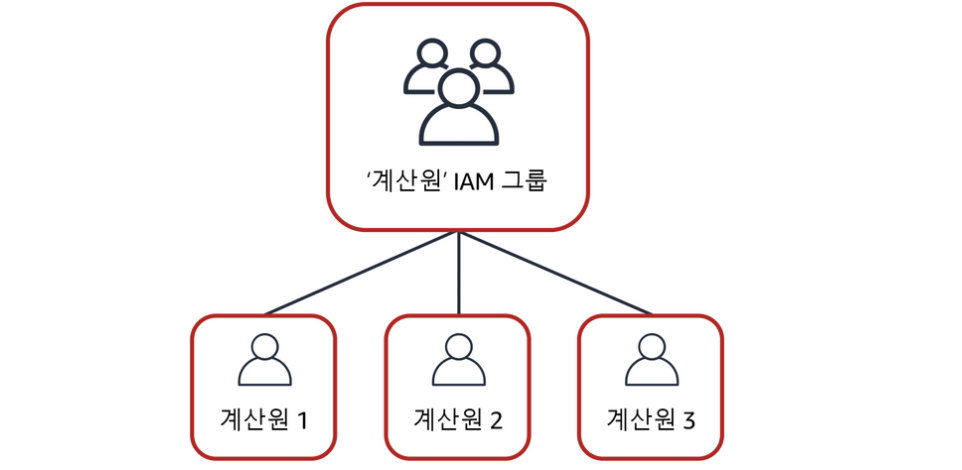

IAM 그룹

IAM 사용자 모음

그룹에 IAM 정책 할당 → 해당 그룹의 모든 사용자 권한 부여

if, 직무 전환x → 여러 직무 순환?

IAM 역할

한 워크스테이션에 대한 엑세스 권한 포기 → 다음 워크스테이션 엑세스

임시로 권한에 엑세스하기 위해 수임할 수 있는 자격 증명

→ 해당 역할로 전환할 수 있는 권한 부여받아야함

IAM 역할을 수임 : 이전 역할에 지정된 모든 권한을 포기하고 새 역할에 지정된 권한을 수임하는 것

→ (모범 사례)

장기x 일시적 부여 이상적

Multi-Factor Authentication

신원 확인을 위한 두번째 인증 형식 같은 것

→ IAM에 MFA 를 추가해 AWS 계정에 추가 보안 계층 제공

표준 사용자 이름과 암호 자격 증명 외에 6자리 일화용 코드 입력

→ 고객의 AWS 계정 설정 또는 AWS 서비스 및 리소스 엑세스 권한 부여

AWS Organizations

중앙위치에서 여러 AWS 계정을 통합하고 관리

조직 생성 → 자동, AWS Organizations가 조직의 모든 계정에 대한 상위 컨테이너 루트를 자동 생성

서비스 제어 정책 SCP 사용하여 조직의 계정에 대한 권한 중앙 제어

→ 각 계정의 사용자 및 역할이 엑세스 할 수 있는 서비스 리소스 작업 제한

조직단위

조직 단위OU로 그룹화하여 비슷한 비즈니스/보안 요구 사항이 있는 계정에 손쉽게 관리

→ OU의 모든 계정이 정책에 지정된 권한 자동 상속

→ 개별 계정을 OU로 구성하여 격리도 가능

AWS Artifact

AWS 보안 및 규정 준수 보고서 및 일부 온라인 계약에 대한 온디맨드 엑세스를 제공하는 서비스

1. AWS Artifact Agreements

개별 계정 및 AWS Organizations 내 모든 계정에 대한 계약을 검토, 수락 및 관리 (내부)

- AWS Artifact Reports

외부 감사 기관이 작성한 규정 준수 보고서 제공

→ AWS가 다양한 글로벌, 지역, 산업별 보안 표준 및 규정을 준수했음을 검증 → 보안 제어 증거로 AWS Artifact Reports 제공하면 됨 (외부)

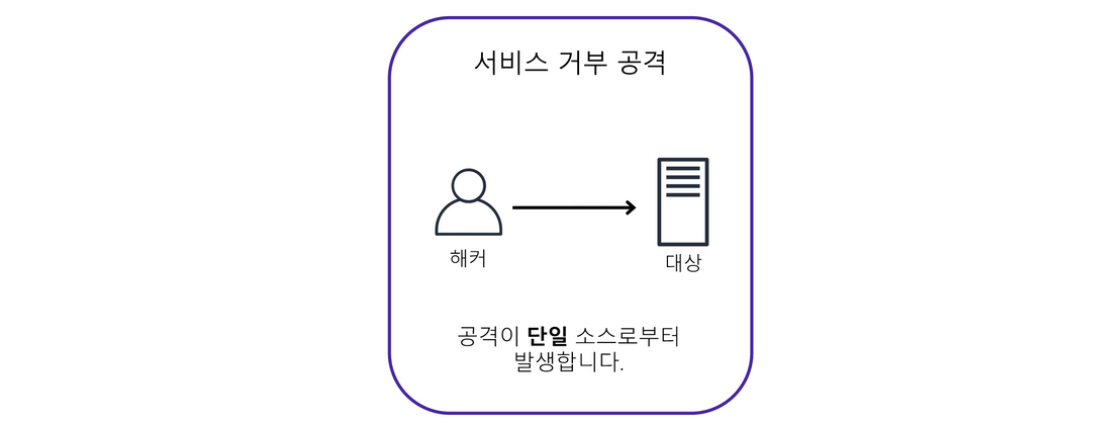

DoS 서비스 거부 공격

웹 사이트 또는 애플리케이션을 이용할 수 없게 만들려는 의도적 시도

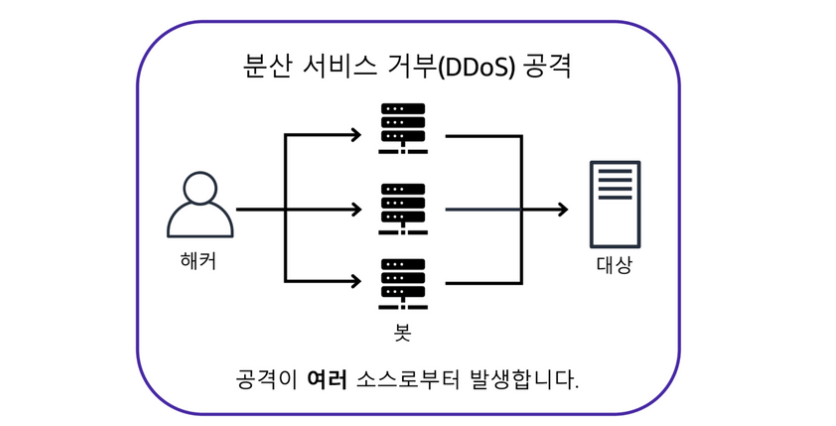

DDos 공격 (분산 서비스 공격)

Dos 및 DDoS공격이 애플리케이션에 미치는 영향을 최소화하기 위해 AWS Shield 사용

AWS Shield

-

Standard

모든 AWS 고객을 자동으로 보호하는 무료 서비스

일반적인 DDoS 공격으로부터 보호<방식>

네트워크 트래픽 → 애플리케이션 → 다양한 분석 기법으로 실시간 악성 트래픽 감지, 완화 -

Advanced

상세한 공격 진단 및 정교한 DDoS 공격을 탐지하고 완화하는 유료 서비스

Amazon CloudFront, Amazon Route 53, Elastic Load Balancing과 같은 다른 서비스와도 통합

복잡한 DDoS 공격을 완화하기 위한 사용자 지정 규칙을 작성하여 AWS Shield를 AWS WAF와 통합

AWS KMS

암호화 키를 사용하여 암호화 작업 수행

→ 데이터 잠금, 해제에 사용되는 임의의 숫자 문자열

AWS KMS를 사용하여 암호화 키 생성, 관리, 사용 가능

키에 필요한 엑세스 제어 특정 수준 선택 가능 (ex, IAM 사용자 및 역할 지정)

AWS WAF

웹 애플리케이션으로 들어오는 네트워크 요청을 모니터링할 수 있는 웹 애플리케이션 방화벽

Amazon CloudFront 및 Application Load Balancer와 함께 작동

네트워크 엑세스 제어 목록과 비슷

트래픽 차단, 허용 & AWS 리소스를 보호하기 위해 웹 ACL(엑세스 제어 목록) 사용!

→ 지정한 IP 주소(차단)에서 나온 요청을 제외한 모든 요청 허용하도록 웹 ACL 구성

Amazon Inspector

자동화된 보안 평가를 실행하여 애플리케이션의 보안 및 규정 준수를 개선할 수 있는 서비스

Amazon EC2 인스턴스에 대한 오픈 엑세스, 취약한 소프트웨어 버전 설치와 같은 보안 모범 사례 위반 및 보안 취약성 애플리케이션 검사

평가를 수행할 보안 탐지 결과 목록 제공

→ 심각도 수준 = 우선 순위 결정

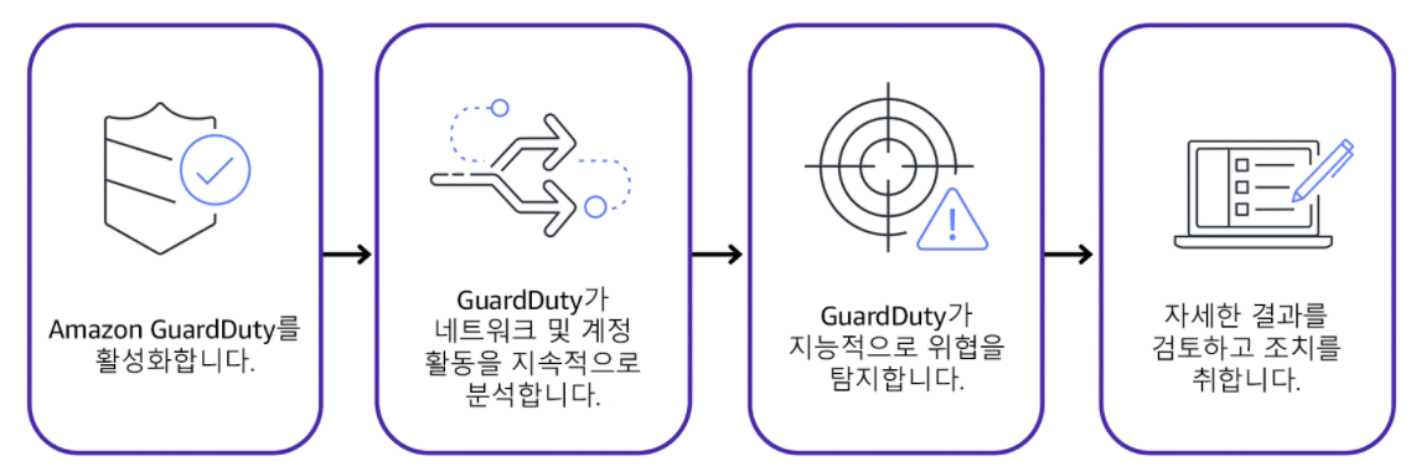

Amazon GuardDuty

AWS 인프라 및 리소스에 대한 지능형 위협 탐지 기능 제공 서비스

AWS 환경 내의 네트워크 활동 및 계정 동작을 지속적으로 모니터링하여 위협 식별

GuardDuty가 위협 탐지 → AWS Management Console에서 위협에 대한 자세한 탐지 결과 검토

→ 보안 탐지결과에 대한 응답 자동으로 문제 해결 단계 수행하도록 AWS Lambda 함수 구성