Brute Force : Password Cracking

시나리오 : 공격자가 침투한 리눅스 서버에서 victim1, victim2, victim3 계정의 패스워드 해시를 탈취하였다. victim1, victim2, victim3 계정의 패스워드를 알아내시오.

실습환경

- Apple Macbook M2 pro

- UTM (Virtual Machine)

- Kali linux (2024.03)

실습 과정

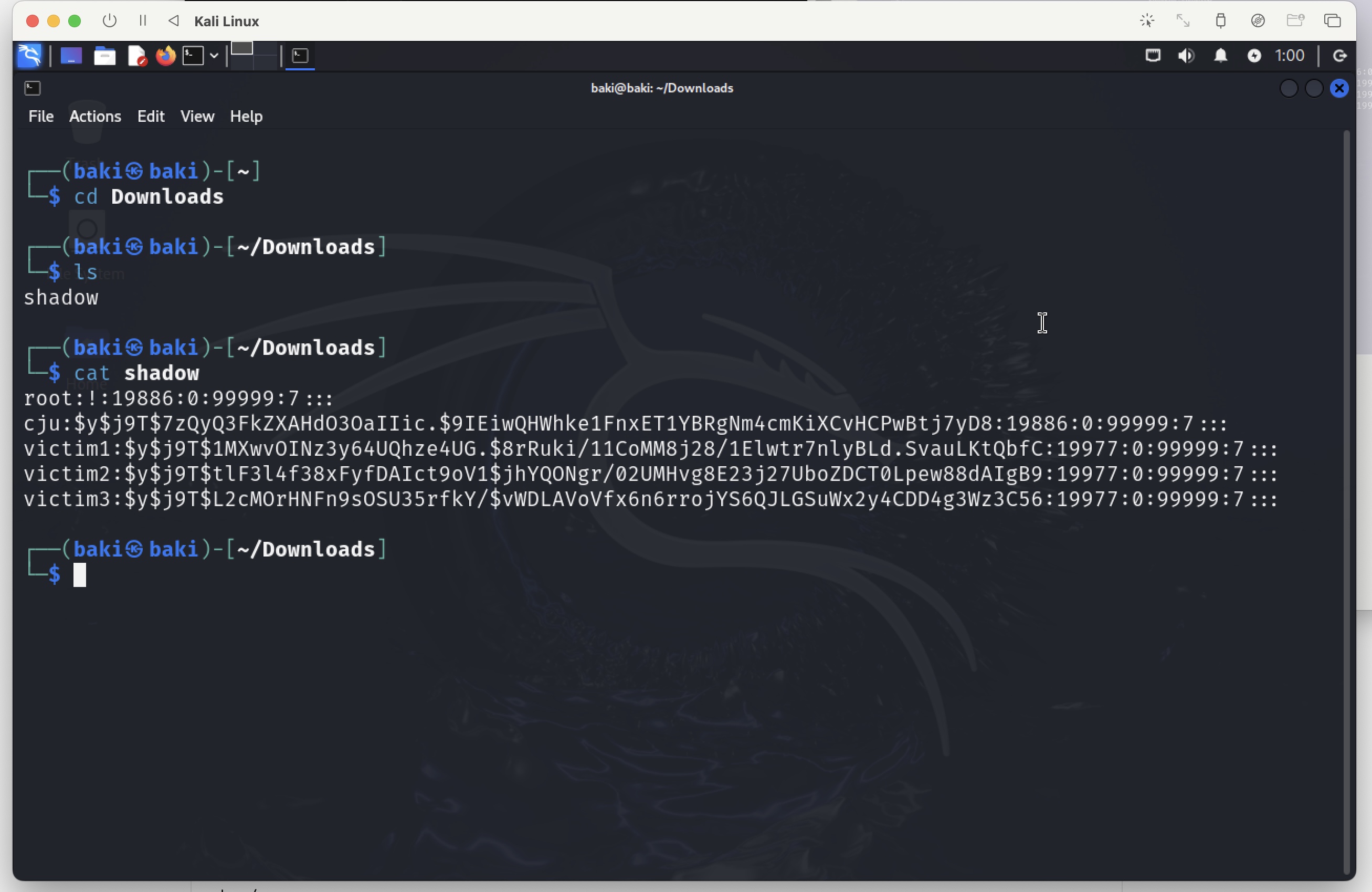

본 시나리오를 진행하기 위해 주어진 패스워스 해시값을 다운받았다.

다운 받은 파일을 열어보니 패스워드를 탈취할 victim1, victim2, victim3의 해시값이 있었다.

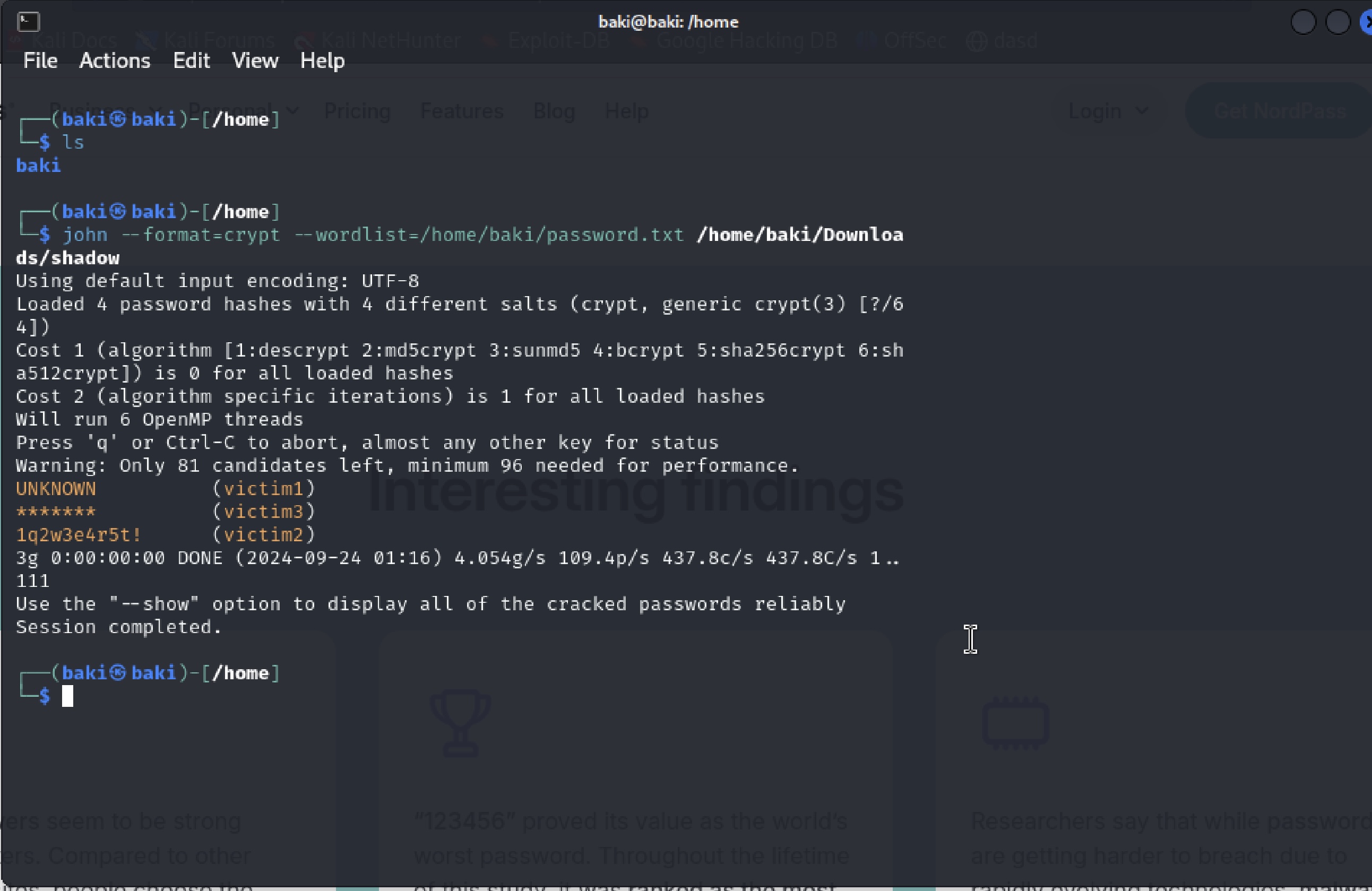

패스워드를 탈취하기 위해 John the Ripper를 사용하였다.

John the Ripper의 사전 대입 공격을 하기 전 John the Ripper가 기본적으로 제공하는 비밀번호 사전은 한국에서 사용하기 부적절하여 Nordpass에서 제공하는 korea password 사전을 /home/baki/password.txt로 다운받았다.

https://nordpass.com/most-common-passwords-list/

그 후 john the ripper의 옵션을 사용하여 크래킹을 진행하였다.

john --format=crypt --wordlist=/home/baki/password.txt /home/baki/Downloads/shadow

위 옵션을 사용하여 victim1, victim2, victim3의 비밀번호를 모두 크래킹하였다.