이 포스트는 널널한 개발자님 강의를 참조하며 작성하였습니다.

VPN 악용

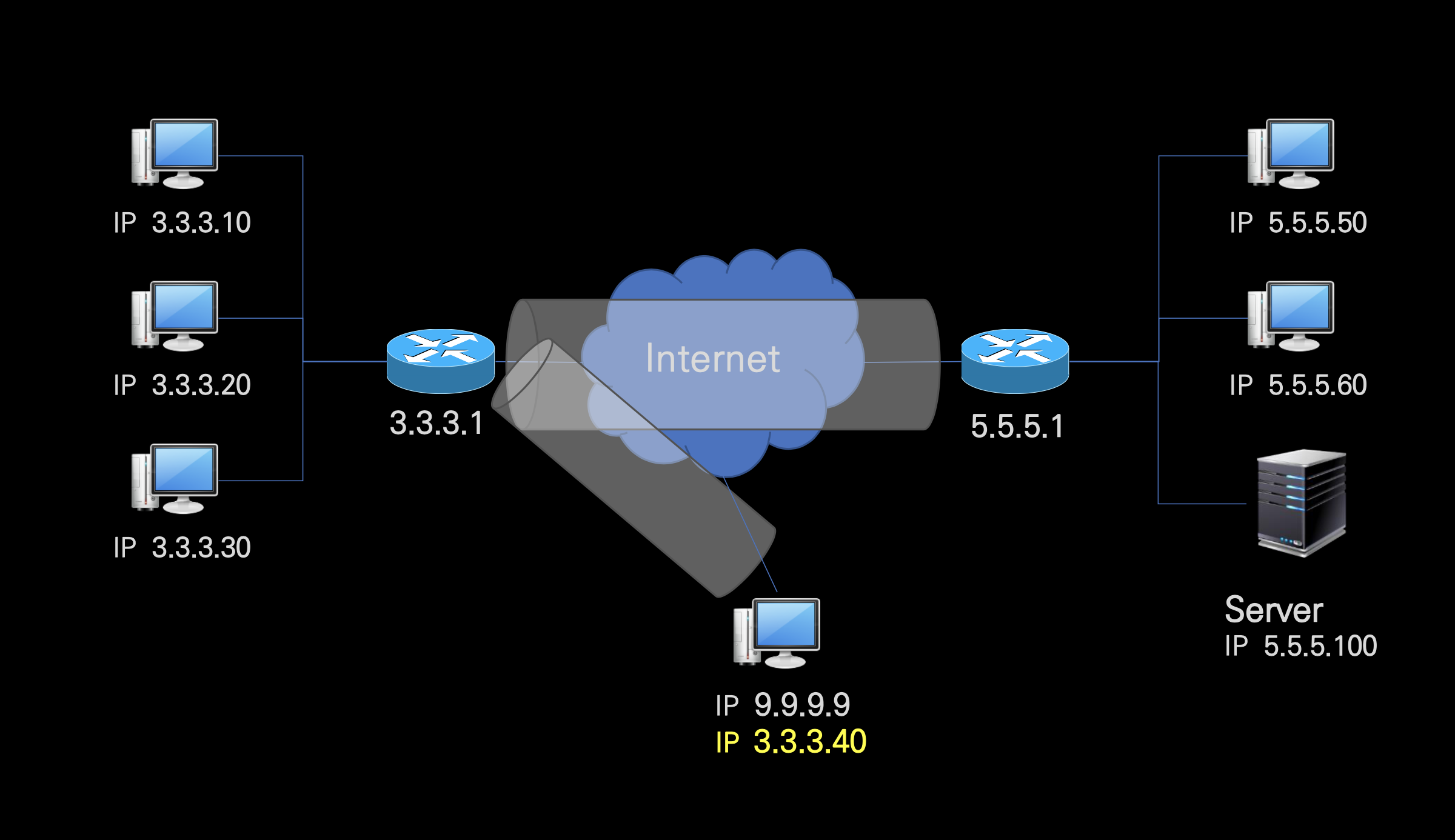

VPN이 악용되는 경우도 있다. 기본적으로 PN을 확징시키거나 다른 네트워크를 연계하는데 VPN이 사용되었다. 그런데 이 점을 거꾸로 악용하는 사례가 나왔다. 예시를 한번 들어보겠다. 위의 그림은 이전 포스트에도 설명했던 그림인데 왼쪽이 부산지사 오른편이 서울본사라 해보자. 그리고 부산지사에 근무하던 철수가 중국으로 출장을 가게 되었다. 그래서 노트북을 들고 중국에서 업무를 위해 서울DB서버를 접속을 위해 VPN Client를 설치하여 접속을 하고 업무를 진행을 하였다. 그리고 업무를 마친 철수는 VPN Client를 끄고 게임을 하기 위해 게임서버에 접속을 하려 했지만 문제가 생겼다. 그 게임서버는 한국에 있어서 중국에 있는 철수의 IP를 차단해서 못 들어가는 것이였다. 그래서 철수는 머리를 굴려서 VPN Client 프로그램을 켜서 부산 SG에 접속을 한 후에 그 SG를 통해 게임서버에 접속한 것이다. 그러면 패킷의 변경이 어떻게 되냐면 최초 패킷의 IP header는 src는 3.3.3.40인것이고 dst는 게임서버 IP인 7.7.7.7이 되는 것이고 Outer IP header는 src는 9.9.9.9 dst는 3.3.3.1이 될것이고 원본 패킷을 암호화 시킬 것이다. 그러면 이 패킷이 부산 SG에 도착을 하면 부산 SG는 해단 패킷의 outer ip header를 지우고 원본 패킷을 복호화 후에 바로 게임서버에 전달 할 것이다. 이렇게 하면 철수는 게임서버에 접속이 가능하다.

Point-to-Point-Tunneling-Protocol

- MS사가 개발한 것으로 IP, IPX, NetBEUI를 암호화하고 IP header로 캡슐화한다.

그런데 문제는 다음 사례이다. 어느 해커가 있고 VPN 서비스를 접속해서 clean한 IP를 받을 것이다. 그리고 보안이 없는 iptime 공유기를 해킹을 하고 거기서 PPTP VPN 계정을 생성한다.

💡 참고

iptime 공유기는 기본적ㅇ로 PPTP VPN을 지원해준다.

그리고 PPTP VPN을 이용해서 나쁜짓으로 어느 회사 서버에 나쁜짓을 했다하자. 그러면 그 회사 서버에 남은 로그는 해킹당한 iptime global IP일 것이고 그 해당 iptime 공유기 주인이 고발조치를 당할 우려가 있을 것이다.

이렇게 VPN을 이용해 우회하고 세탁을 하여 악용사례가 늘고 있다. 이런 방식으로 하기 때문에 해커를 못 잡는 이유이기도 하다.

💡 PPTP

1. PPP 링크 설정

2. 물리적인 연결을 설정함

3. 사용자 인증

4. Call back 제어 단계(Option)

5. Call back이 구현되어 있다면, 인증서버가 사용자 인증 후 연결을 종료하고 다시 클라이언트에게 연결함

6. 네트워크 제어 프로토콜 호출 단계

7. 사용자에게 동적으로 주소 할당