이전 글에서는 가상 프라이빗 게이트웨이로 VPN을 연동 실습을 진행했다.

이전에 회사의 개발계와 운영계가 하나의 VPC 안에 있었기 때문에 가상 프라이빗 게이트웨이 하나로 연동이 되어 있었다.

지금은 개발계와 운영계가 각각 하나의 VPC안에 있기 때문에

VPC당 가상 프라이빗 게이트웨이가 구성되어야 한다.

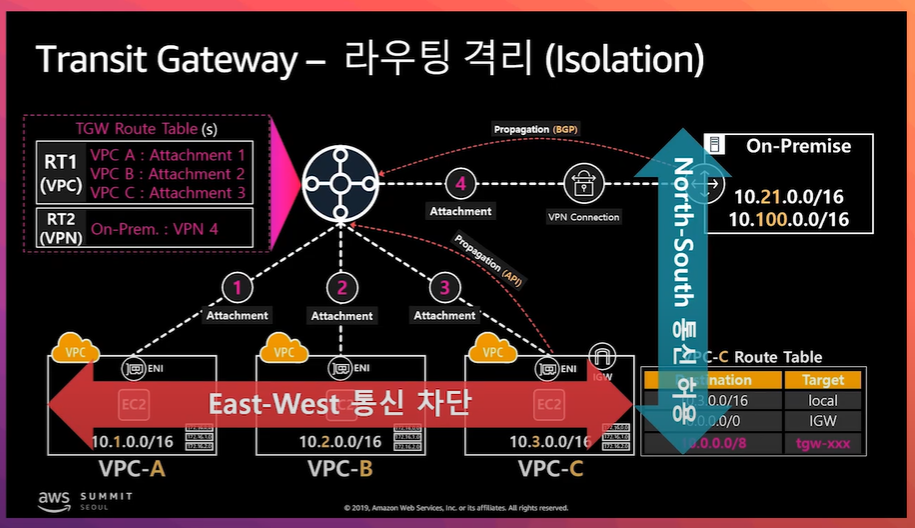

VPN 요금 및 관리적, 확장성을 고려해서 하나의 Transit Gateway VPN으로 구성하는게

좀 더 났다고 판단되어서 Transit Gateway로 테스트를 진행하고 실제 연동도 Transit Gateway로 구성하려고 한다.

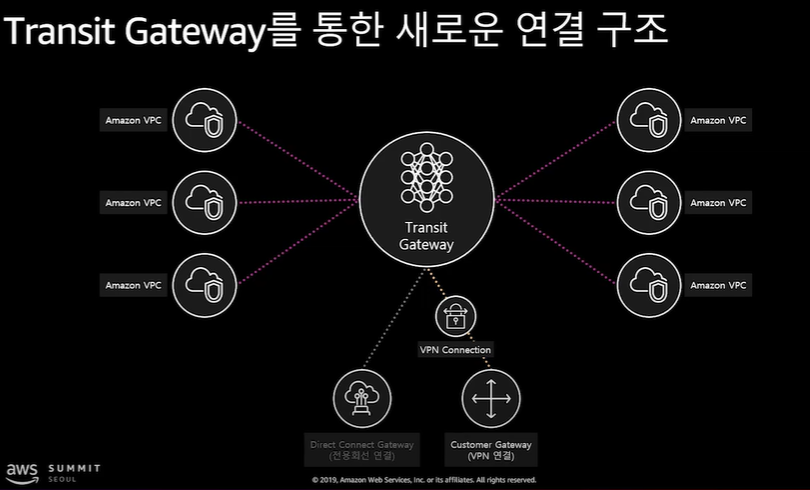

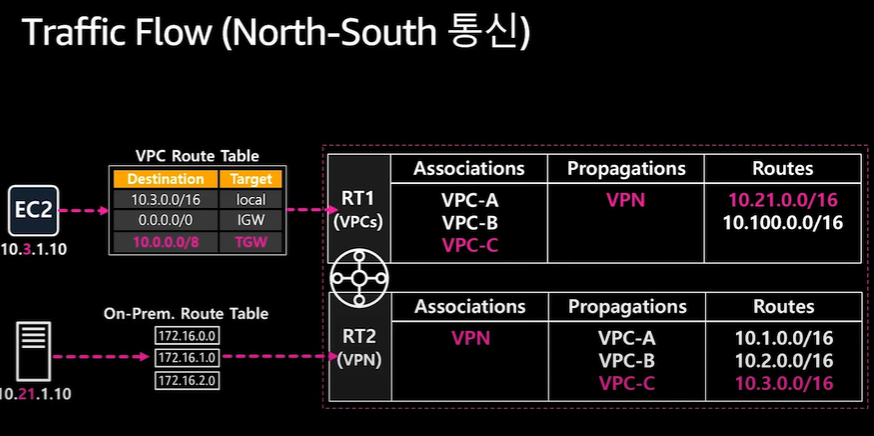

Transit GateWay 연결 구조 예시

-

많은 수의 VPC가 있어도 하나의 TransitGateway로 모두다 연결이 가능 피어링 불필요

-

onpremise, 전용회선 연결 가능

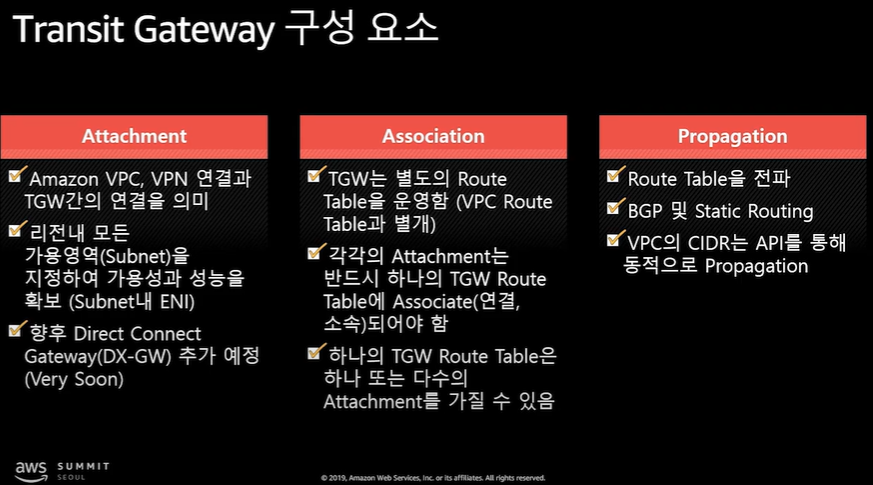

Transit Gateway 구성 요소

Transit Gateway VPN 연동 실습

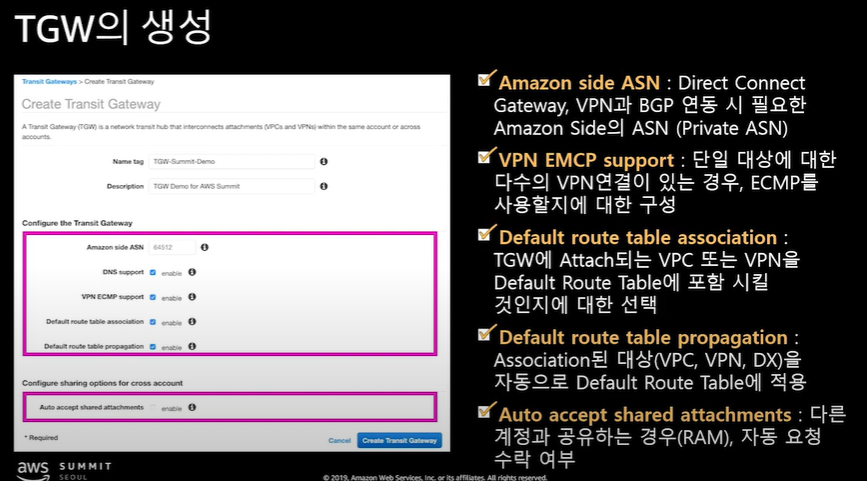

Transit Gateway 생성

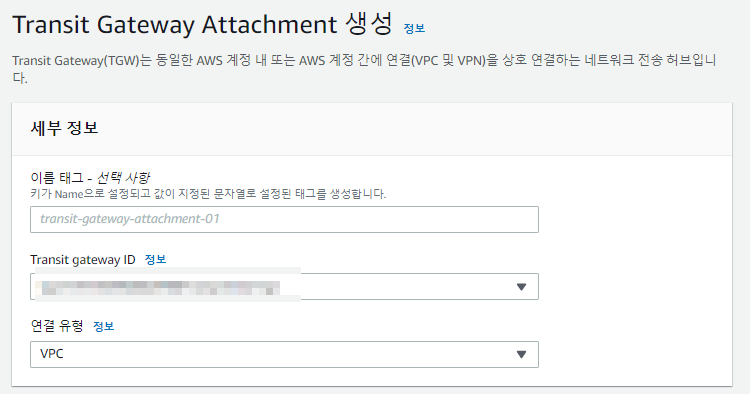

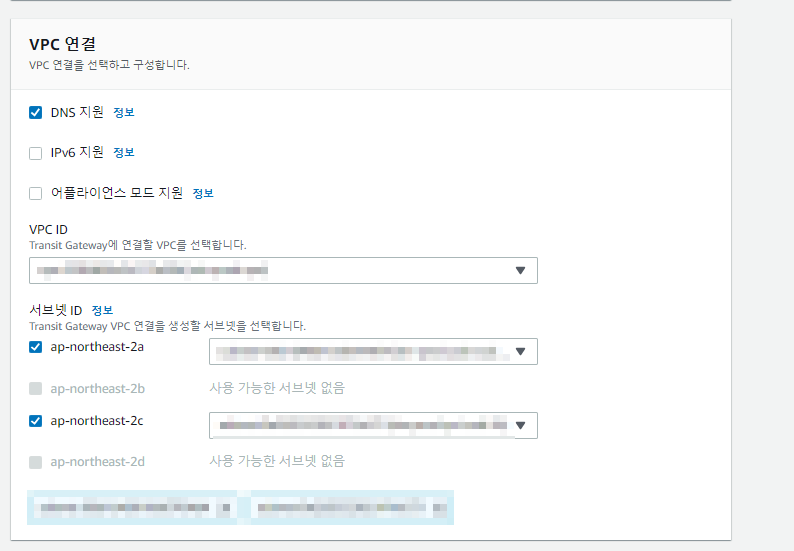

Transit Gateway Attachment 생성

- 생성한 Transit gateway 선택

- 연결유형 VPC

- VPC 선택

- VPC에서 원하는 subnet 대역 선택

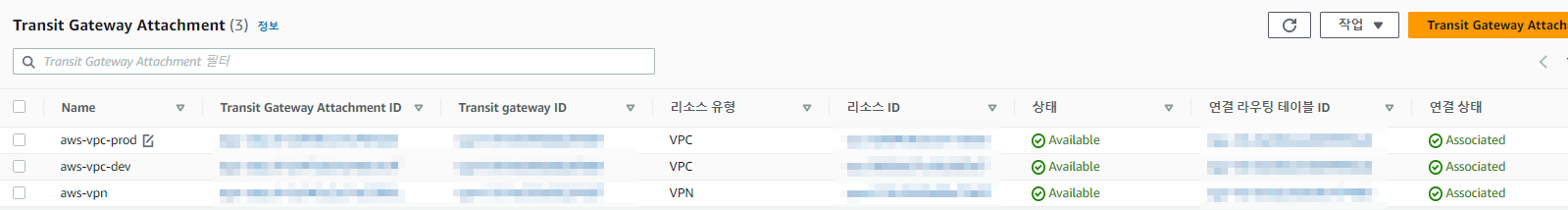

- 리소스 유형 VPC 2개와 VPN 1개 생성

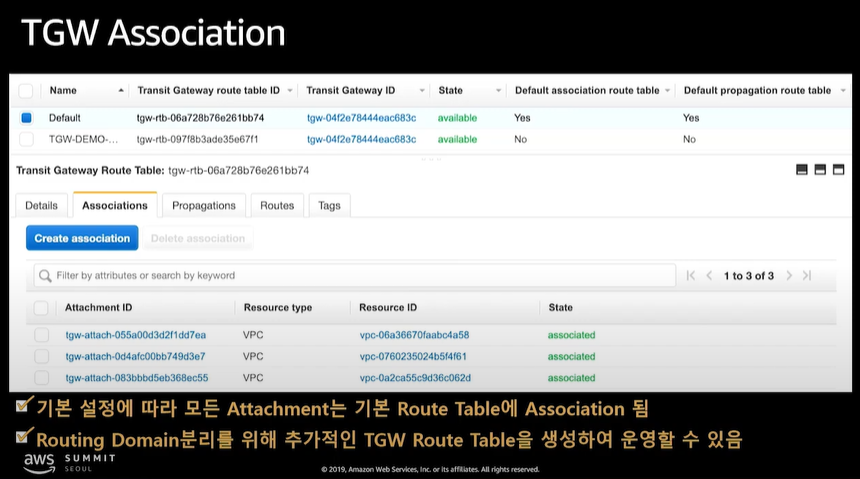

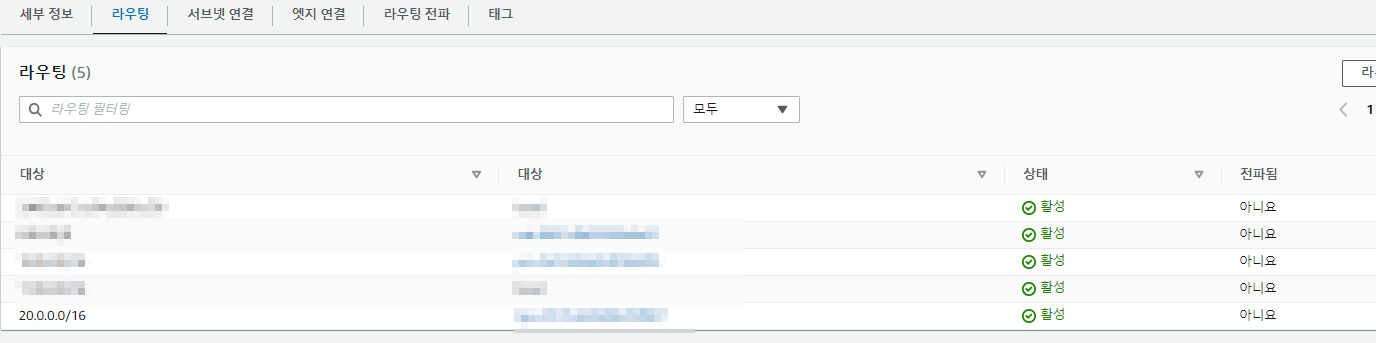

TGW Route Table 생성

- Associations 하게 되면 라우팅 테이블에 자동으로 등록됨

- 운영계 <---> 개발계는 통신 차단, 운영 <---> Onpremise 연결, 개발 <---> Onpremise 연결 구성

- 각 VPC 라우팅 테이블에 Onpremise의 subnet 대역 경로를 추가해줘야 한다.(tgw)

- 통신 흐름대로 TGW 라우팅을 구성해야한다.

- 각 VPC 서브넷에 해당되는 라우팅에 Onpremise 대역 라우팅 추가

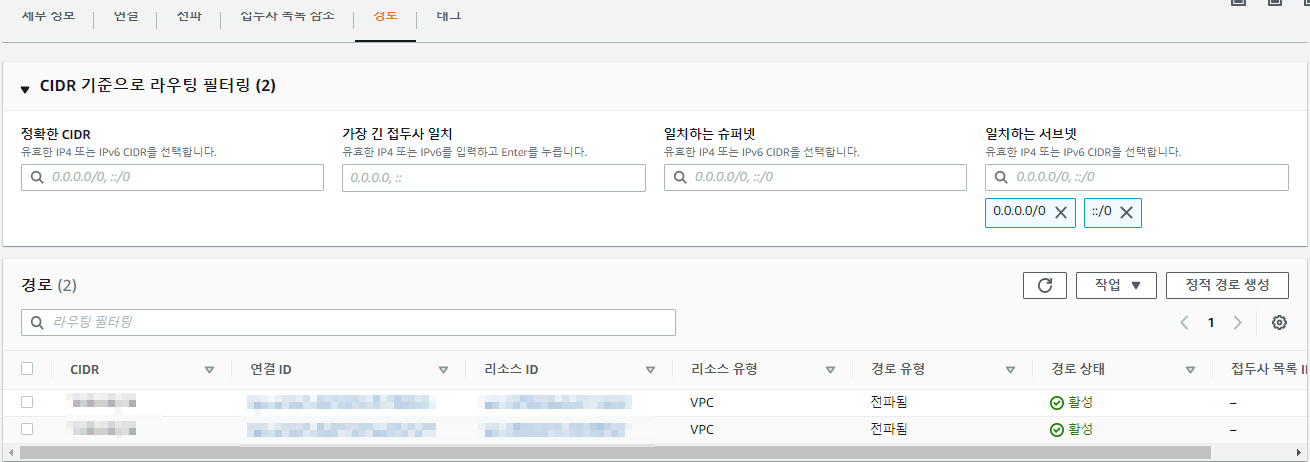

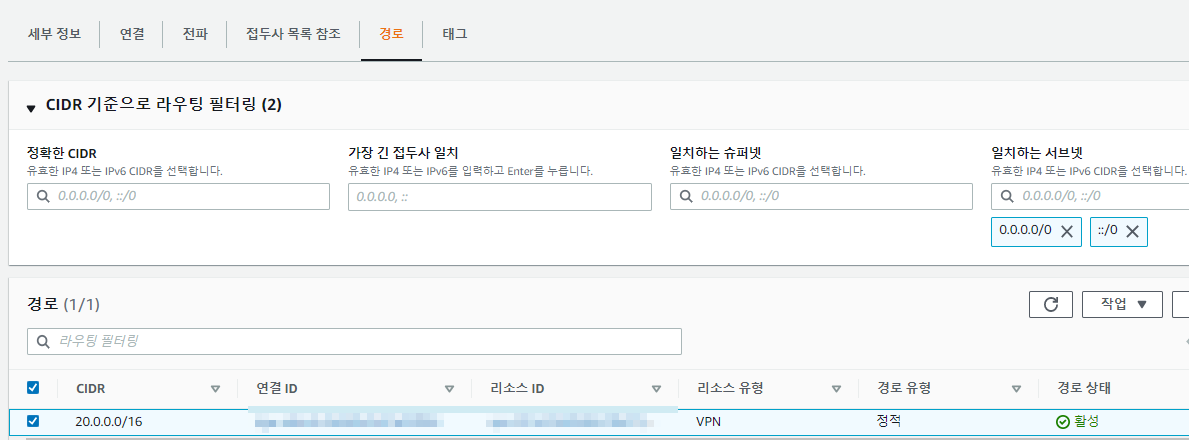

- VPN route에 연결에는 리소스 VPN 추가

- 전파에는 리소스 VPC 추가

- 경로 파트에는 전파에 추가된 VPC가 등록되어 있다.

- 이번에는 VPC Route 부분

- 연결에는 리소스유형 VPC 추가

- 전파 부분에는 리소스 유형 VPN 추가

- 경로에는 VPN이 추가 됨

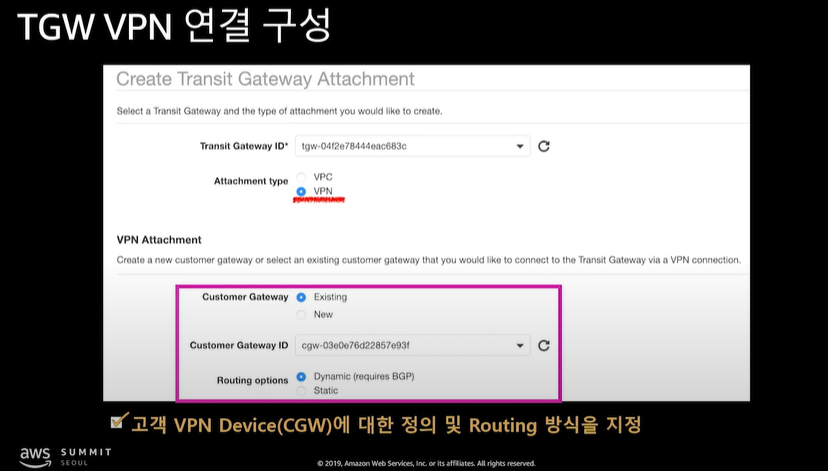

TGW VPN 연결 구성

- CGW 선택, 라우팅 방식 선택

Site-to-Site VPN 구성

- TGW 등록된 내역 확인

- 제품에 맞는 구성을 다운로드

- 이후 가상 프라이빗 게이트웨이로 연동 실습대로 conf 설정하고 Up 확인 후 ping 테스트하면 정상적 통신이 된다.

연결 후기

-

테스트에서는 /etc/ipsec.d/aws.conf 구성에서 rightsubnet 을 단일 서브넷으로는 잘 진행됐다.

-

멀티 서브넷으로 구성시에는 잘 되지 않았다..

-

Openswan이 지원이 안되는가 싶어 StrongSwan로 진행했는데 실패했다.

찾아보니 MultiSubnet을 사용할 경우 인증키는 ikev1이 아닌 ikev2로 사용을 해야 한다. 확인해본 결과 ikev1은 여러개 서브넷을 지원하지 않고 가장 마지막에 설정한 IP대역만 할당하는 내용의 구글링을 통해 확인 하였다.

-

시간이 없어 멀티 서브넷으로 테스트는 진행하지 않았지만

-

실제 AWS VPN 과 Onpremise VPN 실제 연동은 성공적으로 진행 됐다.

https://hyeon-joo.tistory.com/6

https://sh-t.tistory.com/70

https://junhyeong-jang.tistory.com/26

https://brunch.co.kr/@topasvga/827

https://www.youtube.com/watch?v=yMgwrkqfcbg

https://www.youtube.com/watch?v=Vd5jpvwB0Lk&list=PLORxAVAC5fUUZEnY8EgqdeO06R5R3zv8x&index=9

https://www.youtube.com/watch?v=vEFh0BQ3iOk

https://devinegrace.tistory.com/20