토큰기반인증 JWT

토큰기반 인증은 왜 쓸까?

세션기반 인증은 서버(혹은 DB)에 유저 정보를 담는 인증 방식이었는데 '이 부담을 클라이언트에게 넘겨줄순 없을까?'에서 고안되었습니다. 그 중 대표적인 토큰기반 인증으로는 JWT가 있습니다.

JWT란?

JWT는 JSON Web Token의 약자로, JSON 형식의 데이터를 저장하는 토큰이며 세 부분으로 구성됩니다.

JMT의 종류

1. Access Token

Access token은 보호된 정보들(유저의 이메일,연락처,사진 등)에 접근할 수 있는 권한부여에 사용합니다. 클라이언트가 처음 인증을 받게 될 때(로그인시) access, refresh token 두 가지를 다 받지만, 실제로 권한을 얻는데 사용하는 토큰은 access token이지만 혹시나 악의적인 유저가 access token을 얻어내는 것을 막기 위해 access token에는 비교적 짧은 유효기간을 주어 탈취 되더라도 오랫동안 사용할 수 없도록 합니다.

2. Refresh Token

refresh token은 유효기간이 짧은 access token을 보완하기 위한 JWT로서, access token에 비해 유효기간이 길기 때문에 access token의 유효기간이 만료된다면 refresh token을 사용하여 새로운 access token을 발급 받습니다.

JWT의 구조

JWT는 위 그림과 같이 .으로 나누어진 3부분으로 나눌 수 있습니다.

- Header

- 어떤 종류의 토큰인가?

- 어떤 알고리즘으로 암호화 하는가?

{

"alg": "HS256",

"typ": "JWT"

}이 JSON 객체를 base64 방식으로 인코딩하면 JWT의 첫번째 부분이 완성됩니다.

- Payload

- 유저의 정보

- 권한을 부여 받았는가?

- 기타 필요한 정보

{

"sub": "someInformation",

"name": "phillip",

"iat": 151623391

}첫번째 부분과 마찬가지로, 위 JSON 객체를 base64로 인코딩하면 JWT의 두번째 블럭이 완성됩니다

- Signature

- base64로 인코딩 된 첫번째, 그리고 두번째 부분이 완성 되었다면, 원하는 비밀 키(암호화에 추가할 salt)를 사용하여 암호화 합니다.

만약 HMAC SHA256 알고리즘(암호화 방법중 하나)을 사용한다면 signature는 아래와 같은 방식으로 생성됩니다

HMACSHA256(base64UrlEncode(header) + '.' + base64UrlEncode(payload), secret);토큰기반 인증의 장점

- Statelessness & Scalability (무상태성&확장성)

- 서버는 클라이언트에 대한 정보를 저장할 필요가없다.

- 토큰을 헤더에 추가함으로 인증절차 완료

- 안정성

- 암호화 한 토큰을 사용

- 암호화 키를 노출 할필요 x

- 어디서나 생성 가능

- 토큰을 생성하는 서버가 꼭 토큰을 만들지 않아도 됨

- 권환 부여에 용이

- 토큰의 payload(내용물)안에 어떤 정보에 접근 가능한지 정의

- ex) 사진과 연락처 사용권한 부여/ 사진 권한만 부여/ 연락처 권한만 부여

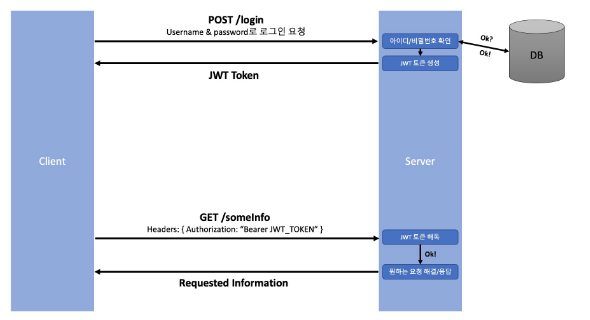

토큰기반 인증 절차