상황

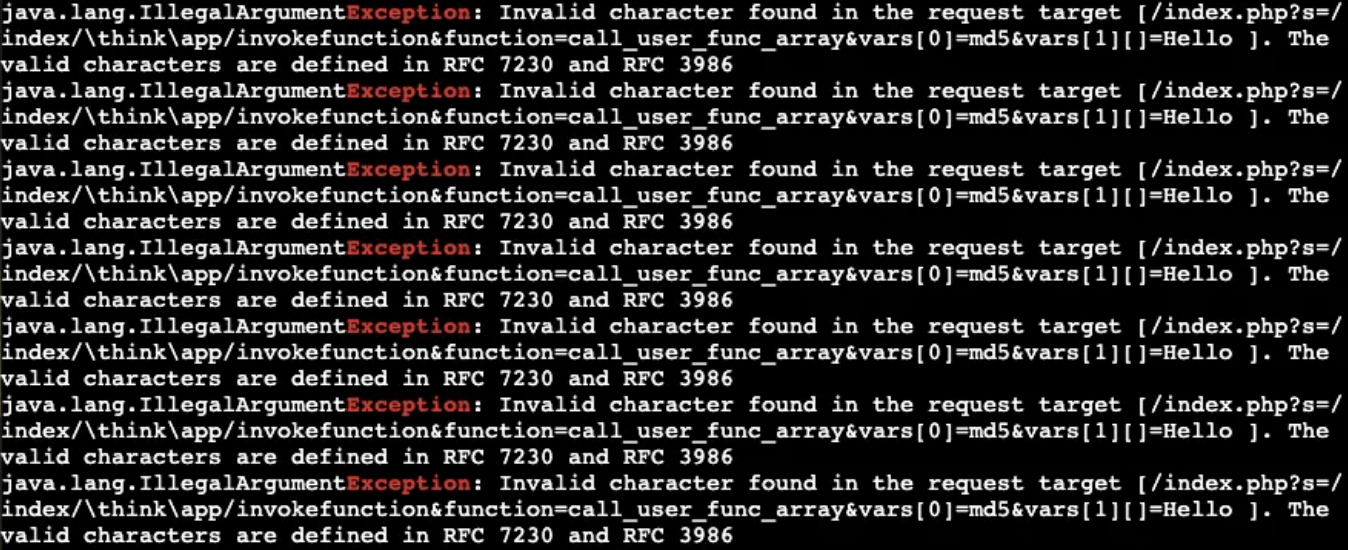

운영 중인 서비스 픽플에 어느 날부터 지속적인 비정상 요청이 발생하기 시작했다. 로그를 확인해보니 아래와 같은 에러가 반복적으로 찍히고 있었다

java.lang.IllegalArgumentException: Invalid character found in the request target [/index.php?s=/index/think\app/invokefunction&function=call_user_func_array&vars[0]=md5&vars[1][]=Hello].

valid characters are defined in RFC 7230 and RFC 3986반복적으로

call_user_func_array,md5,vars[]등이 포함된 요청이 수천 건씩 찍히는 상황.

이는 외부에서 PHP 기반 RCE(Remote Code Execution) 공격 시도였고, 특히 ThinkPHP 프레임워크의 취약점을 타겟으로 한 패턴이었다.

해당 서비스는 Java/Spring 기반이라 직접적인 영향은 없었지만, 지속적인 요청으로 인해 로그가 과도하게 쌓이고, 서버 리소스가 낭비되는 현상이 발생하고 있었다.

대응

공격 요청의 공통점은 국내에서 발생하지 않은 트래픽이라는 점이었다. 이에 따라 다음과 같은 결정했다.

"KR 외의 IP로부터의 접근은 모두 차단하자."

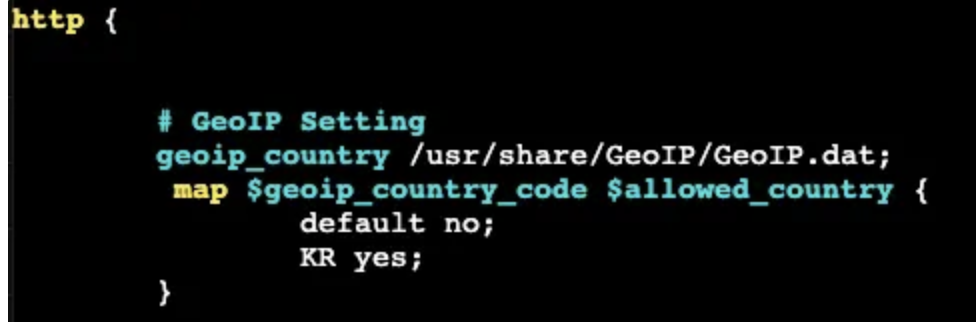

운영 중인 웹 서버는 Nginx였고, 우리는 GeoIP 설정을 통해 국가 기반의 차단 정책을 도입했다.

Nginx GeoIP 설정

- GeoIP 데이터 파일 설치

apt install geoip-database- GeoIP 설정 추가 (nginx.conf 또는 site 설정 내)

http {

geoip_country /usr/share/GeoIP/GeoIP.dat;

map $geoip_country_code $allowed_country {

default no;

KR yes;

}

server {

if ($allowed_country = no) {

return 444;

}

...

}

}

return 444는 nginx 특유의 응답 코드로, 응답 없이 연결을 끊어 서버 리소스를 아끼는 방식이다.

- Nginx reload 및 모니터링

nginx -s reload적용 이후, 비정상 요청은 급격히 줄어들었고 서버 리소스 사용률과 로그 저장량도 안정화되었다.

느낀 점

- 처음엔 단순히 Invalid character 에러만 보고 단순한 클라이언트 실수인 줄 알았지만, 요청 패턴과 개수를 분석하면서 공격임을 인지하게 되었다.

- Java 기반이라 직접적인 코드 실행 위험은 없었지만, 로그와 네트워크 자원 소모가 시스템 전체에 영향을 줄 수 있다는 점을 체감했다.

- GeoIP 차단은 빠르고 효과적인 선제 방어 방법이지만, 국내 사용자만을 타겟으로 한 서비스에만 적합하다는 제약이 있다.

- RCE 시도 외에도

/wp-login.php,/index.php등의 요청도 계속 유입되고 있어, 장기적으로는 WAF 또는 클라우드 기반 방어 체계도 검토 중이다.

마무리

운영 시스템은 언제든 예상하지 못한 위협에 노출될 수 있다. 비록 실제 피해는 없었지만, 이번 RCE 시도 대응을 통해 로그 모니터링의 중요성과 방화벽의 유연한 구성의 가치를 다시 한번 깨달았다.

기술적 보완도 중요하지만, "이상징후를 빠르게 감지할 수 있는 시스템"이 결국 가장 강력한 방어다.