강의자료 10-4 Network(pg.12)

- AWS VPC란?

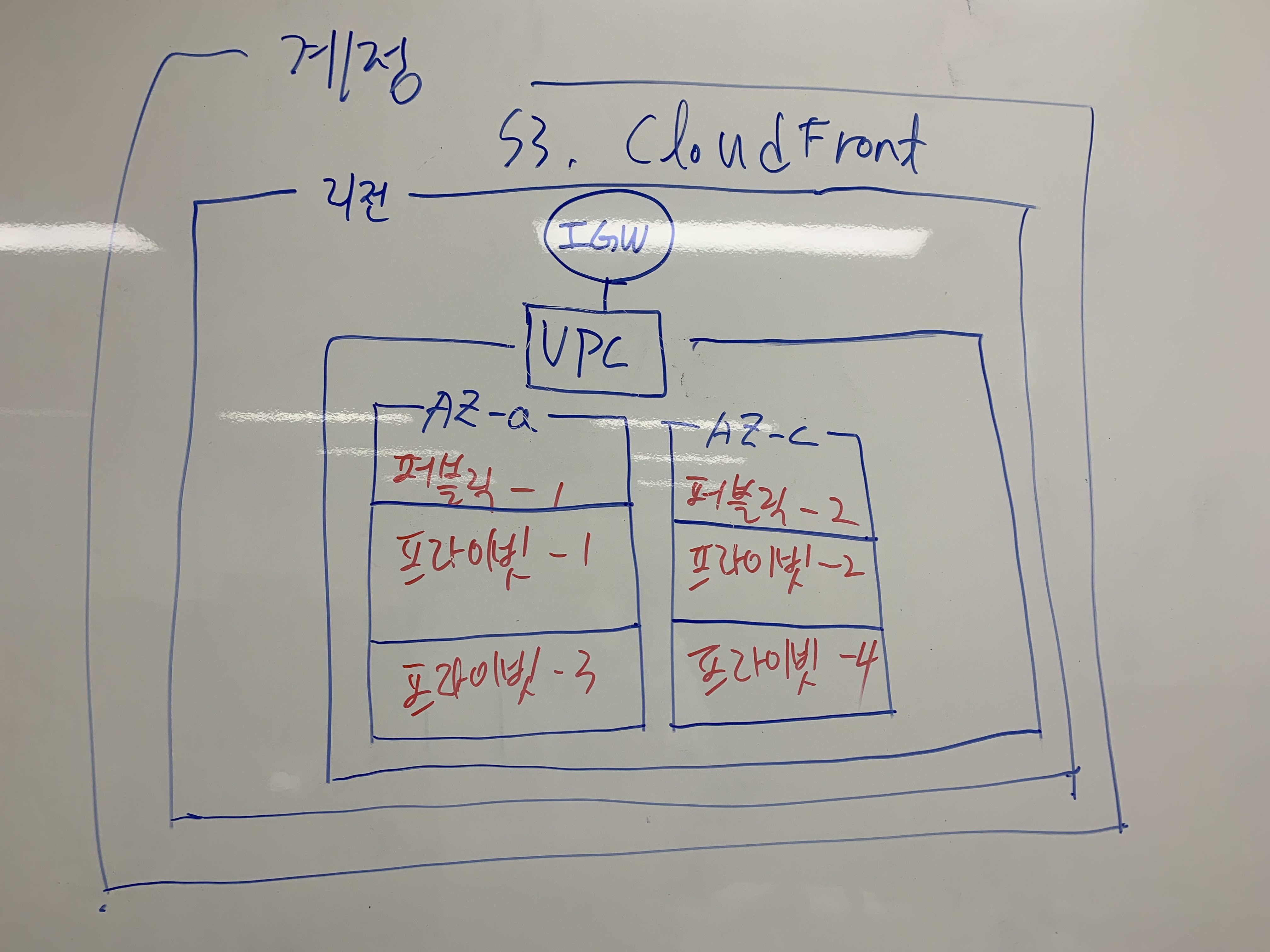

VPC: Virtual Private Cloud(=Virtual Router 가상라우터)

AWS 계정내에서 분리된 가상 네트워크(다른 가상 네트워크와 논리적 분리)

IPv4주소 범위는 CIDR블록으로 지정- VPC는 1개 AWS 리전안에만 존재할 수 있다.

- 동일계정 각 다른 리전에 있는 VPC는 기본적으로 통신이 불가 >> VPC Peering을 써야함(데이터 전송량에 따라서 비용발생)

ㄴ 같은 리전 다른 VPC도 VPC Peering 필요함

Region(apnortheast-2)

az: ap-northeast-2 a,b,c,d

Tier: AZ를 몇개 쓸건지?

ㄴ 통상적으로 제일 많이 쓰는 방식이 3Tier => multi AZ

ㄴ 가용역역을 여러개 걸처서 쓰겠다

ㄴ 통상적으로 a,b,c를 씀, 각 가용역역에 인스턴스를 주겠다

- IGW(Internet Gate Way)

리전에 종속됨특징

IGW는 3과 4계층에 거쳐있음

IGW는 단하나의 VPC만 연결 가능

IGW를 경유해서 나가는 VPC는 퍼블릭

IGW를 경유하지 않고 내부에서만 연결가능한것은 프라이빗

OSI = ISO 제정

네트워크 구성방식 OSI와 TCPI 2가지가 있음

- OSI 방식

Layer 1~7 계층으로 나뉨

---------protocol (규약)-----------

Layer 7 : 전송(HTTP,DNS,MX등)

Layer 6 : 표현

Layer 5 : SSL 인증서 → ACM

Layer 4 : 전송계층(TCP,UDP) → NLB

-----------장비-------------

Layer 3 : 네트워크(Router) → 2~3계층을 합쳐서 VPC임(VPC)

Layer 2 : Switching herb → 2~3계층을 합쳐서 VPC임(SUBNET)

Layer 1 : 물리계층(컴퓨터장비, UTP, NIC) → 램카드를 ENI(EC2, RDS)라고 표현(AWS)

-

Routing Table

ex. 사무실에 들어와서 어떻게 들어와서 어떻게 앉을건지 -

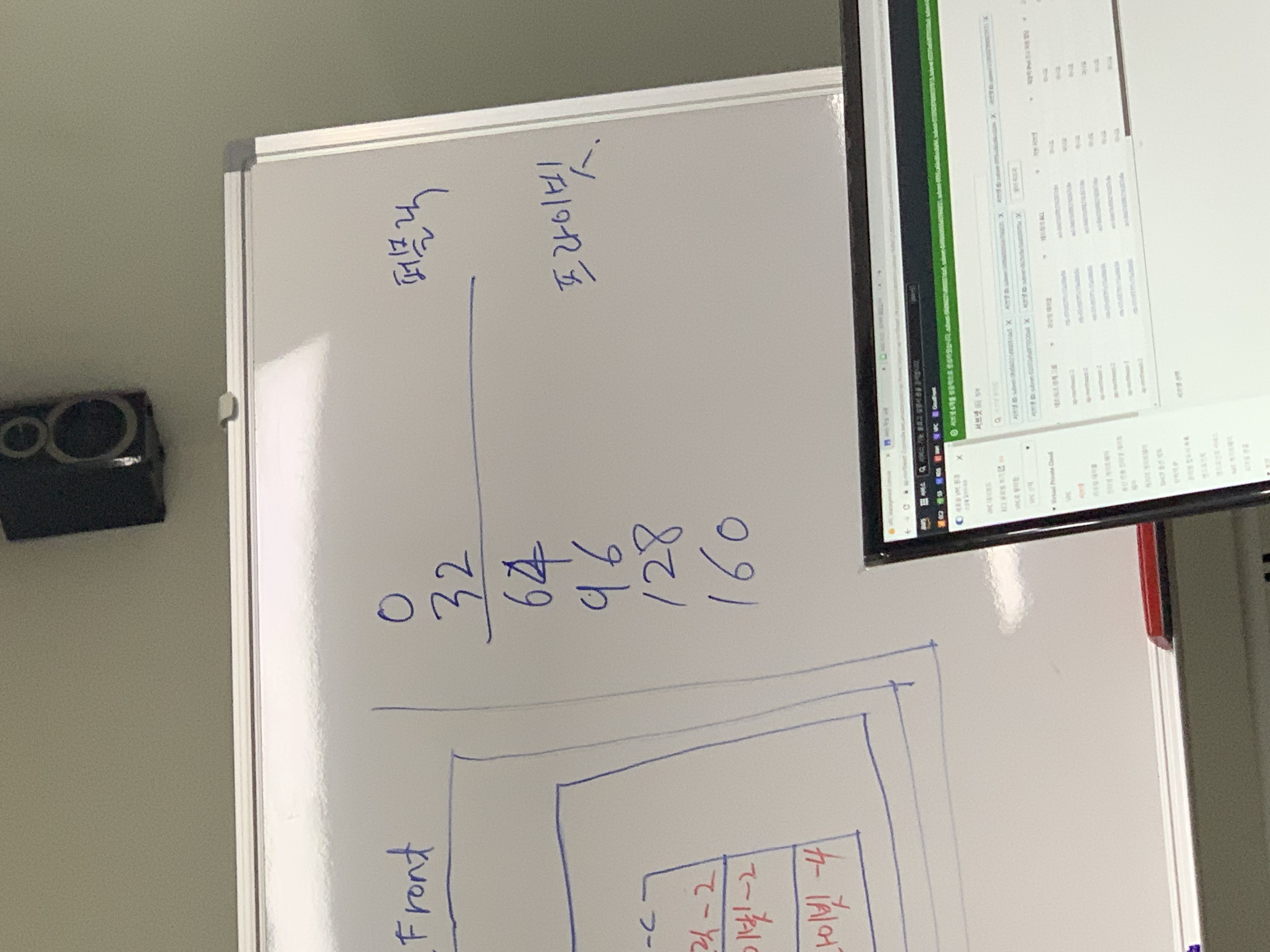

VPC CIDR 블록

어떤 구성원으로 채울것이냐에 대한 대역을 정하는것이 사이더 블록임

CIDR IP 대역임

ㄴIP주소 대역을 쪼개놓은것임

ㄴ256개의 IP대역을 사용함 (1과 256번째는 사용X)

ㄴ AWS는 0,1,2,3,254를 자름 → 251개 할당

ㄴ 0번은 Host ID

ㄴ 255번은 Broadcast ID

ㄴ 1번은 VPC용, 2번은 하나 빼놓은 것임, 3번은 예비용

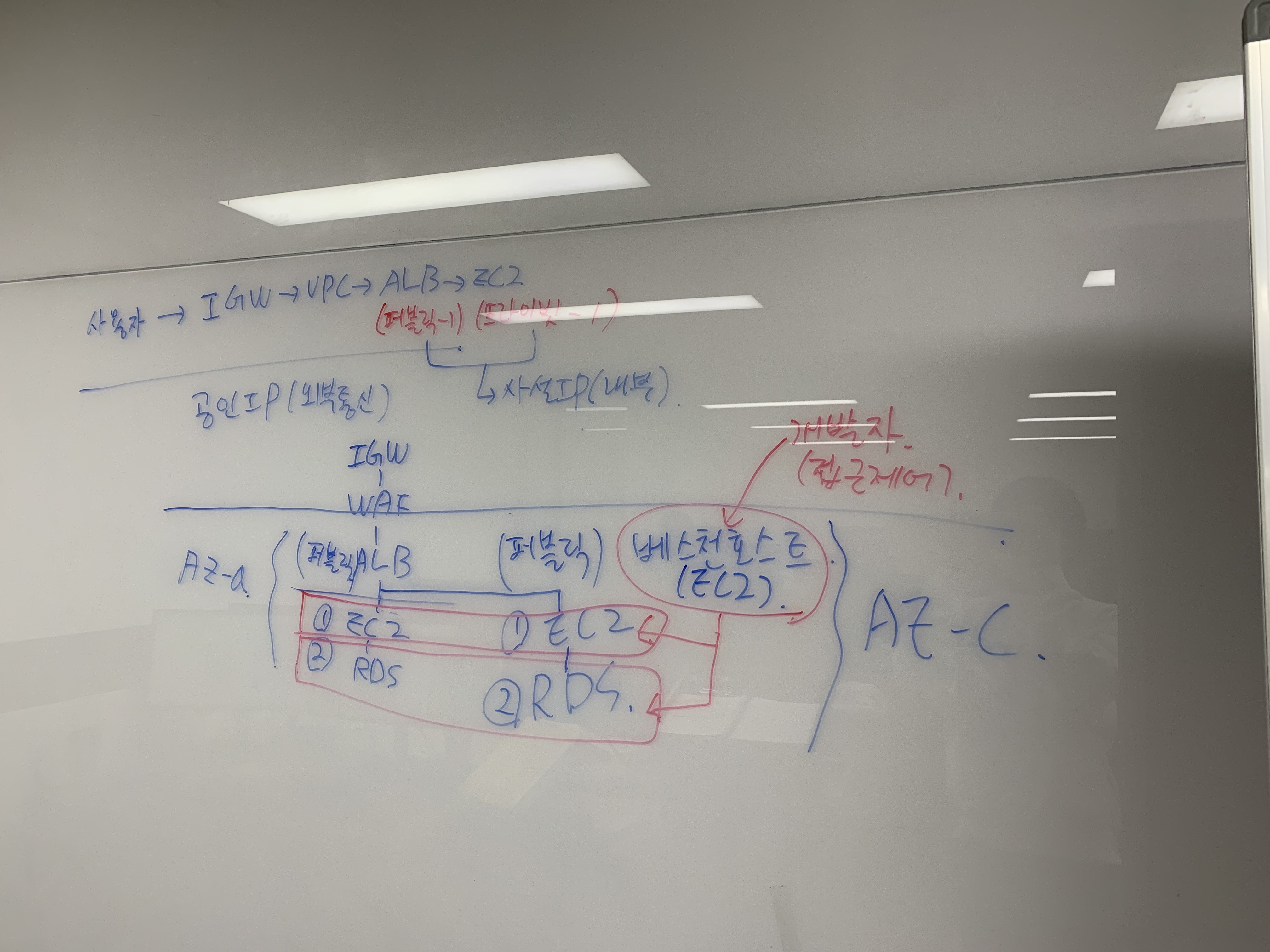

사용자 → IGW → VPC → ALB(퍼블릭-1) → EC2(프라이빗-1)

- H/A구성 = 고가용성(A/S)

ㄴ A가용영역 문제발생 시, B에서 갖다씀

ㄴ ALB는 다중 AZ구성임

ㄴ 장애조치를 취할 수 있음

- Bation Host란?

개발자들은 Bation Host 통해서 들어와서 인스턴스에 접속하는것

ISMS 인증심사 시 논란이 많이됨(Bation Host 뚫리면 다 접속가능)

ㄴ 접근제어 서버는 퍼블릭 영역에 있어야함

아키텍처에서는 NAT가 나옴

- 보안정책(OSI방식)

-

ACL(Network Access Control List): 3계층

ㄴ 허용 및 거부를 함께 설정해야함

ㄴ 기본적으로 없으면 거부

ㄴ 보안그룹을 설정하면 NACL 자동설정됨

ㄴ NACL > SG → 같은 설정값이면 NACL이 우선함

ㄴ NACL을 설정하면 자동 적용됨

ㄴ 속도는 NACL이 SG보다 빠름 -

SG: 4계층

ㄴ ACL 방식과 유사

ㄴ 명시적으로 설정하지 않으면 다 Deny(거부)

ㄴ EC2만들때 보안그룹 설정할때 신규생성 버튼 눌러저 있는 상태에서 설정값이 아무것도없었음 → EC2 인스턴스 만들어놓고 보안그룹 따로 생성해야 했음

→ 올 여름에 EC2콘솔 다 바뀜 → SSH, HTTP, HTTPS에 대해서 허용여부 체크하게 되어있음

ㄴ Inbound설정해주면 Outbound도 설정해야함(절차 복잡)

ㄴ 숫자가 낮은것이 우선함(if 조건문 방식과 같음, 1번 정책 확인하고, 2번정책 확인하고 쭉 내려감) → 끝에 거부를 설정해야함. NACL은 거부 우선함

ex. 1번이 거부면 전부다 거부됨

ㄴ 특징(ex.내가 전화를 아무때나 걸 수 있지만, 받을때는 안받아도되고 받아도됨)

Inbound : All Deny

Outbound: All Permit

ㄴ Stateful방식

사용자 → Serve에게 SYN(상태요청)을 보내면, 서버는 ACK → 사용자 보냄

ex. 연결가능해? <--> 연결할 수 있어!(자동으로 In/Outbound 설정)

ㄴ 보안그룹은 여러개 ENI 연결가능함 → Rule Set 이라고함

예시.1

Inboud) 사용자(Source 출발지) → IGW → 내부(Destination 목적지)

목적지는 Private/Public 인스턴스 ID주소

0.0.0.0/0 → 와일드카드(*) → 모든 IPv4 대역 설정

ㄴ TCP 443 모드 노드는 허용해라

예시.2

Outbound) 내부(출발지) → IGW → 외부(목적지)

ㄴ 아웃바운드는 잘 설정하지 않는 이유는 라우팅 테이블만 잘 설정되면, 굳이 설정할 필요 없음

- IP

-Public: 외부통신 가능

외부(공인) 주소로 유동IP(AWS 인스턴스 재시작시 IP주소가 변경됨)

외부 사용자가 AWS 네트워크에 접근 가능

-Private: 외부통신 불가(AWS 인스턴스 재시작시 IP주소 변경X)

내부(사설)주소

내부 AWS 네트워크 구간에서만 통신 가능

EC2와 RDS 사용할때 프라이빗 IP 사용하는게 좋음

RDS에 퍼블릭IP주소 부여가능 >> 내부에 있어도 트래픽이 밖에 나갔다 들어옴 → 지연발생

내부끼리 통신시 Private IP주소를 쓰는게 나음

-탄력적 IP(Elastic IP)

외부(공인) 주소로 고정(Static) IPv4주소

DNS Record를 등록하여 사용할 때는 탄력적 IP필요

연결 상태와는 무관하게 생성 증식 시간당 요금제 부과

Public IP주소를 Private IP주소 변환

NAT:EC2사용하는것은 인스턴스방식

ㄴ AZ 종속됨

NAT Gateway: Service로 사용하면 NAT gateway 방식

ㄴ EC2 인스턴스 사용X

- VPC 피어링

서로다른 계정이나 리전 통신시 사용

두 VPC 사이의 점대점 연결로서, 두 VPC간 단 하나의 피어링만 설정 가능두 VPC의 CIDR 블록은 겹치지 않아야함

- 하이브리드 클라우드 네트워킹

ㄴ멀티 클라우드 구성시 사용(일반방식X)

ㄴ사무실 ↔ aws ↔ 전산실

9-1. VPN

ㄴ side to side(1:1연결 방식, 터널링) 인터넷망을 써서 사무실과 AWS네트워크 연결하는것

ㄴ QoS가 상대적으로 덜 중요(운영용도이며, 직접적 서비스 영향X)

ㄴ 동의어: 가상사설망(가상전용회선)

ㄴ 비용절감 목적

9-2. Direct Connect: 물리적회선(커넥트허브)끌어서 직접 연결하는 방식임

ㄴ 서비스 quality 높음

ㄴ 속도 빠를수록 비용이 아주 비쌈

ㄴ 트랜잭션이 중요할때 사용함