1. 문제 - Basic_Forensics_1

2. Write Up

첨부된 파일은 whitebear.png 이다.

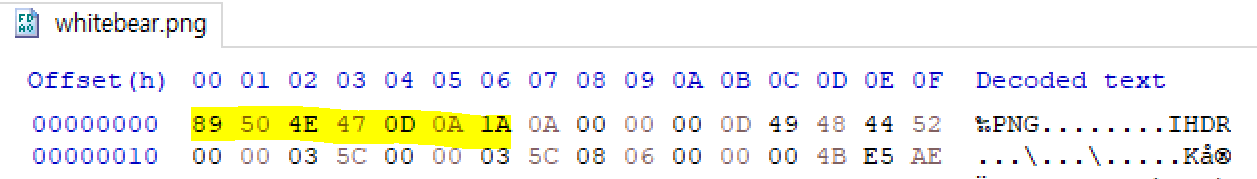

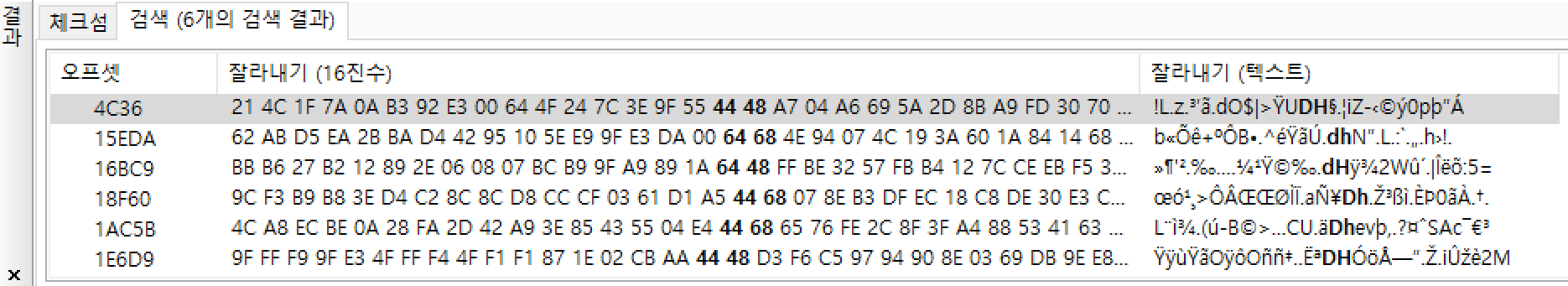

가. HxD 확인

HxD로 PNG 파일의 헤더 시그니처를 확인한 다음, DH로 문자열 검색을 돌려보았다.

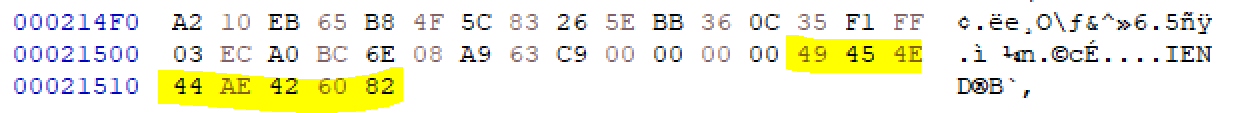

푸터 시그니처 뒷부분에도 특이사항은 없었다.

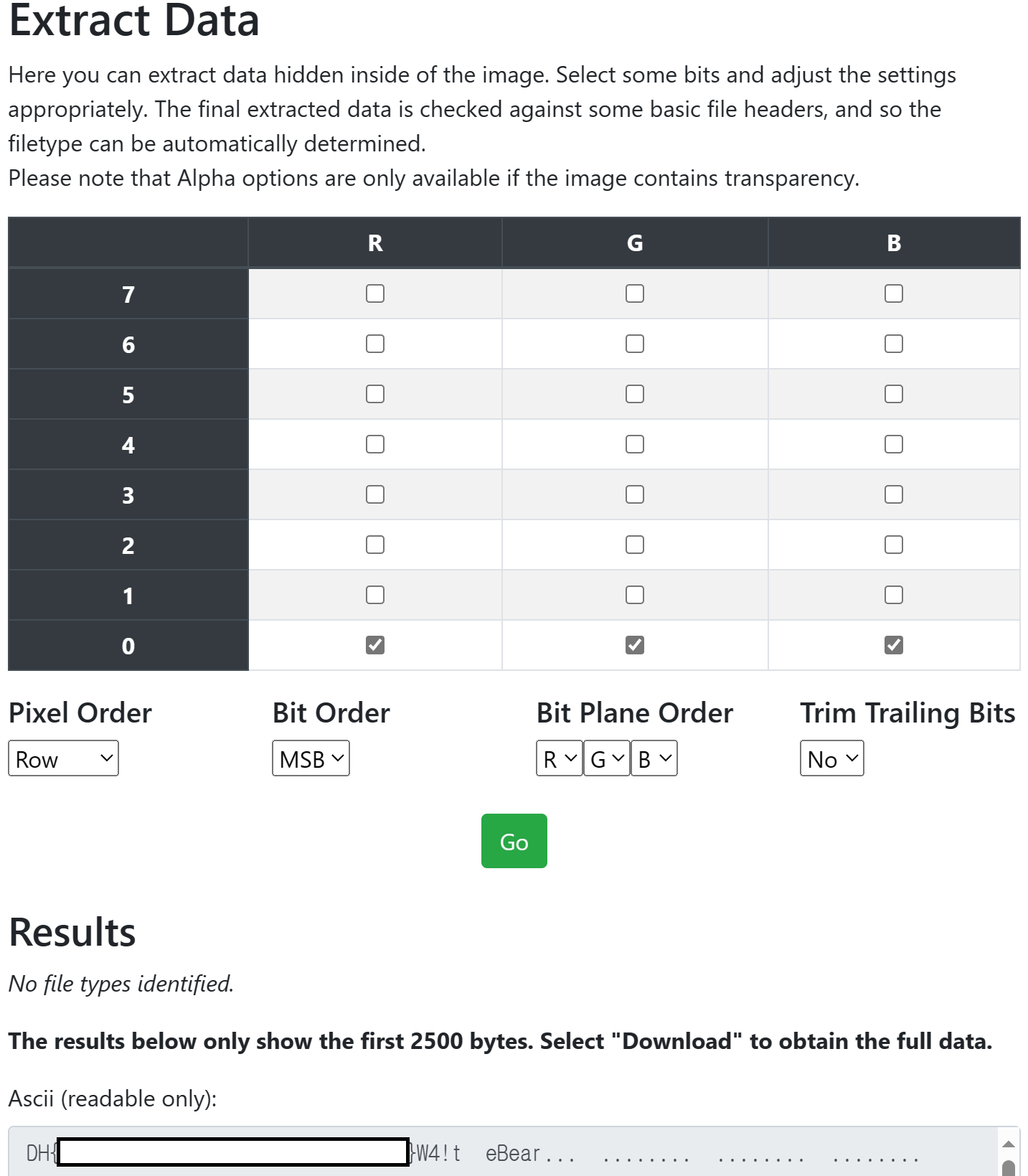

나. 스테가노그래피

https://stegonline.georgeom.net/image

https://stylesuxx.github.io/steganography/

스테가노그래피 속 숨겨진 데이터를 추출해주는 사이트이다.

칼리에선 다음 명령어로도 플래그 추출이 가능하다.

zsteg -a whitebear.png