Open SSH 설치

sudo apt update

sudo apt install openssh-client

sudo apt install openssh-server아마 client는 설치되어 있겠지만 확인 차

설정

sudo nano /etc/ssh/sshd_config.d/k8s.conf

Match Address 10.244.0.0/16

PermitRootLogin yes

PermitTunnel yes

AllowAgentForwarding yes

AllowTcpForwarding yes

X11Forwarding yes

sudo systemctl restart sshdOpen SSH Server 실행

sudo systemctl status ssh

● ssh.service - OpenBSD Secure Shell server

Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2021-01-01 11:30:48 KST; 10s ago

Docs: man:sshd(8)

man:sshd_config(5)

Main PID: 1013995 (sshd)

Tasks: 1 (limit: 19042)

Memory: 1.3M

CGroup: /system.slice/ssh.service

└─1013995 sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups

1월 01 11:30:48 js systemd[1]: Starting OpenBSD Secure Shell server...

1월 01 11:30:48 js sshd[1013995]: Server listening on 0.0.0.0 port 22.

1월 01 11:30:48 js sshd[1013995]: Server listening on :: port 22.

1월 01 11:30:48 js systemd[1]: Started OpenBSD Secure Shell server.실행 중이 아니라면,

sudo systemctl enable ssh

sudo systemctl start ssh방화벽 설정

firewall-cmd --permanent --add-port=22/tcpClient 접속

ssh username@ip_addressIP 주소

이건 예시입니다.

ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: wlp1s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether f1:61:31:31:b1:a2 brd ff:ff:ff:ff:ff:ff

inet 192.168.0.123/24 brd 192.168.0.255 scope global dynamic noprefixroute wlp1s0

3: cni0: flag ~~~

inet 10.244.1.1 ~~~

~~~

4: flannel1.1 flag ~~

inet 10.244.1.0 ~~~

~~~대략 이렇게 나올 겁니다.

여기서 물리 주소를 볼 수 있고, 또한 flannel에 의한 가상 주소도 볼 수 있다.

연결 시도

ssh work1@192.168.0.14

The authenticity of host '192.168.0.14 (192.168.0.14)' can\'t be established.

ECDSA key fingerprint is SHA256:TmCvd0W1ETUS5rpK1fnDh7gEiS6QIVUfKXC3kh6ucMg.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes그리고 패스워드 입력하면 다음과 같이 Server가 설치된 PC에 접속됩니다.

비활성화

sudo systemctl stop ssh

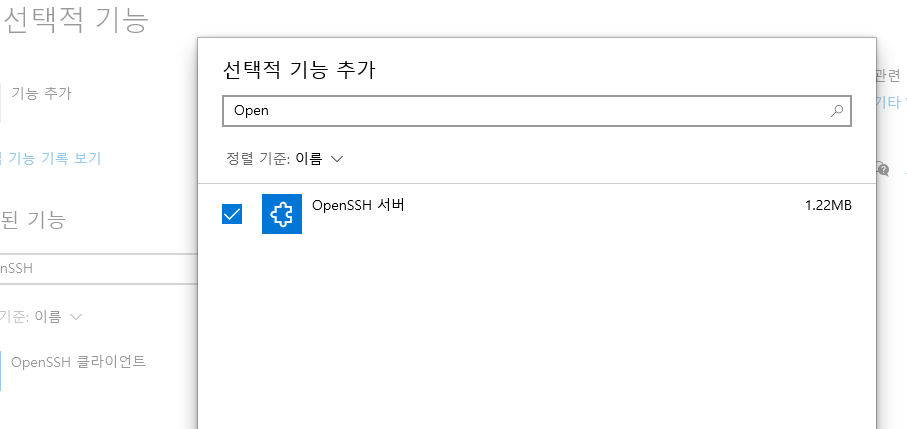

sudo systemctl disable sshWindows 10에서,

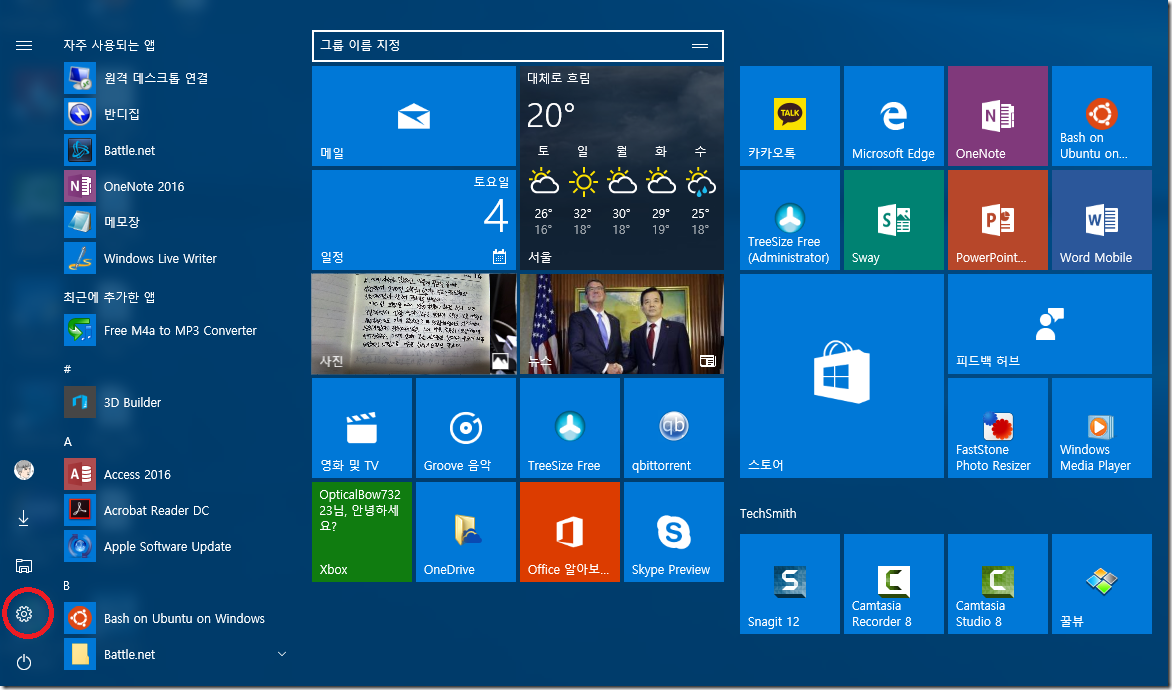

Windows 시작 메뉴를 클릭하고 설정 들어가기

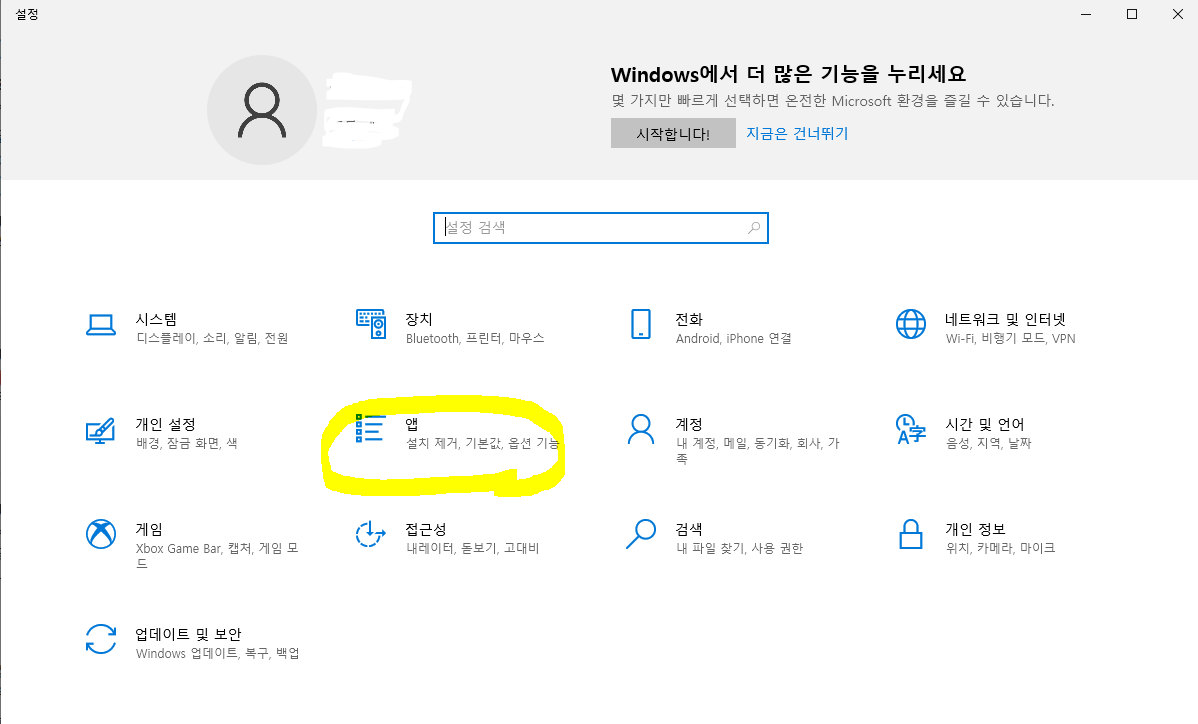

"앱"를 클릭

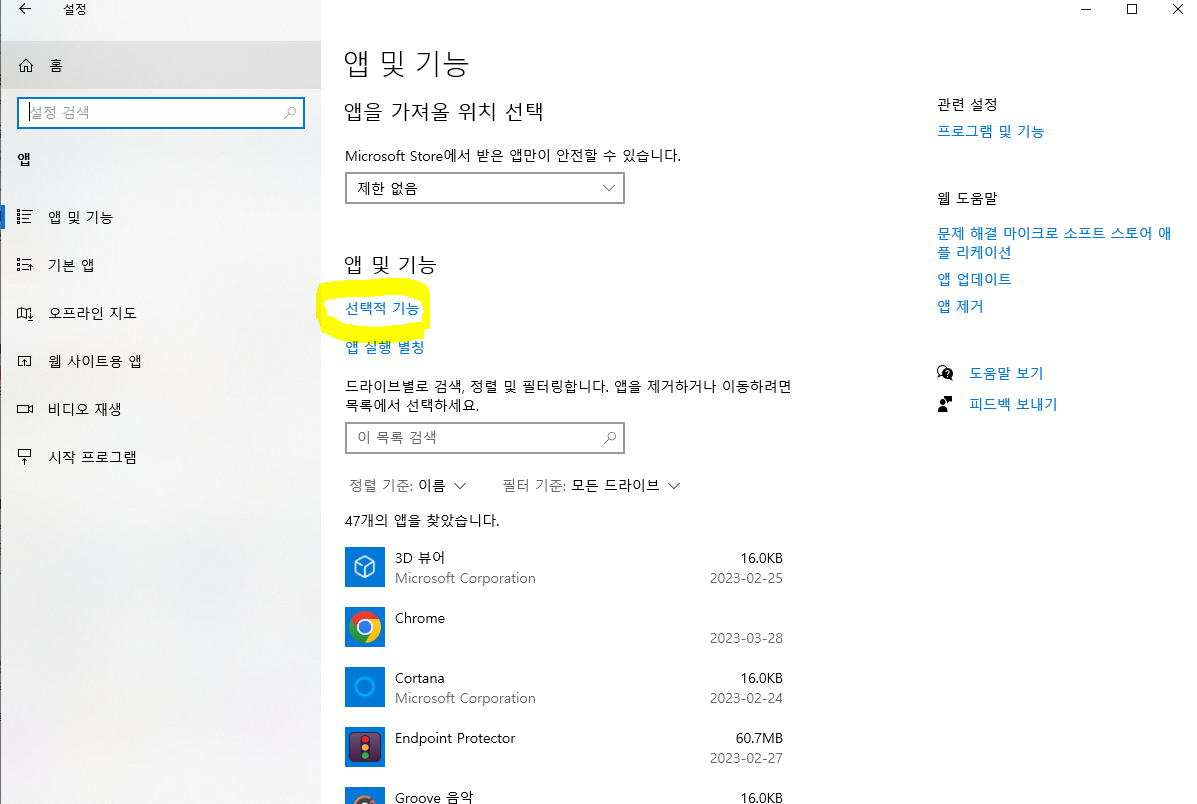

"선택적 기능" 클릭

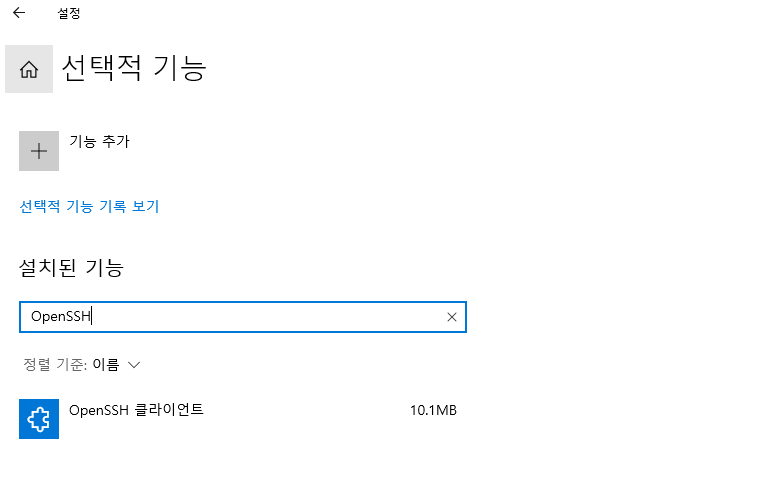

설치된 기능에서 "OpenSSH 서버" 검색, 없으면 기능 추가로 설치

설치가 완료되면 관리자 권한으로 명령 프롬프트 또는 PowerShell 실행

OpenSSH 서버를 구성하려면 C:\ProgramData\ssh 디렉토리로 이동

이 디렉터리에 sshd_config라는 파일이 아직 없으면 만듭니다.

메모장과 같은 텍스트 편집기를 사용하여 sshd_config 파일을 편집합니다.

보안을 강화하고 액세스를 제한하려면 다음 행의 주석을 제거하고 수정하십시오.

# Change the default port number Port [custom port number] # Disable root login PermitRootLogin no # Disable password authentication (optional) PasswordAuthentication nosshd_config 파일을 저장하고 닫습니다.

다음 명령을 실행하여 OpenSSH 서버를 다시 시작합니다.

net stop sshd net start sshd마지막으로 sshd_config 파일에서 구성한 사용자 지정 포트에서 들어오는 트래픽을 허용하도록 Windows 방화벽을 엽니다.

- Windows 시작 메뉴를 열고 "Windows 보안"을 검색합니다.

- "Windows 보안"을 클릭합니다.

- "방화벽 및 네트워크 보호"를 클릭합니다.

- "고급 설정"을 클릭합니다.

- 왼쪽 창에서 "인바운드 규칙"을 클릭합니다.

- 오른쪽 창에서 "새 규칙"을 클릭합니다.

- "새 인바운드 규칙 마법사"에서 "포트"를 선택하고 "다음"을 클릭합니다.

- 프로토콜로 "TCP"를 선택하고 "특정 로컬 포트" 필드에 OpenSSH용으로 구성한 사용자 지정 포트 번호를 입력합니다. "다음"을 클릭합니다.

- "연결 허용"을 선택하고 "다음"을 클릭합니다.

- 규칙을 적용할 네트워크 위치 유형(일반적으로 "도메인", "개인" 및 "공용"을 선택해야 함)을 선택하고 "다음"을 클릭합니다.

- 새 규칙에 이름과 설명을 지정하고(예: "OpenSSH on Port [custom port number]") "마침"을 클릭합니다.