요약

SolarWinds에 대한 supply chain attack 을 통해 공격자가 SolarWinds의 Orion 이라는 제품의 업데이트 서버를 탈취해 정식으로 배포되는 업데이트 버젼에 백도어를 심어 배포한 사고이다.

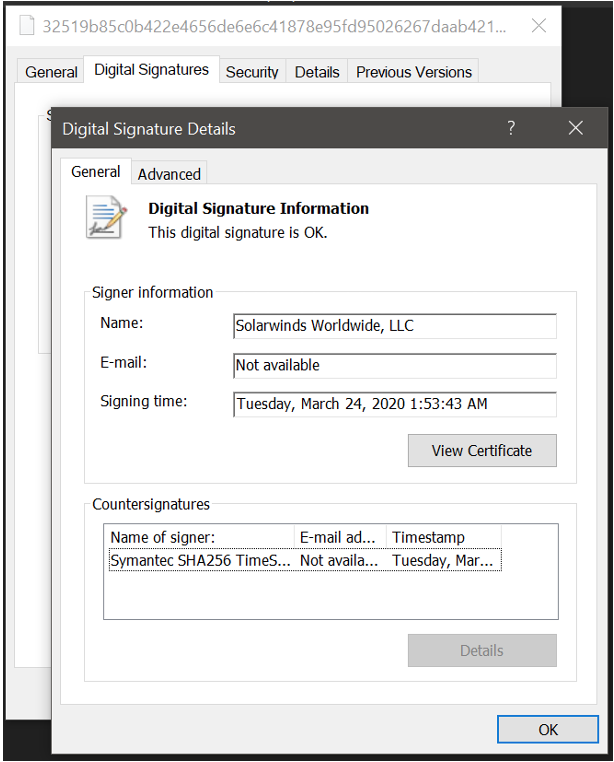

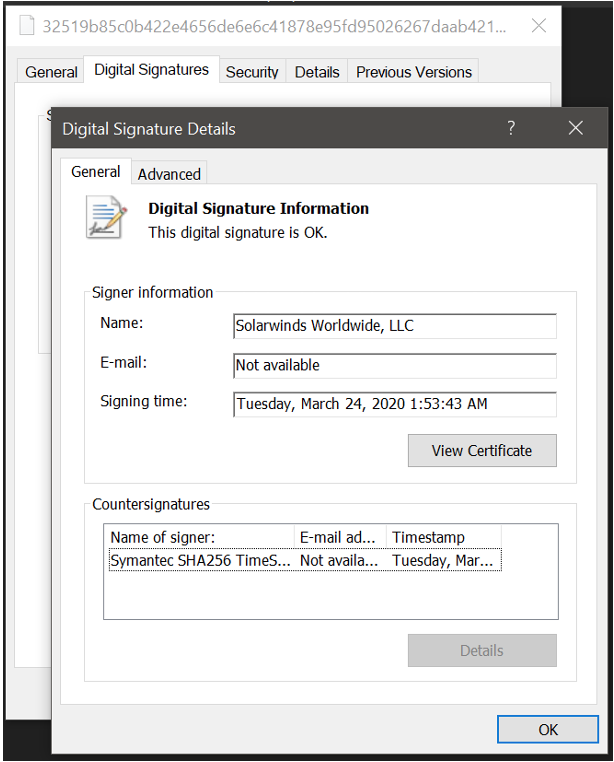

Trojan 유형의 백도어(SUNBURST로 명칭)가 탑재된 패치가 서명까지도 공식 서명이 되어 배포되었으며 이를 업데이트 한 사용자들이 몇달동안 알지 못한 채 방치되었다. 공식 서명이 이루어졌기 때문에 백도어가 심어진 패치가 정상적인 버전처럼 설치되었을 것이고 이로 인해 발견 또한 늦어지게 된 것이다.

또한 탐지를 회피하기 위해 여러가지 방법을 시도한 것이 눈에 띈다. 백도어는 다음과 같은 작업을 수행하였다.

- 백도어의 트래픽을 실제 SolarWinds SW의 프로토콜 명칭 사용

- Victim의 환경에서 hostname을 검색해 사용하여 정상적인 host 인것처럼 위장

- Victim의 환경과 동일한 국가의 IP 주소를 사용하여 이상 IP 탐지 회피

- 여러개의 credential을 사용해 lateral movement 수행. 권한 획득에 사용된 credential과 이후 action을 위한 credential을 따로 사용

- 임시 파일을 변조해 사용하고 원본으로 다시 돌려놓음

- Scheduled task 를 조작해 공격툴을 실행하게 하고 다시 원상복귀

- 주기적으로 공격에 사용된 툴을 삭제 (백도어 포함)

여파

2020년 봄부터 시작되어 현재 진행형이며 피해는 내부 확산 및 데이터 유출로 이어졌다. FireEye에서 탐지한 바에 의하면 정부, 컨설팅업체, 테크기업, 통신기업 등 북미, 유럽, 아시아, 중동의 유명 기업들이 피해를 입었다고 밝혔다. 다른 나라에도 피해가 있을 것으로 추정된다고 한다.

SUNBURST Backdoor

SolarWinds.Orion.Core.BusinessLayer.dll

SolarWinds 의 정식 서명(서명은 2020 3월~5월 사이에 서명되어 있음)이 된 이 라이브러리에 백도어가 심어져 있었으며 HTTP를 통해 외부 서버로 통신을 한다. 약 2주동안의 잠복기를 가진 후 "Jobs" 라는 커맨드를 실행하여 파일 전송, 파일 실행, 시스템 프로파일 확인, 시스템 재시작, 서비스 종료 등의 작업을 수행한다. 스스로의 트래픽을 Orion Improvement Program (OIP) protocol 로 위장하여 실제 SolarWinds의 행위인 것처럼 숨긴다. 또한 포렌식툴과 anti-virus 툴을 확인하기 위해 난독화된 blocklist를 가지고 있다.

Multiple trojanzied updates were digitally signed from March - May 2020 and posted to the SolarWinds updates website, including:

- hxxps://downloads.solarwinds[.]com/solarwinds/CatalogResources/Core/2019.4/2019.4.5220.20574/SolarWinds-Core-v2019.4.5220-Hotfix5.msp

Once the update is installed, the malicious DLL will be loaded by the legitimate SolarWinds.BusinessLayerHost.exe or SolarWinds.BusinessLayerHostx64.exe

참조