📌 문제캡쳐

⛓ 소스코드 분석

<?php

include "../../config.php";

if($_GET['view_source']) view_source();

if(!$_COOKIE['user']){

$val_id="guest";

$val_pw="123qwe";

for($i=0;$i<20;$i++){

$val_id=base64_encode($val_id);

$val_pw=base64_encode($val_pw);

}

$val_id=str_replace("1","!",$val_id);

$val_id=str_replace("2","@",$val_id);

$val_id=str_replace("3","$",$val_id);

$val_id=str_replace("4","^",$val_id);

$val_id=str_replace("5","&",$val_id);

$val_id=str_replace("6","*",$val_id);

$val_id=str_replace("7","(",$val_id);

$val_id=str_replace("8",")",$val_id);

$val_pw=str_replace("1","!",$val_pw);

$val_pw=str_replace("2","@",$val_pw);

$val_pw=str_replace("3","$",$val_pw);

$val_pw=str_replace("4","^",$val_pw);

$val_pw=str_replace("5","&",$val_pw);

$val_pw=str_replace("6","*",$val_pw);

$val_pw=str_replace("7","(",$val_pw);

$val_pw=str_replace("8",")",$val_pw);

Setcookie("user",$val_id,time()+86400,"/challenge/web-06/");

Setcookie("password",$val_pw,time()+86400,"/challenge/web-06/");

echo("<meta http-equiv=refresh content=0>");

exit;

}

?>첫 번째 소스코드부터 분석해보겠다.

$val_id에 guest, $val_pw에 123qwe를 지정해준다.

그 후에 for문을 통해 id와 pw를 base64로 각각 20번 암호화해준다.

그렇게 암호화된 암호문 id, pw를 모두 특수문자로 대응시켜준다.

str_replace("{ from }", "{ into }", $txt);

$txt 파일 안에 있는 from 문자열을 into 문자열로 replace한다.

그 다음 줄에서 user와 password 값을 동명의 쿠키로 저장해준다.

<?php

$decode_id=$_COOKIE['user'];

$decode_pw=$_COOKIE['password'];

$decode_id=str_replace("!","1",$decode_id);

$decode_id=str_replace("@","2",$decode_id);

$decode_id=str_replace("$","3",$decode_id);

$decode_id=str_replace("^","4",$decode_id);

$decode_id=str_replace("&","5",$decode_id);

$decode_id=str_replace("*","6",$decode_id);

$decode_id=str_replace("(","7",$decode_id);

$decode_id=str_replace(")","8",$decode_id);

$decode_pw=str_replace("!","1",$decode_pw);

$decode_pw=str_replace("@","2",$decode_pw);

$decode_pw=str_replace("$","3",$decode_pw);

$decode_pw=str_replace("^","4",$decode_pw);

$decode_pw=str_replace("&","5",$decode_pw);

$decode_pw=str_replace("*","6",$decode_pw);

$decode_pw=str_replace("(","7",$decode_pw);

$decode_pw=str_replace(")","8",$decode_pw);

for($i=0;$i<20;$i++){

$decode_id=base64_decode($decode_id);

$decode_pw=base64_decode($decode_pw);

}

echo("<hr><a href=./?view_source=1 style=color:yellow;>view-source</a><br><br>");

echo("ID : $decode_id<br>PW : $decode_pw<hr>");

if($decode_id=="admin" && $decode_pw=="nimda"){

solve(6);

}

?>다음은 문제 해결에 대한 직접적인 언급이 있는 코드이다. 마찬가지로 해석을 해보면 전체적인 흐름은 위의 코드와 반대 흐름이다.

$decode_id, $decode_pw에 위에서 설정한 user와 password에 대한 쿠키값을 넣어준다.

이번엔 반대로 특수문자를 숫자로 바꿔준다.

그리고 for문으로 $decode_id와 $decode_pw를 20번 복호화해준다.

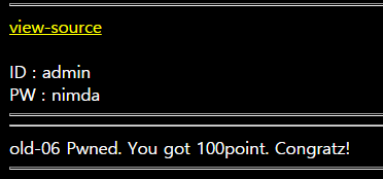

그 결과가 $decode_id 값은 admin, $decode_pw 값은 nimda라면, 6번 문제가 solve되는 구조이다.

침착하게 해석만 하면 간단하다.

그럼 우리가 해줘야 하는 것은 admin과 nimda를 base64로 20번 인코딩해서 그 값을 쿠키에 넣어주는 것이다.

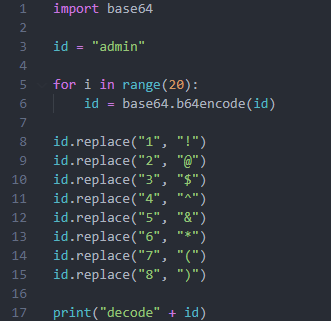

💉 익스플로잇 코드

admin과 nimda 문자열을 base64로 20번 인코딩하고 이를 특수문자로 바꿔주면 문제는 90% 해결이다.

해당 코드의 결과로 나온 값을 쿠키 값으로 넣어주면!

문제가 예쁘게 풀린다 ㅎㅎ