aws 엑세스키가 내 실수로 퍼블릭 깃헙 저장소에 올라가서 외부로 노출이 되었다;;

평소 이메일을 확인하는 습관을 못 들여서 이미 확인했을 때가 일주일이 지난 차였다.

aws 측에서 자꾸 리소스를 삭제하라는데, 아무리 봐도 내가 11월에 만든 s3 버킷외에 생성된 리소스가 보이지 않는 것이다.. 계정 비번도 바꾸고, 엑세스 키 삭제하고, 무단으로 생성된 것으로 추정되는 역할들과 보안그룹까지 다 삭제하고,, 근데 무단 생성되었는데도 삭제가 안되는 역할이 있어서 어찌저찌 막무가내로 뒤적거리다보니 IAM 자격 증명 센터(??)에 들어가서 전에 만들었는지 아닌지 기억도 잘 안나는 아이엠 계정(??)까지 싹 다 삭제시켜버렸다. 그러니 삭제 안됐던 역할도 삭제가 되더라..(뭔가 연결이 되어있었나봄)

소름끼치는 게 내가 모르는 이름의 유저가 사용자에 등록되어 있었고, 심지어 나의 본 계정의 닉네임도 그 해커가 바꾼 이름으로 바뀌어있었다.

aws를 웹호스팅용으로 가볍게만 사용해왔던 나로서는 혼돈 그 자체였다..

그렇게 몇번 깔짝이다가 귀찮아져서 나중에 이 계정 버릴 생각에 손을 놓았는데, 글쎄 12월이 되니 11월 사용 액수로 65만원이 청구된 것이다!

다행히 저장된 카드에 그만한 돈이 없어서 잔액부족으로 결제시도는 실패하였는데 내가 너무 안일했구나 싶어 다시 각잡고 aws에 연락을 취했다.

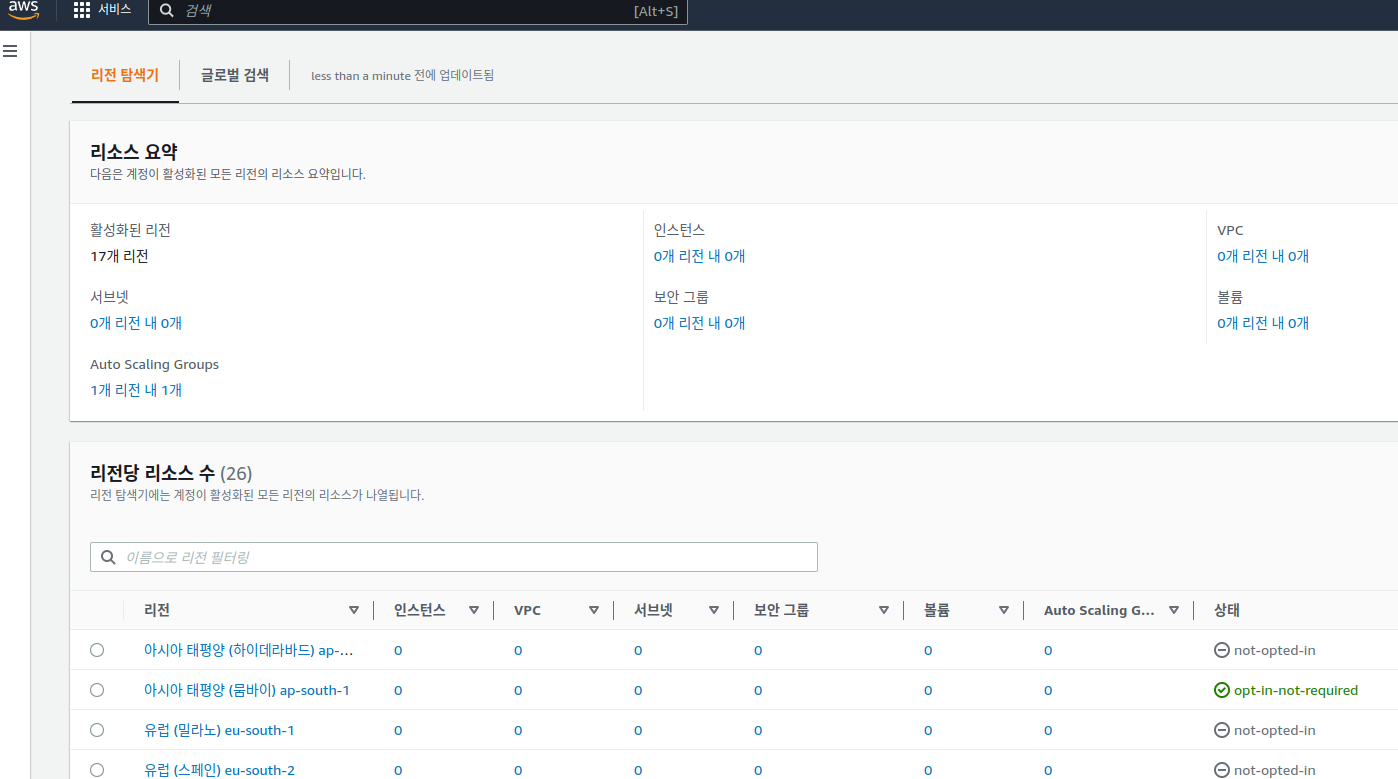

aws측은 삭제할 리소스가 남아있다는 답변만 계속하니 나로서는 답답할 쯤에 내가 단단히 착각한 게 있음을 깨달았다. 나는 지금껏 서울 리전에서만 리소스 여부를 탐색하고 있었던 것이다.

생성된 리소스는 글로벌 탐색으로 한눈에 볼 수 있었다!(EC2 대시보드 밑 글로벌 보기로 들어가기)

auto scaling 삭제

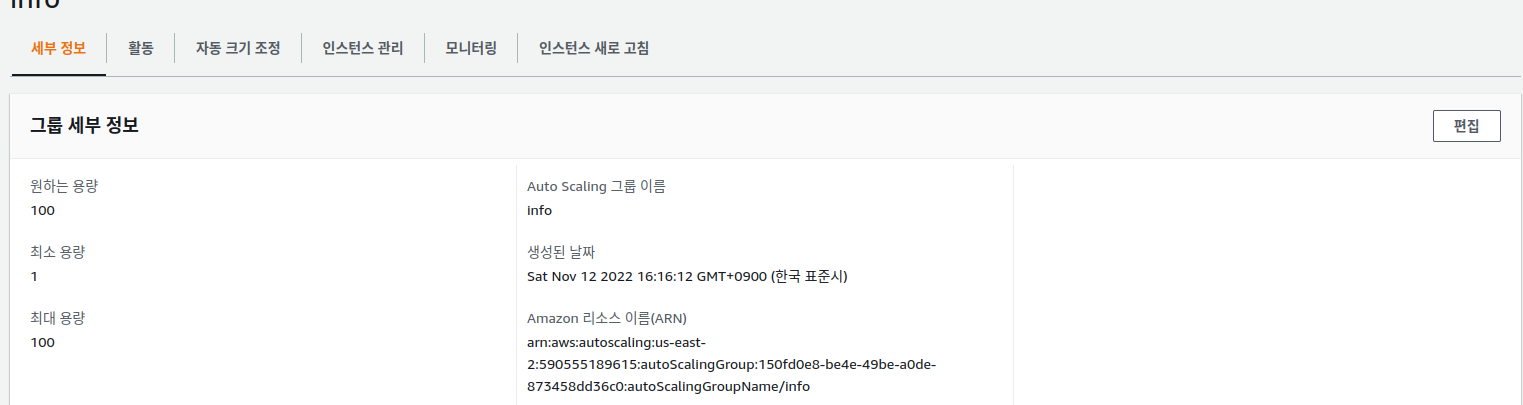

버지니아 리전에 무단으로 생성된 오토 스케일링이 1개 있다길래 삭제하기 위한 지난 과정들을 적어보겠음.(맞는 방식인지는 모름.)

1) "Amazon EC2 콘솔을 열고 탐색 창에서 오토 스케일링(Auto Scaling Groups)을 클릭하고 삭제하라"라는 aws 가이드라인대로 들어갔으나, 정작 삭제하기위한 ui가 없었다고 해야하나.. 아예 항목자체가 안 떴었음.

2) 글로벌 탐색기를 통해 무단 생성된 오토 스케일링에 접근하면 나오는데...

리전 설정이 잘 되어있나 확인해보고, 좀 헤매다 보니까 아까는 없던 항목이 뜬 것을 확인했음.

참고로, 오토 스케일링은 시작구성, Auto Scaling 그룹 두개로 나뉘는데, 삭제할 때 그룹 항목 먼저 삭제하고 시작구성을 삭제해야 시작구성이 삭제됐음.

인스턴스 종료

글로벌 탐색기로 그간 생성된 인스턴스, vpc(이거 삭제하면 서브넷, 보안그룹도 같이 삭제됨) 리소스들도 볼 수 있다. 인스턴스 종료를 하려면 "인스턴스 상태--> 인스턴스 종료"를 하면 되는데, 이상하게 계속 종료요청이 거절되는 것이었다. 그리고 다음과 같은 알림 메세지가 떴다.

Modify its 'disableApiTermination' instance attribute and try again원인을 찾아보니 "인스턴스 설정-종료방지기능변경"에서 종료방지 활성화가 체크가 되어있었던 것이다. 해커들은 참으로 치밀하다...

그러므로 활성화를 해제하고, 다시 종료 버튼을 클릭하여 무사히 종료됨을 확인했다.